Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Meer informatie over use cases voor Azure Virtual Network Manager, waaronder het beheren van de connectiviteit van virtuele netwerken, het beveiligen van netwerkverkeer en het routeren van verkeer tussen uw netwerkresources.

Connectiviteitsconfiguratie

U kunt een connectiviteitsconfiguratie gebruiken om verschillende netwerktopologieën te maken op basis van uw netwerkbehoeften. U maakt een connectiviteitsconfiguratie door nieuwe of bestaande virtuele netwerken toe te voegen aan netwerkgroepen en een topologie te maken die aan uw behoeften voldoet. Een connectiviteitsconfiguratie biedt twee topologieopties: mesh en hub-and-spoke. U kunt ook een hub-and-spoke-topologie maken met directe connectiviteit tussen virtuele spoke-netwerken.

Mesh-topologie

Wanneer u een mesh-topologie implementeert, hebben alle virtuele netwerken directe connectiviteit met elkaar. Ze hoeven geen andere hops op het netwerk te doorlopen om te communiceren. Een mesh-topologie is handig wanneer alle virtuele netwerken rechtstreeks met elkaar moeten communiceren.

Een veelvoorkomend scenario is om specifieke spoke-virtuele netwerken te meshen om latentie en doorvoer te verbeteren. U hoeft niet alle virtuele spoke-netwerken te meshen. U kunt ook gespitte virtuele netwerken in een mesh-configuratie verbinden met Virtual WAN-hubs, waardoor directe communicatie en verbeterde latentie mogelijk worden, terwijl de hubs nog steeds worden gebruikt om met andere virtuele netwerken te communiceren.

Hub-and-spoke-topologie

We raden een hub-and-spoke-topologie aan wanneer u centrale infrastructuurservices implementeert in een virtueel hubnetwerk dat wordt gedeeld door virtuele spoke-netwerken. Deze topologie kan efficiënter zijn dan het gebruik van deze algemene onderdelen in alle virtuele spoke-netwerken.

Hub-and-spoke-topologie met directe connectiviteit

Een hub-and-spoke-topologie met directe connectiviteit combineert de twee voorgaande topologieën. Het wordt aangeraden wanneer u een gemeenschappelijke centrale infrastructuur in de hub hebt en u directe communicatie tussen alle spokes wilt. Directe connectiviteit helpt u de latentie te verminderen die extra netwerkhops veroorzaken wanneer ze door een hub gaan.

Een topologie van een virtueel netwerk onderhouden

Wanneer u wijzigingen aanbrengt in uw infrastructuur, onderhoudt Azure Virtual Network Manager automatisch de topologie die u hebt gedefinieerd in de connectiviteitsconfiguratie. Wanneer u bijvoorbeeld een nieuwe spoke-netwerkgroep toevoegt aan de topologie, kan Azure Virtual Network Manager de wijzigingen verwerken die nodig zijn om de connectiviteit met de virtuele netwerken van de spoke-netwerkgroep te maken.

Belangrijk

U kunt Azure Virtual Network Manager implementeren en beheren via Azure Portal, de Azure CLI, Azure PowerShell of Terraform.

Beveiliging

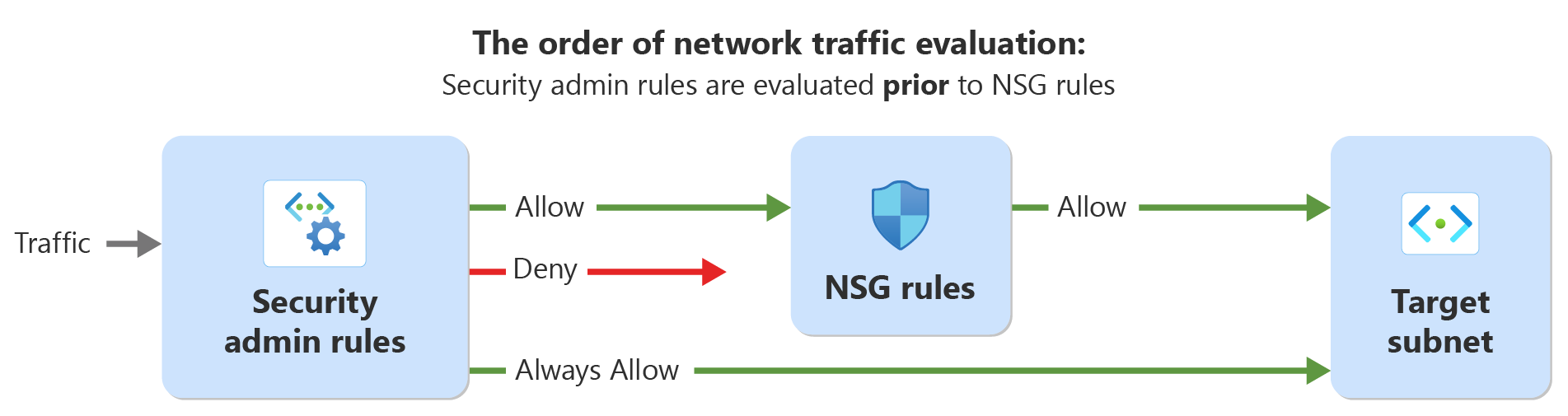

Met Azure Virtual Network Manager maakt u beveiligingsbeheerdersregels om beveiligingsbeleid af te dwingen voor virtuele netwerken in uw organisatie. Beveiligingsbeheerdersregels hebben voorrang op regels die door netwerkbeveiligingsgroepen worden gedefinieerd. Beveiligingsbeheerdersregels worden eerst toegepast in verkeersanalyse, zoals wordt weergegeven in het volgende diagram:

Veelvoorkomende toepassingen zijn onder andere:

Standaardregels die moeten worden toegepast en afgedwongen op alle bestaande virtuele netwerken en zojuist gemaakte virtuele netwerken.

Beveiligingsregels die niet kunnen worden gewijzigd en regels op organisatieniveau kunnen afdwingen.

Afgedwongen beveiligingsmaatregelen om te voorkomen dat gebruikers hoog-risicopoorten openen.

Standaardregels voor iedereen in de organisatie, zodat beheerders beveiligingsrisico's kunnen voorkomen die worden veroorzaakt door onjuiste configuratie of onbedoelde hiaten in netwerkbeveiligingsgroepen.

Implementeer beveiligingsrails met regels van beveiligingsbeheerders, terwijl eigenaren van virtuele netwerken de flexibiliteit hebben om hun netwerkbeveiligingsgroepen te configureren, waarbij ervoor gezorgd wordt dat de netwerkbeveiligingsgroepen in overeenstemming blijven met het bedrijfsbeleid.

Sta het verkeer naar en van kritieke diensten, zoals monitoringservices en programma-updates, geforceerd toe zodat andere gebruikers dit noodzakelijke verkeer niet per ongeluk kunnen blokkeren.

Zie het blogbericht Uw virtuele netwerken beveiligen met Azure Virtual Network Manager voor een overzicht van use cases.

Volgende stappen

Maak een exemplaar van Azure Virtual Network Manager met behulp van de Azure portal.

Implementeer een Exemplaar van Azure Virtual Network Manager met behulp van Terraform.

Meer informatie over netwerkgroepen in Azure Virtual Network Manager.

Meer informatie over wat u kunt doen met een connectiviteitsconfiguratie.

Meer informatie over configuraties van beveiligingsbeheerders.