Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

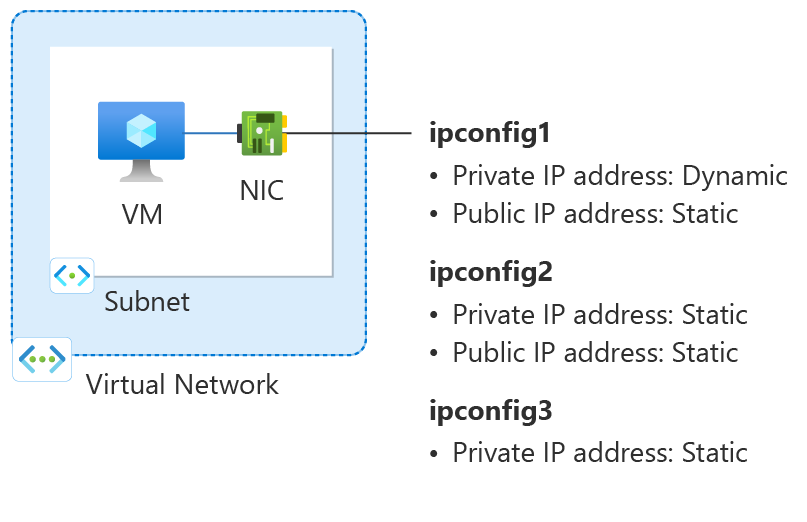

Aan een virtuele Azure-machine zijn een of meer netwerkinterfaces (NIC's) gekoppeld. Aan elke NIC kunnen een of meer statische of dynamische openbare en privé-IP-adressen worden toegewezen.

Door meerdere IP-adressen toe te wijzen aan een virtuele machine, hebt u de volgende mogelijkheden:

Meerdere websites of services hosten met verschillende IP-adressen en TLS/SSL-certificaten op één server.

Het fungeren als een virtueel netwerkapparaat, zoals een firewall of load balancer.

De mogelijkheid om een van de privé-IP-adressen voor een van de NIC's toe te voegen aan een Azure Load Balancer-back-endgroep. In het verleden kon alleen het primaire IP-adres voor de primaire NIC worden toegevoegd aan een back-endgroep. Zie Taakverdeling voor meerdere IP-configuraties voor meer informatie over taakverdeling van meerdere IP-configuraties.

Aan elke NIC die aan een virtuele machine is gekoppeld, zijn een of meer IP-configuraties gekoppeld. Aan elke configuratie is één statisch of dynamisch privé-IP-adres toegewezen. Aan elke configuratie kan ook één resource met een openbaar IP-adres zijn gekoppeld. Zie IP-adressen in Azure voor meer informatie over IP-adressen in Azure.

Note

Alle IP-configuraties op één NIC moeten worden gekoppeld aan hetzelfde subnet. Als meerdere IP-adressen op verschillende subnetten gewenst zijn, kunnen meerdere NIC's op een virtuele machine worden gebruikt. Zie Vm met meerdere NIC's maken met meerdere NIC's in Azure voor meer informatie over meerdere NIC's.

Er is een limiet voor het aantal privé-IP-adressen dat kan worden toegewezen aan een NIC. Er is ook een limiet voor het aantal openbare IP-adressen dat kan worden gebruikt in een Azure-abonnement. Zie Azure-limieten voor meer informatie.

In dit artikel wordt uitgelegd hoe u meerdere IP-adressen toevoegt aan een virtuele machine met behulp van de Azure CLI.

Prerequisites

- Een Azure-account met een actief abonnement. Gratis een account maken

Gebruik de Bash-omgeving in Azure Cloud Shell. Zie Aan de slag met Azure Cloud Shell voor meer informatie.

Als je de voorkeur geeft aan het lokaal uitvoeren van CLI-referentiecommando's, installeer dan de Azure CLI. Als u in Windows of macOS werkt, kunt u Azure CLI uitvoeren in een Docker-container. Zie De Azure CLI uitvoeren in een Docker-container voor meer informatie.

Als u een lokale installatie gebruikt, meldt u zich aan bij Azure CLI met de opdracht az login. Volg de stappen die worden weergegeven in de terminal, om het verificatieproces te voltooien. Zie Verifiëren bij Azure met behulp van Azure CLI voor andere aanmeldingsopties.

Installeer de Azure CLI-extensie bij het eerste gebruik, wanneer u hierom wordt gevraagd. Zie Extensies gebruiken en beheren met de Azure CLIvoor meer informatie over extensies.

Voer az version uit om de geïnstalleerde versie en de afhankelijke bibliotheken te vinden. Voer az upgrade uit om naar de nieuwste versie te upgraden.

- Voor deze zelfstudie is versie 2.0.28 of hoger van Azure CLI vereist. Als u Azure Cloud Shell gebruikt, is de nieuwste versie al geïnstalleerd.

Note

Hoewel u met de stappen in dit alle IP-configuraties toewijst aan een enkele NIC, kunt u ook meerdere IP-configuraties toewijzen aan een NIC in een VM met meerdere NIC's. Zie Een VIRTUELE machine met meerdere NIC's maken voor meer informatie over het maken van een VIRTUELE machine met meerdere NIC's.

Afbeelding: Diagram van netwerkconfiguratiebronnen die in dit artikel worden gemaakt.

Een brongroep maken

Een Azure-resourcegroep is een logische container waarin Azure-resources worden geïmplementeerd en beheerd.

Maak een resourcegroep met az group create met de naam myResourceGroup op de locatie eastus2 .

az group create \

--name myResourceGroup \

--location eastus2

Een virtueel netwerk maken

In deze sectie maakt u een virtueel netwerk voor de virtuele machine.

Gebruik az network vnet create om een virtueel netwerk te maken.

az network vnet create \

--resource-group myResourceGroup \

--location eastus2 \

--name myVNet \

--address-prefixes 10.1.0.0/16 \

--subnet-name myBackendSubnet \

--subnet-prefixes 10.1.0.0/24

Openbare IP-adressen maken

Gebruik az network public-ip create om twee openbare IP-adressen te maken.

az network public-ip create \

--resource-group myResourceGroup \

--name myPublicIP-1 \

--sku Standard \

--version IPv4 \

--zone 1 2 3

az network public-ip create \

--resource-group myResourceGroup \

--name myPublicIP-2 \

--sku Standard \

--version IPv4 \

--zone 1 2 3

Een netwerkbeveiligingsgroep maken

In deze sectie maakt u een netwerkbeveiligingsgroep voor de virtuele machine en het virtuele netwerk.

Gebruik az network nsg create om de netwerkbeveiligingsgroep te maken.

az network nsg create \

--resource-group myResourceGroup \

--name myNSG

Regels voor netwerkbeveiligingsgroepen

U maakt een regel om verbindingen met de virtuele machine toe te staan op poort 22 voor SSH.

Gebruik az network nsg rule create om de regels voor de netwerkbeveiligingsgroep te maken.

az network nsg rule create \

--resource-group myResourceGroup \

--nsg-name myNSG \

--name myNSGRuleSSH \

--protocol '*' \

--direction inbound \

--source-address-prefix '*' \

--source-port-range '*' \

--destination-address-prefix '*' \

--destination-port-range 22 \

--access allow \

--priority 200

Een netwerkinterface maken

U gebruikt az network nic create om de netwerkinterface voor de virtuele machine te maken. De openbare IP-adressen en de NSG die eerder zijn gemaakt, zijn gekoppeld aan de NIC. De netwerkinterface is gekoppeld aan het virtuele netwerk dat u eerder hebt gemaakt.

az network nic create \

--resource-group myResourceGroup \

--name myNIC1 \

--private-ip-address-version IPv4 \

--vnet-name myVNet \

--subnet myBackEndSubnet \

--network-security-group myNSG \

--public-ip-address myPublicIP-1

Secundaire privé- en openbare IP-configuratie maken

Gebruik az network nic ip-config create om de secundaire privé- en openbare IP-configuratie voor de NIC te maken. Vervang 10.1.0.5 door uw secundaire privé-IP-adres.

az network nic ip-config create \

--resource-group myResourceGroup \

--name ipconfig2 \

--nic-name myNIC1 \

--private-ip-address 10.1.0.5 \

--private-ip-address-version IPv4 \

--vnet-name myVNet \

--subnet myBackendSubnet \

--public-ip-address myPublicIP-2

Tertiaire privé-IP-configuratie maken

Gebruik az network nic ip-config create om de tertiaire privé-IP-configuratie voor de NIC te maken. Vervang 10.1.0.6 door uw secundaire privé-IP-adres.

az network nic ip-config create \

--resource-group myResourceGroup \

--name ipconfig3 \

--nic-name myNIC1 \

--private-ip-address 10.1.0.6 \

--private-ip-address-version IPv4 \

--vnet-name myVNet \

--subnet myBackendSubnet

Note

Wanneer u een statisch IP-adres toevoegt, moet u een ongebruikt, geldig adres opgeven op het subnet waarmee de NIC is verbonden.

Maak een virtuele machine

Gebruik az vm create om de virtuele machine te maken.

az vm create \

--resource-group myResourceGroup \

--name myVM \

--nics myNIC1 \

--image Ubuntu2204 \

--admin-username azureuser \

--authentication-type ssh \

--generate-ssh-keys

IP-adressen toevoegen aan een VM-besturingssysteem

Maak verbinding met en meld u aan bij een virtuele machine die u met meerdere privé-IP-adressen hebt gemaakt. U moet handmatig alle privé-IP-adressen toevoegen, inclusief de primaire ip-adressen die u aan de virtuele machine hebt toegevoegd. Voer de volgende stappen uit voor uw VM-besturingssysteem.

Windows Server

Uitbreiden

Open een opdrachtprompt of PowerShell.

Voer op de opdrachtregel in

ipconfig /all. U ziet het primaire privé-IP-adres dat is toegewezen via DHCP.Voer

ncpa.cplop de opdrachtregel in om de configuratie van netwerkverbindingen te openen.Open de eigenschappen voor de netwerkadapter waaraan de nieuwe IP-adressen zijn toegewezen.

Dubbelklik op Internet Protocol versie 4 (TCP/IPv4).

Selecteer Het volgende IP-adres gebruiken:. Voer de volgende waarden in.

Setting Value IP-adres: Voer het primaire privé-IP-adres in. Subnetmasker: Voer een subnetmasker in op basis van uw IP-adres.

Als het subnet bijvoorbeeld een /24-subnet is, is het subnetmasker 255.255.255.0.Standaardgateway: het eerste IP-adres in het subnet.

Als uw subnet 10.0.0.0/24 is, is het IP-adres van de gateway 10.0.0.1.Selecteer De volgende DNS-serveradressen gebruiken:. Voer de volgende waarden in.

Setting Value Voorkeurs-DNS-server: Voer uw primaire DNS-server in.

Voer het IP-adres 168.63.129.16 in om de standaard door Azure geleverde DNS te gebruiken.Selecteer de knop Geavanceerd .

Selecteer Toevoegen.

Voer het privé-IP-adres in dat u hebt toegevoegd aan de Azure-netwerkinterface. Voer het bijbehorende subnetmasker in. Selecteer Toevoegen.

Herhaal de vorige stappen om nog meer privé-IP-adressen toe te voegen die u hebt toegevoegd aan de Azure-netwerkinterface.

Important

U moet het openbare IP-adres dat is toegewezen aan een virtuele machine van Azure in het besturingssysteem van de virtuele machine nooit handmatig toewijzen. Wanneer u het IP-adres in het besturingssysteem handmatig instelt, moet u ervoor zorgen dat het hetzelfde adres is als het privé-IP-adres dat is toegewezen aan de Azure-netwerkinterface. Als u het adres niet correct toewijst, kan dit leiden tot verlies van connectiviteit met de virtuele machine. Zie IP-adresinstellingen wijzigen voor meer informatie.

Zie Privé-IP-adres voor meer informatie over privé-IP-adressen.

Selecteer OK om de secundaire IP-adresinstellingen te sluiten.

Selecteer OK om de adapterinstellingen te sluiten. Uw RDP-verbinding wordt opnieuw tot stand gebracht.

Open een opdrachtprompt of PowerShell.

Voer op de opdrachtregel in

ipconfig /all.Controleer of de primaire en secundaire privé-IP-adressen aanwezig zijn in de configuratie.

PS C:\Users\azureuser> ipconfig /all Windows IP Configuration Host Name . . . . . . . . . . . . : myVM Primary Dns Suffix . . . . . . . : Node Type . . . . . . . . . . . . : Hybrid IP Routing Enabled. . . . . . . . : No WINS Proxy Enabled. . . . . . . . : No Ethernet adapter Ethernet: Connection-specific DNS Suffix . : Description . . . . . . . . . . . : Microsoft Hyper-V Network Adapter Physical Address. . . . . . . . . : 00-0D-3A-E6-CE-A3 DHCP Enabled. . . . . . . . . . . : No Autoconfiguration Enabled . . . . : Yes Link-local IPv6 Address . . . . . : fe80::a8d1:11d5:3ab2:6a51%5(Preferred) IPv4 Address. . . . . . . . . . . : 10.1.0.4(Preferred) Subnet Mask . . . . . . . . . . . : 255.255.255.0 IPv4 Address. . . . . . . . . . . : 10.1.0.5(Preferred) Subnet Mask . . . . . . . . . . . : 255.255.255.0 IPv4 Address. . . . . . . . . . . : 10.1.0.6(Preferred) Subnet Mask . . . . . . . . . . . : 255.255.255.0 Default Gateway . . . . . . . . . : 10.1.0.1 DHCPv6 IAID . . . . . . . . . . . : 100666682 DHCPv6 Client DUID. . . . . . . . : 00-01-00-01-2A-A8-26-B1-00-0D-3A-E6-CE-A3 DNS Servers . . . . . . . . . . . : 168.63.129.16 NetBIOS over Tcpip. . . . . . . . : EnabledZorg ervoor dat het primaire privé-IP-adres dat wordt gebruikt in Windows hetzelfde is als het primaire IP-adres van de Azure VM-netwerkinterface. Zie Voor meer informatie geen toegang tot internet vanaf azure Windows-VM met meerdere IP-adressen.

Validatie (Windows Server)

Gebruik de volgende opdracht om de verbinding met internet via de secundaire IP-configuratie via het openbare IP-adres te valideren. Vervang 10.1.0.5 door het secundaire privé-IP-adres dat u hebt toegevoegd aan de Azure VM-netwerkinterface.

ping -S 10.1.0.5 outlook.com

Note

Voor secundaire IP-configuraties kunt u pingen naar internet als aan de configuratie een openbaar IP-adres is gekoppeld. Voor primaire IP-configuraties is een openbaar IP-adres niet vereist om te pingen naar internet.

SUSE Linux Enterprise en openSUSE

Uitbreiden

Distributies op basis van SUSE gebruiken decloud-netconfig invoegtoepassing uit het cloud-netconfig-azure pakket om de IP-configuratie te beheren. Er zijn geen handmatige stappen vereist voor het deel van de beheerder. Het eerste IP-adres van een interfaceset op het platform wordt toegewezen via DHCP. De cloud-netconfig-plug-in onderzoekt vervolgens continu (eenmaal per minuut) de API van de Azure Instance Metadata Service voor meer IP-adressen die aan de interface zijn toegewezen en voegt deze automatisch toe of verwijdert ze als secundaire IP-adressen.

Deze invoegtoepassing moet standaard worden geïnstalleerd en ingeschakeld op nieuwe installatiekopieën. Configuratiestappen voor oude workloads vindt u hier: https://www.suse.com/c/multi-nic-cloud-netconfig-ec2-azure/.

Ubuntu 14/16

Uitbreiden

We raden u aan de meest recente documentatie te bekijken voor uw Linux-distributie.

Een terminalvenster openen.

Zorg ervoor dat u de hoofdgebruiker bent. Als u dat niet doet, voert u de volgende opdracht in:

sudo -iWerk het configuratiebestand van de netwerkinterface bij (uitgaande van 'eth0').

Houd het bestaande regelitem voor dhcp. Het primaire IP-adres blijft geconfigureerd als voorheen.

Voeg een configuratie toe voor een ander statisch IP-adres met de volgende opdrachten:

cd /etc/network/interfaces.d/ lsU moet een .CFG-bestand zien.

Open het bestand . U moet de volgende regels aan het einde van het bestand zien:

auto eth0 iface eth0 inet dhcpVoeg de volgende regels toe na de regels in het bestand. Vervang

10.1.0.5door uw privé-IP-adres en subnetmasker.iface eth0 inet static address 10.1.0.5 netmask 255.255.255.0Als u andere privé-IP-adressen wilt toevoegen, bewerkt u het bestand en voegt u de nieuwe privé-IP-adressen toe op volgende regels:

iface eth0 inet static address 10.1.0.5 netmask 255.255.255.0 iface eth0 inet static address 10.1.0.6 netmask 255.255.255.0Sla het bestand op met de volgende opdracht:

:wqStel de netwerkinterface opnieuw in met de volgende opdracht:

ifdown eth0 && ifup eth0Important

Voer zowel ifdown als ifup uit op dezelfde regel als u een externe verbinding gebruikt.

Controleer of het IP-adres is toegevoegd aan de netwerkinterface met de volgende opdracht:

ip addr list eth0Het IP-adres dat u hebt toegevoegd, moet nu in de lijst staan. Example:

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000 link/ether 00:0d:3a:04:45:16 brd ff:ff:ff:ff:ff:ff inet 10.1.0.5/24 brd 10.1.0.255 scope global eth0 valid_lft forever preferred_lft forever inet 10.1.0.6/24 brd 10.1.0.255 scope global secondary eth0 valid_lft forever preferred_lft forever inet 10.1.0.4/24 brd 10.1.0.255 scope global secondary eth0 valid_lft forever preferred_lft forever inet6 fe80::20d:3aff:fe04:4516/64 scope link valid_lft forever preferred_lft forever

Validatie (Ubuntu 14/16)

Gebruik de volgende opdracht om verbinding te maken met internet vanuit uw secundaire IP-configuratie via het openbare IP-adres dat eraan is gekoppeld:

ping -I 10.1.0.5 outlook.com

Note

Voor secundaire IP-configuraties kunt u alleen naar internet pingen als aan de configuratie een openbaar IP-adres is gekoppeld. Voor primaire IP-configuraties is een openbaar IP-adres niet vereist om te pingen naar internet.

Voor Linux-VM's moet u mogelijk de juiste routes toevoegen wanneer u uitgaande connectiviteit vanaf een secundaire NIC probeert te valideren. Raadpleeg de juiste documentatie voor uw Linux-distributie. De volgende methode om dit doel te bereiken:

echo 150 custom >> /etc/iproute2/rt_tables

ip rule add from 10.1.0.5 lookup custom

ip route add default via 10.1.0.1 dev eth2 table custom

Zorg ervoor dat u het volgende vervangt:

10.1.0.5 met het privé-IP-adres waaraan een openbaar IP-adres is gekoppeld

10.1.0.1 naar uw standaardgateway

eth2 naar de naam van uw secundaire NIC

Ubuntu 18.04+

Uitbreiden

Vanaf 18.04 wordt netplan in Ubuntu gebruikt voor netwerkbeheer. We raden u aan de meest recente documentatie te bekijken voor uw Linux-distributie.

Een terminalvenster openen.

Zorg ervoor dat u de hoofdgebruiker bent. Voer de volgende opdracht in als u niet de hoofdgebruiker bent:

sudo -iMaak een bestand aan voor de tweede interface en open het in een tekstverwerker:

vi /etc/netplan/60-static.yamlVoeg de volgende regels toe aan het bestand, waarbij u

10.1.0.5/24het IP- en subnetmasker vervangt:network: version: 2 ethernets: eth0: addresses: - 10.1.0.5/24Als u privé-IP-adressen wilt toevoegen, bewerkt u het bestand en voegt u de nieuwe privé-IP-adressen toe op volgende regels:

network: version: 2 ethernets: eth0: addresses: - 10.1.0.5/24 - 10.1.0.6/24Sla het bestand op met de volgende opdracht:

:wqTest de wijzigingen door netplan proberen om te bevestigen dat de syntaxis correct functioneert.

netplan tryNote

netplan tryde wijzigingen worden tijdelijk toegepast en worden de wijzigingen na 120 seconden teruggedraaid. Als er een verlies van connectiviteit is, wacht u 2 minuten en maakt u opnieuw verbinding. Op dat moment zijn de wijzigingen ongedaan gemaakt.Als er geen problemen zijn met

netplan try, past u de configuratiewijzigingen toe:netplan applyControleer of het IP-adres is toegevoegd aan de netwerkinterface met de volgende opdracht:

ip addr list eth0Het IP-adres dat u hebt toegevoegd, moet nu in de lijst staan. Example:

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000 link/ether 00:0d:3a:04:45:16 brd ff:ff:ff:ff:ff:ff inet 10.1.0.5/24 brd 10.1.0.255 scope global eth0 valid_lft forever preferred_lft forever inet 10.1.0.6/24 brd 10.1.0.255 scope global secondary eth0 valid_lft forever preferred_lft forever inet 10.1.0.4/24 brd 10.1.0.255 scope global secondary eth0 valid_lft forever preferred_lft forever inet6 fe80::20d:3aff:fe04:4516/64 scope link valid_lft forever preferred_lft forever

Validatie (Ubuntu 18.04+)

Gebruik de volgende opdracht om verbinding te maken met internet vanuit uw secundaire IP-configuratie via het openbare IP-adres dat eraan is gekoppeld:

ping -I 10.1.0.5 outlook.com

Note

Voor secundaire IP-configuraties kunt u alleen naar internet pingen als aan de configuratie een openbaar IP-adres is gekoppeld. Voor primaire IP-configuraties is een openbaar IP-adres niet vereist om te pingen naar internet.

Voor virtuele Linux-machines moet u mogelijk geschikte routes toevoegen wanneer u probeert uitgaande verbindingen te valideren vanaf een secundaire NIC. Volg de juiste documentatie voor uw Linux-distributie. De volgende methode is een manier om dit doel te bereiken:

echo 150 custom >> /etc/iproute2/rt_tables

ip rule add from 10.1.0.5 lookup custom

ip route add default via 10.1.0.1 dev eth2 table custom

Zorg ervoor dat u het volgende vervangt:

10.1.0.5 met het privé-IP-adres waaraan een openbaar IP-adres is gekoppeld

10.1.0.1 naar uw standaardgateway

eth2 naar de naam van uw secundaire NIC

Red Hat Enterprise Linux en anderen

Uitbreiden

Note

Als u de extra IP-adressen in RHEL10.x wilt configureren, is het voldoende om NetworkManger opnieuw op te starten met: systemctl restart NetworkManger.service of het systeem opnieuw op te starten. Er zijn geen andere stappen vereist.

Een terminalvenster openen.

Zorg ervoor dat u de hoofdgebruiker bent. Als u dat niet doet, voert u de volgende opdracht in:

sudo -iVoer uw wachtwoord in en volg de instructies. Wanneer u de hoofdgebruiker bent, gaat u met de volgende opdracht naar de map met netwerkscripts:

cd /etc/sysconfig/network-scriptsGeef een lijst weer met de gerelateerde ifcfg-bestanden met de volgende opdracht:

ls ifcfg-*Je zou ifcfg-eth0 als een van de bestanden moeten zien.

Maak een nieuw configuratiebestand voor elk IP-adres dat aan het systeem is toegevoegd.

touch ifcfg-eth0:0Open het bestand ifcfg-eth0:0 met de volgende opdracht:

vi ifcfg-eth0:0Voeg in dit geval inhoud toe aan het bestand eth0:0 met de volgende opdracht. Vervang door

10.1.0.5uw nieuwe privé-IP-adres en subnetmasker.DEVICE=eth0:0 BOOTPROTO=static ONBOOT=yes IPADDR=10.1.0.5 NETMASK=255.255.255.0Sla het bestand op met de volgende opdracht:

:wqMaak een configuratiebestand per IP-adres om toe te voegen met de bijbehorende waarden:

touch ifcfg-eth0:1vi ifcfg-eth0:1DEVICE=eth0:1 BOOTPROTO=static ONBOOT=yes IPADDR=10.1.0.6 NETMASK=255.255.255.0:wqStart de netwerkservices opnieuw op en controleer of de wijzigingen zijn toegepast door de volgende opdrachten uit te voeren:

systemctl restart NetworkManager.service ifconfigAls het goed is, ziet u het IP-adres of de adressen die u in de lijst hebt toegevoegd.

eth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 10.1.0.4 netmask 255.255.255.0 broadcast 10.1.0.255 inet6 fe80::6245:bdff:fe7d:704a prefixlen 64 scopeid 0x20<link> ether 60:45:bd:7d:70:4a txqueuelen 1000 (Ethernet) RX packets 858 bytes 244215 (238.4 KiB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 1021 bytes 262077 (255.9 KiB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 eth0:0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 10.1.0.5 netmask 255.255.255.0 broadcast 10.1.0.255 ether 60:45:bd:7d:70:4a txqueuelen 1000 (Ethernet) eth0:1: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 10.1.0.6 netmask 255.255.255.0 broadcast 10.1.0.255 ether 60:45:bd:7d:70:4a txqueuelen 1000 (Ethernet)

Validatie (Red Hat en anderen)

Gebruik de volgende opdracht om verbinding te maken met internet vanuit uw secundaire IP-configuratie via het openbare IP-adres dat eraan is gekoppeld:

ping -I 10.0.0.5 outlook.com

Note

Voor secundaire IP-configuraties kunt u alleen naar internet pingen als aan de configuratie een openbaar IP-adres is gekoppeld. Voor primaire IP-configuraties is een openbaar IP-adres niet vereist om te pingen naar internet.

Voor Linux-VM's moet u mogelijk de juiste routes toevoegen wanneer u uitgaande connectiviteit vanaf een secundaire NIC probeert te valideren. Raadpleeg de juiste documentatie voor uw Linux-distributie. De volgende methode om dit doel te bereiken:

echo 150 custom >> /etc/iproute2/rt_tables

ip rule add from 10.1.0.5 lookup custom

ip route add default via 10.1.0.1 dev eth2 table custom

Zorg ervoor dat u het volgende vervangt:

10.0.0.5 met het privé-IP-adres waaraan een openbaar IP-adres is gekoppeld

10.0.0.1 naar uw standaardgateway

eth2 naar de naam van uw secundaire NIC

Debian GNU/Linux

Uitbreiden

We raden u aan de meest recente documentatie te bekijken voor uw Linux-distributie.

Een terminalvenster openen.

Zorg ervoor dat u de hoofdgebruiker bent. Als u dat niet doet, voert u de volgende opdracht in:

sudo -iWerk het configuratiebestand van de netwerkinterface bij (uitgaande van 'eth0').

Houd het bestaande regelitem voor dhcp. Het primaire IP-adres blijft geconfigureerd als voorheen.

Voeg een configuratie toe voor elk statisch IP-adres met behulp van de volgende opdrachten:

cd /etc/network/interfaces.d/ lsU moet een .CFG-bestand zien.

Open het bestand . U moet de volgende regels aan het einde van het bestand zien:

auto eth0 iface eth0 inet dhcpVoeg de volgende regels toe na de regels in het bestand. Vervang

10.1.0.5door uw privé-IP-adres en subnetmasker.iface eth0 inet static address 10.1.0.5 netmask 255.255.255.0Voeg de nieuwe IP-adressengegevens toe in het configuratiebestand:

iface eth0 inet static address 10.1.0.5 netmask 255.255.255.0 iface eth0 inet static address 10.1.0.6 netmask 255.255.255.0Sla het bestand op met de volgende opdracht:

:wqStart de netwerkservices opnieuw om de wijzigingen door te voeren. Gebruik voor Debian 8 en hoger:

systemctl restart networkingVoor eerdere versies van Debian kunt u onderstaande opdrachten gebruiken:

service networking restartControleer of het IP-adres is toegevoegd aan de netwerkinterface met de volgende opdracht:

ip addr list eth0Het IP-adres dat u hebt toegevoegd, moet nu in de lijst staan. Example:

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000 link/ether 00:0d:3a:04:45:16 brd ff:ff:ff:ff:ff:ff inet 10.1.0.5/24 brd 10.1.0.255 scope global eth0 valid_lft forever preferred_lft forever inet 10.1.0.6/24 brd 10.1.0.255 scope global secondary eth0 valid_lft forever preferred_lft forever inet 10.1.0.4/24 brd 10.1.0.255 scope global secondary eth0 valid_lft forever preferred_lft forever inet6 fe80::20d:3aff:fe04:4516/64 scope link valid_lft forever preferred_lft forever

Validatie (Debian GNU/Linux)

Gebruik de volgende opdracht om verbinding te maken met internet vanuit uw secundaire IP-configuratie via het openbare IP-adres dat eraan is gekoppeld:

ping -I 10.1.0.5 outlook.com

Note

Voor secundaire IP-configuraties kunt u alleen naar internet pingen als aan de configuratie een openbaar IP-adres is gekoppeld. Voor primaire IP-configuraties is een openbaar IP-adres niet vereist om te pingen naar internet.

Voor Linux-VM's moet u mogelijk de juiste routes toevoegen wanneer u uitgaande connectiviteit vanaf een secundaire NIC probeert te valideren. Raadpleeg de juiste documentatie voor uw Linux-distributie. De volgende methode om dit doel te bereiken:

echo 150 custom >> /etc/iproute2/rt_tables

ip rule add from 10.1.0.5 lookup custom

ip route add default via 10.1.0.1 dev eth2 table custom

Zorg ervoor dat u het volgende vervangt:

10.1.0.5 met het privé-IP-adres waaraan een openbaar IP-adres is gekoppeld

10.1.0.1 naar uw standaardgateway

eth2 naar de naam van uw secundaire NIC

Volgende stappen

- Meer informatie over openbare IP-adressen in Azure.

- Meer informatie over privé-IP-adressen in Azure.

- Meer informatie over het configureren van IP-adressen voor een Azure-netwerkinterface.