Wat is Advanced Threat Analytics?

Van toepassing op: Advanced Threat Analytics versie 1.9

Advanced Threat Analytics (ATA) is een on-premises platform waarmee u uw onderneming kunt beschermen tegen meerdere soorten geavanceerde gerichte cyberaanvallen en bedreigingen van binnenuit.

Notitie

Ondersteuningslevenscyclus

De definitieve release van ATA is algemeen beschikbaar. ATA Mainstream Support is beëindigd op 12 januari 2021. Uitgebreide ondersteuning wordt voortgezet tot januari 2026. Lees onze blog voor meer informatie.

Hoe ATA werkt

ATA maakt gebruik van een eigen netwerkparseringsengine voor het vastleggen en parseren van netwerkverkeer van meerdere protocollen (zoals Kerberos, DNS, RPC, NTLM en andere) voor verificatie, autorisatie en het verzamelen van gegevens. Deze informatie wordt verzameld door ATA via:

- Poortspiegeling van domeincontrollers en DNS-servers naar de ATA-gateway en/of

- Een ATA Lightweight-gateway (LGW) rechtstreeks implementeren op domeincontrollers

ATA haalt informatie op uit meerdere gegevensbronnen, zoals logboeken en gebeurtenissen in uw netwerk, om het gedrag van gebruikers en andere entiteiten in de organisatie te leren en een gedragsprofiel over hen te bouwen. ATA kan gebeurtenissen en logboeken ontvangen van:

- SIEM-integratie

- Windows Event Forwarding (WEF)

- Rechtstreeks vanuit de Windows Event Collector (voor de Lightweight-gateway)

Zie ATA-architectuur voor meer informatie over ATA-architectuur.

Wat doet ATA?

ATA-technologie detecteert meerdere verdachte activiteiten, gericht op verschillende fasen van de kill chain voor cyberaanvallen, waaronder:

- Reconnaissance, waarbij aanvallers informatie verzamelen over hoe de omgeving wordt gebouwd, wat de verschillende assets zijn en welke entiteiten er bestaan. Normaal gesproken bouwen aanvallers plannen voor hun volgende aanvalsfasen.

- Laterale beweging cyclus, waarbij een aanvaller tijd en moeite investeert in het verspreiden van hun kwetsbaarheid voor aanvallen binnen uw netwerk.

- Domeindominantie (persistentie), waarbij een aanvaller de informatie vastlegt waarmee ze hun campagne kunnen hervatten met behulp van verschillende sets toegangspunten, referenties en technieken.

Deze fasen van een cyberaanval zijn vergelijkbaar en voorspelbaar, ongeacht welk type bedrijf wordt aangevallen of op welk type informatie wordt gericht. ATA zoekt naar drie hoofdtypen aanvallen: schadelijke aanvallen, abnormaal gedrag en beveiligingsproblemen en -risico's.

Schadelijke aanvallen worden deterministisch gedetecteerd door te zoeken naar de volledige lijst met bekende aanvalstypen , waaronder:

- Pass-the-Ticket (PtT)

- Pass-the-Hash (PtH)

- Overpass-the-Hash

- Vervalste PAC (MS14-068)

- Golden Ticket

- Schadelijke replicaties

- Verkenning

- Brute Force

- Externe uitvoering

Zie Welke verdachte activiteiten kunnen ATA detecteren? voor een volledige lijst van de detecties en hun beschrijvingen.

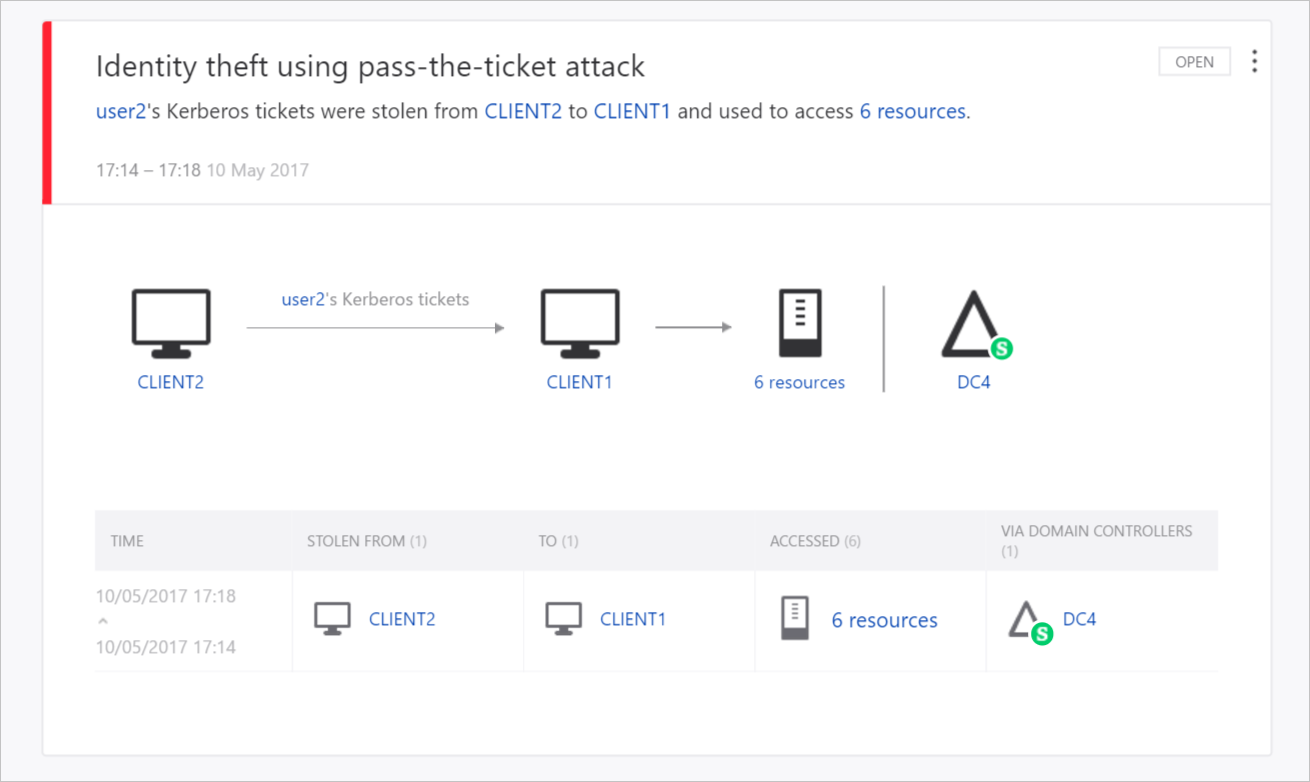

ATA detecteert deze verdachte activiteiten en geeft de informatie weer in de ATA Console, inclusief een duidelijk overzicht van Wie, What, When en How. Zoals u kunt zien, wordt u gewaarschuwd dat ATA vermoedt dat er een Pass-the-Ticket-aanval is uitgevoerd op client 1- en client 2-computers in uw netwerk door dit eenvoudige, gebruiksvriendelijke dashboard te controleren.

Abnormaal gedrag wordt gedetecteerd door ATA met behulp van gedragsanalyse en het gebruik van Machine Learning om twijfelachtige activiteiten en abnormaal gedrag te ontdekken in gebruikers en apparaten in uw netwerk, waaronder:

- Afwijkende aanmeldingen

- Onbekende bedreigingen

- Wachtwoord delen

- Zijwaartse beweging

- Wijziging van gevoelige groepen

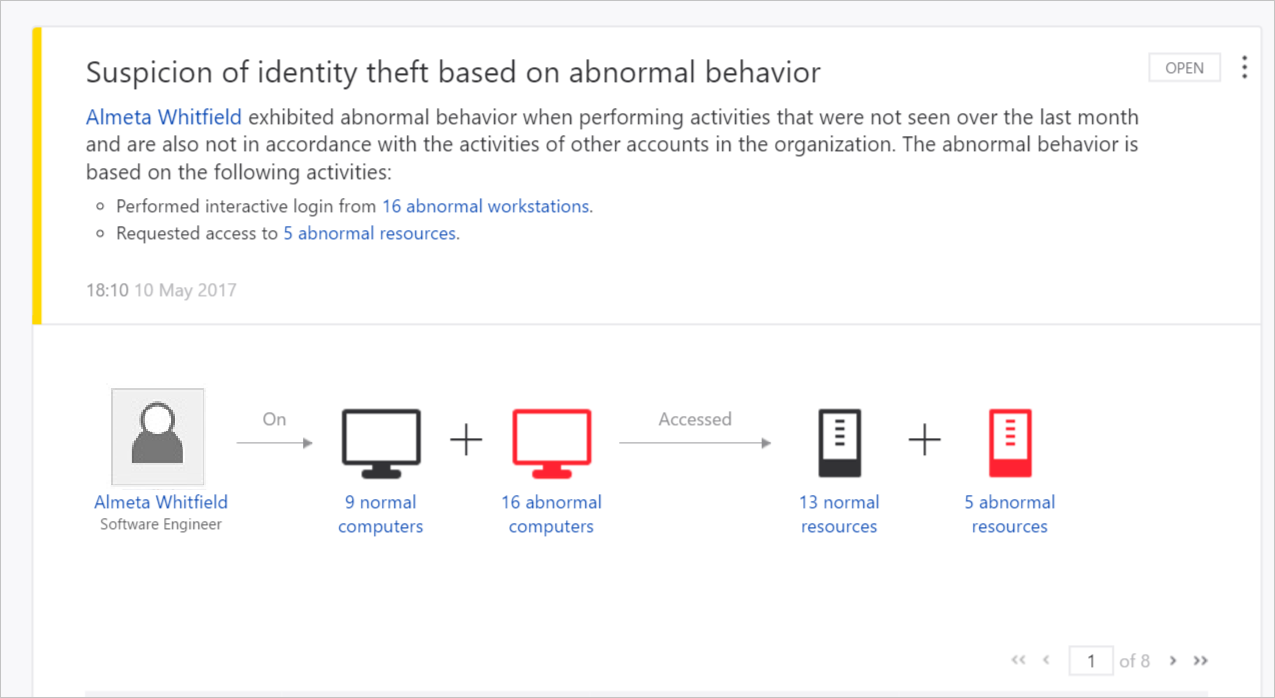

U kunt verdachte activiteiten van dit type bekijken in het ATA-dashboard. In het volgende voorbeeld waarschuwt ATA u wanneer een gebruiker vier computers opent die normaal gesproken niet worden geopend door deze gebruiker. Dit kan een oorzaak van alarm zijn.

ATA detecteert ook beveiligingsproblemen en -risico's, waaronder:

- Verbroken vertrouwen

- Zwakke protocollen

- Bekende protocolproblemen

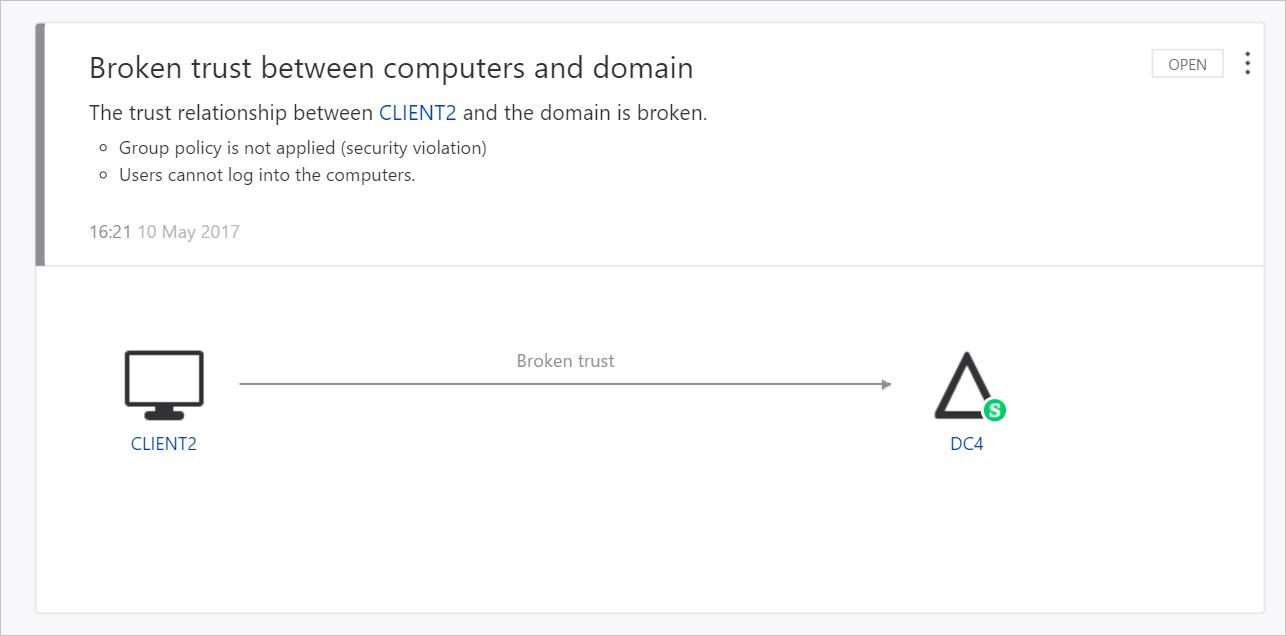

U kunt verdachte activiteiten van dit type bekijken in het ATA-dashboard. In het volgende voorbeeld laat ATA u weten dat er een verbroken vertrouwensrelatie is tussen een computer in uw netwerk en het domein.

Bekende problemen

Als u bijwerkt naar ATA 1.7 en onmiddellijk naar ATA 1.8, zonder eerst de ATA-gateways bij te werken, kunt u niet migreren naar ATA 1.8. U moet eerst alle gateways bijwerken naar versie 1.7.1 of 1.7.2 voordat u ata Center bijwerkt naar versie 1.8.

Als u de optie selecteert om een volledige migratie uit te voeren, kan het erg lang duren, afhankelijk van de grootte van de database. Wanneer u de migratieopties selecteert, wordt de geschatte tijd weergegeven. Noteer dit voordat u besluit welke optie u wilt selecteren.

Wat is de volgende stap?

Voor meer informatie over hoe ATA in uw netwerk past: ATA-architectuur

Aan de slag met het implementeren van ATA: ATA installeren