Een app toegang geven tot Azure Stack Hub-resources

Een toepassing die resources implementeert of configureert via Azure Resource Manager, moet worden vertegenwoordigd door een eigen identiteit, ook wel een beveiligingsprincipal genoemd. Net zoals een gebruiker wordt vertegenwoordigd door een gebruikersprincipal, wordt een app vertegenwoordigd door een service-principal.

De identiteit kan ook worden gebruikt om alleen de benodigde machtigingen aan de gebruiker of app te delegeren. Een app voor configuratiebeheer kan bijvoorbeeld Azure Resource Manager gebruiken om Azure-resources te inventariseren. De app wordt geregistreerd in de map en vervolgens toegevoegd aan de rol 'lezer' in het juiste bereik, waardoor de app wordt beperkt tot alleen-lezentoegang.

Overzicht

Net als bij een gebruiker moet een app referenties presenteren tijdens de verificatie. Hiervoor zijn twee elementen vereist:

- Een toepassings-id, ook wel een client-id genoemd. Een GUID die de registratie van de app in uw Active Directory-tenant uniek identificeert.

- Een geheim. U kunt een tekenreeks voor clientgeheimen genereren (vergelijkbaar met een wachtwoord) of een X509-certificaatvingerafdruk opgeven (die gebruikmaakt van de openbare sleutel).

Het uitvoeren van een app onder een eigen identiteit verdient de voorkeur boven het uitvoeren ervan onder de identiteit van de gebruiker om de volgende redenen:

- Sterkere referenties : een app kan zich aanmelden met een X509-certificaat in plaats van een gedeeld geheim/wachtwoord in tekst.

- Er kunnen meer beperkende machtigingen worden toegewezen aan een app. Normaal gesproken zijn deze machtigingen beperkt tot alleen wat de app moet doen, ook wel het principe van minimale bevoegdheden genoemd.

- Referenties en machtigingen worden niet zo vaak gewijzigd voor een app als gebruikersreferenties. Wanneer bijvoorbeeld de verantwoordelijkheden van de gebruiker veranderen, wordt een wijziging bepaald door wachtwoordvereisten of wanneer een gebruiker het bedrijf verlaat.

U begint met het maken van een nieuwe app-registratie in uw directory, waarmee een gekoppeld service-principal-object wordt gemaakt dat de identiteit van de app in de directory vertegenwoordigt. Het registratieproces varieert, afhankelijk van de map die u hebt gekozen voor uw Azure Stack Hub-exemplaar:

- Microsoft Entra-id: Microsoft Entra id is een directory- en identiteitsbeheerservice voor meerdere tenants in de cloud. U kunt Microsoft Entra-id gebruiken met een verbonden Azure Stack Hub-exemplaar. In de voorbeelden die later worden weergegeven, wordt de Azure Portal gebruikt voor Microsoft Entra app-registratie.

- Active Directory Federation Services (AD FS): AD FS biedt vereenvoudigde, beveiligde identiteitsfederatie en mogelijkheden voor eenmalige aanmelding via het web (SSO). U kunt AD FS gebruiken met zowel verbonden als niet-verbonden Azure Stack Hub-exemplaren. De voorbeelden die later worden weergegeven, gebruiken Azure Stack Hub PowerShell voor AD FS-app-registratie.

Nadat u de app hebt geregistreerd, leert u hoe u deze kunt toewijzen aan een rol, waardoor de toegang tot resources wordt beperkt.

Een Microsoft Entra-app beheren

Als u Azure Stack Hub hebt geïmplementeerd met Microsoft Entra ID als identiteitsbeheerservice, maakt en beheert u identiteiten voor apps, net zoals u dat voor Azure doet. In deze sectie wordt beschreven hoe u de stappen uitvoert met behulp van de Azure Portal. Bekijk Machtigingen die vereist zijn voor het registreren van een app voordat u begint, om te controleren of u voldoende machtigingen hebt om een app te registreren.

Een app-registratie maken die gebruikmaakt van een clientgeheimreferentie

In deze sectie registreert u uw app in uw Microsoft Entra-tenant met behulp van de Azure Portal. In het volgende voorbeeld geeft u een clientgeheimreferentie op, maar de portal ondersteunt ook X509-referenties op basis van certificaten.

Meld u aan bij de Azure Portal met uw Azure-account.

Selecteer Microsoft Entra-id>App-registraties>Nieuwe registratie.

Geef een naam op voor de app.

Selecteer de juiste ondersteunde accounttypen.

Selecteer onder Omleidings-URIde optie Web als het app-type en geef (optioneel) een omleidings-URI op als uw app dit vereist.

Nadat het instellen van de waarden, kiest u Registreren. De app-registratie wordt gemaakt en de pagina Overzicht wordt weergegeven.

Kopieer de toepassings-id voor gebruik in uw app-code. Deze waarde wordt ook wel de client-id genoemd.

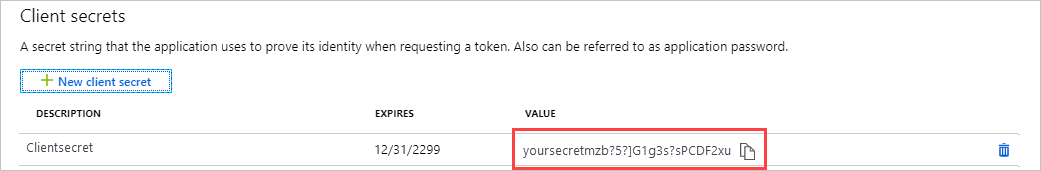

Als u een clientgeheim wilt genereren, selecteert u de pagina Certificaten & geheimen . Selecteer Nieuw clientgeheim.

Geef een beschrijving op voor het geheim en een verloopduur .

Selecteer Toevoegen wanneer u klaar bent.

De waarde van het geheim wordt weergegeven. Kopieer deze waarde en sla deze op een andere locatie op, omdat u deze later niet meer kunt ophalen. U geeft het geheim op met de toepassings-id in uw client-app voor aanmelding.

Ga verder met Een rol toewijzen voor meer informatie over het instellen van op rollen gebaseerd toegangsbeheer voor de identiteit van de app.

Aanvullende artikelen over Microsoft Entra app-beheer

Zie de volgende Azure-artikelen voor meer informatie over het beheren van Microsoft Entra-apps:

- Meer informatie over het registreren van een Microsoft Entra-app, waaronder het maken van een app-registratie die gebruikmaakt van een certificaatreferentie.

- Een app-registratie verwijderen.

- Een onlangs verwijderde app-registratie herstellen of verwijderen.

Een AD FS-app beheren

Als u Azure Stack Hub met AD FS als identiteitsbeheerservice hebt geïmplementeerd, moet u PowerShell gebruiken om de identiteit van uw app te beheren. In de volgende voorbeelden ziet u zowel een X509-certificaat als een clientgeheimreferentie.

De scripts moeten worden uitgevoerd in een PowerShell-console met verhoogde bevoegdheid ('Uitvoeren als administrator') die een andere sessie opent voor een VM die als host fungeert voor een bevoegd eindpunt voor uw Azure Stack Hub-exemplaar. Zodra de bevoegde eindpuntsessie tot stand is gebracht, worden extra cmdlets gebruikt om de app-registratie te maken en te beheren. Zie Het bevoegde eindpunt gebruiken in Azure Stack Hub voor meer informatie over het bevoegde eindpunt.

Een app-registratie maken die gebruikmaakt van een certificaatreferentie

Wanneer u een certificaatreferentie maakt, moet aan de volgende vereisten worden voldaan:

- Voor productie moet het certificaat worden uitgegeven door een interne certificeringsinstantie of een openbare certificeringsinstantie. Wanneer u een openbare instantie gebruikt, moet u de instantie opnemen in de installatiekopieën van het basisbesturingssysteem als onderdeel van het Microsoft Trusted Root Authority Program. Zie Lijst met deelnemers - Microsoft Trusted Root Program voor de volledige lijst. Een voorbeeld van het maken van een zelfondertekend testcertificaat wordt later ook weergegeven tijdens Het bijwerken van een certificaatreferentie.

- De cryptografische provider moet worden opgegeven als een verouderde CSP-sleutelprovider (Cryptographic Service Provider) van Microsoft.

- De certificaatindeling moet zich in het PFX-bestand bevinden, omdat zowel de openbare als de persoonlijke sleutel vereist zijn. Windows-servers gebruiken PFX-bestanden die het openbare-sleutelbestand (TLS/SSL-certificaatbestand) en het bijbehorende persoonlijke sleutelbestand bevatten.

- Uw Azure Stack Hub-infrastructuur moet netwerktoegang hebben tot de locatie van de certificaatintrekkingslijst (CRL) van de certificeringsinstantie die is gepubliceerd in het certificaat. Deze CRL moet een HTTP-eindpunt zijn.

Zodra u een certificaat hebt, gebruikt u het onderstaande PowerShell-script om uw app te registreren en u aan te melden met de identiteit van de app. Vervang de volgende tijdelijke aanduidingen door uw eigen waarden:

| Tijdelijke aanduiding | Beschrijving | Voorbeeld |

|---|---|---|

| <PepVM> | De naam van de bevoegde eindpunt-VM op uw Azure Stack Hub-exemplaar. | "AzS-ERCS01" |

| <YourCertificateLocation> | De locatie van uw X509-certificaat in het lokale certificaatarchief. | "Cert:\CurrentUser\My\AB5A8A3533CC7AA2025BF05120117E06DE407B34" |

| <YourAppName> | Een beschrijvende naam voor de nieuwe app-registratie. | "Mijn beheerhulpprogramma" |

Open een sessie met verhoogde Windows PowerShell en voer het volgende script uit.

# Sign in to PowerShell interactively, using credentials that have access to the VM running the Privileged Endpoint (typically <domain>\cloudadmin) $Creds = Get-Credential # Create a PSSession to the Privileged Endpoint VM $Session = New-PSSession -ComputerName "<PepVm>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # To use a managed certificate from the certificate store, use the Get-Item cmdlet. # To use a certificate file, use Get-Certificate for a .cer file, or Get-PfxCertificate for a .pfx file. # To use a test certificate, use the New-SelfSignedCertificate cmdlet # See https://learn.microsoft.com/powershell/module/pki/new-selfsignedcertificate for usage details, including using the -Provider parameter # $Cert = New-SelfSignedCertificate -CertStoreLocation "cert:\CurrentUser\My" -Subject "CN=<YourAppName>" -KeySpec KeyExchange $Cert = Get-Item "<YourCertificateLocation>" # Use the privileged endpoint to create the new app registration $SpObject = Invoke-Command -Session $Session -ScriptBlock {New-GraphApplication -Name "<YourAppName>" -ClientCertificates $using:cert} $AzureStackInfo = Invoke-Command -Session $Session -ScriptBlock {Get-AzureStackStampInformation} $Session | Remove-PSSession # Using the stamp info for your Azure Stack Hub instance, populate the following variables: # - Az endpoint used for Azure Resource Manager operations # - Audience for acquiring an OAuth token used to access Graph API # - GUID of the directory tenant $ArmEndpoint = $AzureStackInfo.TenantExternalEndpoints.TenantResourceManager $GraphAudience = "https://graph." + $AzureStackInfo.ExternalDomainFQDN + "/" $TenantID = $AzureStackInfo.AADTenantID # Register and set an Az environment that targets your Azure Stack Hub instance Add-AzEnvironment -Name "AzureStackUser" -ArmEndpoint $ArmEndpoint # Sign in using the new service principal $SpSignin = Connect-AzAccount -Environment "AzureStackUser" ` -ServicePrincipal ` -CertificateThumbprint $SpObject.Thumbprint ` -ApplicationId $SpObject.ClientId ` -TenantId $TenantID # Output the service principal details $SpObjectNadat het script is voltooid, worden de registratiegegevens van de app weergegeven. De

ClientIDenThumbprintworden geverifieerd en later geautoriseerd voor toegang tot resources die worden beheerd door Azure Resource Manager.ApplicationIdentifier : S-1-5-21-1512385356-3796245103-1243299919-1356 ClientId : 3c87e710-9f91-420b-b009-31fa9e430145 Thumbprint : 30202C11BE6864437B64CE36C8D988442082A0F1 ApplicationName : Azurestack-MyApp-c30febe7-1311-4fd8-9077-3d869db28342 ClientSecret : PSComputerName : azs-ercs01 RunspaceId : a78c76bb-8cae-4db4-a45a-c1420613e01b

Houd uw PowerShell-consolesessie geopend terwijl u deze gebruikt met de ApplicationIdentifier waarde in de volgende sectie.

Een certificaatreferentie bijwerken

Nu u de toepassing hebt geregistreerd, wordt in deze sectie uitgelegd hoe u het volgende kunt doen:

- Maak een nieuw zelfondertekend X509-certificaat om te testen.

- Werk de referenties van de toepassing bij door de eigenschap Vingerafdruk bij te werken zodat deze overeenkomt met het nieuwe certificaat.

Werk de certificaatreferentie bij met behulp van PowerShell, waarbij u uw eigen waarden vervangt door de volgende tijdelijke aanduidingen:

| Tijdelijke aanduiding | Beschrijving | Voorbeeld |

|---|---|---|

| <PepVM> | De naam van de bevoegde eindpunt-VM op uw Azure Stack Hub-exemplaar. | "AzS-ERCS01" |

| <YourAppName> | Een beschrijvende naam voor de nieuwe app-registratie. | "Mijn beheerhulpprogramma" |

| <YourCertificateLocation> | De locatie van uw X509-certificaat in het lokale certificaatarchief. | "Cert:\CurrentUser\My\AB5A8A3533CC7AA2025BF05120117E06DE407B34" |

| <AppIdentifier> | De id die is toegewezen aan de registratie van de toepassing. | "S-1-5-21-1512385356-3796245103-1243299919-1356" |

Voer de volgende cmdlets uit met behulp van de sessie met verhoogde Windows PowerShell:

# Create a PSSession to the PrivilegedEndpoint VM $Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # Create a self-signed certificate for testing purposes, using the New-SelfSignedCertificate cmdlet # See https://learn.microsoft.com/powershell/module/pki/new-selfsignedcertificate for usage details, including using the -Provider parameter $NewCert = New-SelfSignedCertificate -CertStoreLocation "cert:\CurrentUser\My" -Subject "CN=<YourAppName>" -KeySpec KeyExchange # In production, use Get-Item to retrieve a managed certificate from the certificate store. # Alteratively, use Get-Certificate for a .cer file, or Get-PfxCertificate for a .pfx file. # $Cert = Get-Item "<YourCertificateLocation>" # Use the privileged endpoint to update the certificate thumbprint, used by <AppIdentifier> $SpObject = Invoke-Command -Session $Session -ScriptBlock {Set-GraphApplication -ApplicationIdentifier "<AppIdentifier>" -ClientCertificates $using:NewCert} $Session | Remove-PSSession # Output the updated service principal details $SpObjectNadat het script is voltooid, worden de bijgewerkte app-registratiegegevens weergegeven, inclusief de vingerafdrukwaarde voor het nieuwe zelfondertekende certificaat.

ApplicationIdentifier : S-1-5-21-1512385356-3796245103-1243299919-1356 ClientId : Thumbprint : AF22EE716909041055A01FE6C6F5C5CDE78948E9 ApplicationName : Azurestack-MyApp-c30febe7-1311-4fd8-9077-3d869db28342 ClientSecret : PSComputerName : azs-ercs01 RunspaceId : a580f894-8f9b-40ee-aa10-77d4d142b4e5

Een app-registratie maken die gebruikmaakt van een clientgeheimreferentie

Waarschuwing

Het gebruik van een clientgeheim is minder veilig dan het gebruik van een X509-certificaatreferentie. Het verificatiemechanisme is niet alleen minder veilig, maar vereist doorgaans ook het insluiten van het geheim in de broncode van de client-app. Daarom wordt u voor productie-apps sterk aangeraden om een certificaatreferentie te gebruiken.

Nu maakt u nog een app-registratie, maar deze keer geeft u een clientgeheimreferentie op. In tegenstelling tot een certificaatreferentie heeft de map de mogelijkheid om een clientgeheimreferentie te genereren. In plaats van het clientgeheim op te geven, gebruikt u de -GenerateClientSecret schakeloptie om aan te vragen dat het wordt gegenereerd. Vervang de volgende tijdelijke aanduidingen door uw eigen waarden:

| Tijdelijke aanduiding | Beschrijving | Voorbeeld |

|---|---|---|

| <PepVM> | De naam van de bevoegde eindpunt-VM op uw Azure Stack Hub-exemplaar. | "AzS-ERCS01" |

| <YourAppName> | Een beschrijvende naam voor de nieuwe app-registratie. | "Mijn beheerhulpprogramma" |

Open een sessie met verhoogde Windows PowerShell en voer de volgende cmdlets uit:

# Sign in to PowerShell interactively, using credentials that have access to the VM running the Privileged Endpoint (typically <domain>\cloudadmin) $Creds = Get-Credential # Create a PSSession to the Privileged Endpoint VM $Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # Use the privileged endpoint to create the new app registration $SpObject = Invoke-Command -Session $Session -ScriptBlock {New-GraphApplication -Name "<YourAppName>" -GenerateClientSecret} $AzureStackInfo = Invoke-Command -Session $Session -ScriptBlock {Get-AzureStackStampInformation} $Session | Remove-PSSession # Using the stamp info for your Azure Stack Hub instance, populate the following variables: # - Az endpoint used for Azure Resource Manager operations # - Audience for acquiring an OAuth token used to access Graph API # - GUID of the directory tenant $ArmEndpoint = $AzureStackInfo.TenantExternalEndpoints.TenantResourceManager $GraphAudience = "https://graph." + $AzureStackInfo.ExternalDomainFQDN + "/" $TenantID = $AzureStackInfo.AADTenantID # Register and set an Az environment that targets your Azure Stack Hub instance Add-AzEnvironment -Name "AzureStackUser" -ArmEndpoint $ArmEndpoint # Sign in using the new service principal $securePassword = $SpObject.ClientSecret | ConvertTo-SecureString -AsPlainText -Force $credential = New-Object -TypeName System.Management.Automation.PSCredential -ArgumentList $SpObject.ClientId, $securePassword $SpSignin = Connect-AzAccount -Environment "AzureStackUser" -ServicePrincipal -Credential $credential -TenantId $TenantID # Output the service principal details $SpObjectNadat het script is voltooid, worden de registratiegegevens van de app weergegeven. De

ClientIDenClientSecretworden geverifieerd en later geautoriseerd voor toegang tot resources die worden beheerd door Azure Resource Manager.ApplicationIdentifier : S-1-5-21-1634563105-1224503876-2692824315-2623 ClientId : 8e0ffd12-26c8-4178-a74b-f26bd28db601 Thumbprint : ApplicationName : Azurestack-YourApp-6967581b-497e-4f5a-87b5-0c8d01a9f146 ClientSecret : 6RUWLRoBw3EebBLgaWGiowCkoko5_j_ujIPjA8dS PSComputerName : azs-ercs01 RunspaceId : 286daaa1-c9a6-4176-a1a8-03f543f90998

Houd uw PowerShell-consolesessie geopend terwijl u deze gebruikt met de ApplicationIdentifier waarde in de volgende sectie.

Een clientgeheimreferentie bijwerken

Werk de referenties voor het clientgeheim bij met behulp van PowerShell, met behulp van de parameter ResetClientSecret , waarmee het clientgeheim onmiddellijk wordt gewijzigd. Vervang de volgende tijdelijke aanduidingen door uw eigen waarden:

| Tijdelijke aanduiding | Beschrijving | Voorbeeld |

|---|---|---|

| <PepVM> | De naam van de bevoegde eindpunt-VM op uw Azure Stack Hub-exemplaar. | "AzS-ERCS01" |

| <AppIdentifier> | De id die is toegewezen aan de registratie van de toepassing. | "S-1-5-21-1634563105-1224503876-2692824315-2623" |

Voer de volgende cmdlets uit met behulp van de sessie met verhoogde Windows PowerShell:

# Create a PSSession to the PrivilegedEndpoint VM $Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # Use the privileged endpoint to update the client secret, used by <AppIdentifier> $SpObject = Invoke-Command -Session $Session -ScriptBlock {Set-GraphApplication -ApplicationIdentifier "<AppIdentifier>" -ResetClientSecret} $Session | Remove-PSSession # Output the updated service principal details $SpObjectNadat het script is voltooid, worden de bijgewerkte app-registratiegegevens weergegeven, inclusief het zojuist gegenereerde clientgeheim.

ApplicationIdentifier : S-1-5-21-1634563105-1224503876-2692824315-2623 ClientId : 8e0ffd12-26c8-4178-a74b-f26bd28db601 Thumbprint : ApplicationName : Azurestack-YourApp-6967581b-497e-4f5a-87b5-0c8d01a9f146 ClientSecret : MKUNzeL6PwmlhWdHB59c25WDDZlJ1A6IWzwgv_Kn PSComputerName : azs-ercs01 RunspaceId : 6ed9f903-f1be-44e3-9fef-e7e0e3f48564

Een app-registratie verwijderen

U ziet nu hoe u een app-registratie uit uw directory verwijdert met behulp van PowerShell.

Vervang de volgende tijdelijke aanduidingen door uw eigen waarden:

| Tijdelijke aanduiding | Beschrijving | Voorbeeld |

|---|---|---|

| <PepVM> | De naam van de bevoegde eindpunt-VM op uw Azure Stack Hub-exemplaar. | "AzS-ERCS01" |

| <AppIdentifier> | De id die is toegewezen aan de registratie van de toepassing. | "S-1-5-21-1634563105-1224503876-2692824315-2623" |

# Sign in to PowerShell interactively, using credentials that have access to the VM running the Privileged Endpoint (typically <domain>\cloudadmin)

$Creds = Get-Credential

# Create a PSSession to the PrivilegedEndpoint VM

$Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US)

# OPTIONAL: Use the privileged endpoint to get a list of applications registered in AD FS

$AppList = Invoke-Command -Session $Session -ScriptBlock {Get-GraphApplication}

# Use the privileged endpoint to remove application <AppIdentifier>

Invoke-Command -Session $Session -ScriptBlock {Remove-GraphApplication -ApplicationIdentifier "<AppIdentifier>"}

Er wordt geen uitvoer geretourneerd van het aanroepen van de cmdlet Remove-GraphApplication op het bevoegde eindpunt, maar u ziet een exacte bevestigingsuitvoer naar de console tijdens het uitvoeren van de cmdlet:

VERBOSE: Deleting graph application with identifier S-1-5-21-1634563105-1224503876-2692824315-2623.

VERBOSE: Remove-GraphApplication : BEGIN on AZS-ADFS01 on ADFSGraphEndpoint

VERBOSE: Application with identifier S-1-5-21-1634563105-1224503876-2692824315-2623 was deleted.

VERBOSE: Remove-GraphApplication : END on AZS-ADFS01 under ADFSGraphEndpoint configuration

Een rol toewijzen

Toegang tot Azure-resources door gebruikers en apps wordt geautoriseerd via Role-Based Access Control (RBAC). Als u een app toegang wilt geven tot resources in uw abonnement, moet u de service-principal toewijzen aan een rol voor een specifieke resource. Bepaal eerst welke rol de juiste machtigingen voor de app vertegenwoordigt . Zie Ingebouwde rollen voor Azure-resources voor meer informatie over de beschikbare rollen.

Het type resource dat u kiest, bepaalt ook het toegangsbereik voor de app. U kunt het toegangsbereik instellen op abonnements-, resourcegroep- of resourceniveau. Machtigingen worden overgenomen door lagere niveaus van het bereik. Als u bijvoorbeeld een app toevoegt aan de rol Lezer voor een resourcegroep, betekent dit dat deze de resourcegroep en alle resources die deze bevat, kan lezen.

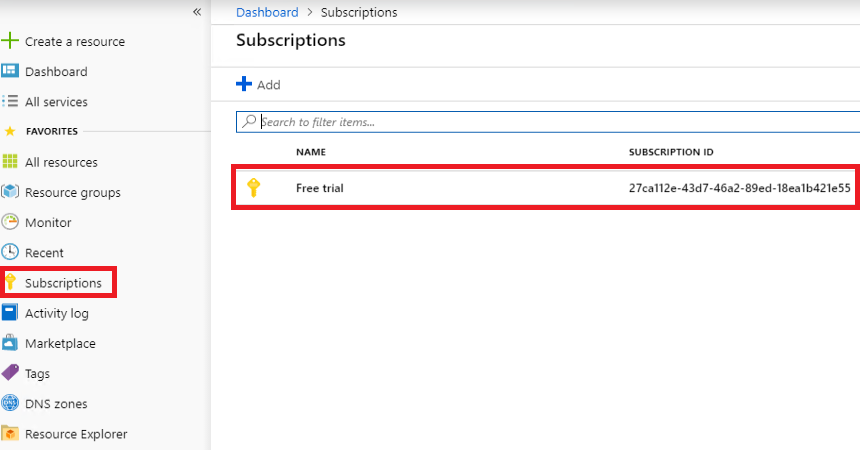

Meld u aan bij de juiste portal, op basis van de map die u hebt opgegeven tijdens de installatie van Azure Stack Hub (bijvoorbeeld de Azure Portal voor Microsoft Entra-id of de Azure Stack Hub-gebruikersportal voor AD FS). In dit voorbeeld wordt een gebruiker weergegeven die is aangemeld bij de Azure Stack Hub-gebruikersportal.

Notitie

Als u roltoewijzingen voor een bepaalde resource wilt toevoegen, moet uw gebruikersaccount deel uitmaken van een rol die de

Microsoft.Authorization/roleAssignments/writemachtiging declareert. Bijvoorbeeld de ingebouwde rol Eigenaar of Beheerder van gebruikerstoegang .Navigeer naar de resource die u wilt toestaan dat de app toegang heeft. In dit voorbeeld wijst u de app toe aan een rol in het abonnementsbereik door Abonnementen te selecteren en vervolgens een specifiek abonnement. U kunt in plaats daarvan een resourcegroep of een specifieke resource zoals een virtuele machine selecteren.

Selecteer de pagina Access Control (IAM). Deze is universeel voor alle resources die ondersteuning bieden voor RBAC.

Selecteer + Toevoegen

Kies onder Rol de rol die u aan de app wilt toewijzen.

Zoek onder Selecteren naar uw app met behulp van een volledige of gedeeltelijke toepassingsnaam. Tijdens de registratie wordt de toepassingsnaam gegenereerd als Azurestack-YourAppName-GUID<><>. Als u bijvoorbeeld de toepassingsnaam App2 hebt gebruikt en GUID 2bbe67d8-3fdb-4b62-87cf-cc41dd4344ff is toegewezen tijdens het maken, is de volledige naam Azurestack-App2-2bbe67d8-3fdb-4b62-87cf-cc41dd4344ff. U kunt zoeken naar de exacte tekenreeks of een gedeelte, zoals Azurestack of Azurestack-App2.

Wanneer u de app hebt gevonden, selecteert u deze en wordt deze weergegeven onder Geselecteerde leden.

Selecteer Opslaan om het toewijzen van de rol te voltooien.

Wanneer u klaar bent, wordt de app weergegeven in de lijst met principals die zijn toegewezen voor het huidige bereik, voor de opgegeven rol.

Nu u uw app een identiteit hebt gegeven en deze hebt geautoriseerd voor toegang tot resources, kunt u uw script of code inschakelen om u aan te melden en veilig toegang te krijgen tot Azure Stack Hub-resources.

Volgende stappen

Gebruikersrechten beheren

documentatie voor Microsoft Entra

Active Directory Federation Services

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor