Peering van virtuele netwerken

Met peering voor virtuele netwerken kunt u virtuele netwerken naadloos verbinden in een Azure Stack Hub-omgeving. De virtuele netwerken worden weergegeven als één netwerk voor connectiviteitsdoeleinden. Het verkeer tussen virtuele machines maakt gebruik van de onderliggende SDN-infrastructuur. Net als verkeer tussen virtuele machines in hetzelfde netwerk wordt verkeer alleen gerouteerd via het privénetwerk van Azure Stack Hub.

Azure Stack Hub biedt geen ondersteuning voor wereldwijde peering, omdat het concept van 'regio's' niet van toepassing is.

De voordelen van het gebruik van peering voor virtuele netwerken zijn als volgt:

- Een verbinding met lage latentie en hoge bandbreedte tussen resources in verschillende virtuele netwerken binnen dezelfde Azure Stack Hub-stempel.

- De mogelijkheid van resources in één virtueel netwerk om te communiceren met resources in een ander virtueel netwerk binnen dezelfde Azure Stack Hub-stempel.

- De mogelijkheid om gegevens over te dragen tussen virtuele netwerken tussen verschillende abonnementen binnen dezelfde Microsoft Entra tenant.

- Geen downtime tot bronnen in een virtueel netwerk bij het maken van de peering of nadat de peering is gemaakt.

Netwerkverkeer tussen gekoppelde virtuele netwerken is privé. Verkeer tussen virtuele netwerken wordt bewaard in de infrastructuurlaag. Er is geen openbaar internet, gateways of versleuteling vereist voor de communicatie tussen virtuele netwerken.

Connectiviteit

Voor gekoppelde virtuele netwerken kunnen resources in beide virtuele netwerken rechtstreeks verbinding maken met resources in het gekoppelde virtuele netwerk.

De netwerklatentie tussen virtuele machines in gekoppelde virtuele netwerken in dezelfde regio is gelijk aan de latentie binnen één virtueel netwerk. De netwerkdoorvoer is gebaseerd op de bandbreedte die is toegestaan voor de virtuele machine, evenredig aan de grootte. Er gelden verder geen extra beperkingen voor bandbreedte binnen de peering.

Het verkeer tussen virtuele machines in gekoppelde virtuele netwerken wordt rechtstreeks via de SDN-laag gerouteerd, niet via een gateway of via het openbare internet.

U kunt netwerkbeveiligingsgroepen toepassen in een virtueel netwerk om de toegang tot andere virtuele netwerken of subnetten te blokkeren. Wanneer u peering voor virtuele netwerken configureert, moet u de regels voor netwerkbeveiligingsgroepen tussen de virtuele netwerken openen of sluiten. Als u volledige connectiviteit tussen gekoppelde virtuele netwerken opent, kunt u netwerkbeveiligingsgroepen toepassen om specifieke toegang te blokkeren of te weigeren. Volledige connectiviteit is de standaardoptie. Zie Beveiligingsgroepen voor meer informatie over netwerkbeveiligingsgroepen.

Servicechaining

Met servicechaining kunt u verkeer van één virtueel netwerk naar een virtueel apparaat of gateway in een peered netwerk leiden via door de gebruiker gedefinieerde routes.

Als u servicechaining wilt inschakelen, configureert u door de gebruiker gedefinieerde routes die verwijzen naar virtuele machines in gekoppelde virtuele netwerken als het IP-adres van de volgende hop .

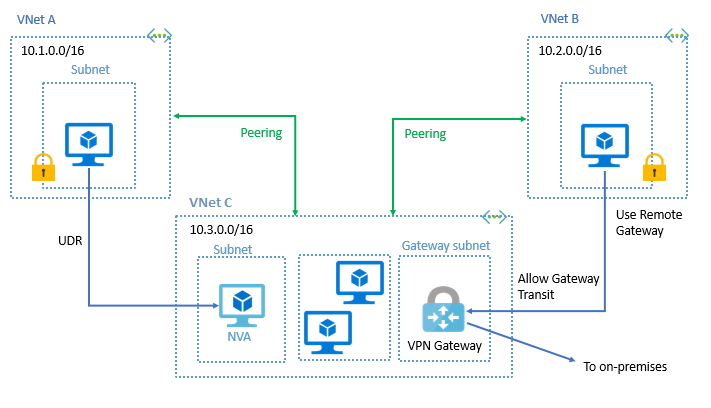

U kunt hub-and-spoke-netwerken implementeren, waarbij het virtuele netwerk van de hub infrastructuuronderdelen host, zoals een virtueel netwerkapparaat of VPN-gateway. Alle virtuele spoke-netwerken kunnen vervolgens worden gekoppeld aan het virtuele hub-netwerk. Verkeer stroomt via virtuele netwerkapparaten of VPN-gateways in het virtuele hubnetwerk.

Met peering van virtuele netwerken kan de volgende hop in een door de gebruiker gedefinieerde route het IP-adres zijn van een virtuele machine in het gekoppelde virtuele netwerk. Zie Door de gebruiker gedefinieerde routes voor meer informatie over door de gebruiker gedefinieerde routes. Zie Hub-spoke-netwerktopologie in Azure voor meer informatie over het maken van een hub-en-spoke-netwerktopologie.

Gateways en on-premises connectiviteit

Elk virtueel netwerk, inclusief een gekoppeld virtueel netwerk, kan een eigen gateway hebben. Een virtueel netwerk kan de gateway gebruiken om verbinding te maken met een on-premises netwerk. Raadpleeg de documentatie voor Azure Stack Hub Virtual Network Gateway.

U kunt de gateway in het gekoppelde virtuele netwerk ook configureren als een doorvoerpunt naar een on-premises netwerk. In dit geval kan het virtuele netwerk dat gebruikmaakt van een externe gateway geen eigen gateway hebben. Een virtueel netwerk heeft slechts één gateway. De gateway is een lokale of externe gateway in het gekoppelde virtuele netwerk, zoals wordt weergegeven in de volgende afbeelding:

Houd er rekening mee dat er een verbindingsobject moet worden gemaakt in de VPN-gateway voordat u de opties useRemoteGateways inschakelt in de peering.

Belangrijk

Azure Stack Hub configureert systeemroutes op basis van de gekoppelde virtuele netwerken subnetten, niet het adresvoorvoegsel van het virtuele netwerk. Dit verschilt van de Azure-implementatie. Als u de standaardroutes van het systeem wilt overschrijven, zoals het scenario dat wordt beschreven in Scenario: Verkeer routeren via een virtueel netwerkapparaat (NVA) of hub-spoke-netwerktopologie in Azure, waarin u verkeer wilt routeren naar een NVA- of firewallapparaat, moet u een routevermelding maken voor elk subnet in het virtuele netwerk.

Peeringconfiguratie voor virtuele netwerken

Toegang tot virtuele netwerken toestaan: Door communicatie tussen virtuele netwerken in te schakelen, kunnen resources die zijn verbonden met een van beide virtuele netwerken met elkaar communiceren met dezelfde bandbreedte en latentie alsof ze zijn verbonden met hetzelfde virtuele netwerk. Alle communicatie tussen resources in de twee virtuele netwerken wordt gerouteerd via de interne SDN-laag.

Een reden om netwerktoegang niet in te schakelen, kan een scenario zijn waarbij u een virtueel netwerk hebt gekoppeld aan een ander virtueel netwerk, maar af en toe de verkeersstroom tussen de twee virtuele netwerken wilt uitschakelen. Mogelijk vindt u het in-/uitschakelen handiger dan het verwijderen en opnieuw maken van peerings. Wanneer deze instelling is uitgeschakeld, stroomt er geen verkeer tussen de gekoppelde virtuele netwerken.

Doorgestuurd verkeer toestaan: Schakel dit selectievakje in als u wilt toestaan dat verkeer dat wordt doorgestuurd door een virtueel netwerkapparaat in een virtueel netwerk (dat niet afkomstig is van het virtuele netwerk) via een peering naar dit virtuele netwerk stroomt. Denk bijvoorbeeld aan drie virtuele netwerken met de naam Spoke1, Spoke2 en Hub. Er bestaat peering tussen elk virtueel spoke-netwerk en het virtuele hubnetwerk, maar peerings bestaan niet tussen de virtuele spoke-netwerken. Een virtueel netwerkapparaat wordt geïmplementeerd in het virtuele hubnetwerk en door de gebruiker gedefinieerde routes worden toegepast op elk virtueel spoke-netwerk dat verkeer routert tussen de subnetten via het virtuele netwerkapparaat. Als dit selectievakje niet is ingeschakeld voor de peering tussen elk virtueel spoke-netwerk en het virtuele hubnetwerk, stroomt er geen verkeer tussen de virtuele spoke-netwerken omdat de hub het verkeer niet doorstuurt tussen de virtuele netwerken. Hoewel het inschakelen van deze mogelijkheid het doorgestuurde verkeer via de peering toestaat, worden er geen door de gebruiker gedefinieerde routes of virtuele netwerkapparaten gemaakt. Door de gebruiker gedefinieerde routes en virtuele netwerkapparaten worden afzonderlijk gemaakt. Meer informatie over door de gebruiker gedefinieerde routes. U hoeft deze instelling niet te controleren als verkeer wordt doorgestuurd tussen virtuele netwerken via een VPN Gateway.

Gatewayoverdracht toestaan: Schakel dit selectievakje in als u een virtuele netwerkgateway hebt gekoppeld aan dit virtuele netwerk en verkeer van het gekoppelde virtuele netwerk wilt toestaan via de gateway. Dit virtuele netwerk kan bijvoorbeeld worden gekoppeld aan een on-premises netwerk via een virtuele netwerkgateway. Als u dit selectievakje inschakelt, kan verkeer van het gekoppelde virtuele netwerk via de gateway die aan dit virtuele netwerk is gekoppeld, naar het on-premises netwerk stromen. Als u dit selectievakje inschakelt, kan er geen gateway worden geconfigureerd voor het gekoppelde virtuele netwerk. Voor het gekoppelde virtuele netwerk moet het selectievakje Externe gateways gebruiken zijn ingeschakeld bij het instellen van de peering van het andere virtuele netwerk naar dit virtuele netwerk. Als u dit selectievakje uitgeschakeld laat (de standaardinstelling), stroomt het verkeer van het gekoppelde virtuele netwerk nog steeds naar dit virtuele netwerk, maar kan het niet stromen via een virtuele netwerkgateway die is gekoppeld aan dit virtuele netwerk.

Externe gateways gebruiken: Schakel dit selectievakje in om verkeer van dit virtuele netwerk toe te staan via een virtuele netwerkgateway die is gekoppeld aan het virtuele netwerk waarmee u peering uitvoert. Het virtuele netwerk waarmee u peering uitvoert, heeft bijvoorbeeld een VPN-gateway die communicatie met een on-premises netwerk mogelijk maakt. Als u dit selectievakje aanvinkt, kan verkeer van dit virtuele netwerk stromen via de VPN-gateway die is gekoppeld aan het gekoppelde virtuele netwerk. Als u dit selectievakje inschakelt, moet aan het gekoppelde virtuele netwerk een virtuele netwerkgateway zijn gekoppeld en moet het selectievakje Gatewayoverdracht toestaan zijn ingeschakeld. Als u dit selectievakje uitgeschakeld laat (de standaardinstelling), kan verkeer van het gekoppelde virtuele netwerk nog steeds naar dit virtuele netwerk stromen, maar niet via een virtuele netwerkgateway die is gekoppeld aan dit virtuele netwerk.

U kunt geen externe gateways gebruiken als u al een gateway hebt geconfigureerd in uw virtuele netwerk.

Machtigingen

Zorg ervoor dat bij het maken van peerings met VNET's in verschillende abonnementen binnen dezelfde Microsoft Entra tenants, aan de accounts ten minste de rol Netwerkbijdrager is toegewezen.

Belangrijk

Azure Stack Hub biedt geen ondersteuning voor VNET-peering tussen virtuele netwerken in verschillende abonnementen en op verschillende Microsoft Entra tenants. Het ondersteunt VNET-peering tussen VNET-peering tussen VNET's op verschillende abonnementen, zolang deze abonnementen deel uitmaken van dezelfde Microsoft Entra tenant. Dit verschilt van de Azure-implementatie.

Veelgestelde vragen over peering van virtuele netwerken (FAQ)

Wat is peering van virtuele netwerken?

Met peering voor virtuele netwerken kunt u virtuele netwerken verbinden. Met een VNet-peeringverbinding tussen virtuele netwerken kunt u verkeer tussen virtuele netwerken privé routeren via IPv4-adressen. Virtuele machines in de gekoppelde VNets kunnen met elkaar communiceren alsof ze zich binnen hetzelfde netwerk bevinden. VNet-peeringverbindingen kunnen ook worden gemaakt voor meerdere abonnementen binnen dezelfde Microsoft Entra tenant.

Biedt Azure Stack Hub ondersteuning voor wereldwijde VNET-peering?

Azure Stack Hub biedt geen ondersteuning voor wereldwijde peering, omdat het concept van 'regio's' niet van toepassing is.

Op welke Azure Stack Hub-update is peering voor virtuele netwerken beschikbaar?

peering van virtuele netwerken is beschikbaar in Azure Stack Hub vanaf de 2008-update.

Kan ik mijn virtuele netwerk in Azure Stack Hub koppelen aan een virtueel netwerk in Azure?

Nee, peering tussen Azure en Azure Stack Hub wordt momenteel niet ondersteund.

Kan ik mijn virtuele netwerk in Azure Stack Hub1 koppelen aan een virtueel netwerk in Azure Stack Hub2?

Nee, peering kan alleen worden gemaakt tussen virtuele netwerken in één Azure Stack Hub-systeem. Zie Een VNET-naar-VNET-verbinding tot stand brengen in Azure Stack Hub voor meer informatie over het verbinden van twee virtuele netwerken vanaf verschillende stempels.

Kan ik peering inschakelen als mijn virtuele netwerken deel uitmaken van abonnementen binnen verschillende Microsoft Entra tenants?

Nee. Het is niet mogelijk om VNet-peering tot stand te brengen als uw abonnementen deel uitmaken van verschillende Microsoft Entra tenants. Dit is een specifieke beperking voor Azure Stack Hub.

Kan ik mijn virtuele netwerk peeren met een virtueel netwerk in een ander abonnement?

Ja. U kunt virtuele netwerken peeren tussen verschillende abonnementen als ze tot dezelfde Microsoft Entra tenant behoren.

Gelden er bandbreedtebeperkingen voor peeringverbindingen?

Nee. Peering van virtuele netwerken legt geen bandbreedtebeperkingen op. Bandbreedte wordt alleen beperkt door de VM of de rekenresource.

Mijn peeringverbinding voor het virtuele netwerk heeft de status Gestart . Waarom kan ik geen verbinding maken?

Als uw peeringverbinding de status Gestart heeft, betekent dit dat u slechts één koppeling hebt gemaakt. Er moet een koppeling in twee richtingen worden gemaakt om een verbinding tot stand te brengen. Als u VNet A bijvoorbeeld wilt koppelen aan VNet B, moet er een koppeling worden gemaakt van VNet A naar VNet B en van VNet B naar VNet A. Als u beide koppelingen maakt, verandert de status in Verbonden.

Mijn peeringverbinding voor het virtuele netwerk heeft de status Verbroken . Waarom kan ik geen peeringverbinding maken?

Als uw peeringverbinding voor het virtuele netwerk de status Verbroken heeft, betekent dit dat een van de gemaakte koppelingen is verwijderd. Als u een peeringverbinding opnieuw tot stand wilt brengen, verwijdert u de koppeling en maakt u deze opnieuw.

Is peeringverkeer voor virtuele netwerken versleuteld?

Nee. Verkeer tussen resources in gekoppelde virtuele netwerken is privé en geïsoleerd. Het blijft volledig in de SDN-laag van het Azure Stack Hub-systeem.

Als ik VNet A koppel aan VNet B en ik VNet B koppel aan VNet C, betekent dit dan dat VNet A en VNet C peering hebben?

Nee. Transitieve peering wordt niet ondersteund. U moet VNet A en VNet C koppelen.

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor