Een gebruikersaccount maken en lezen met behulp van aangepast Azure Active Directory B2C-beleid

Azure Active Directory B2C (Azure AD B2C) is gebouwd op Microsoft Entra ID en maakt dus gebruik van Microsoft Entra ID-opslag om gebruikersaccounts op te slaan. Azure AD B2C directory-gebruikersprofiel wordt geleverd met een ingebouwde set kenmerken, zoals de voornaam, achternaam, plaats, postcode en telefoonnummer, maar u kunt het gebruikersprofiel uitbreiden met uw eigen aangepaste kenmerken zonder dat hiervoor een extern gegevensarchief nodig is.

Uw aangepaste beleid kan verbinding maken met Microsoft Entra ID-opslag met behulp van het technische profiel van Microsoft Entra ID om gebruikersgegevens op te slaan, bij te werken of te verwijderen. In dit artikel leert u hoe u een set technische profielen van Microsoft Entra ID configureert voor het opslaan en lezen van een gebruikersaccount voordat een JWT-token wordt geretourneerd.

Overzicht van scenario

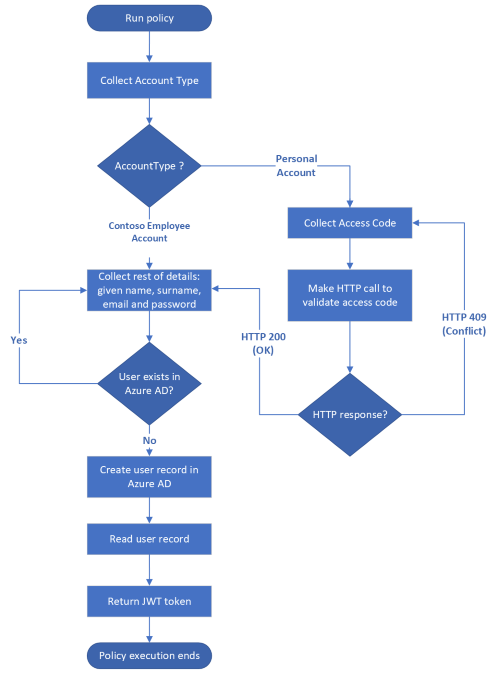

In Het aanroepen van een REST API met behulp van aangepast azure Active Directory B2C-beleidsartikel verzamelen we gegevens van de gebruiker, gevalideerde de gegevens, een REST API genoemd en uiteindelijk een JWT geretourneerd zonder een gebruikersaccount op te slaan. We moeten de gebruikersgegevens opslaan, zodat de gegevens niet verloren gaan zodra het beleid is uitgevoerd. Als we deze keer de gebruikersgegevens verzamelen en valideren, moeten we de gebruikersgegevens opslaan in Azure AD B2C-opslag en vervolgens lezen voordat we het JWT-token retourneren. Het volledige proces wordt weergegeven in het volgende diagram.

Vereisten

Als u er nog geen hebt, maakt u een Azure AD B2C-tenant die is gekoppeld aan uw Azure-abonnement.

Registreer een webtoepassing en schakel impliciete toekenning van id-token in. Gebruik voor de omleidings-URI https://jwt.ms.

Visual Studio Code (VS Code) moet op uw computer zijn geïnstalleerd.

Voer de stappen in Het aanroepen van een REST API uit met behulp van aangepast Azure Active Directory B2C-beleid. Dit artikel maakt deel uit van de reeks instructies voor het maken en uitvoeren van uw eigen aangepaste beleidsregels.

Notitie

Dit artikel maakt deel uit van de reeks instructies voor het maken en uitvoeren van uw eigen aangepaste beleidsregels in Azure Active Directory B2C. We raden u aan deze reeks te starten vanuit het eerste artikel.

Stap 1: Claims declareren

U moet nog twee claims declareren, userPrincipalNameen passwordPolicies:

Zoek in het

ContosoCustomPolicy.XMLbestand het element ClaimsSchema en declareeruserPrincipalNameenpasswordPoliciesclaims met behulp van de volgende code:<ClaimType Id="userPrincipalName"> <DisplayName>UserPrincipalName</DisplayName> <DataType>string</DataType> <UserHelpText>Your user name as stored in the Azure Active Directory.</UserHelpText> </ClaimType> <ClaimType Id="passwordPolicies"> <DisplayName>Password Policies</DisplayName> <DataType>string</DataType> <UserHelpText>Password policies used by Azure AD to determine password strength, expiry etc.</UserHelpText> </ClaimType>Meer informatie over het gebruik van en

userPrincipalNamepasswordPoliciesclaims in het artikel Gebruikersprofielkenmerken .

Stap 2: technische profielen voor Microsoft Entra ID maken

U moet twee technische profielen voor Microsoft Entra ID configureren. Eén technisch profiel schrijft gebruikersgegevens naar Microsoft Entra ID-opslag en de andere leest een gebruikersaccount uit Microsoft Entra ID-opslag.

Zoek in het

ContosoCustomPolicy.XMLbestand het element ClaimsProviders en voeg een nieuwe claimprovider toe met behulp van de onderstaande code. Deze claimprovider bevat de technische profielen van Microsoft Entra ID:<ClaimsProvider> <DisplayName>Azure AD Technical Profiles</DisplayName> <TechnicalProfiles> <!--You'll add you Azure AD Technical Profiles here--> </TechnicalProfiles> </ClaimsProvider>Voeg in de claimprovider die u zojuist hebt gemaakt een technisch profiel voor Microsoft Entra ID toe met behulp van de volgende code:

<TechnicalProfile Id="AAD-UserWrite"> <DisplayName>Write user information to AAD</DisplayName> <Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.AzureActiveDirectoryProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" /> <Metadata> <Item Key="Operation">Write</Item> <Item Key="RaiseErrorIfClaimsPrincipalAlreadyExists">true</Item> <Item Key="UserMessageIfClaimsPrincipalAlreadyExists">The account already exists. Try to create another account</Item> </Metadata> <InputClaims> <InputClaim ClaimTypeReferenceId="email" PartnerClaimType="signInNames.emailAddress" Required="true" /> </InputClaims> <PersistedClaims> <PersistedClaim ClaimTypeReferenceId="email" PartnerClaimType="signInNames.emailAddress" /> <PersistedClaim ClaimTypeReferenceId="displayName" /> <PersistedClaim ClaimTypeReferenceId="givenName" /> <PersistedClaim ClaimTypeReferenceId="surname" /> <PersistedClaim ClaimTypeReferenceId="password"/> <PersistedClaim ClaimTypeReferenceId="passwordPolicies" DefaultValue="DisablePasswordExpiration,DisableStrongPassword" /> </PersistedClaims> <OutputClaims> <OutputClaim ClaimTypeReferenceId="objectId" /> <OutputClaim ClaimTypeReferenceId="userPrincipalName" /> <OutputClaim ClaimTypeReferenceId="email" PartnerClaimType="signInNames.emailAddress" /> </OutputClaims> </TechnicalProfile>We hebben een nieuw technisch profiel voor Microsoft Entra ID toegevoegd.

AAD-UserWriteU moet rekening houden met de volgende belangrijke onderdelen van het technische profiel:Bewerking: Met de bewerking geeft u de actie op die moet worden uitgevoerd, in dit geval Schrijven. Meer informatie over andere bewerkingen in een technische provider van Microsoft Entra ID.

Persistente claims: het element PersistentedClaims bevat alle waarden die moeten worden opgeslagen in de Microsoft Entra ID-opslag.

InputClaims: Het element InputClaims bevat een claim, die wordt gebruikt om een account in de map op te zoeken of een nieuw account te maken. Er moet precies één invoerclaimelement zijn in de verzameling invoerclaims voor alle technische profielen van Microsoft Entra ID. Dit technische profiel gebruikt de e-mailclaim als de sleutel-id voor het gebruikersaccount. Meer informatie over andere sleutel-id's die u kunt gebruiken om een gebruikersaccount uniek te identificeren.

Zoek in het

ContosoCustomPolicy.XMLbestand hetAAD-UserWritetechnische profiel en voeg vervolgens een nieuw technisch profiel toe met behulp van de volgende code:<TechnicalProfile Id="AAD-UserRead"> <DisplayName>Read user from Azure AD storage</DisplayName> <Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.AzureActiveDirectoryProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" /> <Metadata> <Item Key="Operation">Read</Item> <Item Key="RaiseErrorIfClaimsPrincipalAlreadyExists">false</Item> <Item Key="RaiseErrorIfClaimsPrincipalDoesNotExist">false</Item> </Metadata> <InputClaims> <InputClaim ClaimTypeReferenceId="email" PartnerClaimType="signInNames.emailAddress" Required="true" /> </InputClaims> <OutputClaims> <OutputClaim ClaimTypeReferenceId="objectId" /> <OutputClaim ClaimTypeReferenceId="userPrincipalName" /> <OutputClaim ClaimTypeReferenceId="givenName"/> <OutputClaim ClaimTypeReferenceId="surname"/> <OutputClaim ClaimTypeReferenceId="displayName"/> </OutputClaims> </TechnicalProfile>We hebben een nieuw technisch profiel voor Microsoft Entra ID toegevoegd.

AAD-UserReadWe hebben dit technische profiel geconfigureerd om een leesbewerking uit te voeren en om ,userPrincipalNameendisplayNamegivenNamesurnameclaims te retournerenobjectIdals er een gebruikersaccount met deemailInputClaimsectie wordt gevonden.

Stap 3: het technische profiel van Microsoft Entra ID gebruiken

Nadat we gebruikersgegevens hebben verzameld met behulp van het UserInformationCollector zelf-asserted technische profiel, moeten we een gebruikersaccount schrijven naar Microsoft Entra ID-opslag met behulp van het AAD-UserWrite technische profiel. Gebruik hiervoor het AAD-UserWrite technische profiel als een validatie technisch profiel in het UserInformationCollector zelf-asserted technische profiel.

Zoek in het ContosoCustomPolicy.XML bestand het UserInformationCollector technische profiel en voeg AAD-UserWrite vervolgens een technisch profiel toe als een validatie technisch profiel in de ValidationTechnicalProfiles verzameling. U moet dit toevoegen na het CheckCompanyDomain technische validatieprofiel.

We gebruiken het AAD-UserRead technische profiel in de indelingsstappen voor gebruikerstrajecten om de gebruikersgegevens te lezen voordat een JWT-token wordt uitgegeven.

Stap 4: het technische profiel claimgenerator bijwerken

We gebruiken het ClaimGenerator technische profiel om drie claimtransformaties uit te voeren, GenerateRandomObjectIdTransformation, CreateDisplayNameTransformation en CreateMessageTransformation.

Zoek in het

ContosoCustomPolicy.XMLbestand hetClaimGeneratortechnische profiel en vervang het door de volgende code:<TechnicalProfile Id="UserInputMessageClaimGenerator"> <DisplayName>User Message Claim Generator Technical Profile</DisplayName> <Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ClaimsTransformationProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" /> <OutputClaims> <OutputClaim ClaimTypeReferenceId="message" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateMessageTransformation" /> </OutputClaimsTransformations> </TechnicalProfile> <TechnicalProfile Id="UserInputDisplayNameGenerator"> <DisplayName>Display Name Claim Generator Technical Profile</DisplayName> <Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ClaimsTransformationProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" /> <OutputClaims> <OutputClaim ClaimTypeReferenceId="displayName" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateDisplayNameTransformation" /> </OutputClaimsTransformations> </TechnicalProfile>We hebben het technische profiel opgesplitst in twee afzonderlijke technische profielen. Het technische profiel UserInputMessageClaimGenerator genereert het bericht dat is verzonden als claim in het JWT-token. Het technische profiel UserInputDisplayNameGenerator genereert de

displayNameclaim. DedisplayNameclaimwaarde moet beschikbaar zijn voordat hetAAD-UserWritetechnische profiel de gebruikersrecord naar Microsoft Entra ID-opslag schrijft. In de nieuwe code verwijderen we de GenerateRandomObjectIdTransformation als deobjectIdcode wordt gemaakt en geretourneerd door Microsoft Entra-id nadat een account is gemaakt, dus we hoeven het niet zelf te genereren binnen het beleid.Zoek in het

ContosoCustomPolicy.XMLbestand hetUserInformationCollectorzelf-asserted technische profiel en voeg vervolgens hetUserInputDisplayNameGeneratortechnische profiel toe als een validatie technisch profiel. Nadat u dit hebt uitgevoerd, moet de verzameling vanValidationTechnicalProfileshetUserInformationCollectortechnische profiel er ongeveer als volgt uitzien:<!--<TechnicalProfile Id="UserInformationCollector">--> <ValidationTechnicalProfiles> <ValidationTechnicalProfile ReferenceId="CheckCompanyDomain"> <Preconditions> <Precondition Type="ClaimEquals" ExecuteActionsIf="false"> <Value>accountType</Value> <Value>work</Value> <Action>SkipThisValidationTechnicalProfile</Action> </Precondition> </Preconditions> </ValidationTechnicalProfile> <ValidationTechnicalProfile ReferenceId="DisplayNameClaimGenerator"/> <ValidationTechnicalProfile ReferenceId="AAD-UserWrite"/> </ValidationTechnicalProfiles> <!--</TechnicalProfile>-->U moet het technische validatieprofiel toevoegen voordat

AAD-UserWritededisplayNameclaimwaarde beschikbaar moet zijn voordat hetAAD-UserWritetechnische profiel de gebruikersrecord naar Microsoft Entra ID-opslag schrijft.

Stap 5: de indelingsstappen voor gebruikersbeleving bijwerken

Zoek uw HelloWorldJourney gebruikerstraject en vervang alle indelingsstappen door de volgende code:

<!--<OrchestrationSteps>-->

<OrchestrationStep Order="1" Type="ClaimsExchange">

<ClaimsExchanges>

<ClaimsExchange Id="AccountTypeInputCollectorClaimsExchange" TechnicalProfileReferenceId="AccountTypeInputCollector"/>

</ClaimsExchanges>

</OrchestrationStep>

<OrchestrationStep Order="2" Type="ClaimsExchange">

<ClaimsExchanges>

<ClaimsExchange Id="GetAccessCodeClaimsExchange" TechnicalProfileReferenceId="AccessCodeInputCollector" />

</ClaimsExchanges>

</OrchestrationStep>

<OrchestrationStep Order="3" Type="ClaimsExchange">

<ClaimsExchanges>

<ClaimsExchange Id="GetUserInformationClaimsExchange" TechnicalProfileReferenceId="UserInformationCollector"/>

</ClaimsExchanges>

</OrchestrationStep>

<OrchestrationStep Order="4" Type="ClaimsExchange">

<ClaimsExchanges>

<ClaimsExchange Id="AADUserReaderExchange" TechnicalProfileReferenceId="AAD-UserRead"/>

</ClaimsExchanges>

</OrchestrationStep>

<OrchestrationStep Order="5" Type="ClaimsExchange">

<ClaimsExchanges>

<ClaimsExchange Id="GetMessageClaimsExchange" TechnicalProfileReferenceId="UserInputMessageClaimGenerator"/>

</ClaimsExchanges>

</OrchestrationStep>

<OrchestrationStep Order="6" Type="SendClaims" CpimIssuerTechnicalProfileReferenceId="JwtIssuer"/>

<!--</OrchestrationSteps>-->

In de indelingsstap 4voeren we het AAD-UserRead technische profiel uit om de gebruikersgegevens te lezen (die moeten worden opgenomen in het JWT-token) van het gemaakte gebruikersaccount.

Omdat we de claim niet opslaan, voeren we in message indelingsstap 5de UserInputMessageClaimGenerator claim uit om de message claim te genereren voor opname op het JWT-token.

Stap 6: Beleid uploaden

Volg de stappen in Het aangepaste beleidsbestand uploaden om uw beleidsbestand te uploaden. Als u een bestand met dezelfde naam uploadt als het bestand dat zich al in de portal bevindt, moet u het aangepaste beleid overschrijven selecteren als dit al bestaat.

Stap 7: beleid testen

Volg de stappen in Het aangepaste beleid testen om uw aangepaste beleid te testen.

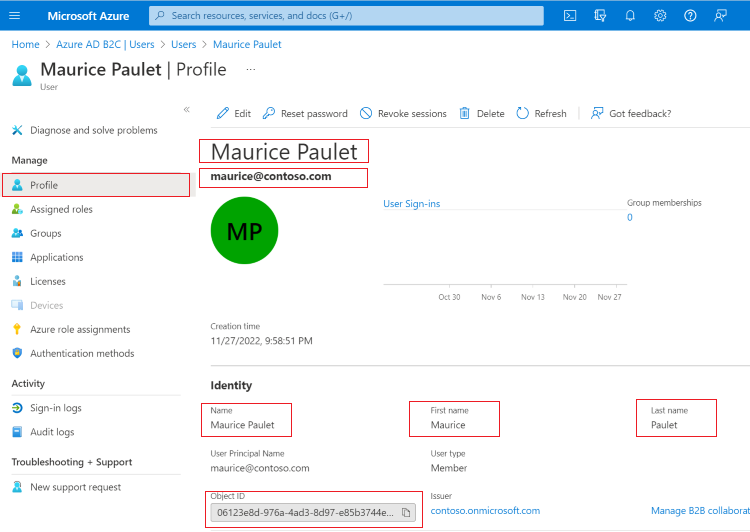

Nadat het beleid is voltooid en u uw id-token ontvangt, controleert u of de gebruikersrecord is gemaakt:

Meld u aan bij Azure Portal als een globale beheerder of een beheerder met bevoorrechte rollen.

Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Azure AD B2C-tenant in het menu Mappen en abonnementen.

Selecteer onder Azure-services de optie Azure AD B2C. Of gebruik het zoekvak om naar Azure AD B2C te gaan en dat te selecteren.

Selecteer onder Beheren de optie Gebruikers.

Zoek het gebruikersaccount dat u zojuist hebt gemaakt en selecteer het. Het accountprofiel ziet er ongeveer als volgt uit:

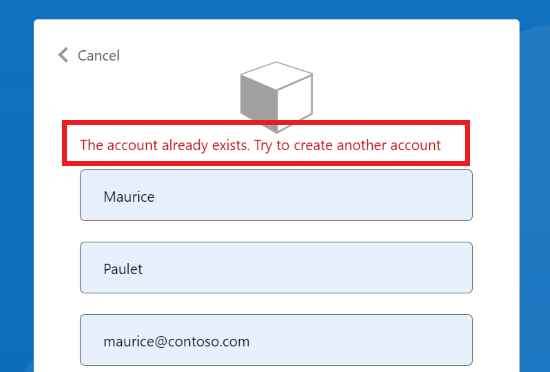

In ons AAD-UserWrite technische profiel voor Microsoft Entra ID geven we op dat als de gebruiker al bestaat, er een foutbericht wordt gegenereerd.

Test uw aangepaste beleid opnieuw met hetzelfde e-mailadres. In plaats van het beleid dat wordt uitgevoerd om een id-token uit te geven, ziet u een foutbericht dat lijkt op de onderstaande schermafbeelding.

Notitie

De waarde van de wachtwoordclaim is een zeer belangrijk stukje informatie, dus wees voorzichtig met hoe u deze in uw aangepaste beleid verwerkt. Om een vergelijkbare reden behandelt Azure AD B2C de waarde van de wachtwoordclaim als een speciale waarde. Wanneer u de waarde van de wachtwoordclaim in het zelfbeclaimde technische profiel verzamelt, is die waarde alleen beschikbaar in hetzelfde technische profiel of binnen een validatie technische profielen waarnaar wordt verwezen door hetzelfde zelf-asserted technische profiel. Zodra de uitvoering van dat zelfbewuste technische profiel is voltooid en naar een ander technisch profiel wordt verplaatst, gaat de waarde verloren.

E-mailadres van gebruiker verifiëren

U wordt aangeraden de e-mail van een gebruiker te verifiëren voordat u dit gebruikt om een gebruikersaccount te maken. Wanneer u e-mailadressen verifieert, zorgt u ervoor dat de accounts worden gemaakt door echte gebruikers. U helpt gebruikers er ook voor te zorgen dat ze hun juiste e-mailadressen gebruiken om een account te maken.

Het aangepaste beleid van Azure AD B2C biedt een manier om e-mailadres te verifiëren met behulp van controleweergave. U verzendt een verificatiecode naar het e-mailbericht. Nadat de code is verzonden, leest de gebruiker het bericht, voert de verificatiecode in het besturingselement van het weergavebeheer in en selecteert de knop Code verifiëren.

Een weergavebesturingselement is een gebruikersinterface-element dat speciale functionaliteit heeft en communiceert met de back-endservice van Azure Active Directory B2C (Azure AD B2C). Hiermee kan de gebruiker acties uitvoeren op de pagina die een technisch validatieprofiel aanroept op de back-end. Weergavebesturingselementen worden weergegeven op de pagina en worden verwezen door een zelf-asserted technisch profiel.

Als u e-mailverificatie wilt toevoegen met behulp van een weergavebeheer, gebruikt u de volgende stappen:

Claim declareren

U moet een claim declareren die moet worden gebruikt om de verificatiecode te bewaren.

Als u de claim wilt declareren, zoekt u in het bestand het ContosoCustomPolicy.XML ClaimsSchema element en declareert u verificationCode de claim met behulp van de volgende code:

<!--<ClaimsSchema>-->

...

<ClaimType Id="verificationCode">

<DisplayName>Verification Code</DisplayName>

<DataType>string</DataType>

<UserHelpText>Enter your verification code</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<!--</ClaimsSchema>-->

Een technisch codeprofiel voor verzenden en verifiëren

Azure AD B2C maakt gebruik van het technische profiel van Microsoft Entra ID SSPR om een e-mailadres te verifiëren. Dit technische profiel kan een code genereren en verzenden naar een e-mailadres of controleert de code, afhankelijk van hoe u deze configureert.

Zoek in het ContosoCustomPolicy.XML bestand het ClaimsProviders element en voeg de claimprovider toe met behulp van de volgende code:

<ClaimsProvider>

<DisplayName>Azure AD self-service password reset (SSPR)</DisplayName>

<TechnicalProfiles>

<TechnicalProfile Id="AadSspr-SendCode">

<DisplayName>Send Code</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.AadSsprProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" />

<Metadata>

<Item Key="Operation">SendCode</Item>

</Metadata>

<InputClaims>

<InputClaim ClaimTypeReferenceId="email" PartnerClaimType="emailAddress" />

</InputClaims>

</TechnicalProfile>

<TechnicalProfile Id="AadSspr-VerifyCode">

<DisplayName>Verify Code</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.AadSsprProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" />

<Metadata>

<Item Key="Operation">VerifyCode</Item>

</Metadata>

<InputClaims>

<InputClaim ClaimTypeReferenceId="verificationCode" />

<InputClaim ClaimTypeReferenceId="email" PartnerClaimType="emailAddress" />

</InputClaims>

</TechnicalProfile>

</TechnicalProfiles>

</ClaimsProvider>

We hebben twee technische profielen AadSspr-SendCode AadSspr-VerifyCodeen . AadSspr-SendCode genereert en verzendt een code naar het e-mailadres dat is opgegeven in de InputClaims sectie, terwijl AadSspr-VerifyCode de code wordt gecontroleerd. U geeft de actie op die u wilt uitvoeren in de metagegevens van het technische profiel.

Een weergavebeheer configureren

U moet een weergavebeheer voor e-mailverificatie configureren om e-mail van gebruikers te kunnen verifiëren. Het besturingselement voor e-mailverificatie dat u configureert, vervangt de claim voor het weergeven van e-mail die u gebruikt om een e-mailbericht van de gebruiker te verzamelen.

Als u een weergavebeheer wilt configureren, gebruikt u de volgende stappen:

Zoek in het

ContosoCustomPolicy.XMLbestand deBuildingBlockssectie en voeg vervolgens een weergave-besturingselement toe als onderliggend element met behulp van de volgende code:<!--<BuildingBlocks>--> .... <DisplayControls> <DisplayControl Id="emailVerificationControl" UserInterfaceControlType="VerificationControl"> <DisplayClaims> <DisplayClaim ClaimTypeReferenceId="email" Required="true" /> <DisplayClaim ClaimTypeReferenceId="verificationCode" ControlClaimType="VerificationCode" Required="true" /> </DisplayClaims> <OutputClaims></OutputClaims> <Actions> <Action Id="SendCode"> <ValidationClaimsExchange> <ValidationClaimsExchangeTechnicalProfile TechnicalProfileReferenceId="AadSspr-SendCode" /> </ValidationClaimsExchange> </Action> <Action Id="VerifyCode"> <ValidationClaimsExchange> <ValidationClaimsExchangeTechnicalProfile TechnicalProfileReferenceId="AadSspr-VerifyCode" /> </ValidationClaimsExchange> </Action> </Actions> </DisplayControl> </DisplayControls> <!--</BuildingBlocks>-->We hebben een weergavebeheer gedeclareerd.

emailVerificationControlNoteer de volgende belangrijke onderdelen:DisplayClaims : net als in een zelfbeëind technisch profiel geeft deze sectie een verzameling claims op die moeten worden verzameld van de gebruiker in het weergavebesturingselement.

Acties : hiermee geeft u de volgorde aan van acties die moeten worden uitgevoerd door het weergavebesturingselement. Elke actie verwijst naar een technisch profiel dat verantwoordelijk is voor het uitvoeren van de acties. De SendCode verwijst bijvoorbeeld naar het

AadSspr-SendCodetechnische profiel, dat een code genereert en verzendt naar een e-mailadres.

Zoek in het

ContosoCustomPolicy.XMLbestand hetUserInformationCollectorzelf-asserted technische profiel en vervang de claim voor het weergeven van e-mail om het besturingselement weer teemailVerificationControlgeven:Van:

<DisplayClaim ClaimTypeReferenceId="email" Required="true"/>Aan:

<DisplayClaim DisplayControlReferenceId="emailVerificationControl" />Gebruik de procedure in stap 6 en stap 7 om uw beleidsbestand te uploaden en te testen. Deze keer moet u uw e-mailadres verifiëren voordat een gebruikersaccount wordt gemaakt.

Gebruikersaccount bijwerken met behulp van het technische profiel van Microsoft Entra ID

U kunt een technisch profiel voor Microsoft Entra ID configureren om een gebruikersaccount bij te werken in plaats van een nieuw account te maken. Hiervoor stelt u het technische profiel van Microsoft Entra ID in om een fout te genereren als het opgegeven gebruikersaccount nog niet bestaat in de Metadata verzameling met behulp van de volgende code. De bewerking moet worden ingesteld op Schrijven:

<Item Key="Operation">Write</Item>

<Item Key="RaiseErrorIfClaimsPrincipalDoesNotExist">true</Item>

Aangepaste kenmerken gebruiken

In dit artikel hebt u geleerd hoe u gebruikersgegevens opslaat met behulp van ingebouwde gebruikersprofielkenmerken. U moet echter vaak uw eigen aangepaste kenmerken maken om uw specifieke scenario te beheren. Volg hiervoor de instructies in het artikel Aangepaste kenmerken definiëren in Azure Active Directory B2C .

Volgende stappen

Meer informatie over het instellen van een registratie- en aanmeldingsstroom voor een lokaal account met behulp van aangepast Azure Active Directory B2C-beleid.

Meer informatie over het definiëren van aangepaste kenmerken in uw aangepaste beleid.

Meer informatie over het toevoegen van wachtwoordverloop aan aangepast beleid.

Meer informatie over het technische profiel van Microsoft Entra ID.