Zelfstudie voor het configureren van Saviynt met Azure Active Directory B2C

Leer hoe u Azure Active Directory B2C (Azure AD B2C) integreert met het Saviynt Security Manager-platform, dat zichtbaarheid, beveiliging en governance heeft. Saviynt bevat toepassingsrisico's en governance, infrastructuurbeheer, privileged accountbeheer en analyse van klantrisico's.

Meer informatie: Saviynt voor Azure AD B2C

Gebruik de volgende instructies om gedelegeerd toegangsbeheer in te stellen voor Azure AD B2C-gebruikers. Saviynt bepaalt of een gebruiker gemachtigd is om Azure AD B2C-gebruikers te beheren met:

- Beveiliging op functieniveau om te bepalen of gebruikers een bewerking kunnen uitvoeren

- Maak bijvoorbeeld een gebruiker, werk de gebruiker bij, stel het gebruikerswachtwoord opnieuw in, enzovoort

- Beveiliging op veldniveau om te bepalen of gebruikers gebruikerskenmerken kunnen lezen/schrijven tijdens bewerkingen voor gebruikersbeheer

- Een helpdeskmedewerker kan bijvoorbeeld een telefoonnummer bijwerken; andere kenmerken zijn alleen-lezen

- Beveiliging op gegevensniveau om te bepalen of gebruikers een bewerking op een andere gebruiker kunnen uitvoeren

- Een helpdeskbeheerder voor de regio Verenigd Koninkrijk beheert bijvoorbeeld UK-gebruikers

Vereisten

Om aan de slag te gaan, hebt u het volgende nodig:

Een Azure-abonnement

- Als u dit nog niet hebt, kunt u een gratis Azure-account krijgen

Een Azure AD B2C-tenant die is gekoppeld aan uw Azure-abonnement

Ga naar saviynt.com Neem contact met ons op om een demo aan te vragen

Beschrijving van scenario

De Saviynt-integratie bevat de volgende onderdelen:

- Azure AD B2C : identiteit als een service voor aangepast beheer van registratie, aanmelding en profielbeheer van klanten

- Zie Azure AD B2C, Aan de slag

- Saviynt voor Azure AD B2C : identiteitsbeheer voor gedelegeerd beheer van het levenscyclusbeheer van gebruikers en toegangsbeheer

- Microsoft Graph API : interface voor Saviynt voor het beheren van Azure AD B2C-gebruikers en hun toegang

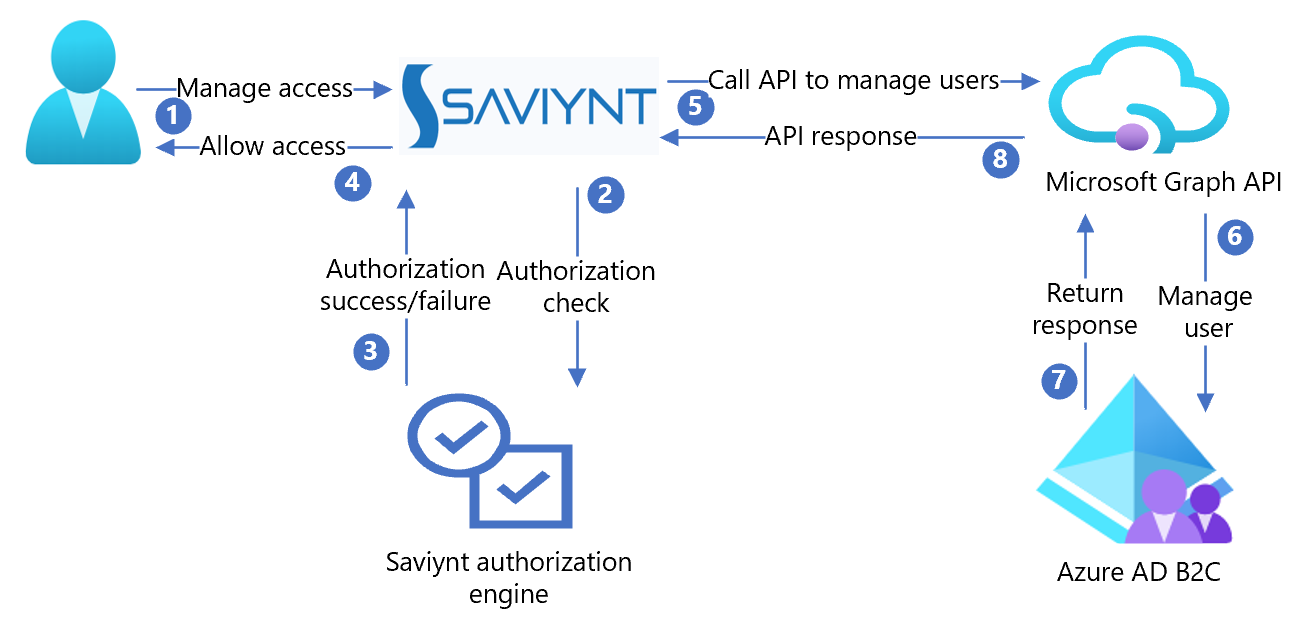

In het volgende architectuurdiagram ziet u de implementatie.

- Een gedelegeerde beheerder start de Azure AD B2C-gebruikersbewerking met Saviynt.

- Saviynt controleert of de gedelegeerde beheerder de bewerking kan uitvoeren.

- Saviynt verzendt een geslaagde of mislukte autorisatiereactie.

- Met Saviynt kan de gedelegeerde beheerder de bewerking uitvoeren.

- Saviynt roept Microsoft Graph API, met gebruikerskenmerken, aan om de gebruiker in Azure AD B2C te beheren.

- Microsoft Graph API maakt, bijwerken of verwijdert de gebruiker in Azure AD B2C.

- Azure AD B2C verzendt een geslaagde of mislukte reactie.

- Microsoft Graph API retourneert het antwoord op Saviynt.

Een Saviynt-account maken en gedelegeerd beleid maken

- Maak een Saviynt-account. Ga naar saviynt.com Neem contact met ons op om aan de slag te gaan.

- Maak gedelegeerd beheerbeleid.

- Wijs gebruikers de gedelegeerde beheerdersrol toe.

Azure AD B2C configureren met Saviynt

Gebruik de volgende instructies om een toepassing te maken, gebruikers te verwijderen en meer.

Een Microsoft Entra-toepassing maken voor Saviynt

Gebruik voor de volgende instructies de map met de Azure AD B2C-tenant.

Meld u aan bij de Azure-portal.

Selecteer mappen en abonnementen in de portalwerkbalk.

Zoek uw Azure AD B2C-directory op de pagina Portalinstellingen, directory's en abonnementen in de lijst met directorynamen .

Selecteer Overschakelen.

Zoek en selecteer Azure AD B2C in Azure Portal.

Selecteer App-registraties> Nieuwe registratie.

Voer een toepassingsnaam in. Bijvoorbeeld Saviynt.

Selecteer Maken.

Ga naar API-machtigingen.

Selecteer + Een machtiging toevoegen.

De pagina Api-machtigingen aanvragen wordt weergegeven.

Selecteer het tabblad Microsoft-API's .

Selecteer Microsoft Graph als veelgebruikte Microsoft-API's.

Ga naar de volgende pagina.

Selecteer Toepassingstoestemming.

Selecteer Map.

Schakel de selectievakjes Directory.Read.All en Directory.ReadWrite.All in.

Selecteer Machtigingen toevoegen.

Controleer de machtigingen.

Selecteer Beheerderstoestemming verlenen voor De standaardmap.

Selecteer Opslaan.

Ga naar Certificaten en geheimen.

Selecteer + Clientgeheim toevoegen.

Voer de beschrijving van het clientgeheim in.

Selecteer de verloopoptie.

Selecteer Toevoegen.

De geheime sleutel wordt weergegeven in de sectie Clientgeheim. Sla het clientgeheim op om later te gebruiken.

Ga naar Overzicht.

Kopieer de client-id en tenant-id.

Sla de tenant-id, client-id en het clientgeheim op om de installatie te voltooien.

Saviynt inschakelen om gebruikers te verwijderen

Schakel Saviynt in om bewerkingen voor het verwijderen van gebruikers uit te voeren in Azure AD B2C.

Meer informatie: Toepassings- en service-principalobjecten in Microsoft Entra-id

- Installeer de nieuwste versie van de Microsoft Graph PowerShell-module op een Windows-werkstation of -server.

Zie de Documentatie voor Microsoft Graph PowerShell voor meer informatie.

- Verbinding maken naar de PowerShell-module en voer de volgende opdrachten uit:

Connect-MgGraph #Enter Admin credentials of the Azure portal

$webApp = Get-MgServicePrincipal –AppPrincipalId “<ClientId of Azure AD Application>”

New-MgDirectoryRoleMemberByRef -RoleName "Company Administrator" -RoleMemberType ServicePrincipal -RoleMemberObjectId $webApp.ObjectId

De oplossing testen

Blader naar uw Saviynt-toepassingstenant en test gebruiksscenario's voor levenscyclusbeheer en toegangsbeheer van gebruikers.