Trusona Authentication Cloud configureren met Azure Active Directory B2C

In deze voorbeeldzelfstudie leert u hoe u Azure AD B2C-verificatie integreert met Trusona Authentication Cloud. Het is een cloudservice waarmee gebruikers zich kunnen verifiëren met een tap-and-go-ervaring , zonder dat hiervoor een mobiele verificator-app nodig is.

Voordelen van de integratie van Trusona Authentication Cloud met Azure AD B2C zijn onder andere:

Sterke verificatie bieden met een betere gebruikerservaring

- Gelukkiger gebruikers die online meer uitgeven

- Lagere optrigering en afbreking, verhoogde inkomsten

- Hogere retentie, levensduurwaarde (LTV)

Lagere kosten voor het uitvoeren van het bedrijf

- Gereduceerde accountovernames en het delen van accounts

- Minder fraude en minder handmatige fraudeanalyseacties

- Gereduceerde uitgaven voor het uitbesteden van handmatige beoordelingen

Wachtwoorden elimineren

- Geen wachtwoordherstel meer

- Gereduceerde klachten van het callcenter

- Snelle, eenvoudige, wrijvingloze aanmeldingen met behulp van wachtwoordsleutels

Vereisten

Om aan de slag te gaan, hebt u het volgende nodig:

- Een Trusona Authentication Cloud-proefaccount. Neem contact op met Trusona om een account aan te vragen.

- Een Azure-abonnement. Als u geen abonnement hebt, kunt u een gratis account krijgen.

- Een Azure AD B2C-tenant die is gekoppeld aan uw Azure-abonnement.

- Voer de stappen in het artikel aan de slag met aangepaste beleidsregels in Azure AD B2C.

Beschrijving van scenario

Webverificatiestandaard - WebAuthn implementeert moderne besturingssystemen en browsers ter ondersteuning van verificatie via vingerafdruk, Windows Hello of externe FIDO-apparaten zoals USB, Bluetooth en OTP.

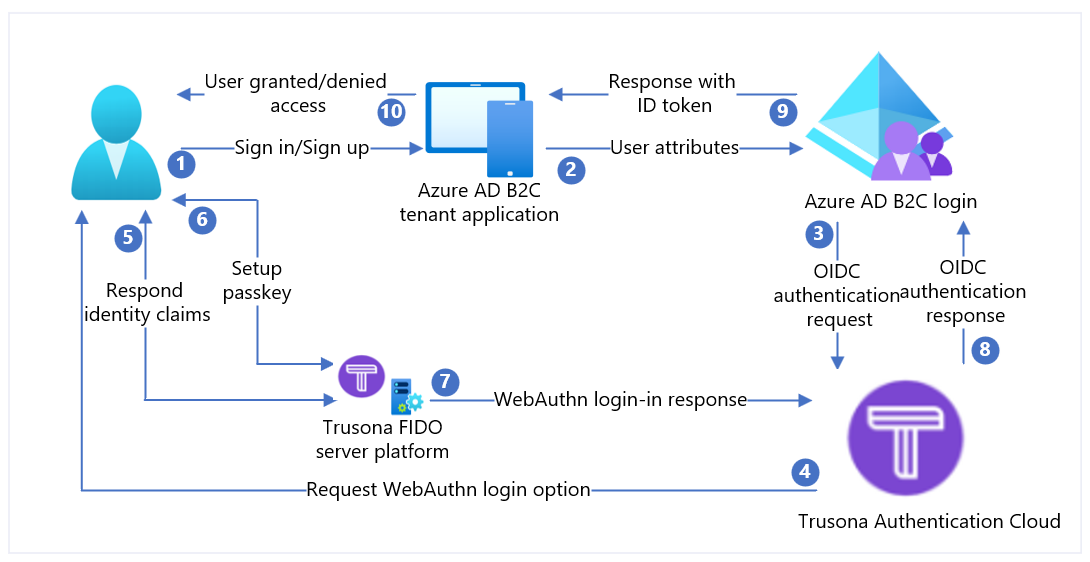

In dit scenario fungeert Trusona als id-provider (IdP) voor Azure AD B2C om verificatie zonder wachtwoord in te schakelen. De oplossing bestaat uit de volgende onderdelen:

- Een gecombineerd aanmeldings- en registratiebeleid voor Azure AD B2C.

- Trusona Authentication Cloud toegevoegd aan Azure AD B2C als een IdP.

| Stappen | Omschrijving |

|---|---|

| 1. | Een gebruiker probeert zich via de browser aan te melden bij de webtoepassing. |

| 2. | De webtoepassing wordt omgeleid naar het registratie- en aanmeldingsbeleid van Azure AD B2C. |

| 3. | Azure AD B2C leidt de gebruiker om voor verificatie naar de Trusona Authentication Cloud OpenID Verbinding maken (OIDC) IdP. |

| 4. | De gebruiker krijgt een aanmeldingswebpagina te zien waarin de gebruikersnaam wordt gevraagd, meestal een e-mailadres. |

| 5. | De gebruiker voert zijn e-mailadres in en selecteert de knop Doorgaan . Als het account van de gebruiker niet wordt gevonden in de Trusona Authentication Cloud, wordt er een antwoord verzonden naar de browser waarmee een WebAuthn-registratieproces op het apparaat wordt gestart. Anders wordt er een antwoord verzonden naar de browser waarmee een WebAuthn-verificatieproces wordt gestart. |

| 6. | De gebruiker wordt gevraagd een te gebruiken referentie te selecteren. De wachtwoordsleutel is gekoppeld aan het domein van de webtoepassing of een hardwarebeveiligingssleutel. Zodra de gebruiker een referentie heeft geselecteerd, vraagt het besturingssysteem de gebruiker om een biometrische, wachtwoordcode of pincode te gebruiken om hun identiteit te bevestigen. Hiermee ontgrendelt u de Secure Enclave/Trusted Execution-omgeving, waarmee een verificatieverklaring wordt gegenereerd die is ondertekend door de persoonlijke sleutel die is gekoppeld aan de geselecteerde referentie. |

| 7. | De verificatieverklaring wordt geretourneerd naar de Trusona-cloudservice voor verificatie. |

| 8. | Na verificatie maakt Trusona Authentication Cloud (IdP) een OIDC ID-token en stuurt dit vervolgens door naar Azure AD B2C (Serviceprovider). Azure AD B2C valideert de handtekening van het token en de verlener op basis van de waarden in het OpenID-detectiedocument van Trusona. Deze details zijn geconfigureerd tijdens het instellen van IdP. Na verificatie geeft Azure AD B2C een OIDC-id_token uit (afhankelijk van het bereik) en stuurt de gebruiker terug naar de initiërende toepassing met het token. |

| 9. | De webtoepassing (of de ontwikkelaarsbibliotheken die worden gebruikt om verificatie te implementeren) haalt het token op en controleert de echtheid van het Azure AD B2C-token. Als dat het geval is, worden de claims geëxtraheerd en doorgegeven aan de webtoepassing die moet worden gebruikt. |

| 10. | Bij verificatie wordt de gebruiker toegang verleend/geweigerd. |

Stap 1: Onboarden met Trusona Authentication Cloud

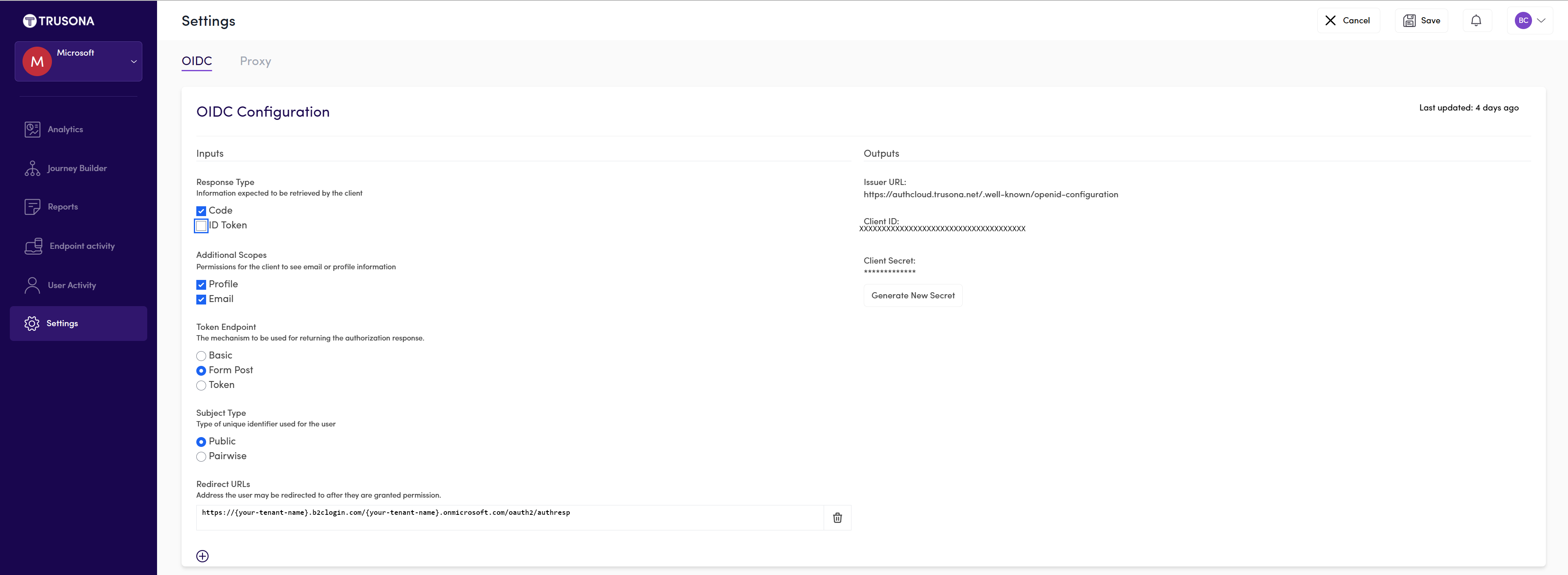

Meld u aan bij de Trusona-portal.

Selecteer in het linkernavigatievenster Instellingen

Selecteer in het menu Instellingen de schuifregelaar om OIDC in te schakelen.

Selecteer de juiste invoer en geef de omleidings-URL

https://{your-tenant-name}.b2clogin.com/{your-tenant-name}.onmicrosoft.com/oauth2/authrespop.Genereer een geheime sleutel en kopieer de sleutel voor gebruik in uw Azure AD B2C-installatie.

Notitie

- De Trusona-portal ondersteunt selfserviceregistratie. Wanneer u zich registreert, wordt u toegewezen aan een Trusona-account met alleen-lezenrechten. Daarna wijst Trusona u toe aan het juiste account en verhoogt u uw rechten voor lezen/schrijven op basis van het toegangsbeheerbeleid van uw organisatie voor portalgebruikers.

- De initiële domeinnaam van Microsoft Entra-id wordt gebruikt als de omleidingshost van de client.

Stap 2: Een webtoepassing registreren in Azure AD B2C

Voordat uw toepassingen kunnen communiceren met Azure AD B2C, moeten ze worden geregistreerd in uw klanttenant. In deze zelfstudie leert u hoe u een webtoepassing registreert met behulp van Azure Portal. Voor testdoeleinden zoals deze zelfstudie registreert https://jwt.msu zich, een webtoepassing die eigendom is van Microsoft waarmee de gedecodeerde inhoud van een token wordt weergegeven (de inhoud van het token verlaat uw browser nooit).

Als u een webtoepassing wilt registreren in uw Azure AD B2C-tenant, gebruikt u onze nieuwe uniforme app-registratie-ervaring.

Meld u aan bij de Azure-portal.

Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Azure AD B2C-tenant in het menu Mappen en abonnementen.

Zoek en selecteer Azure AD B2C in de Azure-portal.

Selecteer App-registraties en selecteer vervolgens Nieuwe registratie.

Voer een naam in voor de toepassing. Bijvoorbeeld jwt ms.

Selecteer onder Ondersteunde accounttypen de optie Accounts in een identiteitsprovider of organisatiemap (voor het verifiëren van gebruikers met gebruikersstromen).

Selecteer onder Omleidings-URI de optie Web en voer vervolgens

https://jwt.msin het URL-tekstvak in.De omleidings-URI is het eindpunt waarnaar de autorisatieserver azure AD B2C in dit geval de gebruiker stuurt. Nadat de interactie met de gebruiker is voltooid, wordt na een geslaagde autorisatie een toegangstoken of autorisatiecode verzonden. In een productietoepassing is dit doorgaans een openbaar toegankelijk eindpunt waarop uw app wordt uitgevoerd, zoals

https://contoso.com/auth-response. Voor testdoeleinden, zoals deze zelfstudie, kunt u dit instellen ophttps://jwt.ms, een webtoepassing van Microsoft die de gedecodeerde inhoud van een token weergeeft (de inhoud van het token verlaat nooit uw browser). Tijdens het ontwikkelen van apps kunt u het eindpunt daar toevoegen waar uw toepassing lokaal luistert, zoalshttps://localhost:5000. U kunt op elk gewenst moment omleidings-URI's toevoegen en wijzigen in uw geregistreerde toepassingen.De volgende beperkingen zijn van toepassing op omleidings-URI's:

- De antwoord-URL moet beginnen met het schema

https, tenzij u een localhost-omleidings-URL gebruikt. - De antwoord-URL is hoofdlettergevoelig. Het hoofdlettergebruik moet overeenkomen met het URL-pad van de actieve toepassing. Als uw toepassing bijvoorbeeld

.../abc/response-oidcals deel van het pad bevat, geeft u.../ABC/response-oidcniet op in de antwoord-URL. Omdat de webbrowser paden als hoofdlettergevoelig behandelt, kunnen cookies die zijn gekoppeld aan.../abc/response-oidcworden uitgesloten als ze worden omgeleid naar de qua hoofdlettergebruik niet-overeenkomende URL.../ABC/response-oidc. - De antwoord-URL moet de afsluitende slash opnemen of uitsluiten, zoals uw toepassing verwacht. En

https://contoso.com/auth-response/kan bijvoorbeeldhttps://contoso.com/auth-responseworden behandeld als niet-overeenkomende URL's in uw toepassing.

- De antwoord-URL moet beginnen met het schema

Selecteer in Machtigingen het selectievakje Beheerdersgoedkeuring verlenen aan machtigingen van OpenID en offline_access.

Selecteer Registreren.

Impliciete toekenning van id-token inschakelen

Als u deze app registreert en configureert met https://jwt.ms/ de app voor het testen van een gebruikersstroom of aangepast beleid, moet u de impliciete toekenningsstroom inschakelen in de app-registratie:

Selecteer hiervoor Verificatie in het linkermenu onder Beheren.

Schakel onder Impliciete toekenning en hybride stromen id-tokens (gebruikt voor impliciete en hybride stromen) in.

Selecteer Opslaan.

Stap 3: Trusona Authentication Cloud configureren als een IdP in Azure AD B2C

Meld u aan bij Azure Portal als globale beheerder van de Azure AD B2C-tenant.

Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Azure AD B2C-tenant in het menu Mappen en abonnementen.

Kies Alle services linksboven in de Azure Portal, zoek Azure AD B2C en selecteer deze.

Navigeer naar Dashboard>Azure Active Directory B2C>Id-providers.

Selecteer Id-providers.

Selecteer Toevoegen.

Een IdP configureren

Selecteer Id-providertype>OpenID Connect (preview).

Vul het formulier in om de IdP in te stellen:

Eigenschap Waarde Metagegevens-URL https://authcloud.trusona.net/.well-known/openid-configurationClient-id beschikbaar in de Trusona Authentication Cloud-portal Clientgeheim beschikbaar in de Trusona Authentication Cloud-portal Bereik OpenID-profiel-e-mail Reactietype code Responsmodus form_post Selecteer OK.

Selecteer De claims van deze id-provider toewijzen.

Vul het formulier in om de IdP toe te wijzen:

Eigenschap Waarde UserID sub Weergavenaam bijnaam Voornaam given_name Achternaam family_name Responsmodus e-mailadres Selecteer OK om de installatie voor uw nieuwe OIDC IdP te voltooien.

Stap 4: Een gebruikersstroombeleid maken

Nu ziet u Trusona als een nieuwe OpenID Verbinding maken Id-provider vermeld in uw B2C IdPs.

Selecteer in uw Azure AD B2C-tenant onder Beleid de optie Gebruikersstromen.

Selecteer Nieuwe gebruikersstroom.

Selecteer Registreren en aanmelden, selecteer een versie en selecteer vervolgens Maken.

Voer een naam in voor uw beleid.

Selecteer in de sectie Id-providers uw zojuist gemaakte Trusona Authentication Cloud-Identity Provider.

Notitie

Omdat Trusona inherent meervoudig is, is het raadzaam om meervoudige verificatie uitgeschakeld te laten.

Selecteer Maken.

Kies onder Gebruikerskenmerken en -claims de optie Meer weergeven. Selecteer in het formulier ten minste één kenmerk dat u tijdens de installatie van uw id-provider in een eerdere sectie hebt opgegeven.

Selecteer OK.

Stap 5: Uw gebruikersstroom testen

Selecteer het beleid dat u hebt gemaakt.

Selecteer Gebruikersstroom uitvoeren en selecteer vervolgens de instellingen:

a. Toepassing: Selecteer de geregistreerde app, bijvoorbeeld jwt ms.

b. Antwoord-URL: Selecteer bijvoorbeeld de omleidings-URL

https://jwt.ms.Selecteer Gebruikersstroom uitvoeren. U moet worden omgeleid naar de Trusona Authentication Cloud. De gebruiker krijgt een aanmeldingswebpagina te zien waarin de gebruikersnaam wordt gevraagd, meestal een e-mailadres. Als het gebruikersaccount niet wordt gevonden in Trusona Authentication Cloud, wordt er een antwoord verzonden naar de browser waarmee een WebAuthn-registratieproces op het apparaat wordt gestart. Anders wordt er een antwoord verzonden naar de browser waarmee een WebAuthn-verificatieproces wordt gestart. De gebruiker wordt gevraagd een te gebruiken referentie te selecteren. De wachtwoordsleutel is gekoppeld aan het domein van de webtoepassing of een hardwarebeveiligingssleutel. Zodra de gebruiker een referentie heeft geselecteerd, vraagt het besturingssysteem de gebruiker om een biometrische, wachtwoordcode of pincode te gebruiken om hun identiteit te bevestigen. Hiermee ontgrendelt u de Secure Enclave/Trusted Execution-omgeving, waarmee een verificatieverklaring wordt gegenereerd die is ondertekend door de persoonlijke sleutel die is gekoppeld aan de geselecteerde referentie. Azure AD B2C valideert het trusona-verificatieantwoord en geeft een OIDC-token uit. De gebruiker wordt omgeleid naar de initiërende toepassing, bijvoorbeeld,

https://jwt.mswaarin de inhoud van het token wordt weergegeven dat wordt geretourneerd door Azure AD B2C.

Stap 3: Sleutel voor het cloudbeleid voor Trusona-verificatie maken

Sla het clientgeheim op dat u eerder hebt gegenereerd in stap 1 in uw Azure AD B2C-tenant.

Meld u aan bij de Azure-portal.

Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Azure AD B2C-tenant in het menu Mappen en abonnementen.

Kies Alle services linksboven in de Azure Portal, zoek Azure AD B2C en selecteer deze.

Selecteer Identity Experience Framework op de overzichtspagina.

Selecteer Beleidssleutels en vervolgens Toevoegen.

Kies Handmatig voor Opties.

Voer een naam in voor de beleidssleutel. Bijvoorbeeld

TrusonaTacClientSecret. Het voorvoegselB2C_1A_wordt automatisch toegevoegd aan de naam van uw sleutel.Voor in Geheim het clientgeheim in dat u eerder hebt genoteerd.

Selecteer voor Sleutelgebruik de optie

Signature.Selecteer Maken.

Stap 4: Trusona Authentication Cloud configureren als een IdP

Fooi

Op dit moment moet het Azure AD B2C-beleid zijn geconfigureerd. Zo niet, volg dan de instructies voor het instellen van uw Azure AD B2C-tenant en het configureren van beleid.

Als u wilt dat gebruikers zich kunnen aanmelden met Trusona Authentication Cloud, moet u Trusona definiëren als een claimprovider waarmee Azure AD B2C kan communiceren via een eindpunt. Het eindpunt biedt een set claims die worden gebruikt door Azure AD B2C om te controleren of een specifieke gebruiker is geverifieerd met behulp van een wachtwoordsleutel of een hardwarebeveiligingssleutel die beschikbaar is op hun apparaat, wat de identiteit van de gebruiker bewijst.

Gebruik de volgende stappen om Trusona toe te voegen als claimprovider:

Haal de aangepaste beleidsstartpakketten op uit GitHub en werk vervolgens de XML-bestanden in het starterspakket LocalAccounts bij met de naam van uw Azure AD B2C-tenant:

Download het ZIP-bestand of kloon de opslagplaats:

git clone https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpackVervang in alle bestanden in de map LocalAccounts de tekenreeks

yourtenantdoor de naam van uw Azure AD B2C-tenant. Als de naam van uw B2C-tenant bijvoorbeeld iscontoso, worden alle exemplaren vanyourtenant.onmicrosoft.comdezecontoso.onmicrosoft.comtenant.

Open het

LocalAccounts/TrustFrameworkExtensions.xml.Ga naar het element ClaimsProviders. Als deze niet bestaat, voegt u deze toe onder het hoofdelement.

TrustFrameworkPolicyVoeg een nieuwe ClaimsProvider toe die vergelijkbaar is met de claim die als volgt wordt weergegeven:

<ClaimsProvider>

<Domain>TrusonaTAC</Domain>

<DisplayName>Trusona TAC</DisplayName>

<TechnicalProfiles>

<TechnicalProfile Id="TrusonaTAC-OpenIdConnect">

<DisplayName>TrusonaTAC</DisplayName>

<Description>Login with your Trusona TAC account</Description>

<Protocol Name="OpenIdConnect" />

<Metadata>

<Item Key="METADATA">https://authcloud.trusona.net/.well-known/openid-configuration</Item>

<Item Key="scope">openid profile email</Item>

<!-- Update the Client ID to the Trusona Authentication Cloud Application ID -->

<Item Key="client_id">00000000-0000-0000-0000-000000000000</Item>

<Item Key="response_types">code</Item>

<Item Key="response_mode">form_post</Item>

<Item Key="HttpBinding">POST</Item>

<Item Key="UsePolicyInRedirectUri">false</Item>

<Item Key="IncludeClaimResolvingInClaimsHandling">true</Item>

<!-- trying to add additional claim-->

<!--Insert b2c-extensions-app application ID here, for example: 11111111-1111-1111-1111-111111111111-->

<Item Key="11111111-1111-1111-1111-111111111111"></Item>

<!--Insert b2c-extensions-app application ObjectId here, for example: 22222222-2222-2222-2222-222222222222-->

<Item Key="11111111-1111-1111-1111-111111111111"></Item>

<!-- The key allows you to specify each of the Azure AD tenants that can be used to sign in. Update the GUIDs for each tenant. -->

<!--<Item Key="ValidTokenIssuerPrefixes">https://login.microsoftonline.com/187f16e9-81ab-4516-8db7-1c8ef94ffeca,https://login.microsoftonline.com/11111111-1111-1111-1111-111111111111</Item>-->

<!-- The commented key specifies that users from any tenant can sign-in. Uncomment if you would like anyone with an Azure AD account to be able to sign in. -->

<Item Key="ValidTokenIssuerPrefixes">https://login.microsoftonline.com/</Item>

</Metadata>

<CryptographicKeys>

<!-- Update the Client Secret to the Trusona Authentication Cloud Client Secret Name -->

<Key Id="client_secret" StorageReferenceId="B2C_1A_TrusonaTacSecret" />

</CryptographicKeys>

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" />

<OutputClaim ClaimTypeReferenceId="tenantId" PartnerClaimType="tid" AlwaysUseDefaultValue="true" DefaultValue="{Policy:TenantObjectId}" />

<OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" />

<OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" DefaultValue="https://authcloud.trusona.net/" />

<OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" />

<OutputClaim ClaimTypeReferenceId="displayName" PartnerClaimType="name" />

<OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="given_name" />

<OutputClaim ClaimTypeReferenceId="surName" PartnerClaimType="family_name" />

<OutputClaim ClaimTypeReferenceId="email" />

</OutputClaims>

<OutputClaimsTransformations>

<OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" />

<OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" />

<OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" />

<OutputClaimsTransformation ReferenceId="CreateSubjectClaimFromAlternativeSecurityId" />

</OutputClaimsTransformations>

<UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" />

</TechnicalProfile>

</TechnicalProfiles>

</ClaimsProvider>

Stel client_id in met de id van de Trusona Authentication Cloud-toepassing die u eerder hebt vastgelegd in stap 1.

Werk client_secret sectie bij met de naam van de beleidssleutel die u in stap 3 hebt gemaakt. Bijvoorbeeld

B2C_1A_TrusonaTacClientSecret:<Key Id="client_secret" StorageReferenceId="B2C_1A_TrusonaTacClientSecret" />De wijzigingen opslaan.

Stap 5: Een gebruikerstraject toevoegen

Op dit moment hebt u de IdP ingesteld, maar deze is nog niet beschikbaar op een van de aanmeldingspagina's. Als u uw eigen aangepaste gebruikerstraject hebt, gaat u verder met stap 6, anders maakt u als volgt een duplicaat van een bestaand sjabloongebruikerstraject:

Open het bestand

LocalAccounts/TrustFrameworkBase.xmlvanuit het starterspakket.Zoek en kopieer de volledige inhoud van het element UserJourney dat

Id=SignUpOrSignInbevat.Open de

LocalAccounts/TrustFrameworkExtensions.xmlen ga naar het element UserJourneys. Als het element niet voorkomt, voegt u het toe.Plak de volledige inhoud van het element UserJourney dat u hebt gekopieerd als een onderliggend element van het element UserJourneys.

Wijzig de naam van het

Idgebruikerstraject. BijvoorbeeldId=TrusonaTacSUSI.

Stap 6: De IdP toevoegen aan een gebruikerstraject

Nu u over een gebruikerstraject beschikt, voegt u de nieuwe IdP toe aan het gebruikerstraject.

Ga in het gebruikerstraject naar het element van de indelingsstap dat

Type=CombinedSignInAndSignUpofType=ClaimsProviderSelectionbevat. Dit is doorgaans de eerste indelingsstap. Het element ClaimsProviderSelections bevat een lijst met IdP's waarmee een gebruiker zich kan aanmelden. De volgorde van de elementen bepaalt de volgorde van de aanmeldingsknoppen die aan de gebruiker worden gepresenteerd. Voeg een XML-element ClaimsProviderSelection toe. Stel de waarde van TargetClaimsExchangeId in op een beschrijvende naam, zoalsTrusonaTacExchange.Voeg in de volgende indelingsstap een element ClaimsExchange toe. Stel de id in op de waarde van de exchange-id van de doelclaims. Werk de waarde van TechnicalProfileReferenceId bij naar de id van het technische profiel dat u eerder hebt gemaakt tijdens het toevoegen van de claimprovider, bijvoorbeeld

TrusonaTAC-OpenIdConnect.

In de volgende XML ziet u de indelingsstappen van een gebruikerstraject met de id-provider:

<UserJourney Id="TrusonaTacSUSI">

<OrchestrationSteps>

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

<ClaimsProviderSelection TargetClaimsExchangeId="TrusonaTacExchange" />

<ClaimsProviderSelection ValidationClaimsExchangeId="LocalAccountSigninEmailExchange" />

</ClaimsProviderSelections>

<ClaimsExchanges>

<ClaimsExchange Id="LocalAccountSigninEmailExchange" TechnicalProfileReferenceId="SelfAsserted-LocalAccountSignin-Email" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- Check if the user has selected to sign in using one of the social providers -->

<OrchestrationStep Order="2" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="TrusonaTacExchange" TechnicalProfileReferenceId="TrusonaTAC-OpenIdConnect" />

<ClaimsExchange Id="SignUpWithLogonEmailExchange" TechnicalProfileReferenceId="LocalAccountSignUpWithLogonEmail" />

</ClaimsExchanges>

</OrchestrationStep>

<OrchestrationStep Order="3" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimEquals" ExecuteActionsIf="true">

<Value>authenticationSource</Value>

<Value>localAccountAuthentication</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserReadUsingAlternativeSecurityId" TechnicalProfileReferenceId="AAD-UserReadUsingAlternativeSecurityId-NoError" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- Show self-asserted page only if the directory does not have the user account already (we do not have an objectId). This can only happen when authentication happened using a social IDP. If local account was created or authentication done using ESTS in step 2, then an user account must exist in the directory by this time. -->

<OrchestrationStep Order="4" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="SelfAsserted-Social" TechnicalProfileReferenceId="SelfAsserted-Social" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- This step reads any user attributes that we may not have received when authenticating using ESTS so they can be sent in the token. -->

<OrchestrationStep Order="5" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimEquals" ExecuteActionsIf="true">

<Value>authenticationSource</Value>

<Value>socialIdpAuthentication</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserReadWithObjectId" TechnicalProfileReferenceId="AAD-UserReadUsingObjectId" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- The previous step (SelfAsserted-Social) could have been skipped if there were no attributes to collect from the user. So, in that case, create the user in the directory if one does not already exist (verified using objectId which would be set from the last step if account was created in the directory. -->

<OrchestrationStep Order="6" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserWrite" TechnicalProfileReferenceId="AAD-UserWriteUsingAlternativeSecurityId" />

</ClaimsExchanges>

</OrchestrationStep>

<OrchestrationStep Order="7" Type="SendClaims" CpimIssuerTechnicalProfileReferenceId="JwtIssuer" />

</OrchestrationSteps>

<ClientDefinition ReferenceId="DefaultWeb" />

</UserJourney>

Meer informatie over User Journeys.

Stap 7: Het relying party-beleid configureren

Het relying party-beleid, bijvoorbeeld SignUpSignIn.xml, geeft het gebruikerstraject aan dat Azure AD B2C uitvoert. Ga naar het element DefaultUserJourney in de Relying Party. Werk de ReferenceId bij zodat deze overeenkomt met de gebruikerstraject-id, waarin u de id-provider hebt toegevoegd.

In het volgende voorbeeld is voor het Trusona Authentication Cloud-gebruikerstraject de ReferenceId ingesteld op TrusonaTacSUSI:

<RelyingParty>

<DefaultUserJourney ReferenceId="TrusonaTacSUSI" />

<TechnicalProfile Id="PolicyProfile">

<DisplayName>PolicyProfile</DisplayName>

<Protocol Name="OpenIdConnect" />

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="displayName" />

<OutputClaim ClaimTypeReferenceId="givenName" />

<OutputClaim ClaimTypeReferenceId="surname" />

<OutputClaim ClaimTypeReferenceId="email" />

<OutputClaim ClaimTypeReferenceId="objectId" PartnerClaimType="sub"/>

<OutputClaim ClaimTypeReferenceId="identityProvider" />

<OutputClaim ClaimTypeReferenceId="tenantId" AlwaysUseDefaultValue="true" DefaultValue="{Policy:TenantObjectId}" />

<OutputClaim ClaimTypeReferenceId="correlationId" DefaultValue="{Context:CorrelationId}" />

</OutputClaims>

<SubjectNamingInfo ClaimType="sub" />

</TechnicalProfile>

</RelyingParty>

Stap 8: Het aangepaste beleid uploaden

Meld u aan bij de Azure-portal.

Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Azure AD B2C-tenant in het menu Mappen en abonnementen.

Ga in Azure Portal naar Azure AD B2C en selecteer dit.

Selecteer onder Beleid de optie Identity Experience Framework.

Selecteer Aangepast beleid uploaden en upload vervolgens de twee beleidsbestanden die u hebt gewijzigd, in de volgende volgorde: het uitbreidingsbeleid, bijvoorbeeld

TrustFrameworkExtensions.xmlen vervolgens het Relying Party-beleid, zoalsSignUpOrSignin.xml.

Stap 9: Uw aangepaste beleid testen

Selecteer in uw Azure AD B2C-tenant onder Beleid de optie Identity Experience Framework.

Selecteer TrusonaTacSUSI onder Aangepast beleid.

Selecteer voor Toepassing de webtoepassing die u eerder hebt geregistreerd als onderdeel van de vereisten van dit artikel. bijvoorbeeld

jwt ms. De antwoord-URL moethttps://jwt.msweergeven.Selecteer Nu uitvoeren. Uw browser moet worden omgeleid naar de aanmeldingspagina van Trusona Authentication Cloud.

Er wordt een aanmeldingsscherm weergegeven; onderaan moet een knop zijn om Trusona Authentication Cloud-verificatie te gebruiken.

U moet worden omgeleid naar Trusona Authentication Cloud. De gebruiker krijgt een aanmeldingswebpagina te zien waarin de gebruikersnaam wordt gevraagd, meestal een e-mailadres. Als het account van de gebruiker niet wordt gevonden in de Trusona Authentication Cloud, wordt er een antwoord verzonden naar de browser waarmee een WebAuthn-registratieproces op het apparaat wordt gestart. Anders wordt er een antwoord verzonden naar de browser waarmee een WebAuthn-verificatieproces wordt gestart. De gebruiker wordt gevraagd een te gebruiken referentie te selecteren. De wachtwoordsleutel is gekoppeld aan het domein van de webtoepassing of een hardwarebeveiligingssleutel. Zodra de gebruiker een referentie heeft geselecteerd, vraagt het besturingssysteem de gebruiker om een biometrische, wachtwoordcode of pincode te gebruiken om hun identiteit te bevestigen. Hiermee ontgrendelt u de Secure Enclave/Trusted Execution-omgeving, waarmee een verificatieverklaring wordt gegenereerd die is ondertekend door de persoonlijke sleutel die is gekoppeld aan de geselecteerde referentie.

Als het aanmeldingsproces is voltooid, wordt uw browser omgeleid naar

https://jwt.ms, waar de inhoud van het door Azure AD B2C geretourneerde token wordt weergegeven.

Volgende stappen

Raadpleeg de volgende artikelen voor meer informatie:

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor