Een niet-beheerde directory overnemen als beheerder in Microsoft Entra-id

In dit artikel worden twee manieren beschreven om een DNS-domeinnaam over te nemen in een niet-beheerde map in Microsoft Entra-id. Wanneer een selfservicegebruiker zich registreert voor een cloudservice die gebruikmaakt van Microsoft Entra ID, worden ze toegevoegd aan een onbeheerde Microsoft Entra-directory op basis van hun e-maildomein. Voor meer informatie over selfservice of 'virale' registratie voor een service raadpleegt u Wat is selfserviceregistratie voor Microsoft Entra ID?

Bepaal hoe u een onbeheerde map wilt overnemen

Tijdens het proces van een overname door een beheerder kunt u eigendom bewijzen, zoals beschreven in Een aangepaste domeinnaam toevoegen in Microsoft Entra ID. In de volgende secties wordt de ervaring voor de beheerder gedetailleerder uitgelegd, maar hier volgt een samenvatting:

Wanneer u een 'interne' beheerdersovername uitvoert van een niet-beheerde Azure-directory, wordt u toegevoegd als globale beheerder van de onbeheerde directory. Er worden geen gebruikers, domeinen of serviceabonnementen gemigreerd naar een andere adreslijst die u beheert.

Wanneer u een 'externe' beheerdersovername uitvoert van een niet-beheerde Azure-adreslijst, voegt u de naam van het DNS-domein van de niet-beheerde adreslijst toe aan uw beheerde Azure-adreslijst. Wanneer u de domeinnaam toevoegt, wordt een toewijzing van gebruikers aan bronnen gemaakt in uw beheerde Azure-adreslijst, zodat gebruikers zonder onderbreking toegang houden tot services.

Interne overname door beheerder

Sommige producten met SharePoint en OneDrive, zoals Microsoft 365, bieden geen ondersteuning voor externe overname. Als dit uw scenario is, of als u een beheerder bent en een onbeheerde of 'schaduw' Microsoft Entra-organisatie wilt overnemen die is gemaakt door gebruikers die selfserviceregistratie hebben gebruikt, kunt u dit doen met een interne beheerdersovername.

Maak een gebruikerscontext in de niet-beheerde organisatie door u aan te melden voor Power BI. Voor het gemak wordt in deze stappen uitgegaan van die procedure.

Open de Power BI-site en selecteer Gratis beginnen. Voer een gebruikersaccount in dat gebruikmaakt van de domeinnaam voor de organisatie, bijvoorbeeld

admin@fourthcoffee.xyz. Nadat u de verificatiecode hebt ingevoerd, controleert u uw e-mail op de bevestigingscode.Selecteer Ja, dat ben ik in de bevestigings-e-mail van Power BI.

Meld u aan bij het Microsoft 365-beheercentrum met het Power BI-gebruikersaccount.

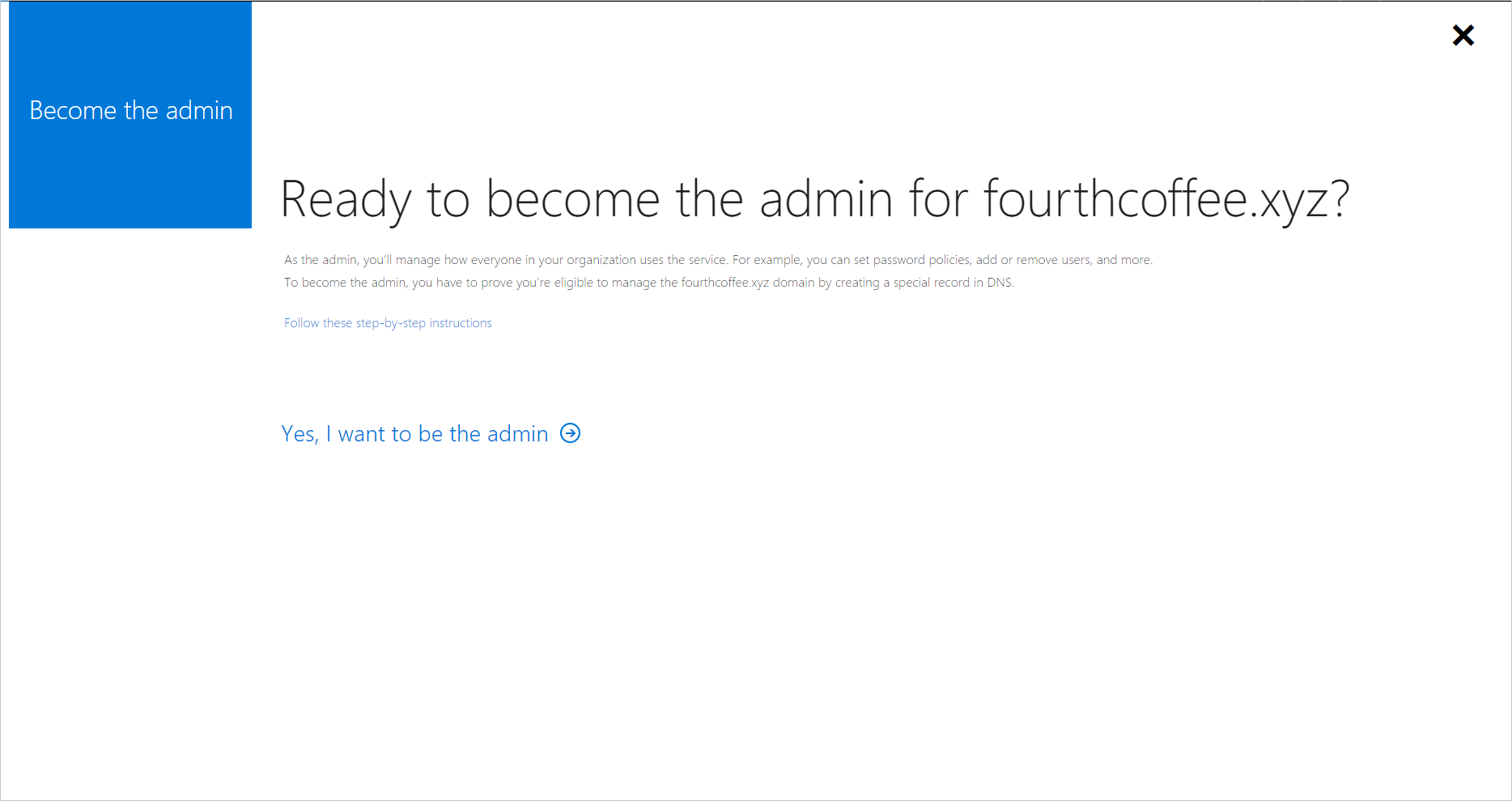

U ontvangt een bericht waarin u wordt geïnstrueerd om de beheerder te worden van de domeinnaam die al is geverifieerd in de niet-beheerde organisatie. Selecteer Ja, ik wil de beheerder zijn.

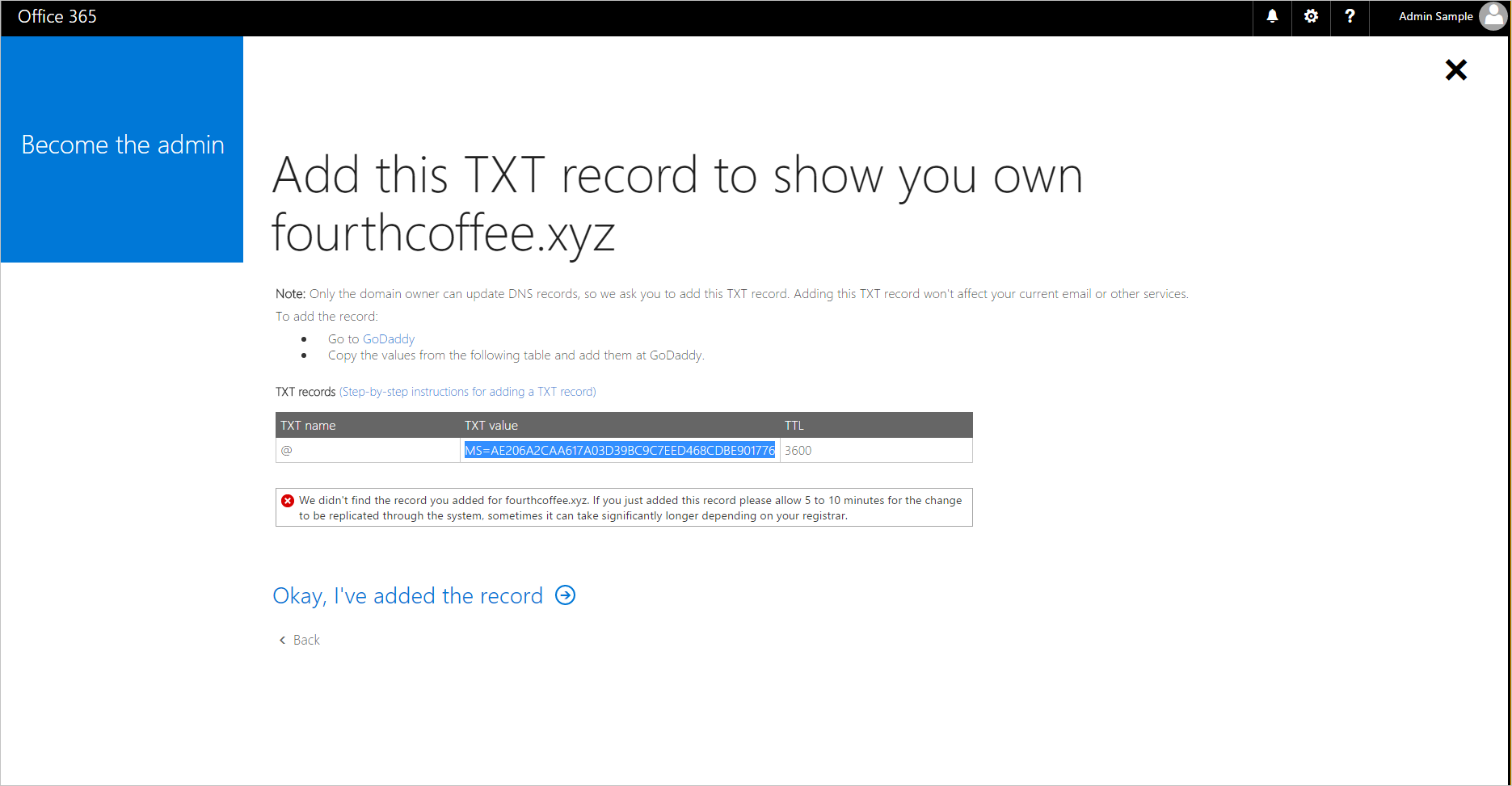

Voeg het TXT-record toe om te bewijzen dat u eigenaar bent van de domeinnaam fourthcoffee.xyz bij uw domeinnaamregistrar. In dit voorbeeld is het GoDaddy.com.

Wanneer de DNS TXT-records worden geverifieerd bij uw domeinnaamregistrar, kunt u de Microsoft Entra-organisatie beheren.

Wanneer u de voorgaande stappen hebt voltooid, bent u nu de globale beheerder van de Fourth Coffee-organisatie in Microsoft 365. Als u de domeinnaam wilt integreren met uw andere Azure-services, kunt u deze verwijderen uit Microsoft 365 en deze toevoegen aan een andere beheerde organisatie in Azure.

De domeinnaam toevoegen aan een beheerde organisatie in Microsoft Entra-id

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

Open het Microsoft 365-beheercentrum.

Selecteer het tabblad Gebruikers en maak een nieuw gebruikersaccount met een naam die niet user@fourthcoffeexyz.onmicrosoft.com gebruikmaakt van de aangepaste domeinnaam.

Zorg ervoor dat het nieuwe gebruikersaccount globale Beheer istratorbevoegdheden heeft voor de Microsoft Entra-organisatie.

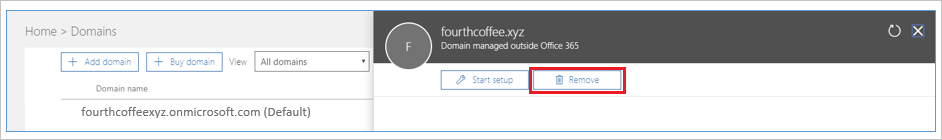

Open het tabblad Domeinen in de Microsoft 365-beheercentrum, selecteer de domeinnaam en selecteer Verwijderen.

Als u gebruikers of groepen in Microsoft 365 hebt die naar de verwijderde domeinnaam verwijzen, moeten ze worden gewijzigd in het domein .onmicrosoft.com. Als u afdwingt dat de domeinnaam wordt verwijderd, worden alle gebruikers automatisch hernoemd, in dit voorbeeld in user@fourthcoffeexyz.onmicrosoft.com.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een Globale Beheer istrator.

Zoek in het zoekvak boven aan de pagina naar Domeinnamen.

Selecteer + Aangepaste domeinnamen toevoegen en voeg vervolgens de domeinnaam toe. U moet de DNS TXT-records invoeren om het eigendom van de domeinnaam te verifiëren.

Notitie

Gebruikers van Power BI of de Azure-rechtenbeheerservice aan wie licenties zijn toegewezen in de Microsoft 365-organisatie, moeten hun dashboards opslaan als de domeinnaam wordt verwijderd. Ze moeten zich aanmelden met een gebruikersnaam zoals user@fourthcoffeexyz.onmicrosoft.com in plaats van user@fourthcoffee.xyz.

Externe overname door beheerder

Als u al een organisatie beheert met Azure-services of Microsoft 365, kunt u geen aangepaste domeinnaam toevoegen als deze al is geverifieerd in een andere Microsoft Entra-organisatie. Vanuit uw beheerde organisatie in Microsoft Entra ID kunt u echter een niet-beheerde organisatie overnemen als externe beheerdersovername. De algemene procedure volgt het artikel Een aangepast domein toevoegen aan Microsoft Entra-id.

Wanneer u het eigendom van de domeinnaam verifieert, verwijdert Microsoft Entra ID de domeinnaam uit de niet-beheerde organisatie en verplaatst deze naar uw bestaande organisatie. Overname door een externe beheerde van een niet-beheerde directory vereist hetzelfde DNS TXT-validatieproces als overname door een interne beheerder. Het verschil is dat het volgende ook wordt verplaatst met de domeinnaam:

- Gebruikers

- Abonnementen

- Licentietoewijzingen

Ondersteuning voor overname door een externe beheerder

Overname door een externe beheerder wordt ondersteund door de volgende onlineservices:

- Azure Rights Management

- Exchange Online

De ondersteunde serviceplannen zijn onder andere:

- Gratis Power Apps

- Power Automate is gratis

- RMS voor personen

- Microsoft Stream

- Gratis proefversie van Dynamics 365

Externe beheerdersovername wordt niet ondersteund voor services met serviceabonnementen met SharePoint, OneDrive of Skype voor Bedrijven; Bijvoorbeeld via een gratis Office-abonnement.

Notitie

Overname door een externe beheerder wordt niet ondersteund voor tussen meerdere clouds (bijvoorbeeld Azure Commercial naar Azure Government). In deze scenario's is het raadzaam om overname door een externe beheerder uit te voeren in een andere commerciële Azure Commercial-tenant en vervolgens het domein uit deze tenant te verwijderen, zodat u de bestemming Azure Government-tenant kunt verifiëren.

Meer informatie over RMS voor personen

Voor RMS voor personenworden, wanneer de niet-beheerde organisatie zich in dezelfde regio bevindt als de organisatie waarvan u eigenaar bent, de automatisch gemaakte Azure Information Protection-organisatiesleutel en standaardbeveiligingssjablonen ook verplaatst met de domeinnaam.

De sleutel en sjablonen worden niet verplaatst wanneer de onbeheerde organisatie zich in een andere regio bevindt. Als de onbeheerde organisatie zich bijvoorbeeld in Europa bevindt en de organisatie waarvan u eigenaar bent zich in Noord-Amerika bevindt.

Hoewel RMS voor personen is ontworpen ter ondersteuning van Microsoft Entra-verificatie voor het openen van beveiligde inhoud, wordt niet voorkomen dat gebruikers ook inhoud beveiligen. Als gebruikers inhoud met het RMS-abonnement voor personen hebben beveiligd en de sleutel en sjablonen niet zijn verplaatst, is die inhoud niet toegankelijk na de overname van het domein.

Azure AD PowerShell-cmdlets voor de optie ForceTakeover

U kunt deze cmdlets zien in het PowerShell-voorbeeld.

Notitie

Azure AD- en MSOnline PowerShell-modules zijn vanaf 30 maart 2024 afgeschaft. Lees de afschaffingsupdate voor meer informatie. Na deze datum is ondersteuning voor deze modules beperkt tot migratieondersteuning voor Microsoft Graph PowerShell SDK en beveiligingsoplossingen. De afgeschafte modules blijven functioneren tot en met 30 maart 2025.

Het is raadzaam om te migreren naar Microsoft Graph PowerShell om te communiceren met Microsoft Entra ID (voorheen Azure AD). Raadpleeg de veelgestelde vragen over migratie voor veelgestelde vragen over migratie. Opmerking: versies 1.0.x van MSOnline kunnen na 30 juni 2024 onderbrekingen ondervinden.

| Cmdlet | Gebruik |

|---|---|

connect-mggraph |

Meld u aan bij uw beheerde organisatie wanneer u hierom wordt gevraagd. |

get-mgdomain |

Toont uw domeinnamen die zijn gekoppeld aan de huidige organisatie. |

new-mgdomain -BodyParameter @{Id="<your domain name>"; IsDefault="False"} |

Voegt de domeinnaam toe aan de organisatie als Niet-geverifieerd (er is nog geen DNS-verificatie uitgevoerd). |

get-mgdomain |

De domeinnaam is nu opgenomen in de lijst met domeinnamen die zijn gekoppeld aan uw beheerde organisatie, maar wordt weergegeven als Niet-geverifieerd. |

Get-MgDomainVerificationDnsRecord |

Bevat de informatie die moet worden ingevoerd in het nieuwe DNS TXT-record voor het domein (MS=xxxxx). Verificatie kan niet onmiddellijk plaatsvinden omdat het even duurt voordat het TXT-record is doorgegeven, dus wacht een paar minuten voordat u de optie -ForceTakeover gebruikt. |

confirm-mgdomain –Domainname <domainname> |

- Als uw domeinnaam nog steeds niet is geverifieerd, kunt u doorgaan met de optie -ForceTakeover . Deze functie controleert of het TXT-record is gemaakt en start het overnameproces. - De optie -ForceTakeover moet alleen worden toegevoegd aan de cmdlet wanneer een externe beheerdersovername wordt afgedwongen, bijvoorbeeld wanneer de onbeheerde organisatie Microsoft 365-services heeft die de overname blokkeren. |

get-mgdomain |

In de lijst met domeinen wordt de domeinnaam nu weergegeven als Geverifieerd. |

Notitie

De niet-beheerde Microsoft Entra-organisatie wordt 10 dagen na het uitvoeren van de externe overname force-optie verwijderd.

PowerShell-voorbeeld

Verbinding maken aan Microsoft Graph met behulp van de referenties die zijn gebruikt om te reageren op de selfservice-aanbieding:

Install-Module -Name Microsoft.Graph Connect-MgGraph -Scopes "User.ReadWrite.All","Domain.ReadWrite.All"Haal een lijst met domeinen op:

Get-MgDomainVoer de cmdlet New-MgDomain uit om een nieuw domein toe te voegen:

New-MgDomain -BodyParameter @{Id="<your domain name>"; IsDefault="False"}Voer de cmdlet Get-MgDomainVerificationDnsRecord uit om de DNS-uitdaging weer te geven:

(Get-MgDomainVerificationDnsRecord -DomainId "<your domain name>" | ?{$_.recordtype -eq "Txt"}).AdditionalProperties.textVoorbeeld:

(Get-MgDomainVerificationDnsRecord -DomainId "contoso.com" | ?{$_.recordtype -eq "Txt"}).AdditionalProperties.textKopieer de waarde (de uitdaging) die door deze opdracht wordt geretourneerd. Voorbeeld:

MS=ms18939161Maak in uw openbare DNS-naamruimte een DNS TXT-record dat de waarde bevat die u in de vorige stap hebt gekopieerd. De naam voor dit record is de naam van het bovenliggende domein, dus als u dit resourcerecord maakt met behulp van de DNS-rol van Windows Server, laat u de recordnaam leeg en plakt u de waarde in het tekstvak.

Voer de cmdlet Confirm-MgDomain uit om de uitdaging te controleren:

Confirm-MgDomain -DomainId "<your domain name>"Bijvoorbeeld:

Confirm-MgDomain -DomainId "contoso.com"

Notitie

De cmdlet Confirm-MgDomain wordt bijgewerkt. U kunt het artikel Confirm-MgDomain Cmdlet controleren op updates.

Als de geslaagde uitdaging slaagt, wordt u zonder een fout naar de prompt teruggeleid.