Inrichtingsarchitectuur voor on-premises toepassingsidentiteit van Microsoft Entra

Overzicht

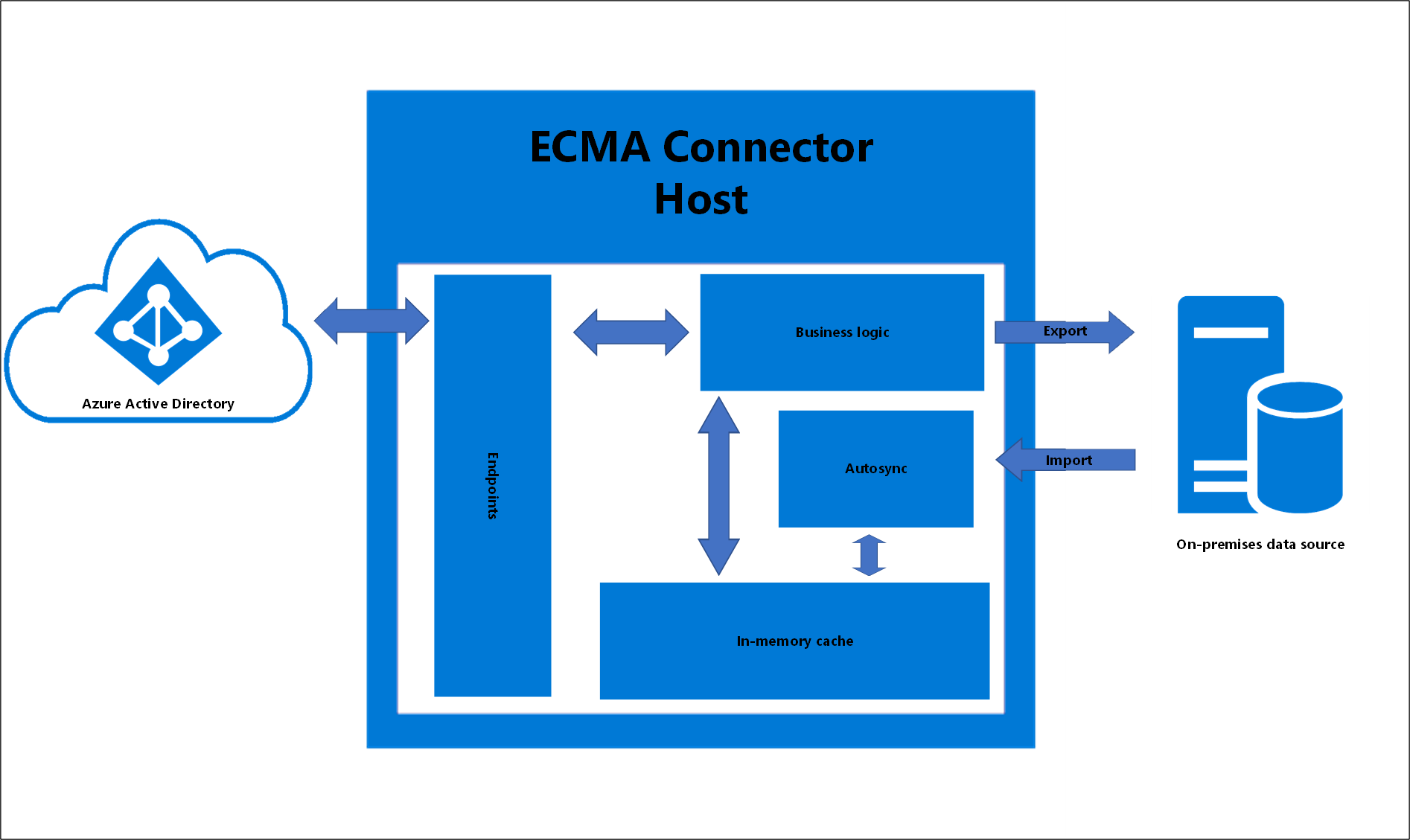

In het volgende diagram wordt getoond hoe het inrichten van on-premises toepassingen in zijn werk gaat.

Er zijn drie hoofdonderdelen voor het inrichten van gebruikers in een on-premises toepassing:

- De inrichtingsagent biedt connectiviteit tussen Microsoft Entra-id en uw on-premises omgeving.

- De ECMA-connectorhost (Extensible Connectivity) converteert inrichtingsaanvragen van Microsoft Entra-id naar aanvragen die zijn gedaan naar uw doeltoepassing. Het fungeert als een gateway tussen Microsoft Entra ID en uw toepassing. U kunt deze gebruiken om bestaande ECMA2-connectors te importeren die worden gebruikt met Microsoft Identity Manager. De ECMA-host is niet vereist als u een SCIM-toepassing of SCIM-gateway hebt gemaakt.

- De Microsoft Entra-inrichtingsservice fungeert als de synchronisatie-engine.

Notitie

Microsoft Identity Manager-synchronisatie is niet vereist. Maar u kunt deze gebruiken om uw ECMA2-connector te bouwen en te testen voordat u deze in de ECMA-host importeert. De ECMA2-connector is specifiek voor MIM, waarbij de ECMA-host specifiek is voor gebruik met de inrichtingsagent.

Firewallvereisten

U hoeft geen binnenkomende verbindingen met het bedrijfsnetwerk te openen. De inrichtingsagents gebruiken alleen uitgaande verbindingen met de inrichtingsservice. Dit betekent dat er geen firewallpoorten hoeven te worden geopend voor binnenkomende verbindingen. U hebt ook geen perimeternetwerk (DMZ) nodig omdat alle verbindingen uitgaand zijn en plaatsvinden via een beveiligd kanaal.

De vereiste uitgaande eindpunten voor de inrichtingsagenten worden hier beschreven.

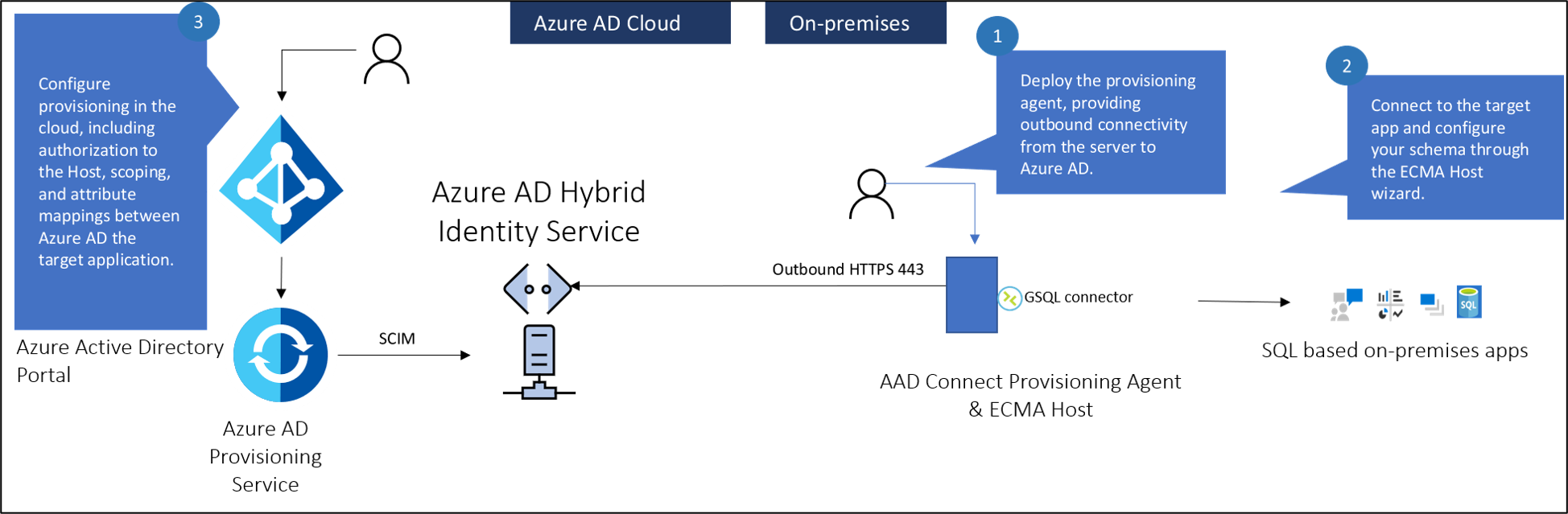

Host-architectuur voor de ECMA-connector

De host van de ECMA-connector maakt gebruik van verschillende gebieden voor het uitvoeren van de on-premises inrichting. Het onderstaande diagram is een conceptuele tekening waarin deze afzonderlijke gebieden worden weergegeven. In de onderstaande tabel worden de gebieden gedetailleerder beschreven.

| Oppervlakte | Description |

|---|---|

| Eindpunten | Verantwoordelijk voor communicatie en gegevensoverdracht met de Microsoft Entra-inrichtingsservice |

| Geheugencache | Wordt gebruikt voor het opslaan van de gegevens die zijn geïmporteerd uit de on-premises gegevensbron |

| Automatische synchronisatie | Biedt asynchrone gegevenssynchronisatie tussen de host van de ECMA-connector en de on-premises gegevensbron |

| Bedrijfslogica | Wordt gebruikt om alle activiteiten van de host van de ECMA-connector te coördineren. De autosynchronisatietijd kan worden geconfigureerd in de ECMA-host. Dit vindt plaats op de pagina met eigenschappen. |

Over ankerkenmerken en DN-namen

Aan de hand van de volgende informatie krijgt u een beter beeld van de ankerkenmerken en de DN-namen, die met name door de genericSQL-connector worden gebruikt.

Het ankerkenmerk is een uniek kenmerk van een objecttype dat niet wordt gewijzigd en vertegenwoordigt dat object in de cache van de ECMA-connectorhost in het geheugen.

De DN-naam (distinguished name) is een naam die een object uniek identificeert door de huidige locatie in de directoryhiërarchie aan te geven. Of met SQL, in de partitie. De naam wordt gevormd door het ankerkenmerk samen te voegen op het niveau van de hoofdmap van de directorypartitie.

Als we denken aan traditionele DN's in een traditionele indeling, bijvoorbeeld Active Directory of LDAP, denken we aan iets als:

CN=Lola Jacobson,CN=Users,DC=contoso,DC=com

Voor een gegevensbron zoals SQL, die plat, niet hiërarchisch is, moet de DN echter al aanwezig zijn in een van de tabellen of zijn gemaakt op basis van de informatie die we aan de ECMA Connector-host verstrekken.

Dit kan worden gerealiseerd door het selectievakje voor Automatisch gegenereerd te selecteren bij het configureren van de genericSQL-connector. Wanneer u kiest dat DN automatisch wordt gegenereerd, genereert de ECMA-host een DN in een LDAP-indeling: CN=<anchorvalue,OBJECT>=<type>. Hierbij wordt ervan uitgegaan dat het DN-anker niet is ingeschakeld op de pagina Connectiviteit.

De genericSQL-connector verwacht dat de DN wordt gevuld in een LDAP-indeling. De algemene SQL-connector gebruikt de LDAP-stijl met de onderdeelnaam 'OBJECT='. Op die manier kan het partities gebruiken (elk objecttype is een partitie).

Omdat de host van de ECMA-connector momenteel alleen het objecttype USER ondersteunt, resulteert OBJECT=<type> in OBJECT=USER. De DN voor een gebruiker met een ankerwaarde van ljacobson is dus:

CN=ljacobson,OBJECT=USER

Werkstroom voor het maken van gebruikers

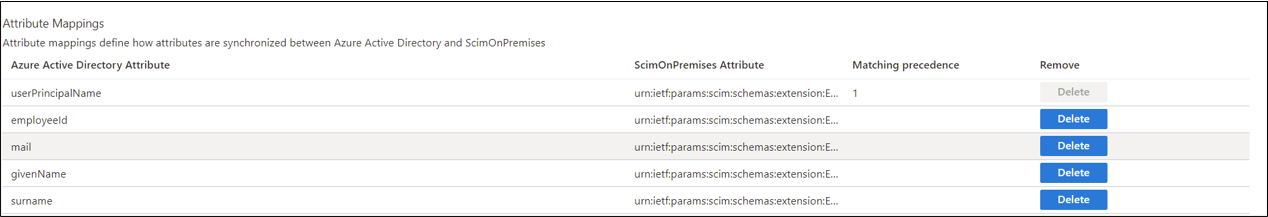

De Microsoft Entra-inrichtingsservice voert een query uit op de ECMA Connector-host om te zien of de gebruiker bestaat. Hierbij wordt het overeenkomende kenmerk gebruikt als filter. Dit kenmerk wordt gedefinieerd in De Azure-portal onder Bedrijfstoepassingen -> On-premises inrichten -> inrichten -> overeenkomende kenmerken. Dit wordt aangegeven door de 1 voor overeenkomende prioriteit. U kunt een of meer overeenkomende kenmerken definiëren en hieraan een verschillende prioriteit toekennen. Als u het overeenkomende kenmerk wilt wijzigen, kunt u dit ook doen.

De host van de ECMA-connector ontvangt de GET-aanvraag en controleert bij de interne cache of de gebruiker bestaat en is geïmporteerd. Dit gebeurt met behulp van de bovenstaande overeenkomende kenmerken. Als u meerdere overeenkomende kenmerken definieert, verzendt de Microsoft Entra-inrichtingsservice een GET-aanvraag voor elk kenmerk en controleert de ECMA-host de cache op een overeenkomst totdat er een wordt gevonden.

Als de gebruiker niet bestaat, doet Microsoft Entra ID een POST-aanvraag om de gebruiker te maken. De ECMA Connector Host reageert terug naar Microsoft Entra ID met de HTTP 201 en geeft een id op voor de gebruiker. Deze id is afgeleid van de ankerwaarde die is gedefinieerd op de pagina met objecttypen. Dit anker wordt gebruikt door Microsoft Entra ID om een query uit te voeren op de ECMA Connector-host voor toekomstige en volgende aanvragen.

Als er een wijziging optreedt in de gebruiker in Microsoft Entra ID, doet Microsoft Entra ID een GET-aanvraag om de gebruiker op te halen met behulp van het anker uit de vorige stap, in plaats van het overeenkomende kenmerk in stap 1. Hierdoor kan de UPN bijvoorbeeld worden gewijzigd zonder dat de koppeling tussen de gebruiker in Microsoft Entra ID en in de app wordt onderbroken.

Aanbevolen procedures voor de agents

- Het gebruik van dezelfde agent voor de on-premises inrichtingsfunctie, samen met Workday/SuccessFactors/Microsoft Entra Connect-cloudsynchronisatie, wordt momenteel niet ondersteund. We werken actief aan het ondersteunen van on-premises inrichting op dezelfde agent als de andere inrichtingsscenario's.

-

- Vermijd alle soorten inline-inspectie bij uitgaande TLS-communicatie tussen agents en Azure. Dit type inline inspectie veroorzaakt een verslechtering van de communicatiestroom.

- De agent moet communiceren met zowel Azure als uw toepassing, zodat de plaatsing van de agent van invloed is op de wachttijd van deze twee verbindingen. U kunt de wachttijd van het end-to-end-verkeer minimaliseren door elke netwerkverbinding te optimaliseren. Elke verbinding kan worden geoptimaliseerd door:

- De afstand tussen de twee uiteinden van de hop te verminderen.

- Het juiste netwerk dat wordt doorkruist te kiezen. Het doorkruisen van een privénetwerk in plaats van het openbare internet kan bijvoorbeeld sneller zijn vanwege speciaal toegewezen koppelingen.

- De agent en ECMA-host zijn afhankelijk van een certificaat voor communicatie. Het zelfondertekende certificaat dat door de ECMA-host wordt gegenereerd, mag alleen worden gebruikt voor testdoeleinden. Het zelfondertekende certificaat verloopt standaard over twee jaar en kan niet worden ingetrokken. Microsoft raadt aan een certificaat van een vertrouwde CA te gebruiken voor gebruiksvoorbeelden voor productie.

Hoge beschikbaarheid

De volgende informatie wordt verstrekt voor scenario's met hoge beschikbaarheid/failover.

Voor on-premises apps die gebruikmaken van de ECMA-connector: de aanbeveling heeft 1 actieve agent en 1 passieve agent (geconfigureerd, maar gestopt, niet toegewezen aan de bedrijfs-app in Entra) per datacenter.

Wanneer u een failover uitvoert, is het raadzaam om het volgende te doen:

- Stop de actieve agent (A).

- De toewijzing van agent A uit de bedrijfstoepassing ongedaan maken.

- Start de passieve agent (B) opnieuw op.

- Wijs agent B toe aan de bedrijfstoepassing.

Voor on-premises apps die gebruikmaken van de SCIM-connector: de aanbeveling heeft twee actieve agents per toepassing.

Vragen over inrichtingsagents

Hier volgen enkele veelgestelde vragen en de bijbehorende antwoorden.

Hoe kan ik zien welke versie mijn inrichtingsagent heeft?

- Meld u aan bij de Windows-server waarop de inrichtingsagent is geïnstalleerd.

- Ga naar Configuratiescherm>Een programma verwijderen of wijzigen.

- Zoek naar de versie die overeenkomt met de vermelding voor Microsoft Entra Connect Provisioning Agent.

Kan ik de inrichtingsagent installeren op dezelfde server waarop Microsoft Entra Connect of Microsoft Identity Manager wordt uitgevoerd?

Ja. U kunt de inrichtingsagent installeren op dezelfde server waarop Microsoft Entra Connect of Microsoft Identity Manager wordt uitgevoerd, maar deze zijn niet vereist.

Hoe kan ik de inrichtingsagent zo configureren dat een proxyserver voor uitgaande HTTP-communicatie wordt gebruikt?

De inrichtingsagent ondersteunt het gebruik van een uitgaande proxy. U kunt deze configureren door het configuratiebestand van de agent C:\Program Files\Microsoft Azure AD Connect Provisioning Agent\AADConnectProvisioningAgent.exe.config te bewerken. Voeg de volgende regels toe aan het einde van het bestand, net vóór de afsluitende </configuration>-tag. Vervang de variabelen [proxy-server] en [proxy-port] door de naam- en poortwaarden van de proxyserver.

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy

usesystemdefault="true"

proxyaddress="http://[proxy-server]:[proxy-port]"

bypassonlocal="true"

/>

</defaultProxy>

</system.net>

Hoe kan ik ervoor zorgen dat de inrichtingsagent kan communiceren met de Microsoft Entra-tenant en dat er geen firewalls poorten blokkeren die vereist zijn voor de agent?

U kunt ook controleren of alle vereiste poorten geopend zijn.

Hoe kan ik de inrichtingsagent verwijderen?

- Meld u aan bij de Windows-server waarop de inrichtingsagent is geïnstalleerd.

- Ga naar Configuratiescherm>Een programma verwijderen of wijzigen.

- Verwijder de volgende programma's:

- Inrichtingsagent voor Microsoft Entra Connect

- Updater voor Microsoft Entra Connect-agent

- Microsoft Entra Connect Provisioning Agent Package

Geschiedenis voor de inrichtingsagent

Dit artikel bevat de versies en functies van Microsoft Entra Connect Provisioning Agent die zijn uitgebracht. Het Microsoft Entra-team werkt de inrichtingsagent regelmatig bij met nieuwe functies en functionaliteit. Zorg ervoor dat u niet dezelfde agent gebruikt voor on-premises inrichting en cloudsynchronisatie/ HR-gestuurde inrichting.

Microsoft biedt rechtstreekse ondersteuning voor de nieuwste agentversie en één versie daarvoor.

Downloadkoppeling

Het inrichten van on-premises apps is ingerold in de inrichtingsagent en is beschikbaar via de portal. Zie de installatie van de inrichtingsagent.

1.1.892.0

20 mei 2022 - uitgebracht voor downloaden

Problemen opgelost

- We hebben ondersteuning toegevoegd voor het exporteren van wijzigingen in kenmerken van het type Integer (gehele getallen). Klanten die de algemene LDAP-connector gebruiken, hebben hier profijt van.

1.1.846.0

11 april 2022 - uitgebracht voor downloaden

Problemen opgelost

- We hebben ondersteuning toegevoegd voor ObjectGUID als anker voor de algemene LDAP-connector bij het inrichten van gebruikers in AD LDS.