Active Directory Lightweight Directory Services voorbereiden voor inrichting vanuit Microsoft Entra-id

De volgende documentatie bevat zelfstudie-informatie over het voorbereiden van een INSTALLATIE van Active Directory Lightweight Directory Services (AD LDS). Dit kan worden gebruikt als een voorbeeld van een LDAP-adreslijst voor probleemoplossing of om te laten zien hoe u gebruikers van Microsoft Entra-id inricht in een LDAP-adreslijst.

De LDAP-directory voorbereiden

Als u nog geen directoryserver hebt, helpt de volgende informatie u om een AD LDS-testomgeving te maken. Hierbij wordt gebruikgemaakt van PowerShell en de ADAMInstall.exe met een antwoordbestand. Dit document bevat geen gedetailleerde informatie over AD LDS. Zie Active Directory Lightweight Directory Services voor meer informatie.

Als u al ad LDS of een andere directoryserver hebt, kunt u deze inhoud overslaan en doorgaan in de zelfstudie: ECMA Verbinding maken or Host generic LDAP-connector voor het installeren en configureren van de ECMA-connectorhost.

Maak een SSL-certificaat, een testdirectory en installeer AD LDS.

Gebruik het PowerShell-script uit bijlage A. Met het script worden de volgende acties uitgevoerd:

- Hiermee maakt u een zelfondertekend certificaat dat wordt gebruikt door de LDAP-connector.

- Hiermee maakt u een map voor het installatielogboek van de functie.

- Hiermee exporteert u het certificaat in het persoonlijke archief naar de map.

- Hiermee importeert u het certificaat naar de vertrouwde basis van de lokale computer.

- Installeert de AD LDS-rol op onze virtuele machine.

Bewerk op de Windows Server-VM waarop u de LDAP-connector wilt testen, het script zodat het past bij de computernaam en voer het script uit met Windows PowerShell met beheerdersbevoegdheden.

Een exemplaar van AD LDS maken

Nu de rol is geïnstalleerd, moet u een exemplaar van AD LDS maken. Als u een exemplaar wilt maken, kunt u het onderstaande antwoordbestand gebruiken. Met dit bestand wordt het exemplaar op de achtergrond geïnstalleerd zonder de gebruikersinterface te gebruiken.

Kopieer de inhoud van bijlage B in Kladblok en sla deze op als answer.txt in C:\Windows\ADAM.

Open nu een opdrachtprompt met beheerdersbevoegdheden en voer het volgende uitvoerbare bestand uit:

C:\Windows\ADAM> ADAMInstall.exe /answer:answer.txt

Containers en een serviceaccount maken voor AD LDS

Gebruik het PowerShell-script uit bijlage C. Met het script worden de volgende acties uitgevoerd:

- Hiermee maakt u een container voor het serviceaccount dat wordt gebruikt met de LDAP-connector.

- Hiermee maakt u een container voor de cloudgebruikers, waar gebruikers worden ingericht.

- Hiermee maakt u het serviceaccount in AD LDS.

- Hiermee schakelt u het serviceaccount in.

- Hiermee voegt u het serviceaccount toe aan de rol AD LDS Beheer istrators.

Voer op de Windows Server-VM die u gebruikt om de LDAP-connector te testen, het script uit met behulp van Windows PowerShell met beheerdersbevoegdheden.

De NETWORK SERVICE leesmachtigingen verlenen aan het SSL-certificaat

Als u SSL wilt laten werken, moet u de NETWERKSERVICE-leesmachtigingen toekennen aan het zojuist gemaakte certificaat. Gebruik de volgende stappen om machtigingen toe te kennen.

- Ga naar C:\Program Data\Microsoft\Crypto\Keys.

- Klik met de rechtermuisknop op het systeembestand dat zich hier bevindt. Dit is een GUID. In deze container wordt het certificaat opgeslagen.

- Selecteer Eigenschappen.

- Selecteer bovenaan het tabblad Beveiliging .

- Selecteer Bewerken.

- Klik op Toevoegen.

- Voer in het vak Netwerkservice in en selecteer Namen controleren.

- Selecteer NETWORK SERVICE in de lijst en klik op OK.

- Klik op OK.

- Zorg ervoor dat het netwerkserviceaccount lees- en lees- en uitvoermachtigingen heeft en klik op Toepassen en OK.

SSL-connectiviteit met AD LDS verifiëren

Nu we het certificaat hebben geconfigureerd en de machtigingen voor het netwerkserviceaccount hebben toegekend, test u de connectiviteit om te controleren of het werkt.

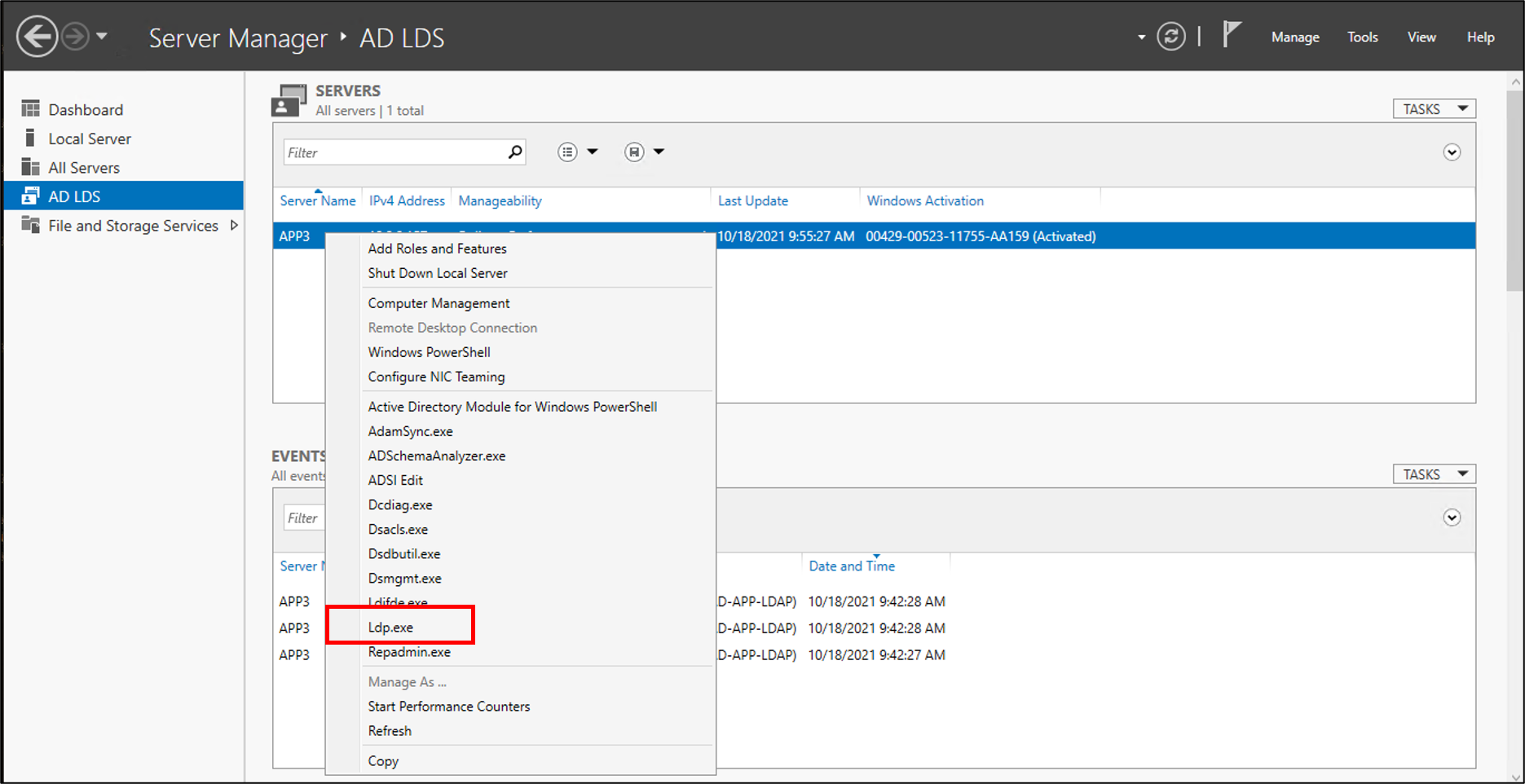

- Open Serverbeheer en selecteer AD LDS aan de linkerkant

- Klik met de rechtermuisknop op uw exemplaar van AD LDS en selecteer ldp.exe in het pop-upvenster.

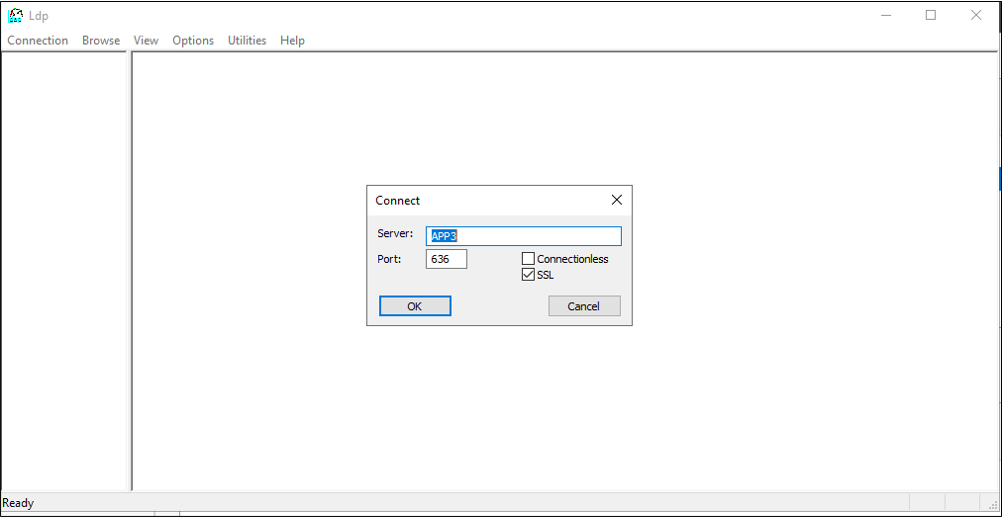

- Selecteer bovenaan ldp.exe Verbinding en Verbinding maken.

- Voer de volgende informatie in en klik op OK.

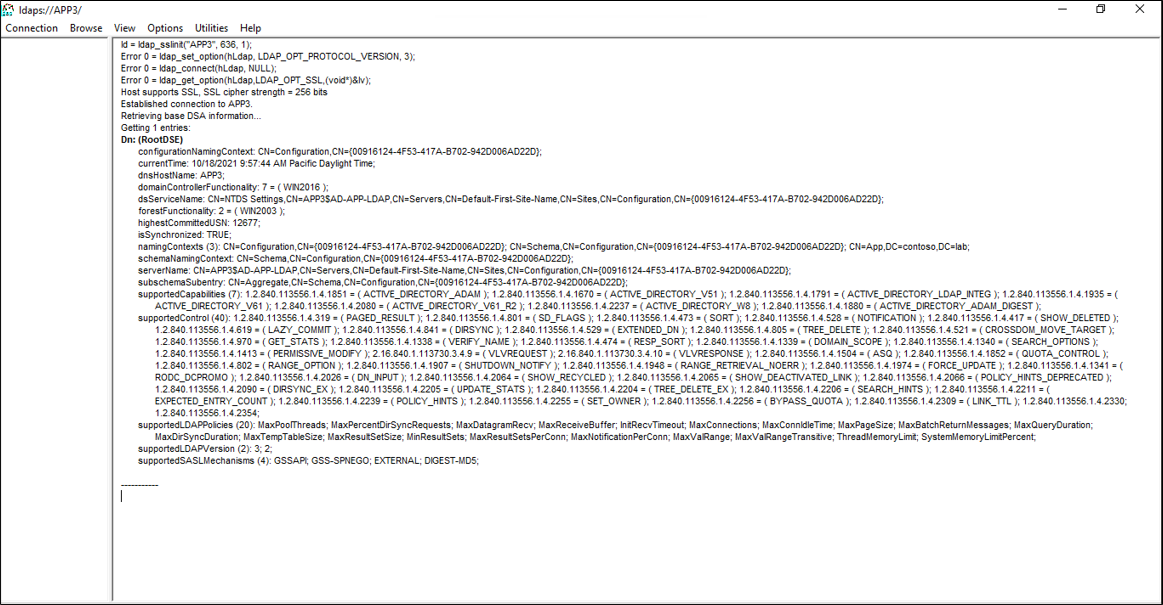

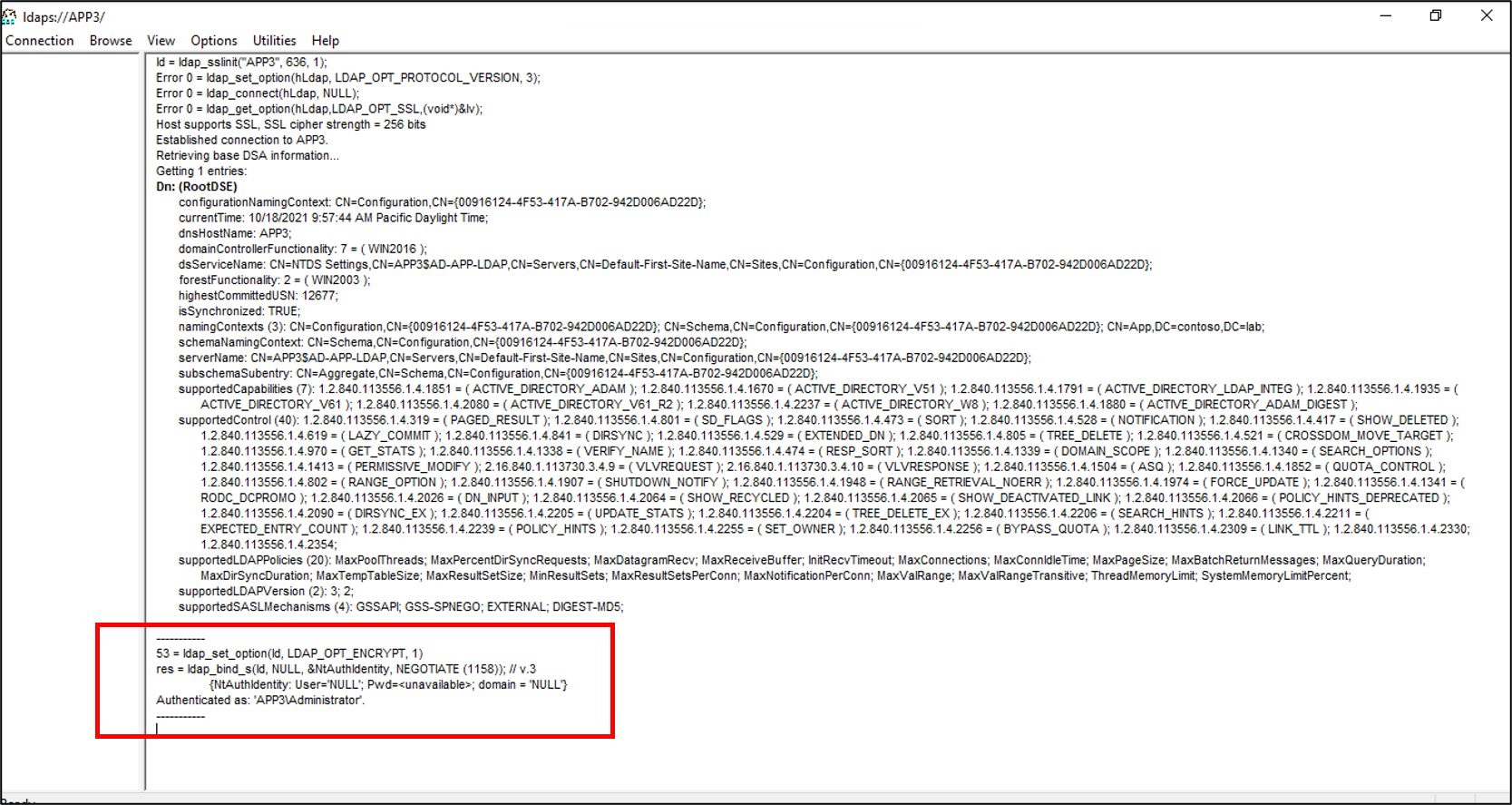

- U ziet een vergelijkbaar antwoord als in de volgende schermopname.

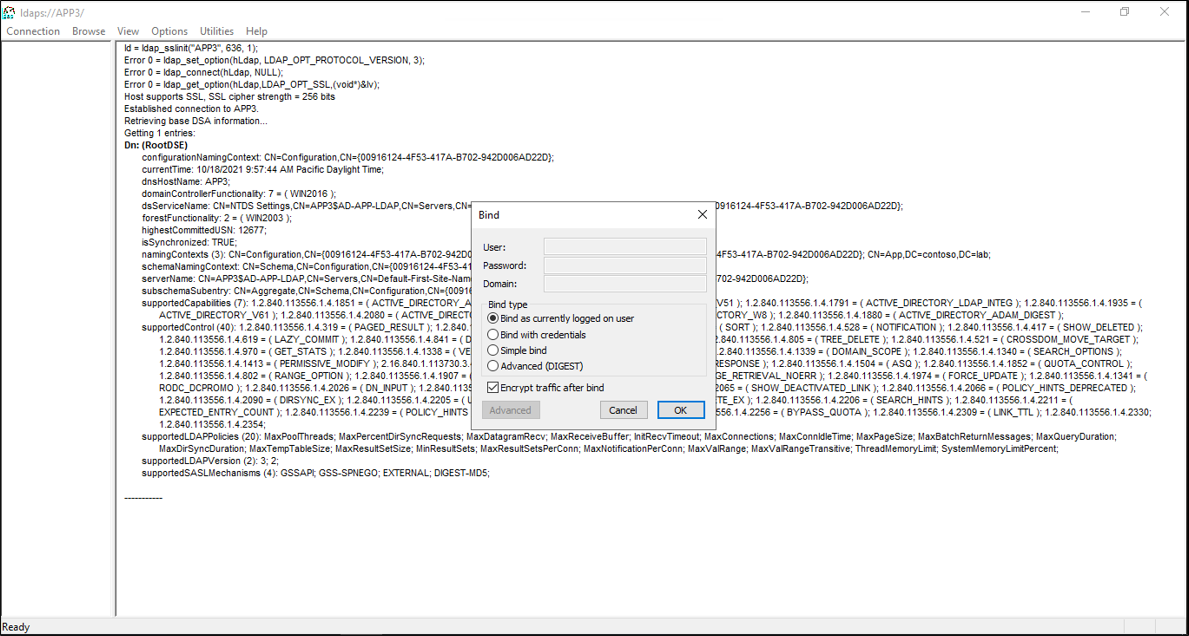

- Selecteer bovenaan onder Verbinding de optie Verbinden.

- Behoud de standaardwaarden en klik op OK.

- U kunt nu verbinding maken met het exemplaar.

Het lokale wachtwoordbeleid uitschakelen

Op dit moment richt de LDAP-connector gebruikers in met een leeg wachtwoord. Deze inrichting voldoet niet aan het lokale wachtwoordbeleid op onze server, dus schakelen we dit uit voor testdoeleinden. Gebruik de volgende stappen om wachtwoordcomplexiteit uit te schakelen op een server die niet lid is van een domein.

Belangrijk

Omdat doorlopende wachtwoordsynchronisatie geen functie is van on-premises LDAP-inrichting, raadt Microsoft aan om AD LDS specifiek te gebruiken voor federatieve toepassingen, wanneer deze worden gebruikt in combinatie met AD DS of bij het bijwerken van bestaande gebruikers in een exemplaar van AD LDS.

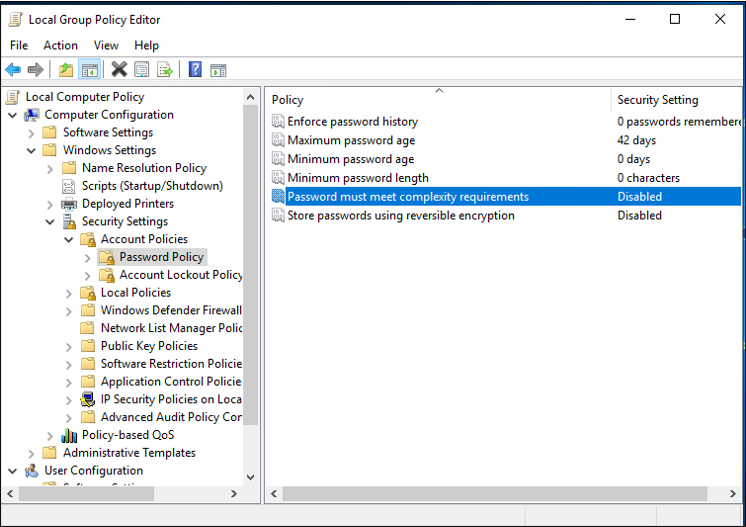

- Klik op de server op Starten, Uitvoeren en vervolgens gpedit.msc

- Ga in de editor voor lokaal groepsbeleid naar Computerconfiguratie > Windows-instellingen > Beveiligingsinstellingen > Accountbeleid > Wachtwoordbeleid

- Dubbelklik aan de rechterkant op Wachtwoord moet voldoen aan complexiteitsvereisten en selecteer Uitgeschakeld.

- Op Toepassen en OK klikken

- De editor voor lokaal groepsbeleid sluiten

Ga vervolgens verder met de richtlijnen voor het inrichten van gebruikers van Microsoft Entra ID in een LDAP-directory om de inrichtingsagent te downloaden en te configureren.

Bijlage A - AD LDS PowerShell-script installeren

Het volgende PowerShell-script kan worden gebruikt om de installatie van Active Directory Lightweight Directory Services te automatiseren. U moet het script bewerken zodat het past bij uw omgeving; wijzig met name APP3 in de hostnaam van uw computer.

# Filename: 1_SetupADLDS.ps1

# Description: Creates a certificate that will be used for SSL and installs Active Directory Lighetweight Directory Services.

#

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

#Declare variables

$DNSName = 'APP3'

$CertLocation = 'cert:\LocalMachine\MY'

$logpath = "c:\"

$dirname = "test"

$dirtype = "directory"

$featureLogPath = "c:\test\featurelog.txt"

#Create a new self-signed certificate

New-SelfSignedCertificate -DnsName $DNSName -CertStoreLocation $CertLocation

#Create directory

New-Item -Path $logpath -Name $dirname -ItemType $dirtype

#Export the certificate from the local machine personal store

Get-ChildItem -Path cert:\LocalMachine\my | Export-Certificate -FilePath c:\test\allcerts.sst -Type SST

#Import the certificate in to the trusted root

Import-Certificate -FilePath "C:\test\allcerts.sst" -CertStoreLocation cert:\LocalMachine\Root

#Install AD LDS

start-job -Name addFeature -ScriptBlock {

Add-WindowsFeature -Name "ADLDS" -IncludeAllSubFeature -IncludeManagementTools

}

Wait-Job -Name addFeature

Get-WindowsFeature | Where installed >>$featureLogPath

Bijlage B - Antwoordbestand

Dit bestand wordt gebruikt om een exemplaar van AD LDS te automatiseren en te maken. U bewerkt dit bestand zodat het past bij uw omgeving; wijzig met name APP3 in de hostnaam van uw server.

Belangrijk

Dit script maakt gebruik van de lokale beheerder voor het AD LDS-serviceaccount en heeft het wachtwoord in code vastgelegd in de antwoorden. Deze actie is alleen bedoeld voor testen en mag nooit worden gebruikt in een productieomgeving.

Als u AD LDS installeert op een domeincontroller en niet een lid of zelfstandige server, moet u de LocalLDAPPortToListenOn en LocalSSLPortToListonOn wijzigen in iets anders dan de bekende poorten voor LDAP en LDAP via SSL. Bijvoorbeeld LocalLDAPPortToListenOn=51300 en LocalSSLPortToListenOn=51301.

[ADAMInstall]

InstallType=Unique

InstanceName=AD-APP-LDAP

LocalLDAPPortToListenOn=389

LocalSSLPortToListenOn=636

NewApplicationPartitionToCreate=CN=App,DC=contoso,DC=lab

DataFilesPath=C:\Program Files\Microsoft ADAM\AD-APP-LDAP\data

LogFilesPath=C:\Program Files\Microsoft ADAM\AD-APP-LDAP\data

ServiceAccount=APP3\Administrator

ServicePassword=Pa$$Word1

AddPermissionsToServiceAccount=Yes

Administrator=APP3\Administrator

ImportLDIFFiles="MS-User.LDF"

SourceUserName=APP3\Administrator

SourcePassword=Pa$$Word1

Bijlage C - AD LDS PowerShell-script vullen

PowerShell-script voor het vullen van AD LDS met containers en een serviceaccount.

# Filename: 2_PopulateADLDS.ps1

# Description: Populates our AD LDS environment with 2 containers and a service account

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

# Create service accounts container

New-ADObject -Name "ServiceAccounts" -Type "container" -Path "CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Creating ServiceAccounts container"

# Create cloud users container

New-ADObject -Name "CloudUsers" -Type "container" -Path "CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Creating CloudUsers container"

# Create a new service account

New-ADUser -name "svcAccountLDAP" -accountpassword (ConvertTo-SecureString -AsPlainText 'Pa$$1Word' -Force) -Displayname "LDAP Service Account" -server 'APP3:389' -path "CN=ServiceAccounts,CN=App,DC=contoso,DC=lab"

Write-Output "Creating service account"

# Enable the new service account

Enable-ADAccount -Identity "CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Enabling service account"

# Add the service account to the Administrators role

Get-ADGroup -Server "APP3:389" -SearchBase "CN=Administrators,CN=Roles,CN=App,DC=contoso,DC=lab" -Filter "name -like 'Administrators'" | Add-ADGroupMember -Members "CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab"

Write-Output "Adding service accounnt to Administrators role"