Zelfstudie: Aanmeldingsgebeurtenissen van gebruikers beveiligen met Meervoudige Verificatie van Microsoft Entra

Meervoudige verificatie is een proces waarbij een gebruiker wordt gevraagd om aanvullende vormen van identificatie tijdens een aanmeldingsgebeurtenis. De prompt kan bijvoorbeeld zijn dat u een code moet invoeren op hun mobiele telefoon of door een vingerafdruk te scannen. Wanneer u een tweede vorm van verificatie vereist, neemt de beveiliging toe omdat deze aanvullende factor niet eenvoudig door een aanvaller kan worden verkregen of gedupliceerd.

Microsoft Entra-beleid voor meervoudige verificatie en voorwaardelijke toegang biedt u de flexibiliteit om MFA van gebruikers te vereisen voor specifieke aanmeldingsgebeurtenissen.

Belangrijk

Deze zelfstudie laat een beheerder zien hoe u meervoudige verificatie van Microsoft Entra inschakelt. Als u de meervoudige verificatie als gebruiker wilt doorlopen, raadpleegt u Aanmelden bij uw werk- of schoolaccount met behulp van uw verificatiemethode in twee stappen.

Als uw IT-team de mogelijkheid om meervoudige verificatie van Microsoft Entra te gebruiken niet heeft ingeschakeld of als u problemen ondervindt tijdens het aanmelden, neemt u contact op met de helpdesk voor aanvullende hulp.

In deze zelfstudie leert u het volgende:

- Maak een beleid voor voorwaardelijke toegang om meervoudige verificatie van Microsoft Entra in te schakelen voor een groep gebruikers.

- De beleidsvoorwaarden configureren die vragen om MFA.

- Test het configureren en gebruiken van meervoudige verificatie als gebruiker.

Vereisten

Voor het voltooien van deze zelfstudie hebt u de volgende resources en machtigingen nodig:

Een werkende Microsoft Entra-tenant waarvoor Microsoft Entra ID P1 of proeflicenties zijn ingeschakeld.

- Als dat nodig is, maakt u er gratis een.

Een account met ten minste de rol Beheerder voor voorwaardelijke toegang. Sommige MFA-instellingen kunnen ook worden beheerd door een verificatiebeleidsbeheerder.

Een niet-beheerdersaccount met een wachtwoord dat u kent. Voor deze zelfstudie hebben we een dergelijk account gemaakt met de naam testuser. In deze zelfstudie test u de ervaring van de eindgebruiker bij het configureren en gebruiken van meervoudige verificatie van Microsoft Entra.

- Als u informatie nodig hebt over het maken van een gebruikersaccount, raadpleegt u Gebruikers toevoegen of verwijderen met behulp van Microsoft Entra-id.

Een groep waarvan de niet-beheerder lid is. Voor deze zelfstudie hebben we een dergelijke groep gemaakt met de naam MFA-Test-Group. In deze zelfstudie schakelt u Meervoudige Verificatie van Microsoft Entra in voor deze groep.

- Als u meer informatie nodig hebt over het maken van een groep, raadpleegt u Een basisgroep maken en leden toevoegen met behulp van Microsoft Entra-id.

Beleid voor voorwaardelijke toegang maken

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

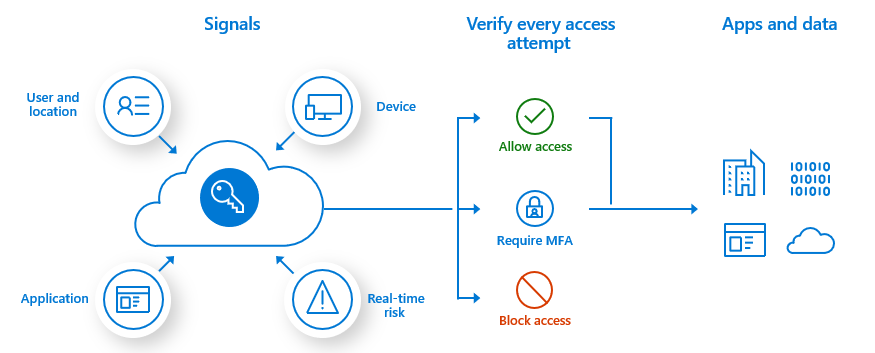

De aanbevolen manier om meervoudige verificatie van Microsoft Entra in te schakelen en te gebruiken, is met beleid voor voorwaardelijke toegang. Met de voorwaardelijke toegang kunt u beleidsregels opstellen en definiëren die reageren op aanmeldingsgebeurtenissen en die aanvullende acties aanvragen voor een gebruiker toegang krijgt tot een toepassing of service.

Beleidsregels voor de voorwaardelijke toegang kunnen worden toegepast op specifieke gebruikers, groepen en apps. Het doel is uw organisatie te beschermen en tegelijkertijd de juiste toegangsniveaus te bieden aan de gebruikers die deze nodig hebben.

In deze zelfstudie maken we een basisbeleid voor voorwaardelijke toegang om MFA te vragen wanneer een gebruiker zich aanmeldt. In een latere zelfstudie in deze reeks configureren we meervoudige verificatie van Microsoft Entra met behulp van beleid voor voorwaardelijke toegang op basis van risico's.

Maak eerst beleid voor voorwaardelijke toegang en wijs de testgroep met gebruikers als volgt toe:

Meld u aan bij het Microsoft Entra-beheercentrum als Beheerder voor voorwaardelijke toegang.

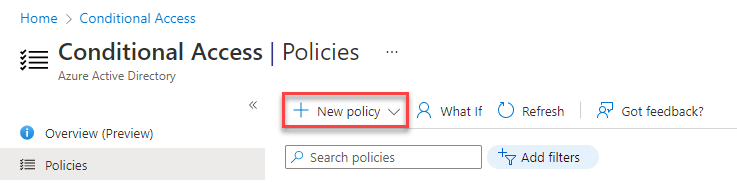

Blader naar Voorwaardelijke toegang beveiligen>, selecteer + Nieuw beleid en selecteer vervolgens Nieuw beleid maken.

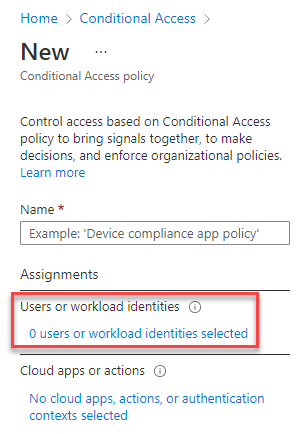

Voer een naam in voor het beleid, bijvoorbeeld MFA-testfase.

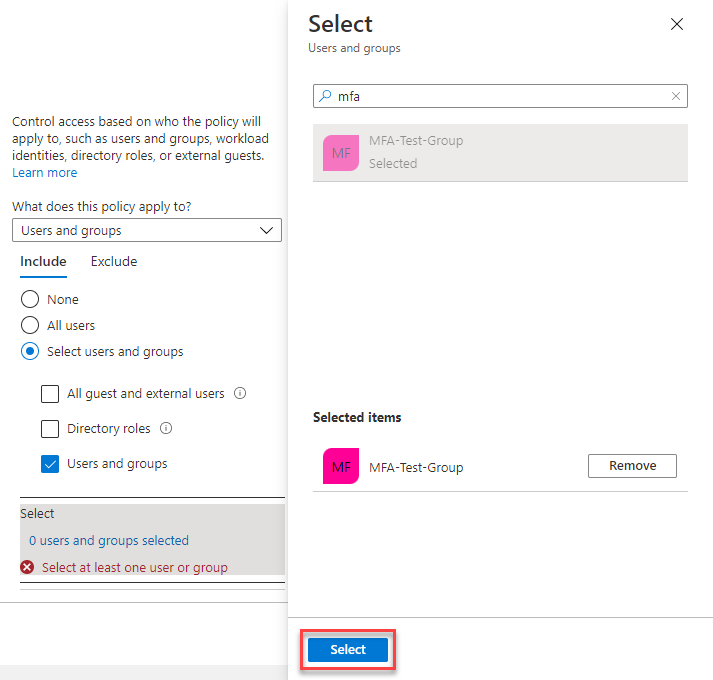

In Toewijzingen selecteert u de huidige waarde in Gebruikers- of workload-identiteiten.

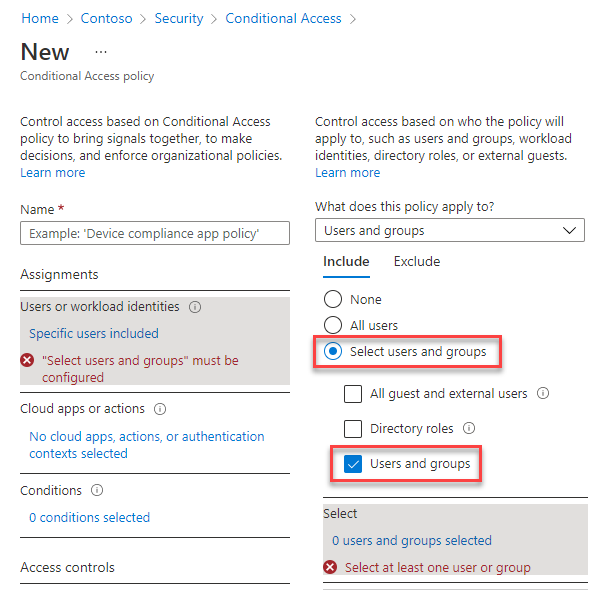

Controleer onder Waarop is dit beleid van toepassing? of de optie Gebruikers en groepen is geselecteerd.

In Opnemen kiest u Gebruikers en groepen selecteren en vervolgens selecteert u Gebruikers en groepen.

Aangezien er nog niemand is toegewezen, wordt de lijst met gebruikers en groepen (weergegeven in de volgende stap) automatisch geopend.

Blader naar uw Microsoft Entra-groep en selecteer deze, zoals MFA-Test-Group, en kies Selecteren.

We hebben de groep geselecteerd om het beleid toe te passen. In de volgende sectie configureren we de voorwaarden waaronder het beleid moet worden toegepast.

De voorwaarden voor meervoudige verificatie configureren

Nu het beleid voor voorwaardelijke toegang is gemaakt en een testgroep van gebruikers is toegewezen, definieert u de cloud-apps of acties waarmee het beleid wordt geactiveerd. Deze cloud-apps of -acties zijn de scenario's waarvoor u besluit aanvullende verwerking te vereisen, zoals het vragen om meervoudige verificatie. U kunt bijvoorbeeld besluiten dat toegang tot een financiële toepassing of het gebruik van beheerhulpprogramma's een extra vraag om verificatie vereist.

Configureren welke apps meervoudige verificatie vereisen

Voor deze zelfstudie configureert u het beleid voor voorwaardelijke toegang om meervoudige verificatie te vereisen wanneer een gebruiker zich aanmeldt.

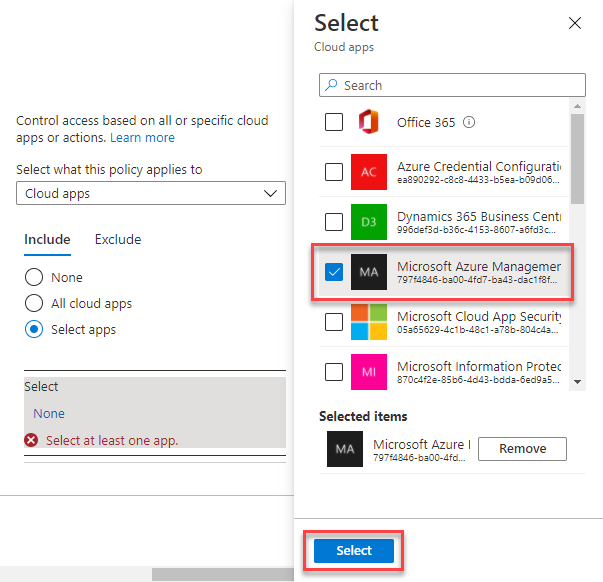

Selecteer de huidige waarde in Cloud-apps of -acties en controleer vervolgens Selecteren waarop dit beleid van toepassing is en controleer of Cloud-apps is geselecteerd.

Kies bij Opnemen Apps selecteren.

Aangezien er nog geen apps zijn geselecteerd, wordt de lijst met apps (weergegeven in de volgende stap) automatisch geopend.

Tip

U kunt ervoor kiezen om het beleid voor voorwaardelijke toegang toe te passen op Alle cloud-apps of Apps selecteren. Als u flexibiliteit wilt bieden, kunt u ook bepaalde apps van het beleid uitsluiten.

Blader in de lijst met beschikbare aanmeldingsgebeurtenissen die kunnen worden gebruikt. Voor deze zelfstudie selecteert u de Windows Azure Service Management-API , zodat het beleid van toepassing is op aanmeldingsgebeurtenissen. Kies Selecteren.

Meervoudige verificatie configureren voor toegang

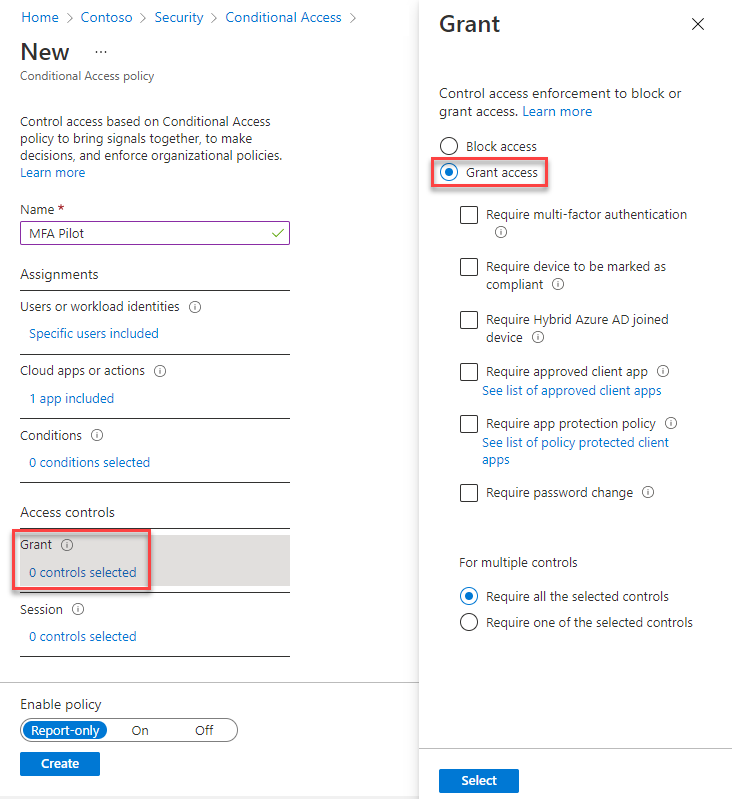

Vervolgens configureren we het toegangsbeheer. Met het toegangsbeheer kunt u de vereisten definiëren om een gebruiker toegang te verlenen. Mogelijk moeten ze een goedgekeurde client-app of een apparaat gebruiken dat is toegevoegd aan Microsoft Entra ID.

In deze zelfstudie configureert u de toegangsbeheer om meervoudige verificatie te vereisen tijdens een aanmeldingsgebeurtenis.

Selecteer onder Toegangsbeheer de huidige waarde Verlenen en selecteer vervolgens Toegang verlenen.

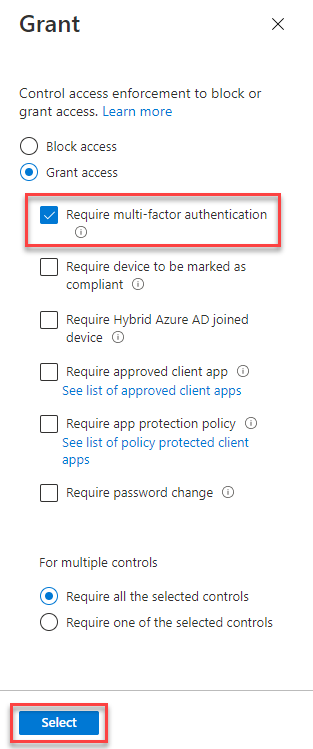

Selecteer Meervoudige verificatie vereisen en kies Selecteren.

Het beleid activeren

Beleidsregels voor voorwaardelijke toegang kunnen worden ingesteld op Alleen rapporteren als u wilt weten wat de invloed van de configuratie op gebruikers is, of op Uit als u het beleid nu niet wilt gebruiken. Omdat een testgroep van gebruikers is gericht op deze zelfstudie, gaan we het beleid inschakelen en vervolgens Microsoft Entra-meervoudige verificatie testen.

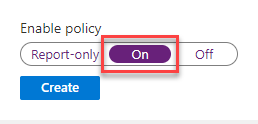

Selecteer onder Beleid inschakelen de optie Aan.

Selecteer Maken om het beleid voor voorwaardelijke toegang toe te passen.

Meervoudige verificatie van Microsoft Entra testen

Laten we uw beleid voor voorwaardelijke toegang en meervoudige verificatie van Microsoft Entra in actie bekijken.

Meld u eerst aan bij een resource waarvoor geen MFA is vereist:

Open een nieuw browservenster in de InPrivate- of incognitomodus en blader naar https://account.activedirectory.windowsazure.com.

Als u een privémodus gebruikt voor uw browser voorkomt u dat bestaande referenties van invloed zijn op deze aanmeldingsgebeurtenis.

Meld u aan als testgebruiker die geen beheerder is, bijvoorbeeld testuser. Zorg ervoor dat u

@en de domeinnaam opneemt in het gebruikersaccount.Als dit het eerste exemplaar is van aanmelden met dit account, wordt u gevraagd het wachtwoord te wijzigen. U wordt echter niet gevraagd om meervoudige verificatie te configureren of te gebruiken.

Sluit het browservenster.

U hebt het beleid voor voorwaardelijke toegang geconfigureerd om aanvullende verificatie voor aanmelding te vereisen. Vanwege deze configuratie wordt u gevraagd om meervoudige verificatie van Microsoft Entra te gebruiken of om een methode te configureren als u dit nog niet hebt gedaan. Test deze nieuwe vereiste door u aan te melden bij het Microsoft Entra-beheercentrum:

Open een nieuw browservenster in de InPrivate- of incognitomodus en meld u aan bij het Microsoft Entra-beheercentrum.

Meld u aan als testgebruiker die geen beheerder is, bijvoorbeeld testuser. Zorg ervoor dat u

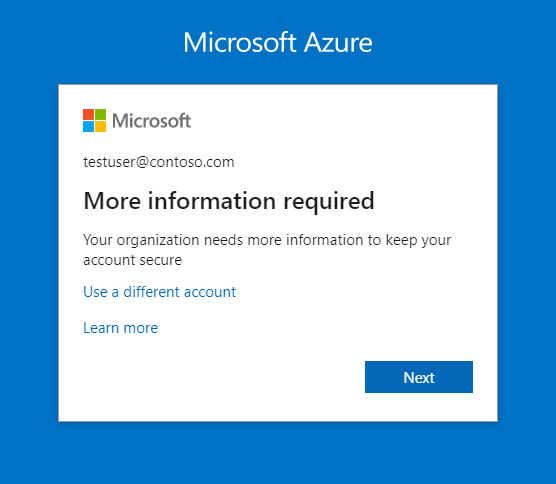

@en de domeinnaam opneemt in het gebruikersaccount.U moet zich registreren voor en microsoft Entra-meervoudige verificatie gebruiken.

Selecteer Volgende om het proces te starten.

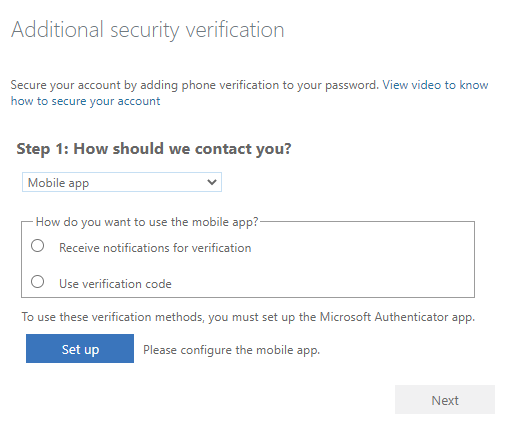

U kunt ervoor kiezen een verificatietelefoon, een kantoortelefoon of een mobiele app te configureren voor verificatie. Verificatietelefoon ondersteunt sms-berichten en telefoongesprekken, kantoortelefoon ondersteunt oproepen naar nummers met een extensie en mobiele app ondersteunt het gebruik van een mobiele app voor het ontvangen van meldingen voor verificatie of het genereren van verificatiecodes.

Voltooi de instructies op het scherm om de methode voor meervoudige verificatie te configureren die u hebt geselecteerd.

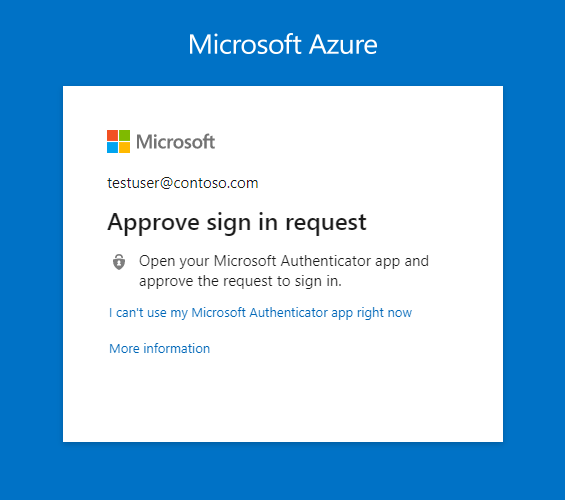

Sluit het browservenster en meld u opnieuw aan bij het Microsoft Entra-beheercentrum om de verificatiemethode te testen die u hebt geconfigureerd. Als u bijvoorbeeld een mobiele app hebt geconfigureerd voor verificatie, ziet u een prompt zoals hieronder.

Sluit het browservenster.

Resources opschonen

Als u het beleid voor voorwaardelijke toegang niet meer wilt gebruiken dat u hebt geconfigureerd als onderdeel van deze zelfstudie verwijdert u het beleid met de volgende stappen:

Meld u aan bij het Microsoft Entra-beheercentrum als Beheerder voor voorwaardelijke toegang.

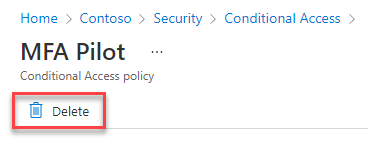

Blader naar Voorwaardelijke toegang voor beveiliging>en selecteer vervolgens het beleid dat u hebt gemaakt, zoals MFA Pilot.

selecteer Verwijderen en bevestig vervolgens dat u het beleid wilt verwijderen.

Volgende stappen

In deze zelfstudie hebt u Meervoudige verificatie van Microsoft Entra ingeschakeld met behulp van beleid voor voorwaardelijke toegang voor een geselecteerde groep gebruikers. U hebt geleerd hoe u:

- Maak een beleid voor voorwaardelijke toegang om meervoudige verificatie van Microsoft Entra in te schakelen voor een groep Microsoft Entra-gebruikers.

- Configureer de beleidsvoorwaarden die vragen om meervoudige verificatie.

- Test het configureren en gebruiken van meervoudige verificatie als gebruiker.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor