Quickstart: Een clienttoepassing configureren voor toegang tot een web-API

In deze quickstart geeft u een clienttoepassing op die is geregistreerd bij het Microsoft Identity Platform met toegangsrechten op basis van bereiken en machtigingen voor uw eigen web-API. U geeft de clienttoepassing ook toegang tot Microsoft Graph.

Door de bereiken van een web-API op te geven in de registratie van uw clienttoepassing, kan de clienttoepassing via het Microsoft Identity Platform een toegangstoken verkrijgen die deze bereiken bevat. Binnen de code kan de web-API vervolgens toegang tot de eigen resources verlenen op basis van machtigingen en op basis van de bereiken in het toegangstoken.

Vereisten

- Een Azure-account met een actief abonnement - gratis een account maken

- Voltooiing van quickstart: Een toepassing registreren

- Voltooiing van quickstart: Een toepassing configureren om een web-API beschikbaar te maken

Machtigingen toevoegen voor toegang tot uw web-API

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

Toegang tot API's vereist configuratie van toegangsbereiken en rollen. Als u web-API's van uw resourcetoepassing beschikbaar wilt maken voor clienttoepassingen, configureert u toegangsbereiken en rollen voor de API. Als u wilt dat een clienttoepassing toegang heeft tot een web-API, configureert u machtigingen voor toegang tot de API in de app-registratie.

In het eerste scenario verleent u een clienttoepassing toegang tot uw eigen web-API, die u allebei als onderdeel van de vereisten moet hebben geregistreerd. Als u nog geen clienttoepassing en web-API hebt geregistreerd, voltooit u de stappen in de twee artikelen over Vereisten.

Dit diagram laat de relatie tussen de twee app-registraties zijn. In deze sectie voegt u machtigingen toe aan de registratie van de clienttoepassing.

Wanneer u zowel de clienttoepassing als de Web-API hebt geregistreerd en u de API hebt weergegeven door bereiken te maken, kunt u de machtigingen van de client voor de API configureren door de volgende stappen uit te voeren:

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassing Beheer istrator.

Als u toegang hebt tot meerdere tenants, gebruikt u het pictogram Instellingen

in het bovenste menu om over te schakelen naar de tenant met de app-registratie vanuit het menu Mappen en abonnementen.

in het bovenste menu om over te schakelen naar de tenant met de app-registratie vanuit het menu Mappen en abonnementen.Blader naar Identiteitstoepassingen>> App-registraties en selecteer vervolgens uw clienttoepassing (niet uw web-API).

Selecteer API-machtigingen>Een machtiging toevoegen>Mijn API's.

Selecteer de web-API die u hebt geregistreerd als onderdeel van de vereisten.

Gedelegeerde machtigingen is standaard geselecteerd. Gedelegeerde machtigingen zijn geschikt voor clienttoepassingen die toegang hebben tot een web-API als de aangemelde gebruiker en waarvan de toegang moet worden beperkt tot de machtigingen die u in de volgende stap selecteert. Laat Gedelegeerde machtigingen geselecteerd voor dit voorbeeld.

App-machtigingen zijn bedoeld voor service- of daemonachtige toepassingen die zelf toegang tot een web-API nodig hebben, zonder tussenkomst van een gebruiker voor aanmelding of toestemming. Tenzij u toepassingsrollen voor uw web-API hebt gedefinieerd, is deze optie uitgeschakeld.

Vouw onder Machtigingen selecteren de resource uit waarvan u de bereiken hebt gedefinieerd voor uw web-API en selecteer de machtigingen die de clienttoepassing moet hebben namens de aangemelde gebruiker.

Als u gebruik hebt gemaakt van de naam van het voorbeeldbereik zoals opgegeven in de vorige quickstart, ziet u Employees.Read.All en Employees.Write.All. Selecteer Employees.Read.All of een andere machtiging die u hebt gemaakt bij het voltooien van de vereisten.

Selecteer Machtigingen toevoegen om het proces te voltooien.

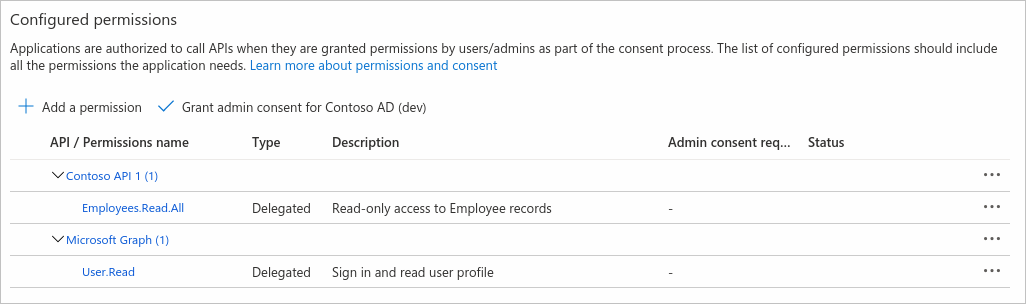

Nadat u machtigingen voor uw API hebt toegevoegd, ziet u de geselecteerde machtigingen onder Geconfigureerde machtigingen. In de volgende afbeelding ziet u dat het voorbeeld Employees.Read.All als gedelegeerde machtiging is toegevoegd aan de registratie van de clienttoepassing.

Mogelijk ziet u ook de machtiging User.Read voor de Microsoft Graph-API. Deze machtiging wordt automatisch toegevoegd wanneer u een app registreert in de Azure-portal.

Machtigingen toevoegen voor toegang tot Microsoft Graph

Naast toegang tot uw eigen web-API namens de aangemelde gebruiker, moet uw toepassing mogelijk ook de gegevens van de gebruiker (of andere gegevens) kunnen openen of wijzigen die zijn opgeslagen in Microsoft Graph. Het is ook mogelijk dat u een service- of daemon-app hebt die zelf toegang nodig heeft tot Microsoft Graph om bewerkingen uit te voeren zonder tussenkomst van de gebruiker.

Gedelegeerde machtiging voor Microsoft Graph

Configureer gedelegeerde machtigingen voor Microsoft Graph om ervoor te zorgen dat uw clienttoepassing bewerkingen namens de aangemelde gebruiker kan uitvoeren, bijvoorbeeld door hun e-mail te lezen of hun profiel te wijzigen. Standaard worden gebruikers van uw clienttoepassing gevraagd wanneer ze zich aanmelden om toestemming te geven voor de gedelegeerde machtigingen die u hiervoor hebt geconfigureerd.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassing Beheer istrator.

Als u toegang hebt tot meerdere tenants, gebruikt u het pictogram Instellingen

in het bovenste menu om over te schakelen naar de tenant met de app-registratie vanuit het menu Mappen en abonnementen.

in het bovenste menu om over te schakelen naar de tenant met de app-registratie vanuit het menu Mappen en abonnementen.Blader naar Identiteitstoepassingen>> App-registraties en selecteer vervolgens uw clienttoepassing.

Selecteer API-machtigingen>Een machtiging toevoegen>Microsoft Graph

Selecteer Gedelegeerde machtigingen. In Microsoft Graph worden veel machtigingen weergegeven, met de meestgebruikte bovenaan de lijst.

Selecteer onder Machtigingen de volgende machtigingen:

Machtiging Beschrijving emailE-mailadres van gebruikers weergeven offline_accessToegang onderhouden tot gegevens waartoe u toegang hebt verleend openidGebruikers aanmelden profileBasisprofiel van gebruikers weergeven Selecteer Machtigingen toevoegen om het proces te voltooien.

Wanneer u machtigingen configureert, worden gebruikers van uw app bij het aanmelden gevraagd om toestemming te geven dat uw app namens hen toegang kan krijgen tot de resource-API.

Als beheerder kunt u ook toestemming verlenen namens alle gebruikers, zodat deze niet meer worden gevraagd. Toestemming van de beheerder wordt verderop besproken in de sectie Meer over API-machtigingen en beheerderstoestemming van dit artikel.

App-machtiging voor Microsoft Graph

Configureer app-machtigingen voor een app die als zichzelf moet worden geverifieerd zonder tussenkomst van de gebruiker of toestemming. App-machtigingen worden meestal gebruikt door achtergrondservices of daemon-apps die toegang hebben tot een API op een 'headless' manier en door web-API's die toegang hebben tot een andere (downstream) API.

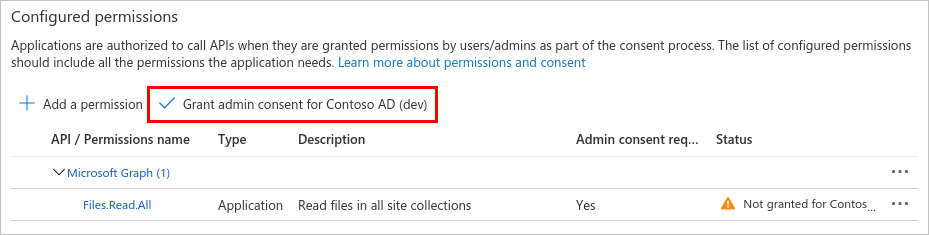

In de volgende stappen verleent u machtigingen voor de Files.Read.All-machtiging van Microsoft Graph als voorbeeld.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassing Beheer istrator.

Als u toegang hebt tot meerdere tenants, gebruikt u het pictogram Instellingen

in het bovenste menu om over te schakelen naar de tenant met de app-registratie vanuit het menu Mappen en abonnementen.

in het bovenste menu om over te schakelen naar de tenant met de app-registratie vanuit het menu Mappen en abonnementen.Blader naar Identiteitstoepassingen>> App-registraties en selecteer vervolgens uw clienttoepassing.

Selecteer API-machtigingen>Een machtiging toevoegen>Microsoft Graph>App-machtigingen.

Alle machtigingen die door Microsoft Graph beschikbaar worden gesteld, worden weergegeven onder Machtigingen selecteren.

Selecteer de machtiging of machtigingen die u uw app wilt verlenen. U kunt bijvoorbeeld een daemon-app hebben waarmee bestanden in uw organisatie worden gescand en die u waarschuwt voor een specifiek bestandstype of specifieke bestandsnaam.

Onder Machtigingen selecteren vouwt u Bestanden uit en selecteert u de machtiging Files.Read.All.

Selecteer Machtigingen toevoegen.

Voor sommige machtigingen, zoals Files.Read.All van Microsoft Graph, is toestemming van de beheerder nodig. U verleent beheerders toestemming door de knop Toestemming beheerder verlenen te selecteren, die later wordt beschreven in de sectie Knop Toestemming beheerder.

Aanmeldingsgegevens voor de client configureren

Apps die gebruikmaken van app-machtigingen verifiëren zichzelf met hun eigen aanmeldingsgegevens, zonder tussenkomst van de gebruiker. Voordat uw toepassing (of API) toegang kan krijgen tot Microsoft Graph, uw eigen web-API of een andere API met app-machtigingen, moet u de aanmeldingsgegevens van de clienttoepassing configureren.

Zie de sectie Referenties toevoegen van Quickstart voor meer informatie over het configureren van de referenties van een app: Een toepassing registreren bij het Microsoft Identity Platform.

Meer over API-machtigingen en beheerderstoestemming

Het deelvenster API-machtigingen van een app-registratie bevat een tabel Geconfigureerde machtigingen en bevat mogelijk bovendien een tabel Andere machtigingen verleend. In de volgende secties worden beide tabellen en de knop Beheerderstoestemming beschreven.

Geconfigureerde machtigingen

In de tabel Geconfigureerde machtigingen in het deelvenster API-machtigingen ziet u de lijst met machtigingen die uw app nodig heeft voor de standaardwerking, te weten de lijst voor toegang tot vereiste resources. Gebruikers of hun beheerders, moeten toestemming geven voor deze machtigingen voordat uw app kan worden gebruikt. Andere, optionele machtigingen kunnen later tijdens runtime worden aangevraagd (met behulp van dynamische toestemming).

Dit is de minimale lijst met machtigingen waarmee gebruikers moeten instemmen voor gebruik van uw app. Er kunnen er meer zijn, maar deze machtigingen zijn altijd vereist. Ter beveiliging en om gebruikers en beheerders een prettiger gevoel te geven bij gebruik van uw app, moet u nooit vragen om iets wat u niet nodig hebt.

De machtigingen die in deze tabel worden weergegeven, kunt u toevoegen of verwijderen door gebruik te maken van de stappen die hierboven worden beschreven of via Andere verleende machtigingen (beschreven in de volgende sectie). Als beheerder kunt u toestemming geven voor de volledige set van machtigingen van een API die in de tabel worden weergegeven en kunt u de toestemming voor afzonderlijke machtigingen intrekken.

Overige verleende machtigingen

Mogelijk ziet u ook een tabel met de naam Andere machtigingen die zijn verleend voor {uw tenant} in het deelvenster API-machtigingen. In de tabel Andere machtigingen die zijn verleend voor {uw tenant} ziet u machtigingen die zijn verleend voor de tenant die niet expliciet zijn geconfigureerd voor het toepassingsobject. Deze machtigingen zijn dynamisch aangevraagd en toestemming is gegeven door een beheerder, namens alle gebruikers. Deze sectie wordt alleen weergegeven als minstens één van de machtigingen van toepassing is.

U kunt de volledige set API-machtigingen of afzonderlijke machtigingen die u in deze tabel ziet, toevoegen aan de tabel Geconfigureerde machtigingen. Als beheerder kunt u beheerderstoestemming intrekken voor API's of afzonderlijke machtigingen in deze sectie.

Knop Beheerderstoestemming

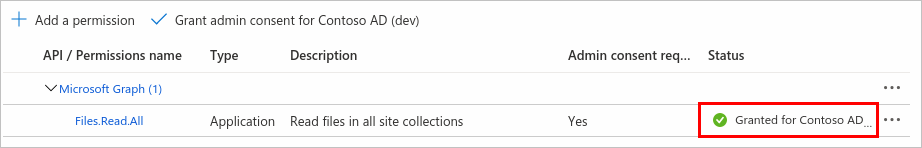

Met de knop Toestemming beheerder verlenen voor {uw tenant} kan een beheerder beheerderstoestemming verlenen voor de machtigingen die zijn geconfigureerd voor de toepassing. Wanneer u de knop selecteert, wordt er een dialoogvenster weergegeven waarin u wordt gevraagd om de actie voor de toestemming te bevestigen.

Nadat toestemming is verleend, worden de machtigingen waarvoor beheerderstoestemming nodig was, weergegeven als machtigingen waarvoor toestemming is verleend:

De knop Toestemming beheerder verlenen is uitgeschakeld als u geen beheerder bent, of als er geen machtigingen zijn geconfigureerd voor de toepassing. Als u machtigingen hebt die zijn verleend maar nog niet zijn geconfigureerd, wordt u via de knop Beheerderstoestemming gevraagd om deze machtigingen af te handelen. U kunt deze toevoegen aan Geconfigureerde machtigingen, of u kunt ze verwijderen.

Volgende stappen

Ga naar de volgende quickstart in de reeks voor informatie over het configureren van de accounttypen die toegang moeten hebben tot de toepassing. U wilt bijvoorbeeld de toegang beperken tot die gebruikers in uw organisatie (één tenant) of gebruikers in andere Microsoft Entra-tenants (meerdere tenants) en gebruikers met persoonlijke Microsoft-accounts (MSA).