Aanbevolen beveiligingsprocedures voor toepassingseigenschappen in Microsoft Entra ID

Beveiliging is een belangrijk concept bij het registreren van een toepassing in Microsoft Entra ID en is een essentieel onderdeel van het bedrijfsgebruik in de organisatie. Elke onjuiste configuratie van een toepassing kan leiden tot downtime of inbreuk. Afhankelijk van de machtigingen die aan een toepassing zijn toegevoegd, kunnen er organisatiebrede effecten zijn.

Omdat beveiligde toepassingen essentieel zijn voor de organisatie, kan downtime vanwege beveiligingsproblemen van invloed zijn op het bedrijf of een kritieke service waarvan het bedrijf afhankelijk is. Het is dus belangrijk om tijd en resources toe te wijzen om ervoor te zorgen dat toepassingen altijd in een goede en veilige status blijven. Voer een periodieke beveiligings- en statusbeoordeling uit van toepassingen, net zoals een Security Threat Model-evaluatie voor code. Zie de Levenscyclus voor beveiligingsontwikkeling (SDL) voor een breder perspectief op beveiliging voor organisaties.

In dit artikel worden aanbevolen beveiligingsprocedures beschreven voor de volgende toepassingseigenschappen:

- Omleidings-URI

- Toegangstokens (gebruikt voor impliciete stromen)

- Certificaten en geheimen

- Sollicitatie-ID URI

- Toepassingseigendom

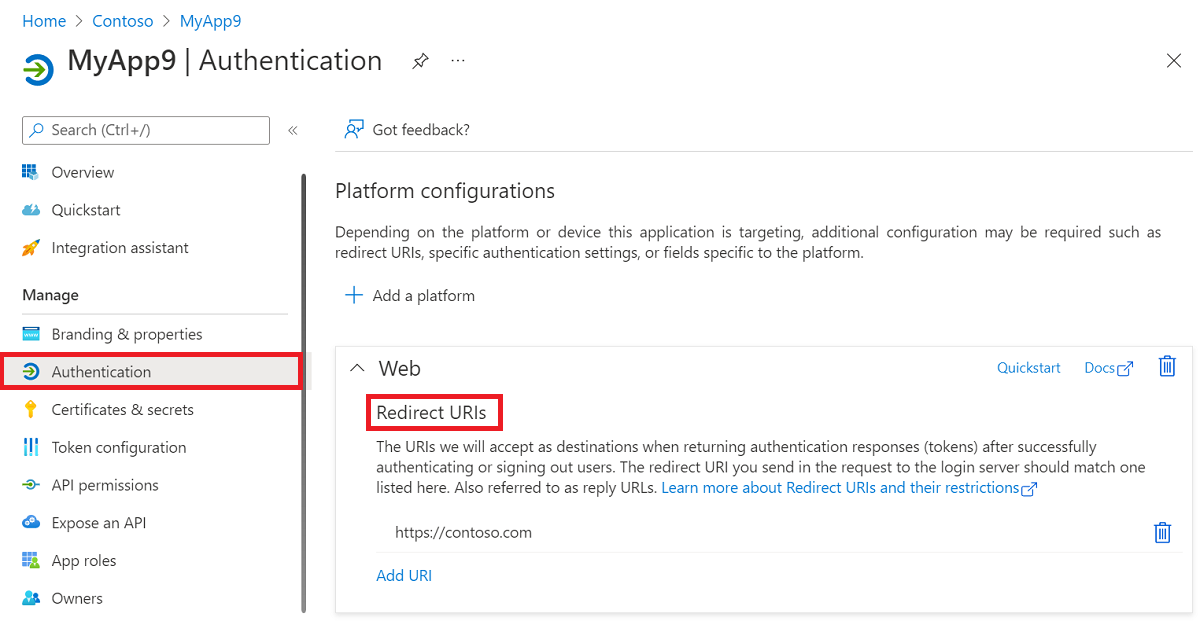

Omleidings-URI

Het is belangrijk om omleidings-URI's van uw toepassing up-to-date te houden. Onder Verificatie voor de toepassing in de Azure Portal moet een platform worden geselecteerd voor de toepassing. Vervolgens kan de omleidings-URI-eigenschap worden gedefinieerd.

Houd rekening met de volgende richtlijnen voor omleidings-URI's:

- Het eigendom van alle URI's behouden. Een onderbreking in het eigendom van een van de omleidings-URI's kan leiden tot inbreuk op toepassingen.

- Zorg ervoor dat alle DNS-records regelmatig worden bijgewerkt en gecontroleerd op wijzigingen.

- Gebruik geen antwoord-URL's met jokertekens of onveilige URI-schema's zoals http of URN.

- Houd de lijst klein. Verwijder eventuele onnodige URI's. Werk, indien mogelijk, URL's bij van Http naar Https.

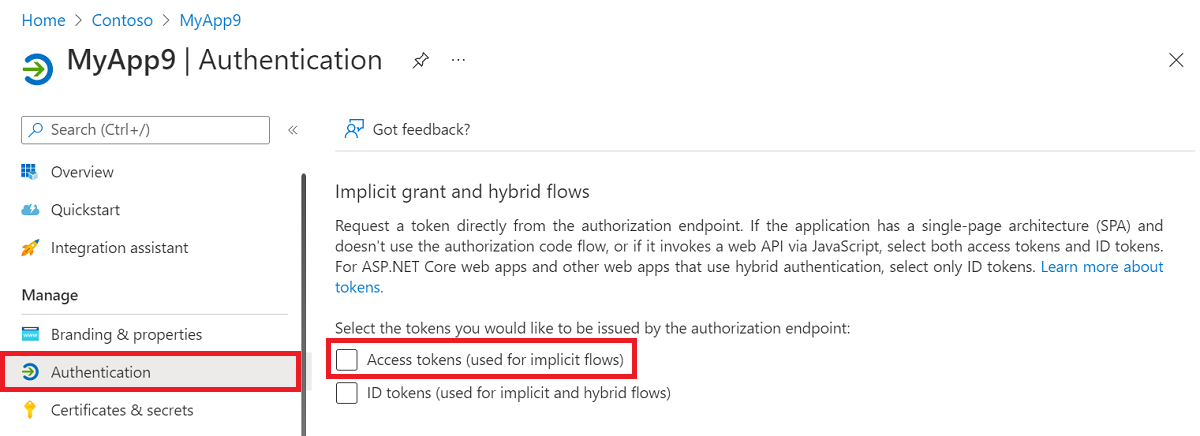

Toegangstokens (gebruikt voor impliciete stromen)

Scenario's die impliciete stroom vereisen, kunnen nu de Auth-codestroom gebruiken om het risico op inbreuk op impliciete stroommisbruik te verminderen. In de Azure Portal moet onder Verificatie voor de toepassing een platform worden geselecteerd voor de toepassing. Vervolgens kan de eigenschap Toegangstokens (gebruikt voor impliciete stromen) worden ingesteld.

Houd rekening met de volgende richtlijnen met betrekking tot impliciete stroom:

- Begrijp of een impliciete stroom is vereist. Gebruik geen impliciete stroom tenzij dit expliciet vereist is.

- Als de toepassing is geconfigureerd voor het ontvangen van toegangstokens met behulp van impliciete stroom, maar deze ze niet actief gebruikt, schakelt u de instelling uit om misbruik te voorkomen.

- Gebruik afzonderlijke toepassingen voor geldige scenario’s met impliciete stromen.

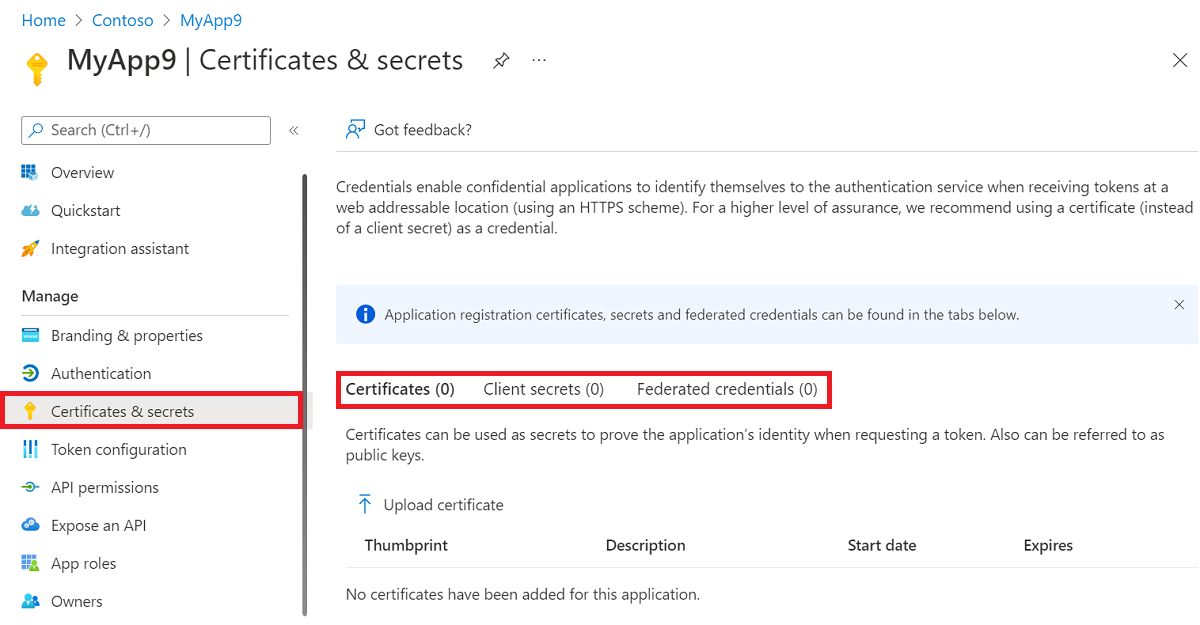

Certificaten en geheimen

Certificaten en geheimen, ook wel referenties genoemd, vormen een essentieel onderdeel van een toepassing wanneer deze wordt gebruikt als een vertrouwelijke client. Onder Certificaten en geheimen voor de toepassing in de Azure Portal kunnen certificaten en geheimen worden toegevoegd of verwijderd.

Houd rekening met de volgende richtlijnen met betrekking tot certificaten en geheimen:

- Gebruik waar mogelijk altijd certificaatreferenties en gebruik geen wachtwoordreferenties, ook wel geheimen genoemd. Hoewel het gemakkelijk is om wachtwoordgeheimen als referentie te gebruiken, kunt u, indien mogelijk, beter x509-certificaten gebruiken als het enige referentietype voor het ophalen van tokens voor een toepassing.

- Configureer beleid voor toepassingsverificatiemethoden om het gebruik van geheimen te beheren door hun levensduur te beperken of het gebruik ervan helemaal te blokkeren.

- Gebruik Key Vault met beheerde identiteiten om referenties voor een toepassing te beheren.

- Als een toepassing alleen als een openbare client-app (gebruikers toestaan zich aan te melden met een openbaar eindpunt) wordt gebruikt, moet u ervoor zorgen dat er geen referenties zijn opgegeven voor het toepassingsobject.

- Controleer de referenties die worden gebruikt in toepassingen voor nieuw gebruik en de vervaldatum. Een ongebruikte referentie in een toepassing kan leiden tot een beveiligingsschending. Rollover-referenties worden vaak gebruikt en delen geen referenties in verschillende toepassingen. Gebruik niet meerdere referenties voor één toepassing.

- Bewaak uw productiepijplijnen om te voorkomen dat referenties van elk type worden doorgevoerd in codeopslagplaatsen.

- Referentiescanner is een hulpprogramma voor statische analyse dat kan worden gebruikt om referenties (en andere gevoelige inhoud) te detecteren in de broncode en uitvoer te bouwen.

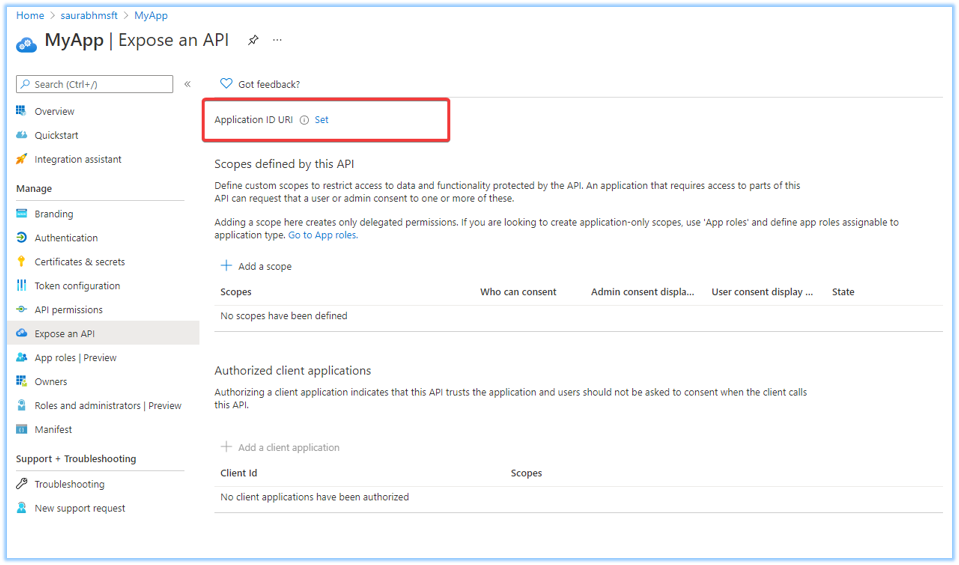

Sollicitatie-ID URI

De eigenschap URI van toepassings-id voor de toepassing geeft de wereldwijd unieke URI aan die wordt gebruikt om de web-API te identificeren. Het is het voorvoegsel voor bereiken en toegangstokens, en de waarde van de doelgroepclaim. Er moet een geverifieerd domein van de klant worden gebruikt. Voor toepassingen met meerdere tenants moet de waarde ook wereldwijd uniek zijn. Het wordt ook wel een id-URI genoemd. Onder Een API beschikbaar maken voor de toepassing in de Azure Portal, kan de eigenschap URI van toepassings-id worden gedefinieerd.

Houd rekening met de volgende richtlijnen met betrekking tot het definiëren van de URI van de toepassings-id:

- De API- of https-URI-schema's worden aanbevolen. Stel de eigenschap in de ondersteunde indelingen in om URI-conflicten in uw organisatie te voorkomen. Gebruik geen jokertekens.

- Gebruik een geverifieerd domein in Lob-toepassingen (Line-of-Business).

- Houd een inventaris van de URI's in uw organisatie bij om de beveiliging te handhaven.

- Gebruik de URI van de toepassings-id om de WebApi in de organisatie beschikbaar te maken. Gebruik de URI van de toepassings-id niet om de toepassing te identificeren en gebruik in plaats daarvan de eigenschap Toepassings-id (client).

De volgende URI-indelingen voor toepassings-id's op basis van API- en HTTP-schema’s worden ondersteund. Vervang de waarden van de tijdelijke aanduidingen zoals beschreven in de lijst onder de tabel.

| Ondersteunde toepassings-id URI-indelingen |

Voorbeelden van URI’s van toepassings-id’s |

|---|---|

| api://<appId> | api://00001111-aaaa-2222-bbbb-3333cccc4444 |

| api://<tenantId>/<appId> | api://aaaabbbb-0000-cccc-1111-dddd2222eeee/00001111-aaaa-2222-bbbb-3333cccc4444 |

| api://<tenantId>/<string> | api://aaaabbbb-0000-cccc-1111-dddd2222eeee/api |

| api://<string>/<appId> | api://productapi/00001111-aaaa-2222-bbbb-3333cccc4444 |

| https://<tenantInitialDomain>.onmicrosoft.com/<string> | https://contoso.onmicrosoft.com/productsapi |

| https://<verifiedCustomDomain>/<string> | https://contoso.com/productsapi |

| https://<string>.<verifiedCustomDomain> | https://product.contoso.com |

| https://<string>.<verifiedCustomDomain>/<string> | https://product.contoso.com/productsapi |

- <appId>: de eigenschap van de toepassings-id (appId) van het toepassingsobject.

- <string>: de tekenreekswaarde voor de host of het API-padsegment.

- <tenantId>: een GUID die door Azure wordt gegenereerd om de tenant in Azure weer te geven.

- <tenantInitialDomain> - <tenantInitialDomain.onmicrosoft.com>, waarbij <tenantInitialDomain> de initiële domeinnaam is die de maker van de tenant heeft opgegeven bij het maken van de tenant.

- <verifiedCustomDomain> : een geverifieerd aangepast domein dat is geconfigureerd voor uw Microsoft Entra-tenant.

Notitie

Als u het api://-schema gebruikt, voegt u direct na api:// een tekenreekswaarde toe. Bijvoorbeeld: api://<tekenreeks>. Deze tekenreekswaarde kan een GUID of een willekeurige tekenreeks zijn. Als u een GUID-waarde toevoegt, moet deze overeenkomen met de app-id of de tenant-id. De URI-waarde van de toepassings-id moet uniek zijn voor uw tenant. Als u api://< tenantId> als de URI van de toepassings-id toevoegt, kan niemand anders die URI in een andere app gebruiken. Het is aan te bevelen om in plaats daarvan api://< appId> of het HTTP-schema te gebruiken.

Belangrijk

De URI-waarde van de toepassings-id mag niet eindigen met een slash "/"-teken.

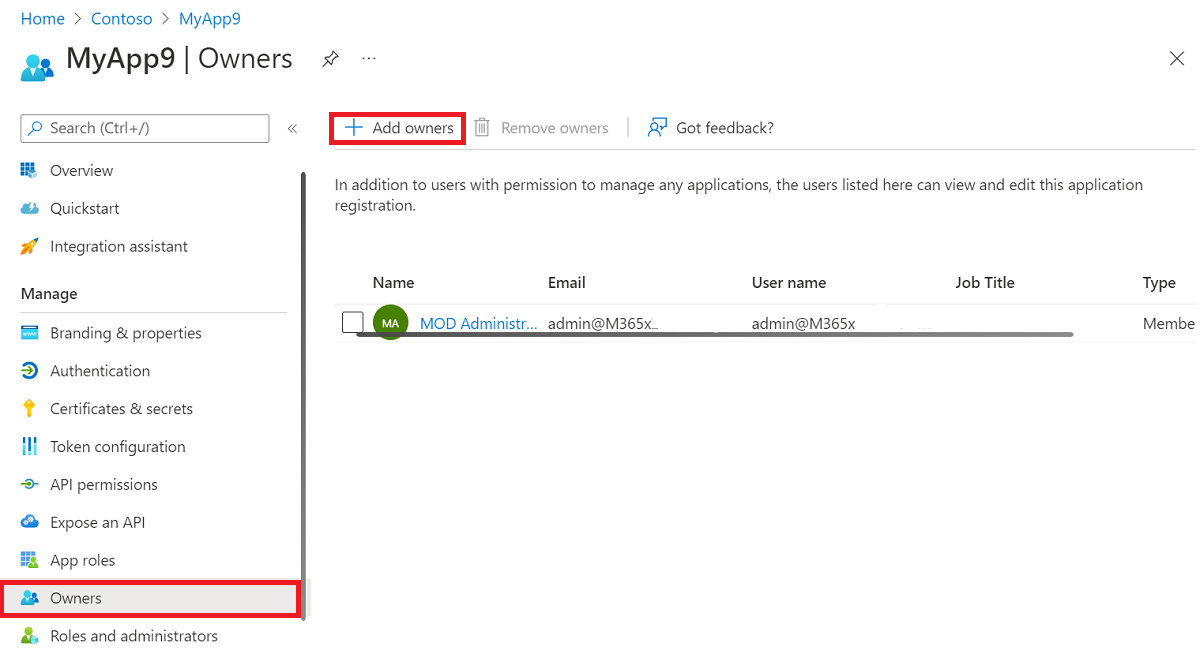

Configuratie van app-eigendom

Eigenaren kunnen alle aspecten van een geregistreerde toepassing beheren. Het is belangrijk dat u regelmatig het eigendom van alle toepassingen in de organisatie controleert. Zie Microsoft Entra-toegangsbeoordelingen voor meer informatie. Onder Eigenaren voor de toepassing in de Azure Portal kunnen de eigenaren van de toepassing worden beheerd.

Houd rekening met de volgende richtlijnen met betrekking tot het opgeven van toepassingseigenaren:

- Toepassingseigendom moet worden beperkt tot een minimale set personen binnen de organisatie.

- Een beheerder moet elke paar maanden de lijst met eigenaren bekijken om ervoor te zorgen dat eigenaren nog steeds deel uitmaken van de organisatie en nog steeds eigenaar zijn van een toepassing.

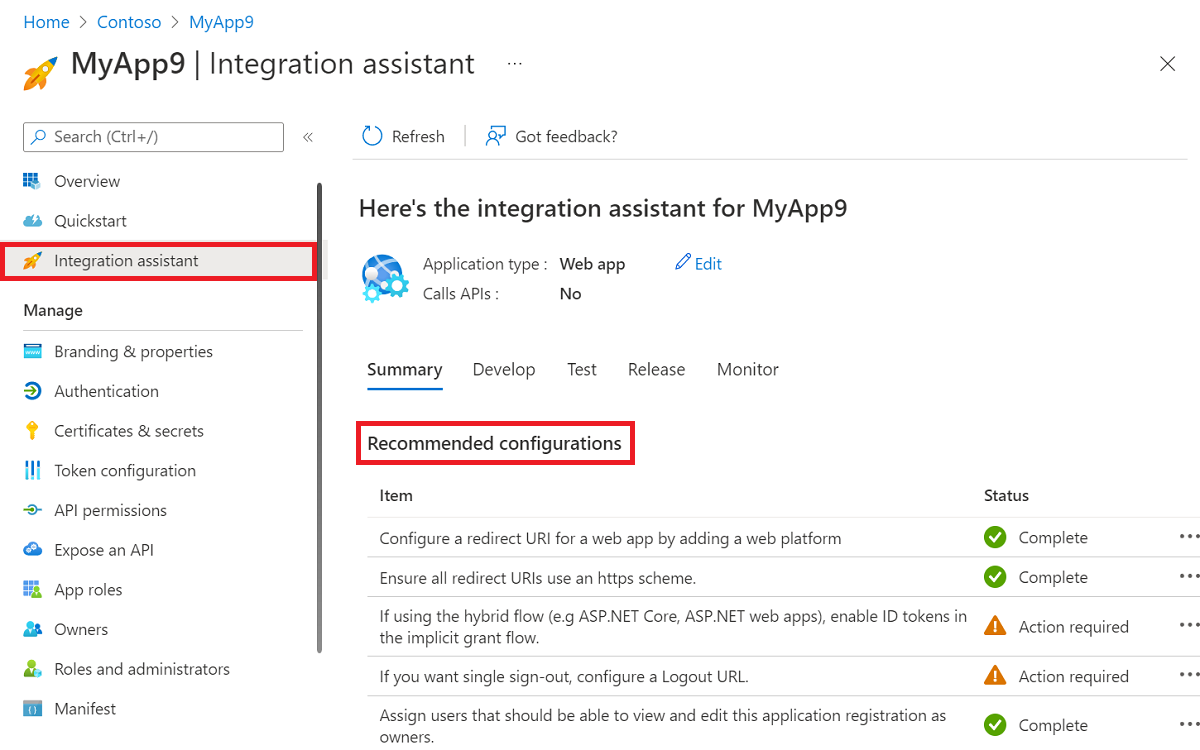

Integratieassistent

De integratieassistent in Azure Portal kan worden gebruikt om ervoor te zorgen dat een toepassing van hoge kwaliteit is en om veilige integratie te bieden. De integratieassistent markeert aanbevolen procedures en aanbevelingen die helpen om veelvoorkomende fouten bij het integreren met het identiteitsplatform van Microsoft te vermijden.

Volgende stappen

- Zie de OAuth 2.0-autorisatiecodestroom voor meer informatie over de verificatiecodestroom.