Id-providers voor externe id in personeelstenants

Van toepassing op: Externe tenants

Externe tenants van werknemers (meer informatie)

van werknemers (meer informatie)

Tip

Dit artikel is van toepassing op B2B-samenwerking in personeelstenants. Zie Verificatiemethoden en id-providers in externe tenants voor informatie over externe tenants.

Een id-provider maakt, onderhoudt en beheert id-gegevens en biedt tegelijkertijd verificatieservices voor toepassingen. Wanneer u uw apps en resources deelt met externe gebruikers, is Microsoft Entra-id de standaardidentiteitsprovider voor delen. Als u een externe gebruiker uitnodigt die al een Microsoft Entra-account of Microsoft-account heeft, kan deze zich automatisch aanmelden zonder verdere configuratie.

Externe id biedt verschillende id-providers.

Microsoft Entra-accounts: gastgebruikers kunnen hun Microsoft Entra-werk- of schoolaccounts gebruiken om uw B2B-samenwerkingsuitnodigingen in te wisselen of uw gebruikersstromen voor registratie te voltooien. Microsoft Entra ID is standaard een van de toegestane id-providers. Er is geen andere configuratie nodig om deze id-provider beschikbaar te maken voor gebruikersstromen.

Microsoft-accounts: gastgebruikers kunnen hun eigen persoonlijke Microsoft-account (MSA) gebruiken om uw B2B-samenwerkingsuitnodigingen in te wisselen. Wanneer u een selfservicegebruikersstroom voor registratie instelt, kunt u een Microsoft-account toevoegen als een van de toegestane id-providers. Er is geen andere configuratie nodig om deze id-provider beschikbaar te maken voor gebruikersstromen.

Eenmalige wachtwoordcode per e-mail verzenden: wanneer een gast een uitnodiging inwisselt of een gedeelde resource opent, kan deze een tijdelijke code aanvragen. Deze code wordt verzonden naar hun e-mailadres. Vervolgens voert de gastgebruiker deze code in om door te gaan met aanmelden. Met de e-mailfunctie voor een eenmalige wachtwoordcode worden B2B-gastgebruikers geverifieerd wanneer ze niet kunnen worden geverifieerd via andere middelen. Wanneer u een selfservicegebruikersstroom voor registratie instelt, kunt u Eenmalig wachtwoord e-mailen als een van de toegestane id-providers toevoegen. Sommige instellingen zijn vereist. Zie Verificatie met eenmalige wachtwoordcode e-mailen.

Google: Google-federatie staat externe gebruikers toe uitnodigingen van u in te wisselen door u aan te melden bij uw apps met hun eigen Gmail-account. Google-federatie kan ook worden gebruikt in uw selfservicegebruikersstromen voor registratie. Zie hoe u Google kunt toevoegen als id-provider.

Belangrijk

- Vanaf 12 juli 2021, als Microsoft Entra B2B-klanten nieuwe Google-integraties hebben ingesteld voor gebruik met selfserviceregistratie voor hun aangepaste of line-of-business-toepassingen, werkt verificatie met Google-identiteiten pas als verificaties worden verplaatst naar systeemwebweergaven. Meer informatie.

- Vanaf 30 september 2021 biedt Google geen ondersteuning meer voor aanmelden via ingesloten webweergaven. Als uw apps gebruikers verifiëren met een ingesloten webweergave en u Google-federatie gebruikt met Azure AD B2C of Microsoft Entra B2B voor uitnodigingen voor externe gebruikers of selfserviceregistratie, kunnen Google Gmail-gebruikers zich niet verifiëren. Meer informatie.

Facebook: wanneer u een app bouwt, kunt u selfserviceregistratie configureren en Facebook-federatie inschakelen, zodat gebruikers zich met hun eigen Facebook-account kunnen registreren voor uw app. Facebook kan alleen worden gebruikt voor selfservicegebruikersstromen voor registratie en is niet beschikbaar als aanmeldingsoptie wanneer gebruikers uitnodigingen van u inwisselen. Zie hoe u Facebook toevoegt als id-provider.

Federatie van SAML/WS-Fed-id-provider: u kunt ook federatie instellen met een externe IdP die ondersteuning biedt voor de SAML- of WS-Fed-protocollen. Met SAML/WS-Fed IdP-federatie kunnen externe gebruikers uitnodigingen van u inwisselen door zich bij uw apps aan te melden met hun bestaande sociale of zakelijke account. Zie hoe u SAML/WS-Fed IdP-federatie instelt.

Notitie

Federatieve SAML/WS-Fed IdP's kunnen niet worden gebruikt in uw selfservicegebruikersstromen voor registratie.

Als u federatie wilt configureren met Google, Facebook of een SAML/Ws-Fed-id-provider, moet u ten minste een externe id-provider zijn Beheer istrator in uw Microsoft Entra-tenant.

Id-providers voor sociale netwerken toevoegen

Microsoft Entra-id is standaard ingeschakeld voor selfserviceregistratie, zodat gebruikers altijd de mogelijkheid hebben om zich te registreren met een Microsoft Entra-account. U kunt echter andere id-providers inschakelen, waaronder sociale id-providers zoals Google of Facebook. Als u sociale id-providers in uw Microsoft Entra-tenant wilt instellen, maakt u een toepassing bij de id-provider en configureert u referenties. U verkrijgt een client- of app-id en een client- of app-geheim, die u vervolgens kunt toevoegen aan uw Microsoft Entra-tenant.

Nadat u een id-provider hebt toegevoegd aan uw Microsoft Entra-tenant:

Wanneer u een externe gebruiker uitnodigt voor apps of resources in uw organisatie, kan de externe gebruiker zich met een eigen account aanmelden bij die id-provider.

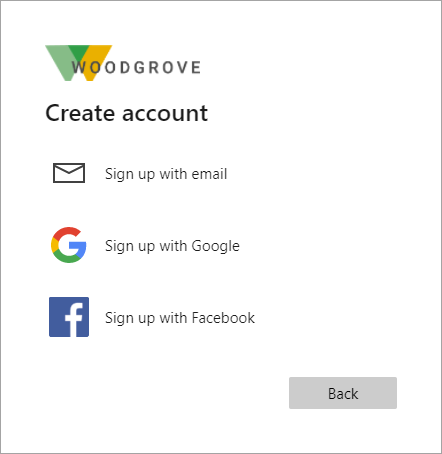

Wanneer u selfserviceregistratie inschakelt voor uw apps, kunnen externe gebruikers zich registreren voor uw apps met hun eigen accounts met de id-providers die u hebt toegevoegd. Ze kunnen kiezen uit de opties voor sociale id-providers die u beschikbaar hebt gesteld op de registratiepagina:

Voor een optimale aanmeldingservaring kunt u waar mogelijk federatief zijn met id-providers, zodat u uw uitgenodigde gasten een naadloze aanmeldingservaring kunt bieden wanneer ze toegang hebben tot uw apps.

Volgende stappen

Raadpleeg de volgende artikelen voor meer informatie over het toevoegen van id-providers voor aanmelding bij uw toepassingen:

- Verificatie met eenmalige wachtwoordcode via e-mail toevoegen

- Google toevoegen als toegestane sociale id-provider

- Facebook toevoegen als toegestane sociale id-provider

- SAML/WS-Fed IdP-federatie instellen met elke organisatie waarvan de id-provider het SAML 2.0- of WS-Fed-protocol ondersteunt. SAML/WS-Fed IdP-federatie is geen optie voor selfservicegebruikersstromen voor registratie.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor