Voorbereiden voor een beoordeling van de toegang van gebruikers tot een toepassing

Microsoft Entra ID-governance kunt u de behoeften van uw organisatie op het gebied van beveiliging en productiviteit van werknemers verdelen met de juiste processen en zichtbaarheid. Het biedt u de instrumenten om ervoor te zorgen dat de juiste mensen toegang hebben tot de juiste resources.

Organisaties met nalevingsvereisten of risicobeheerplannen hebben gevoelige of bedrijfskritieke toepassingen. De gevoeligheid van de toepassing kan worden gebaseerd op het doel of de gegevens die deze bevat, zoals financiële gegevens of persoonlijke gegevens van de klanten van de organisatie. Voor deze toepassingen is alleen een subset van alle gebruikers in de organisatie gemachtigd om toegang te hebben en mag toegang alleen worden toegestaan op basis van gedocumenteerde bedrijfsvereisten. Microsoft Entra ID kan worden geïntegreerd met veel populaire SaaS-toepassingen, on-premises toepassingen en toepassingen die uw organisatie ontwikkelt, met behulp van standaardprotocol - en API-interfaces. Via deze interfaces kan Microsoft Entra ID de gezaghebbende bron zijn om te bepalen wie toegang heeft tot deze toepassingen. Wanneer u uw toepassingen integreert met Microsoft Entra ID, kunt u vervolgens toegangsbeoordelingen gebruiken om de gebruikers die toegang hebben tot deze toepassingen opnieuw te certificeren en de toegang te verwijderen van gebruikers die geen toegang meer nodig hebben. U kunt ook andere functies gebruiken, waaronder gebruiksvoorwaarden, voorwaardelijke toegang en rechtenbeheer, voor het beheren van toegang tot toepassingen, zoals beschreven in hoe u de toegang tot toepassingen in uw omgeving kunt beheren.

Vereisten voor het controleren van toegang

Als u Microsoft Entra ID wilt gebruiken voor een toegangsbeoordeling van toegang tot een toepassing, moet u een van de volgende licenties in uw tenant hebben:

- Microsoft Entra ID P2 of Microsoft Entra ID-governance

- Licentie voor Enterprise Mobility + Security (EMS) E5

Als u de functie voor toegangsbeoordelingen gebruikt, hoeven gebruikers die licenties niet aan hen toe te wijzen om de functie te kunnen gebruiken, moet u over voldoende licenties beschikken. Zie Voorbeeldlicentiescenario's voor toegangsbeoordelingen voor meer informatie.

Hoewel dit niet vereist is voor het controleren van de toegang tot een toepassing, raden we u ook aan regelmatig het lidmaatschap van bevoorrechte directoryrollen te controleren die de mogelijkheid hebben om de toegang van andere gebruikers tot alle toepassingen te beheren. Beheer istrators in de Global Administrator, Identity Governance Administrator, , User Administratoren Privileged Role AdministratorCloud Application AdministratorApplication Administratorkunnen wijzigingen aanbrengen in gebruikers en hun toepassingsroltoewijzingen, zodat toegangsbeoordeling van deze directoryrollen is gepland.

Bepalen hoe de toepassing is geïntegreerd met Microsoft Entra ID

Als u wilt dat toegangsbeoordelingen worden gebruikt voor een toepassing, moet de toepassing eerst worden geïntegreerd met Microsoft Entra-id en worden weergegeven in uw directory. Een toepassing die wordt geïntegreerd met Microsoft Entra ID betekent dat aan een van de volgende twee vereisten moet worden voldaan:

- De toepassing is afhankelijk van Microsoft Entra ID voor federatieve eenmalige aanmelding en Microsoft Entra ID bepaalt de uitgifte van verificatietoken. Als Microsoft Entra ID de enige id-provider voor de toepassing is, kunnen alleen gebruikers die zijn toegewezen aan een van de rollen van de toepassing in Microsoft Entra ID zich aanmelden bij de toepassing. Gebruikers die worden geweigerd door een beoordeling, verliezen hun roltoewijzing van de toepassing en kunnen geen nieuw token meer krijgen om u aan te melden bij de toepassing.

- De toepassing is afhankelijk van gebruikers- of groepslijsten die door Microsoft Entra-id aan de toepassing worden verstrekt. Deze uitvoering kan worden uitgevoerd via een inrichtingsprotocol, zoals System for Cross-Domain Identity Management (SCIM), door de toepassing een query uit te voeren op Microsoft Entra-id via Microsoft Graph, Microsoft Entra-inrichting van gebruikers in de database of groepen van de toepassing die naar AD DS worden geschreven. Gebruikers die door een beoordeling worden geweigerd, verliezen hun roltoewijzing of groepslidmaatschap van de toepassing en wanneer deze wijzigingen beschikbaar worden gesteld voor de toepassing, hebben de geweigerde gebruikers geen toegang meer.

Als aan geen van deze criteria voor een toepassing wordt voldaan, omdat de toepassing niet afhankelijk is van Microsoft Entra-id, kunnen toegangsbeoordelingen nog steeds worden gebruikt, maar er zijn enkele beperkingen. Gebruikers die zich niet in uw Microsoft Entra-id of die niet zijn toegewezen aan de toepassingsrollen in Microsoft Entra-id, worden niet opgenomen in de beoordeling. De wijzigingen die moeten worden verwijderd, kunnen niet automatisch naar de toepassing worden verzonden als er geen inrichtingsprotocol is dat door de toepassing wordt ondersteund. De organisatie moet in plaats daarvan een proces hebben om de resultaten van een voltooide beoordeling naar de toepassing te verzenden.

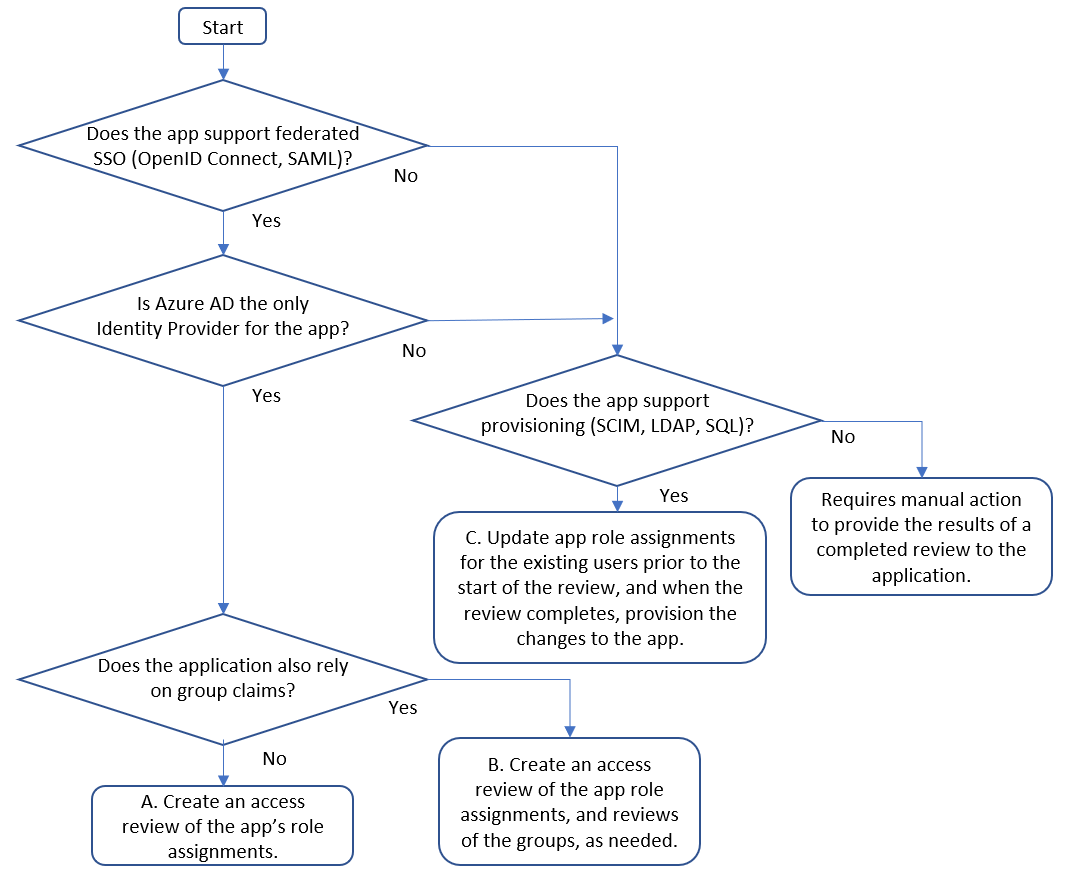

Om een groot aantal toepassingen en IT-vereisten te kunnen aanpakken met Microsoft Entra ID, zijn er meerdere patronen voor hoe een toepassing kan worden geïntegreerd met Microsoft Entra ID. Elk patroon maakt gebruik van verschillende Microsoft Entra-artefacten. In het volgende stroomdiagram ziet u hoe u kunt kiezen uit drie integratiepatronen A, B en C die geschikt zijn voor toepassingen voor gebruik met identiteitsbeheer. Als u weet welk patroon wordt gebruikt voor een bepaalde toepassing, kunt u de juiste resources in Microsoft Entra ID configureren om gereed te zijn voor de toegangsbeoordeling.

| Patroon | Toepassingsintegratiepatroon | Stappen voor het voorbereiden van een toegangsbeoordeling |

|---|---|---|

| A | De toepassing ondersteunt federatieve eenmalige aanmelding, Microsoft Entra-id is de enige id-provider en de toepassing is niet afhankelijk van groeps- of rolclaims. | In dit patroon configureert u dat voor de toepassing afzonderlijke roltoewijzingen van toepassingen zijn vereist en dat gebruikers aan de toepassing zijn toegewezen. Als u vervolgens de beoordeling wilt uitvoeren, maakt u één toegangsbeoordeling voor de toepassing, van de gebruikers die zijn toegewezen aan deze toepassingsrol. Wanneer de beoordeling is voltooid en een gebruiker is geweigerd, worden deze verwijderd uit de toepassingsrol. Microsoft Entra-id geeft vervolgens niet meer aan dat gebruiker met federatietokens en de gebruiker zich niet kan aanmelden bij die toepassing. |

| B | Als de toepassing naast toepassingsroltoewijzingen groepsclaims gebruikt. | Een toepassing kan Active Directory- of Microsoft Entra-groepslidmaatschap gebruiken, gescheiden van toepassingsrollen om nauwkeurigere toegang uit te drukken. Hier kunt u kiezen op basis van uw zakelijke vereisten om de gebruikers met roltoewijzingen van toepassingen te laten beoordelen of om de gebruikers met groepslidmaatschappen te controleren. Als de groepen geen uitgebreide toegangsdekking bieden, met name als gebruikers toegang kunnen hebben tot de toepassing, zelfs als ze geen lid van deze groepen zijn, raden we u aan de roltoewijzingen van de toepassing te controleren, zoals in het vorige patroon A. |

| E | Als de toepassing niet alleen afhankelijk is van Microsoft Entra ID voor federatieve eenmalige aanmelding, maar wel ondersteuning biedt voor inrichting via SCIM, via updates voor een SQL-tabel met gebruikers, een niet-AD LDAP-directory heeft of een SOAP- of REST-inrichtingsprotocol ondersteunt. | In dit patroon configureert u Microsoft Entra-id voor het inrichten van de gebruikers met toepassingsroltoewijzingen voor de database of directory van de toepassing, werkt u de toewijzingen van de toepassingsrollen in Microsoft Entra-id bij met een lijst met gebruikers die momenteel toegang hebben en maakt u vervolgens één toegangsbeoordeling van de roltoewijzingen van de toepassing. Zie Voor meer informatie de bestaande gebruikers van een toepassing beheren om de app-roltoewijzingen in Microsoft Entra-id bij te werken. |

Andere opties

De integratiepatronen die in de vorige sectie worden vermeld, zijn van toepassing op SaaS-toepassingen van derden of toepassingen die zijn ontwikkeld door of voor uw organisatie.

- Sommige Microsoft Online Services, zoals Exchange Online, gebruiken licenties. Hoewel de licenties van gebruikers niet rechtstreeks kunnen worden gecontroleerd, kunt u, als u licentietoewijzingen op basis van groepen gebruikt, met groepen met toegewezen gebruikers, de lidmaatschappen van deze groepen bekijken.

- Sommige toepassingen gebruiken gedelegeerde gebruikerstoestemming om de toegang tot Microsoft Graph of andere resources te beheren. Omdat toestemmingen door elke gebruiker niet worden beheerd door een goedkeuringsproces, kunnen toestemmingen niet worden gecontroleerd. In plaats daarvan kunt u controleren wie verbinding kan maken met de toepassing via beleid voor voorwaardelijke toegang dat kan zijn gebaseerd op roltoewijzingen van toepassingen of groepslidmaatschappen.

- Als de toepassing geen federatie- of inrichtingsprotocollen ondersteunt, hebt u een proces nodig om de resultaten handmatig toe te passen wanneer een beoordeling is voltooid. Voor een toepassing die alleen ondersteuning biedt voor integratie van eenmalige aanmelding met een wachtwoord, als een toepassingstoewijzing wordt verwijderd wanneer een beoordeling is voltooid, wordt de toepassing niet weergegeven op de pagina mijnapps voor de gebruiker, maar wordt niet voorkomen dat een gebruiker die al weet dat het wachtwoord zich kan blijven aanmelden bij de toepassing. Zie voor uw on-premises toepassingen de gebruikers van een toepassing beheren die geen ondersteuning biedt voor inrichting. Voor SaaS-toepassingen vraagt u de SaaS-leverancier om onboarding naar de app-galerie voor federatie of inrichting door de toepassing bij te werken ter ondersteuning van een standaardprotocol.

Controleer of de toepassing gereed is voor de beoordeling

Nu u het integratiepatroon voor de toepassing hebt geïdentificeerd, controleert u de toepassing zoals weergegeven in Microsoft Entra ID.

Meld u aan bij het Microsoft Entra Beheer Center als ten minste een Beheer istrator voor identiteitsbeheer.

Blader naar >Bedrijfstoepassingen voor identiteitstoepassingen>>.

Hier kunt u controleren of uw toepassing in de lijst met bedrijfstoepassingen in uw tenant staat.

Als de toepassing nog niet wordt vermeld, controleert u of de toepassing beschikbaar is in de toepassingsgalerie voor toepassingen die kunnen worden geïntegreerd voor federatieve eenmalige aanmelding of inrichting. Als deze zich in de galerie bevindt, gebruikt u de zelfstudies om de toepassing voor federatie te configureren en als deze ondersteuning biedt voor inrichting, configureert u ook de toepassing voor inrichting.

Als de toepassing nog niet wordt vermeld, maar AD-beveiligingsgroepen gebruikt en een webtoepassing is, en de configuratie van de toepassing kan worden gewijzigd om te zoeken naar verschillende beveiligingsgroepen in AD, voegt u de toepassing toe voor externe toegang via toepassingsproxy, verplaatst u het lidmaatschap van de bestaande AD-beveiligingsgroepen naar nieuwe Microsoft Entra-groepen en configureert u write-back van groepen naar AD. Werk vervolgens de toepassing bij om te controleren op de nieuwe AD-groepen die zijn gemaakt door groeps terugschrijven, zoals beschreven in on-premises Active Directory-apps (Kerberos) beheren.

Als de toepassing nog niet wordt vermeld, maar AD-beveiligingsgroepen gebruikt en een webtoepassing is en de configuratie van de toepassing niet kan worden gewijzigd om te zoeken naar verschillende beveiligingsgroepen in AD, voegt u vervolgens de toepassing toe voor externe toegang via toepassingsproxy, verplaatst u het lidmaatschap van de bestaande AD-beveiligingsgroepen naar nieuwe Microsoft Entra-groepen en configureert u write-back van groepen naar AD. Werk vervolgens de bestaande AD-beveiligingsgroepen bij die de toepassing controleerde om de nieuwe groepen als lid op te nemen, zoals beschreven in on-premises Active Directory-apps (Kerberos) beheren.

Als de toepassing nog niet wordt vermeld, ad-beveiligingsgroepen gebruikt en geen webtoepassing is en de configuratie van de toepassing kan worden gewijzigd om te zoeken naar verschillende beveiligingsgroepen in AD, verplaatst u het lidmaatschap van de bestaande AD-beveiligingsgroepen naar nieuwe Microsoft Entra-groepen en configureert u write-back van groepen naar AD. Werk vervolgens de toepassing bij om te controleren op de nieuwe AD-groepen die zijn gemaakt door groeps terugschrijven, zoals beschreven in on-premises Active Directory-apps (Kerberos) beheren. Ga vervolgens verder in de volgende sectie.

Als de toepassing nog niet wordt vermeld, gebruikt u AD-beveiligingsgroepen en is dit geen webtoepassing. De configuratie van de toepassing kan niet worden gewijzigd om te zoeken naar verschillende beveiligingsgroepen in AD. Verplaats vervolgens het lidmaatschap van de bestaande AD-beveiligingsgroepen naar nieuwe Microsoft Entra-groepen en configureer groeps terugschrijven naar AD. Werk vervolgens de bestaande AD-beveiligingsgroepen bij die de toepassing controleerde om de nieuwe groepen als lid op te nemen, zoals beschreven in on-premises Active Directory-apps (Kerberos) beheren. Ga vervolgens verder in de volgende sectie.

Zodra de toepassing in de lijst met bedrijfstoepassingen in uw tenant staat, selecteert u de toepassing in de lijst.

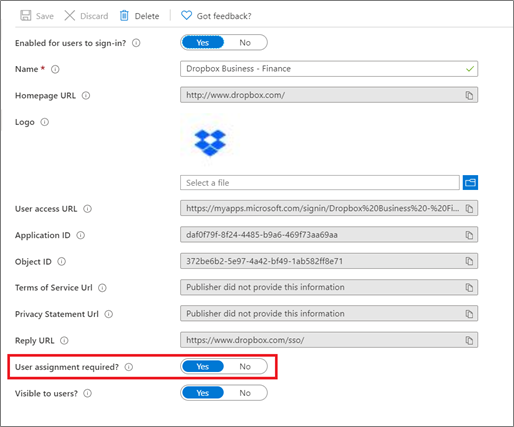

Ga naar het tabblad Eigenschappen . Controleer of de optie Gebruikerstoewijzing is vereist? is ingesteld op Ja. Als deze optie is ingesteld op Nee, hebben alle gebruikers in uw directory, inclusief externe identiteiten, toegang tot de toepassing en kunt u de toegang tot de toepassing niet controleren.

Ga naar het tabblad Rollen en beheerders . Op dit tabblad worden de beheerdersrollen weergegeven die rechten geven om de weergave van de toepassing in Microsoft Entra-id te beheren, niet de toegangsrechten in de toepassing. Voor elke beheerdersrol met machtigingen om het wijzigen van de integratie of toewijzingen van de toepassing toe te staan en een toewijzing aan die beheerdersrol heeft, moet u ervoor zorgen dat alleen geautoriseerde gebruikers zich in die rol bevinden.

Ga naar het tabblad Inrichten . Als automatische inrichting niet is geconfigureerd, wordt gestopt of in quarantaine is, heeft Microsoft Entra-id geen manier om de toepassing op de hoogte te stellen wanneer de toegang van een gebruiker wordt verwijderd als deze toegang tijdens de beoordeling wordt geweigerd. Het inrichten is mogelijk niet nodig voor sommige integratiepatronen, als de toepassing federatief is en alleen afhankelijk is van Microsoft Entra-id als id-provider, of als de toepassing GEBRUIKMAAKT van AD DS-groepen. Als de integratie van uw toepassing echter patroon C is en de toepassing federatieve eenmalige aanmelding met Microsoft Entra ID niet ondersteunt als enige id-provider, moet u het inrichten van Microsoft Entra-id configureren voor de toepassing. Inrichten is noodzakelijk, zodat Microsoft Entra ID de gecontroleerde gebruikers automatisch uit de toepassing kan verwijderen wanneer een beoordeling is voltooid en deze verwijderingsstap kan worden uitgevoerd via een wijziging die is verzonden van Microsoft Entra-id naar de toepassing via SCIM, LDAP, SQL, SOAP of REST.

- Als deze toepassing een galerietoepassing is die ondersteuning biedt voor inrichting, configureert u de toepassing voor inrichting.

- Als de toepassing een cloudtoepassing is en SCIM ondersteunt, configureert u het inrichten van gebruikers met SCIM.

- Als de toepassing een on-premises toepassing is en SCIM ondersteunt, configureert u een toepassing met de inrichtingsagent voor on-premises SCIM-apps.

- Als de toepassing afhankelijk is van een SQL-database, configureert u een toepassing met de inrichtingsagent voor on-premises SQL-toepassingen.

- Als de toepassing afhankelijk is van een andere LDAP-adreslijst, configureert u een toepassing met de inrichtingsagent voor on-premises LDAP-toepassingen.

- Als de toepassing lokale gebruikersaccounts heeft, beheerd via een SOAP- of REST API, configureert u een toepassing met de inrichtingsagent met de webserviceconnector.

- Als de toepassing lokale gebruikersaccounts heeft, beheerd via een MIM-connector, configureert u een toepassing met de inrichtingsagent met een aangepaste connector.

- Als de toepassing SAP ECC is met NetWeaver AS ABAP 7.0 of hoger, configureert u een toepassing met de inrichtingsagent met een door SAP ECC geconfigureerde webservicesconnector.

Zie toepassingen integreren met Microsoft Entra ID voor meer informatie.

Als inrichting is geconfigureerd, selecteert u Kenmerktoewijzingen bewerken, vouwt u de sectie Toewijzing uit en selecteert u Microsoft Entra-gebruikers inrichten. Controleer in de lijst met kenmerktoewijzingen of er een toewijzing is voor

isSoftDeletedhet kenmerk in het gegevensarchief van de toepassing dat u microsoft Entra-id wilt laten instellen op onwaar wanneer een gebruiker geen toegang meer heeft. Als deze toewijzing niet aanwezig is, informeert Microsoft Entra-id de toepassing niet wanneer een gebruiker het bereik verlaat, zoals beschreven in de werking van het inrichten.Als de toepassing federatieve eenmalige aanmelding ondersteunt, gaat u naar het tabblad Voorwaardelijke toegang . Controleer het ingeschakelde beleid voor deze toepassing. Als er beleidsregels zijn ingeschakeld, toegang blokkeren, moeten gebruikers aan het beleid zijn toegewezen, maar geen andere voorwaarden, dan kunnen deze gebruikers mogelijk al federatieve eenmalige aanmelding bij de toepassing krijgen.

Ga naar het tabblad Gebruikers en groepen . Deze lijst bevat alle gebruikers die zijn toegewezen aan de toepassing in Microsoft Entra ID. Als de lijst leeg is, wordt een beoordeling van de toepassing onmiddellijk voltooid, omdat er geen toegang is om de revisor te controleren.

Als uw toepassing is geïntegreerd met patroon C, moet u controleren of de gebruikers in deze lijst hetzelfde zijn als die in het interne gegevensarchief van de toepassingen, voordat u de beoordeling start. Microsoft Entra ID importeert de gebruikers of hun toegangsrechten niet automatisch vanuit een toepassing, maar u kunt gebruikers toewijzen aan een toepassingsrol via PowerShell. Zie Beheren van de bestaande gebruikers van een toepassing voor het ophalen van gebruikers uit verschillende toepassingsgegevensarchieven in Microsoft Entra-id en deze toewijzen aan een toepassingsrol.

Controleer of alle gebruikers zijn toegewezen aan dezelfde toepassingsrol, zoals Gebruiker. Als gebruikers zijn toegewezen aan meerdere rollen, worden alle toewijzingen aan alle rollen van de toepassing samen gecontroleerd als u een toegangsbeoordeling van de toepassing maakt.

Controleer de lijst met mapobjecten die zijn toegewezen aan de rollen om te bevestigen dat er geen groepen zijn toegewezen aan de toepassingsrollen. Het is mogelijk om deze toepassing te controleren als er een groep is toegewezen aan een rol; Een gebruiker die lid is van de groep die is toegewezen aan de rol en waarvan de toegang is geweigerd, wordt echter niet automatisch uit de groep verwijderd. Als de toepassing zelf niet afhankelijk is van groepen, raden we u aan de toepassing eerst te converteren naar directe gebruikerstoewijzingen in plaats van leden van groepen, zodat een gebruiker waarvan de toegang tijdens de toegangsbeoordeling wordt geweigerd, automatisch kan worden verwijderd. Als de toepassing afhankelijk is van groepen en alle groepen van de toepassing aan dezelfde toepassingsrol zijn toegewezen, controleert u de groepslidmaatschappen in plaats van de toepassingstoewijzingen te controleren.

Controleer of de groepen gereed zijn voor de beoordeling

Als uw toepassing niet afhankelijk is van groepen, gaat u verder met de volgende sectie. Als voor de integratie van de toepassing ook een of meer groepen moeten worden gecontroleerd, zoals beschreven in patroon B, controleert u of elke groep gereed is voor controle.

- Meld u aan bij het Microsoft Entra Beheer Center als ten minste een Beheer istrator voor identiteitsbeheer.

- Blader naar >Groepen.

- Zoek en selecteer elke groep in de lijst.

- Controleer op het tabblad Overzicht of het lidmaatschapstype is toegewezen en of de bron cloud is. Als de toepassing gebruikmaakt van een dynamische groep of een groep die is gesynchroniseerd vanuit on-premises, kunnen deze groepslidmaatschappen niet worden gewijzigd in Microsoft Entra-id. U wordt aangeraden de toepassing te converteren naar groepen die zijn gemaakt in Microsoft Entra ID met toegewezen lidmaatschappen en vervolgens de lidgebruikers naar die nieuwe groep te kopiëren.

- Ga naar het tabblad Rollen en beheerders . Op dit tabblad worden de beheerdersrollen weergegeven die rechten geven om de weergave van de groep in Microsoft Entra-id te beheren, niet de toegangsrechten in de toepassing. Voor elke beheerdersrol die het wijzigen van groepslidmaatschap toestaat en gebruikers in die beheerdersrol heeft, moet u ervoor zorgen dat alleen geautoriseerde gebruikers zich in die rol bevinden.

- Ga naar het tabblad Leden . Controleer of de leden van de groep gebruikers zijn en of er geen niet-gebruikersleden of geneste groepen zijn. Als er geen leden van een groep zijn wanneer de beoordeling wordt gestart, wordt de beoordeling van die groep onmiddellijk voltooid.

- Ga naar het tabblad Eigenaren . Zorg ervoor dat er geen onbevoegde gebruikers worden weergegeven als eigenaren. Als u de groepseigenaren vraagt om de toegangsbeoordeling van een groep uit te voeren, controleert u of de groep een of meer eigenaren heeft.

De juiste revisoren selecteren

Wanneer u elke toegangsbeoordeling maakt, kunnen beheerders een of meer revisoren kiezen. De revisoren kunnen een beoordeling uitvoeren door gebruikers te kiezen voor continue toegang tot een resource of door ze te verwijderen.

Doorgaans is een resource-eigenaar verantwoordelijk voor het uitvoeren van een beoordeling. Als u een beoordeling van een groep maakt, als onderdeel van het controleren van de toegang voor een toepassing die is geïntegreerd in patroon B, kunt u de groepseigenaren selecteren als revisoren. Omdat toepassingen in Microsoft Entra-id niet noodzakelijkerwijs een eigenaar hebben, is de optie voor het selecteren van de eigenaar van de toepassing als revisor niet mogelijk. In plaats daarvan kunt u bij het maken van de beoordeling de namen van de toepassingseigenaren opgeven als revisoren.

U kunt er ook voor kiezen om bij het maken van een beoordeling van een groep of toepassing een beoordeling met meerdere fasen te maken. U kunt bijvoorbeeld de manager van elke toegewezen gebruiker de eerste fase van de beoordeling laten uitvoeren en de resource-eigenaar de tweede fase. Op die manier kan de resource-eigenaar zich richten op de gebruikers die al zijn goedgekeurd door hun manager.

Controleer voordat u de beoordelingen maakt of u voldoende Microsoft Entra ID P2 of Microsoft Entra ID-governance SKU-seats in uw tenant hebt. Controleer ook of alle revisoren actieve gebruikers zijn met e-mailadressen. Wanneer de toegangsbeoordelingen worden gestart, bekijken ze elk een e-mail van Microsoft Entra-id. Als de revisor geen postvak heeft, ontvangt deze geen e-mail wanneer de beoordeling wordt gestart of een e-mailherinnering. En als ze zijn geblokkeerd om zich aan te melden bij Microsoft Entra ID, kunnen ze de beoordeling niet uitvoeren.

De beoordelingen maken

Nadat u de resources, de toepassing en eventueel een of meer groepen hebt geïdentificeerd, op basis van het integratiepatroon en wie de revisoren moeten zijn, kunt u De Microsoft Entra-id configureren om de beoordelingen te starten.

Voor deze stap moet u de

Global administratorofIdentity Governance administratorrol hebben.In patronen A en C maakt u één toegangsbeoordeling en selecteert u de toepassing. Volg de instructies in de handleiding voor het maken van een toegangsbeoordeling van groepen of toepassingen om de beoordeling van de roltoewijzingen van de toepassing te maken.

Als uw toepassing is geïntegreerd met patroon B, gebruikt u dezelfde handleiding om aanvullende toegangsbeoordelingen te maken voor elk van de groepen.

Notitie

Als u een toegangsbeoordeling maakt en helpers voor beoordelingsbeslissing inschakelt, is de beslissingshulpfunctie afhankelijk van de resource die wordt gecontroleerd. Als de resource een toepassing is, zijn aanbevelingen gebaseerd op de intervalperiode van 30 dagen, afhankelijk van wanneer de gebruiker zich voor het laatst bij de toepassing heeft aangemeld. Als de resource een groep is, zijn de aanbevelingen gebaseerd op het interval wanneer de gebruiker zich voor het laatst heeft aangemeld bij een toepassing in de tenant, niet alleen de toepassing die deze groepen gebruikt.

Wanneer de toegangsbeoordelingen worden gestart, vraagt u de revisoren om input te geven. Standaard ontvangen ze elk een e-mail van Microsoft Entra ID met een koppeling naar het toegangsvenster, waar ze lidmaatschap van de groepen controleren of toegang tot de toepassing.

De opdrachten weergeven die worden bijgewerkt wanneer de beoordelingen zijn voltooid

Zodra de beoordelingen zijn gestart, kunt u de voortgang ervan controleren en de goedkeurders zo nodig bijwerken totdat de beoordeling is voltooid. Vervolgens kunt u bevestigen dat de gebruikers, waarvan de toegang is geweigerd door de revisoren, hun toegang uit de toepassing hebben verwijderd.

Bewaak de toegangsbeoordelingen en zorg ervoor dat de revisoren selecties maken om de noodzaak van continue toegang van de gebruiker goed te keuren of te weigeren totdat de toegangsbeoordeling is voltooid.

Als automatisch toepassen niet is geselecteerd toen de beoordeling werd gemaakt, moet u de controleresultaten toepassen wanneer deze is voltooid.

Wacht totdat de status van de beoordeling is gewijzigd in Resultaat toegepast. Als het goed is, ziet u dat geweigerde gebruikers (indien aanwezig) binnen enkele minuten uit het groepslidmaatschap of de toepassingstoewijzing worden verwijderd.

Als u het inrichten van gebruikers eerder hebt geconfigureerd voor de toepassing, wordt microsoft Entra ID gestart met het ongedaan maken van de inrichting van geweigerde gebruikers uit de toepassing wanneer de resultaten worden toegepast. U kunt het proces van het ongedaan maken van de inrichting van gebruikers controleren. Als inrichting een fout met de toepassing aangeeft, kunt u het inrichtingslogboek downloaden om te onderzoeken of er een probleem is met de toepassing.

Als u terugschrijven van groepen hebt geconfigureerd voor de gecontroleerde groepen, wacht u totdat de terugschrijven van groepen in Microsoft Entra Cloud Sync is voltooid en worden de wijzigingen doorgegeven aan alle domeincontrollers.

Als het inrichten niet is geconfigureerd voor uw toepassing, moet u de lijst met geweigerde gebruikers afzonderlijk naar de toepassing kopiëren. Gebruik bijvoorbeeld in toegangsbeoordelingen voor een door Windows Server AD beheerde groep dit PowerShell-voorbeeldscript. Het script bevat een overzicht van de vereiste Microsoft Graph-aanroepen en exporteert de Windows Server AD PowerShell-cmdlets om de wijzigingen uit te voeren.

Desgewenst kunt u ook een overzichtsoverzicht van voltooide beoordelingen downloaden.

Hoe lang een gebruiker die de toegang heeft geweigerd, een federatieve toepassing kan blijven gebruiken, is afhankelijk van de eigen sessielevensduur van de toepassing en van de levensduur van het toegangstoken. Als de toepassingen Kerberos hebben gebruikt, omdat Kerberos de groepslidmaatschappen van een gebruiker in de cache opstuurt wanneer ze zich aanmelden bij een domein, kunnen de gebruikers toegang blijven hebben totdat hun Kerberos-tickets verlopen. Zie configureerbare tokenlevensduur voor meer informatie over het beheren van de levensduur van toegangstokens.