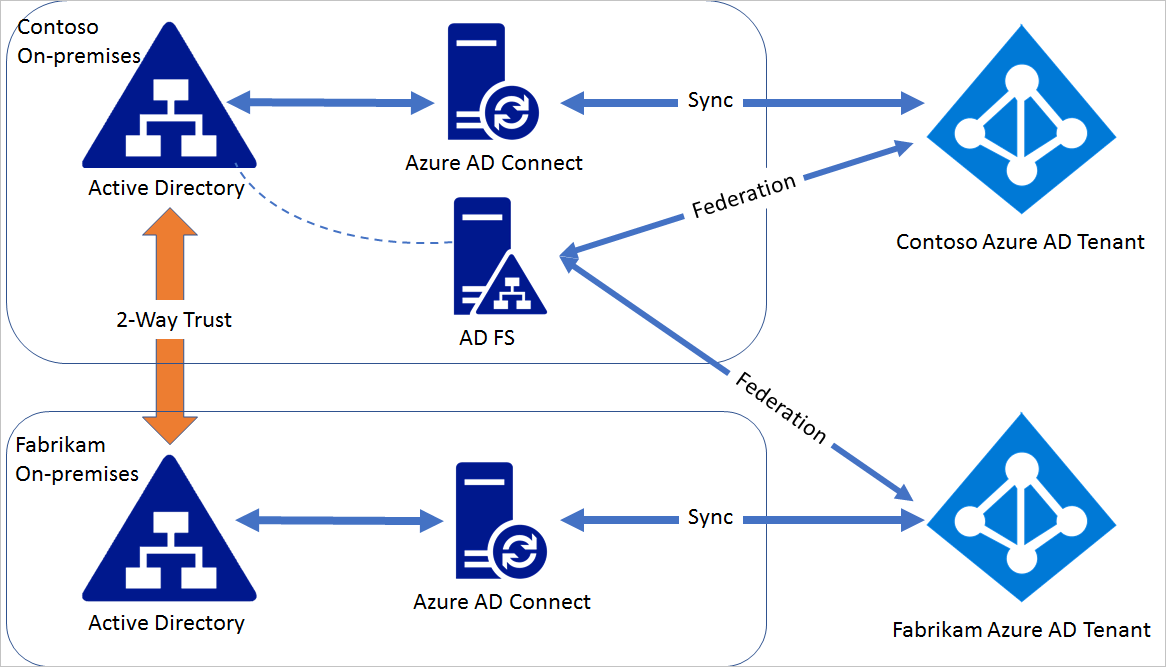

Meerdere exemplaren van Microsoft Entra-id federeren met één exemplaar van AD FS

Een enkele AD FS-farm met hoge beschikbaarheid kan meerdere forests federeren als er sprake is van een tweerichtingsvertrouwensrelatie. Deze meerdere forests komen mogelijk wel of niet overeen met dezelfde Microsoft Entra-id. Dit artikel bevat instructies voor het configureren van federatie tussen één AD FS-implementatie en meerdere exemplaren van Microsoft Entra ID.

Notitie

Apparaat terugschrijven en automatisch toevoegen worden niet ondersteund in dit scenario.

Notitie

Microsoft Entra Verbinding maken kan niet worden gebruikt voor het configureren van federatie in dit scenario, omdat Microsoft Entra Verbinding maken federatie voor domeinen in één Microsoft Entra-id kan configureren.

Stappen voor het federeren van AD FS met meerdere Microsoft Entra-id

Overweeg een domein contoso.com in Microsoft Entra contoso.onmicrosoft.com is al gefedereerd met ad FS on-premises geïnstalleerd in contoso.com on-premises Active Directory-omgeving. Fabrikam.com is een domein in fabrikam.onmicrosoft.com Microsoft Entra-id.

Stap 1: een tweerichtingsvertrouwensrelatie tot stand brengen

AD FS in contoso.com kan alleen gebruikers in fabrikam.com verifiëren als er een tweerichtingsvertrouwensrelatie tussen contoso.com en fabrikam.com bestaat. Volg de stappen in dit artikel om een tweerichtingsvertrouwensrelatie tot stand te brengen.

Stap 2: federatie-instellingen voor contoso.com wijzigen

De standaardverlener die is ingesteld voor één met AD FS gefedereerd domein is 'http://ADFSServiceFQDN/adfs/services/trust"', bijvoorbeeld http://fs.contoso.com/adfs/services/trust. Microsoft Entra ID vereist een unieke verlener voor elk federatief domein. AD FS gaat twee domeinen federeren en daarom moet de uitgeverwaarde worden gewijzigd zodat deze uniek is.

Notitie

Azure AD- en MSOnline PowerShell-modules zijn vanaf 30 maart 2024 afgeschaft. Lees de afschaffingsupdate voor meer informatie. Na deze datum is ondersteuning voor deze modules beperkt tot migratieondersteuning voor Microsoft Graph PowerShell SDK en beveiligingsoplossingen. De afgeschafte modules blijven functioneren tot en met 30 maart 2025.

Het is raadzaam om te migreren naar Microsoft Graph PowerShell om te communiceren met Microsoft Entra ID (voorheen Azure AD). Raadpleeg de veelgestelde vragen over migratie voor veelgestelde vragen over migratie. Opmerking: versies 1.0.x van MSOnline kunnen na 30 juni 2024 onderbrekingen ondervinden.

Op de AD FS-server opent u Azure AD PowerShell (controleer of de MSOnline-module is geïnstalleerd) en voert u de volgende stappen uit:

Verbinding maken naar de Microsoft Entra-id met het domein contoso.com Verbinding maken-MsolService Update de federatie-instellingen voor contoso.com Update-MsolFederatedDomain -DomainName contoso.com –SupportMultipleDomain

Verlener in de domeinfederatie-instelling wordt gewijzigd in "http://contoso.com/adfs/services/trust" en er wordt een uitgifteclaimregel toegevoegd voor de Relying Party-vertrouwensrelatie van Microsoft Entra-id om de juiste issuerId-waarde uit te geven op basis van het UPN-achtervoegsel.

Stap 3: fabrikam.com federeren met AD FS

Voer in de Azure AD PowerShell-sessie de volgende stappen uit: Verbinding maken naar Microsoft Entra-id die het domein bevat fabrikam.com

Connect-MsolService

Converteer het beheerde domein fabrikam.com dat u wilt federeren:

Convert-MsolDomainToFederated -DomainName fabrikam.com -Verbose -SupportMultipleDomain

Met de bovenstaande bewerking wordt het domein fabrikam.com gefedereerd met dezelfde AD FS. U kunt de domeininstellingen voor beide domeinen controleren met Get-MsolDomainFederationSettings.