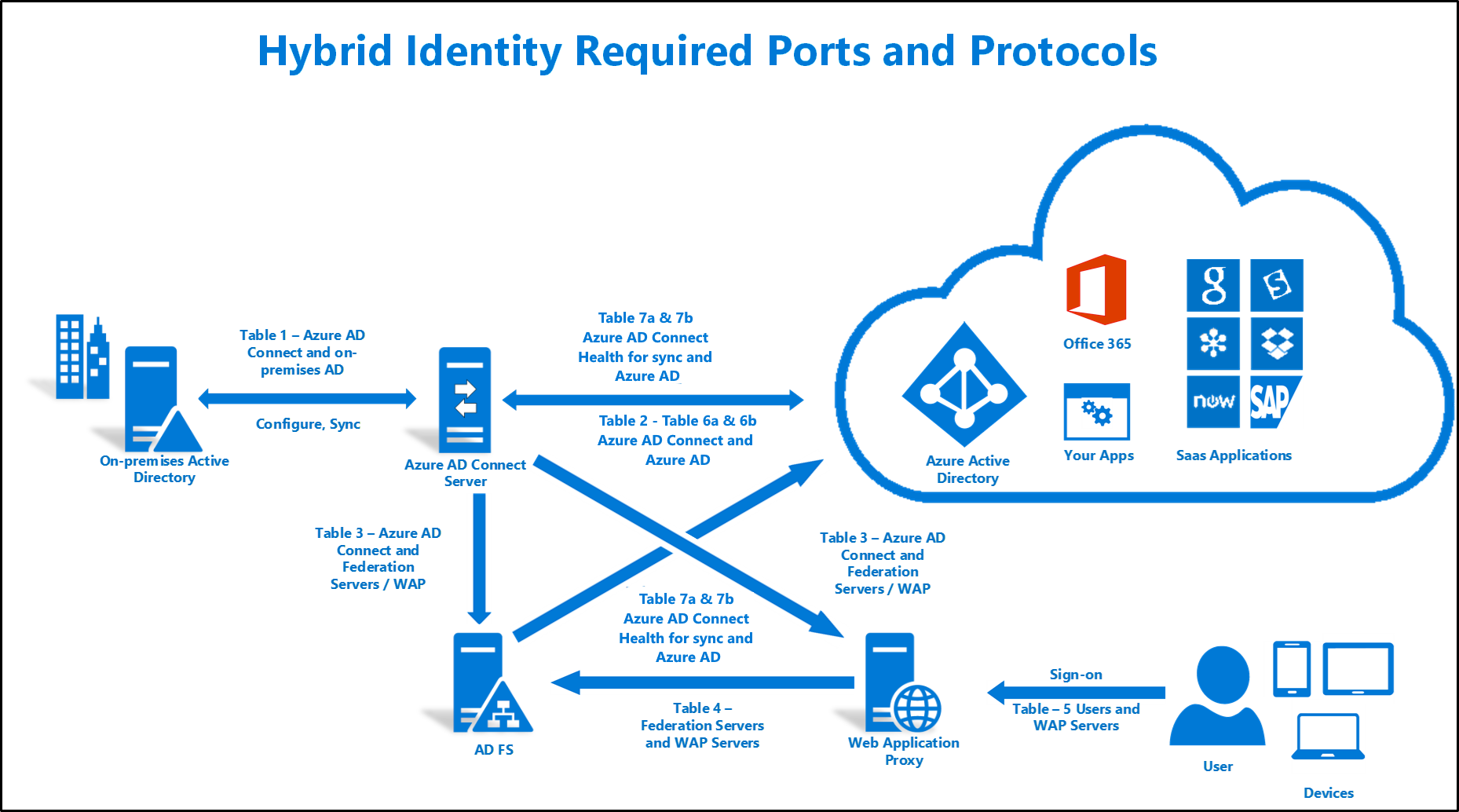

Voor hybride identiteit benodigde poorten en protocollen

Het volgende document is een technische naslaginformatie over de vereiste poorten en protocollen voor het implementeren van een hybride identiteitsoplossing. Gebruik de volgende afbeelding en raadpleeg de bijbehorende tabel.

Tabel 1 - Microsoft Entra Verbinding maken en on-premises AD

In deze tabel worden de poorten en protocollen beschreven die nodig zijn voor communicatie tussen de Microsoft Entra-Verbinding maken-server en on-premises AD.

| Protocol | Poorten | Beschrijving |

|---|---|---|

| DNS | 53 (TCP/UDP) | DNS-zoekacties op het doelforest. |

| Kerberos | 88 (TCP/UDP) | Kerberos-verificatie voor het AD-forest. |

| MS-RPC | 135 (TCP) | Wordt gebruikt tijdens de eerste configuratie van de wizard Microsoft Entra Verbinding maken wanneer deze wordt gekoppeld aan het AD-forest en ook tijdens wachtwoordsynchronisatie. |

| LDAP | 389 (TCP/UDP) | Wordt gebruikt voor het importeren van gegevens uit AD. Gegevens worden versleuteld met Kerberos Sign & Seal. |

| MKB | 445 (TCP) | Wordt gebruikt door naadloze eenmalige aanmelding om een computeraccount te maken in het AD-forest en tijdens het terugschrijven van wachtwoorden. Zie Het wachtwoord van een gebruikersaccount wijzigen voor meer informatie. |

| LDAP/SSL | 636 (TCP/UDP) | Wordt gebruikt voor het importeren van gegevens uit AD. De gegevensoverdracht is ondertekend en versleuteld. Alleen gebruikt als u TLS gebruikt. |

| RPC | 49152- 65535 (willekeurige hoge RPC-poort) (TCP) | Wordt gebruikt tijdens de eerste configuratie van Microsoft Entra Verbinding maken wanneer deze wordt gekoppeld aan de AD-forests en tijdens wachtwoordsynchronisatie. Als de dynamische poort is gewijzigd, moet u die poort openen. Zie KB929851, KB832017 en KB224196 voor meer informatie. |

| WinRM | 5985 (TCP) | Alleen gebruikt als u AD FS installeert met gMSA door Microsoft Entra Verbinding maken wizard |

| AD DS-webservices | 9389 (TCP) | Alleen gebruikt als u AD FS installeert met gMSA door Microsoft Entra Verbinding maken wizard |

| Globale catalogus | 3268 (TCP) | Wordt gebruikt door naadloze eenmalige aanmelding om een query uit te voeren op de globale catalogus in het forest voordat u een computeraccount in het domein maakt. |

Tabel 2 - Microsoft Entra Verbinding maken en Microsoft Entra-id

In deze tabel worden de poorten en protocollen beschreven die vereist zijn voor communicatie tussen de Microsoft Entra-Verbinding maken-server en Microsoft Entra-id.

| Protocol | Poorten | Beschrijving |

|---|---|---|

| HTTP | 80 (TCP) | Wordt gebruikt om CRL's (certificaatintrekkingslijsten) te downloaden om TLS/SSL-certificaten te verifiëren. |

| HTTPS | 443 (TCP) | Wordt gebruikt om te synchroniseren met Microsoft Entra-id. |

Zie Office 365-URL's en IP-adresbereikenen probleemoplossing voor Microsoft Entra Verbinding maken-connectiviteit voor een lijst met URL's en IP-adressen die u moet openen in uw firewall.

Tabel 3 - Microsoft Entra Verbinding maken en AD FS Federation Servers/WAP

In deze tabel worden de poorten en protocollen beschreven die vereist zijn voor communicatie tussen de Microsoft Entra-Verbinding maken-server en AD FS Federation/WAP-servers.

| Protocol | Poorten | Beschrijving |

|---|---|---|

| HTTP | 80 (TCP) | Wordt gebruikt om CRL's (certificaatintrekkingslijsten) te downloaden om TLS/SSL-certificaten te verifiëren. |

| HTTPS | 443 (TCP) | Wordt gebruikt om te synchroniseren met Microsoft Entra-id. |

| WinRM | 5985 | WinRM-listener |

Tabel 4 - WAP- en federatieservers

In deze tabel worden de poorten en protocollen beschreven die vereist zijn voor communicatie tussen de federatieservers en WAP-servers.

| Protocol | Poorten | Beschrijving |

|---|---|---|

| HTTPS | 443 (TCP) | Wordt gebruikt voor verificatie. |

Tabel 5 - WAP en gebruikers

In deze tabel worden de poorten en protocollen beschreven die vereist zijn voor communicatie tussen gebruikers en de WAP-servers.

| Protocol | Poorten | Beschrijving |

|---|---|---|

| HTTPS | 443 (TCP) | Wordt gebruikt voor apparaatverificatie. |

| TCP | 49443 (TCP) | Wordt gebruikt voor certificaatverificatie. |

Table 6a & 6b - Passthrough-verificatie met Single sign-on (SSO) en Wachtwoordhashsynchronisatie met Single sign-on (SSO)

In de volgende tabellen worden de poorten en protocollen beschreven die vereist zijn voor communicatie tussen de Microsoft Entra-Verbinding maken en Microsoft Entra-id.

Tabel 6a - Passthrough-verificatie met eenmalige aanmelding

| Protocol | Poorten | Beschrijving |

|---|---|---|

| HTTP | 80 (TCP) | Wordt gebruikt om CRL's (certificaatintrekkingslijsten) te downloaden om TLS/SSL-certificaten te verifiëren. Ook nodig om de functie voor automatisch bijwerken van de connector goed te laten functioneren. |

| HTTPS | 443 (TCP) | Wordt gebruikt om de functie in te schakelen, connectors te registreren, connectorupdates te downloaden en alle aanmeldingsaanvragen van gebruikers af te handelen. |

Bovendien moet Microsoft Entra Verbinding maken directe IP-verbindingen kunnen maken met de IP-bereiken van het Azure-datacenter.

Tabel 6b - Wachtwoord-hashsynchronisatie met eenmalige aanmelding

| Protocol | Poorten | Beschrijving |

|---|---|---|

| HTTPS | 443 (TCP) | Wordt gebruikt om eenmalige aanmelding in te schakelen (alleen vereist voor het SSO-registratieproces). |

Bovendien moet Microsoft Entra Verbinding maken directe IP-verbindingen kunnen maken met de IP-bereiken van het Azure-datacenter. Nogmaals, dit is alleen vereist voor het registratieproces voor eenmalige aanmelding.

Tabel 7a & 7b - Microsoft Entra Verbinding maken Health-agent voor (AD FS/Sync) en Microsoft Entra-id

In de volgende tabellen worden de eindpunten, poorten en protocollen beschreven die vereist zijn voor communicatie tussen Microsoft Entra Verbinding maken Health-agents en Microsoft Entra-id

Tabel 7a - Poorten en protocollen voor Microsoft Entra Verbinding maken Health-agent voor (AD FS/Sync) en Microsoft Entra-id

In deze tabel worden de volgende uitgaande poorten en protocollen beschreven die vereist zijn voor communicatie tussen de Microsoft Entra Verbinding maken Health-agents en Microsoft Entra-id.

| Protocol | Poorten | Beschrijving |

|---|---|---|

| Azure Service Bus | 5671 (TCP) | Wordt gebruikt om statusgegevens naar Microsoft Entra-id te verzenden. (aanbevolen maar niet vereist in de nieuwste versies) |

| HTTPS | 443 (TCP) | Wordt gebruikt om statusgegevens naar Microsoft Entra-id te verzenden. (failback) |

Als 5671 wordt geblokkeerd, valt de agent terug op 443, maar wordt het gebruik van 5671 aanbevolen. Dit eindpunt is niet vereist in de nieuwste versie van de agent. Voor de nieuwste Microsoft Entra Verbinding maken Health-agentversies is alleen poort 443 vereist.

7b - Eindpunten voor Microsoft Entra Verbinding maken Health-agent voor (AD FS/Sync) en Microsoft Entra-id

Zie de sectie Vereisten voor de Microsoft Entra Verbinding maken Health-agent voor een lijst met eindpunten.