Problemen met naadloze eenmalige aanmelding van Microsoft Entra oplossen

In dit artikel vindt u informatie over probleemoplossing over veelvoorkomende problemen met betrekking tot naadloze eenmalige aanmelding van Microsoft Entra (naadloze eenmalige aanmelding).

Bekende problemen

- In enkele gevallen kan het inschakelen van de naadloze eenmalige aanmelding maximaal 30 minuten duren.

- Als u naadloze eenmalige aanmelding voor uw tenant uitschakelt en opnieuw inschakelt, krijgen gebruikers niet de ervaring voor eenmalige aanmelding totdat hun Kerberos-tickets in de cache, meestal 10 uur geldig, zijn verlopen.

- Als naadloze eenmalige aanmelding slaagt, heeft de gebruiker niet de mogelijkheid om Aangemeld blijven te selecteren.

- Microsoft 365 Win32-clients (Outlook, Word, Excel en andere) met versie 16.0.8730.xxxx en hoger worden ondersteund met behulp van een niet-interactieve stroom. Andere versies worden niet ondersteund; in deze versies voeren gebruikers hun gebruikersnamen, maar geen wachtwoorden, in om zich aan te melden. Voor OneDrive moet u de stille configuratiefunctie van OneDrive activeren voor een stille aanmeldingservaring.

- Naadloze eenmalige aanmelding werkt niet in de modus voor privé browsen in Firefox.

- Naadloze eenmalige aanmelding werkt niet in Internet Explorer wanneer de uitgebreide beveiligde modus is ingeschakeld.

- Microsoft Edge (verouderd) wordt niet meer ondersteund

- Naadloze eenmalige aanmelding werkt niet in mobiele browsers op iOS en Android.

- Als een gebruiker deel uitmaakt van een te hoog aantal groepen in Active Directory, is het Kerberos-ticket van de gebruiker waarschijnlijk te groot om te verwerken. Hierdoor zal de naadloze eenmalige aanmelding mislukken. Microsoft Entra HTTPS-aanvragen kunnen headers hebben met een maximale grootte van 50 kB; Kerberos-tickets moeten kleiner zijn dan die limiet voor andere Microsoft Entra-artefacten (meestal 2 - 5 kB), zoals cookies. We raden u aan de groepslidmaatschappen van gebruikers te verminderen en het opnieuw te proberen.

- Als u 30 of meer Active Directory-forests synchroniseert, kunt u naadloze eenmalige aanmelding niet inschakelen via Microsoft Entra Verbinding maken. Als tijdelijke oplossing kunt u de functie handmatig inschakelen in uw tenant.

- Als u de URL van de Microsoft Entra-service (

https://autologon.microsoftazuread-sso.com) toevoegt aan de zone Vertrouwde sites in plaats van de zone Lokaal intranet , kunnen gebruikers zich niet aanmelden. - De naadloze eenmalige aanmelding ondersteunt de versleutelingstypen AES256_HMAC_SHA1, AES128_HMAC_SHA1 en RC4_HMAC_MD5 voor Kerberos. Het wordt aanbevolen dat het versleutelingstype voor het AzureADSSOAcc$-account is ingesteld op AES256_HMAC_SHA1, of een van de AES-typen versus RC4 voor extra beveiliging. Het versleutelingstype wordt opgeslagen op het kenmerk msDS-SupportedEncryptionTypes van het account in uw Active Directory. Als het versleutelingstype azureADSSOAcc$-account is ingesteld op RC4_HMAC_MD5 en u dit wilt wijzigen in een van de AES-versleutelingstypen, moet u ervoor zorgen dat u eerst de Kerberos-ontsleutelingssleutel van het AzureADSSOAcc$-account overrolt, zoals wordt uitgelegd in het document veelgestelde vragen onder de relevante vraag, anders gebeurt naadloze eenmalige aanmelding niet.

- Als er meer dan één forest is met een forestvertrouwensrelatie, wordt de eenmalige aanmelding in alle vertrouwde forests ingeschakeld als u de eenmalige aanmelding in één forest inschakelt. Als u de eenmalige aanmelding inschakelt in een forest waarvoor de eenmalige aanmelding al is ingeschakeld, krijgt u een foutmelding dat de eenmalige aanmelding al is ingeschakeld in het forest.

- Het beleid dat de naadloze eenmalige aanmelding mogelijk maakt, heeft een tekenlimiet van 25600. Deze limiet is voor alles wat is opgenomen in het beleid, inclusief de forestnamen waarvoor naadloze eenmalige aanmelding moet worden ingeschakeld. U kunt de tekenlimiet bereiken als u een groot aantal forests in uw omgeving hebt. Als uw forests een onderling vertrouwen hebben, volstaat het de naadloze eenmalige aanmelding in te schakelen op slechts één forest. Als u bijvoorbeeld contoso.com en fabrikam.com hebt en er vertrouwen is tussen de twee, kunt u de naadloze eenmalige aanmelding alleen inschakelen op contoso.com en dat geldt ook voor fabrikam.com. Op deze manier kunt u het aantal ingeschakelde forests in het beleid verminderen en voorkomen dat u de limiet voor beleidstekens bereikt.

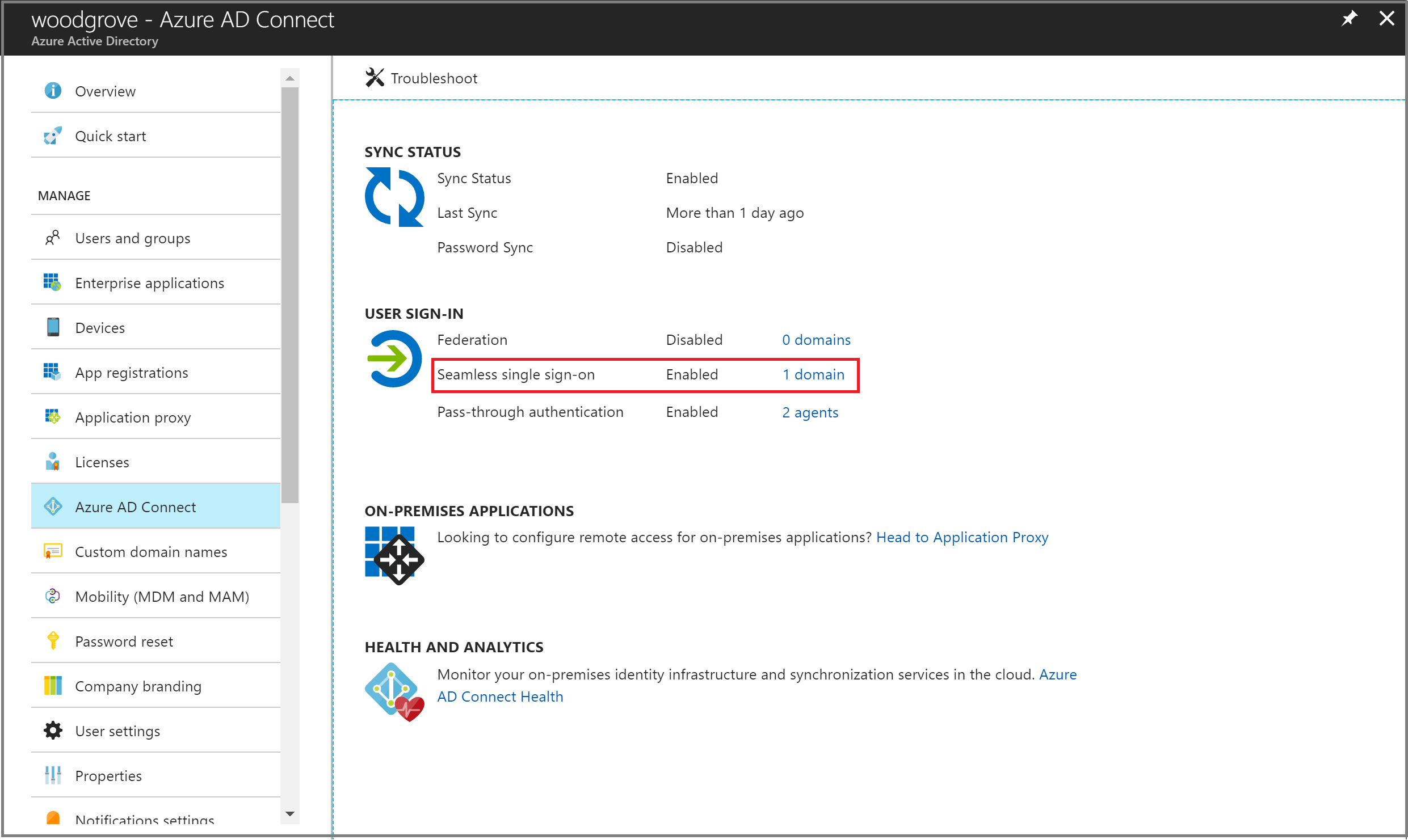

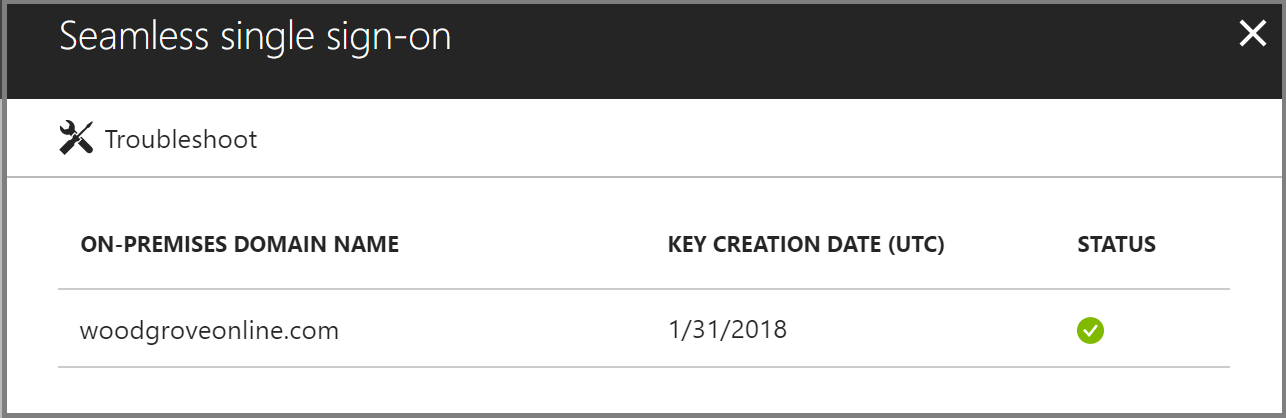

De status van de functie controleren

Zorg ervoor dat de functie Naadloze eenmalige aanmelding nog steeds is ingeschakeld voor uw tenant. U kunt de status controleren door naar het >deelvenster Hybride beheer>van Microsoft Entra Verbinding maken> Verbinding maken Synchronisatie in het [Microsoft Entra-beheercentrum](https://portal.azure.com/) te gaan.

Klik door om alle AD-forests te zien die zijn ingeschakeld voor naadloze eenmalige aanmelding.

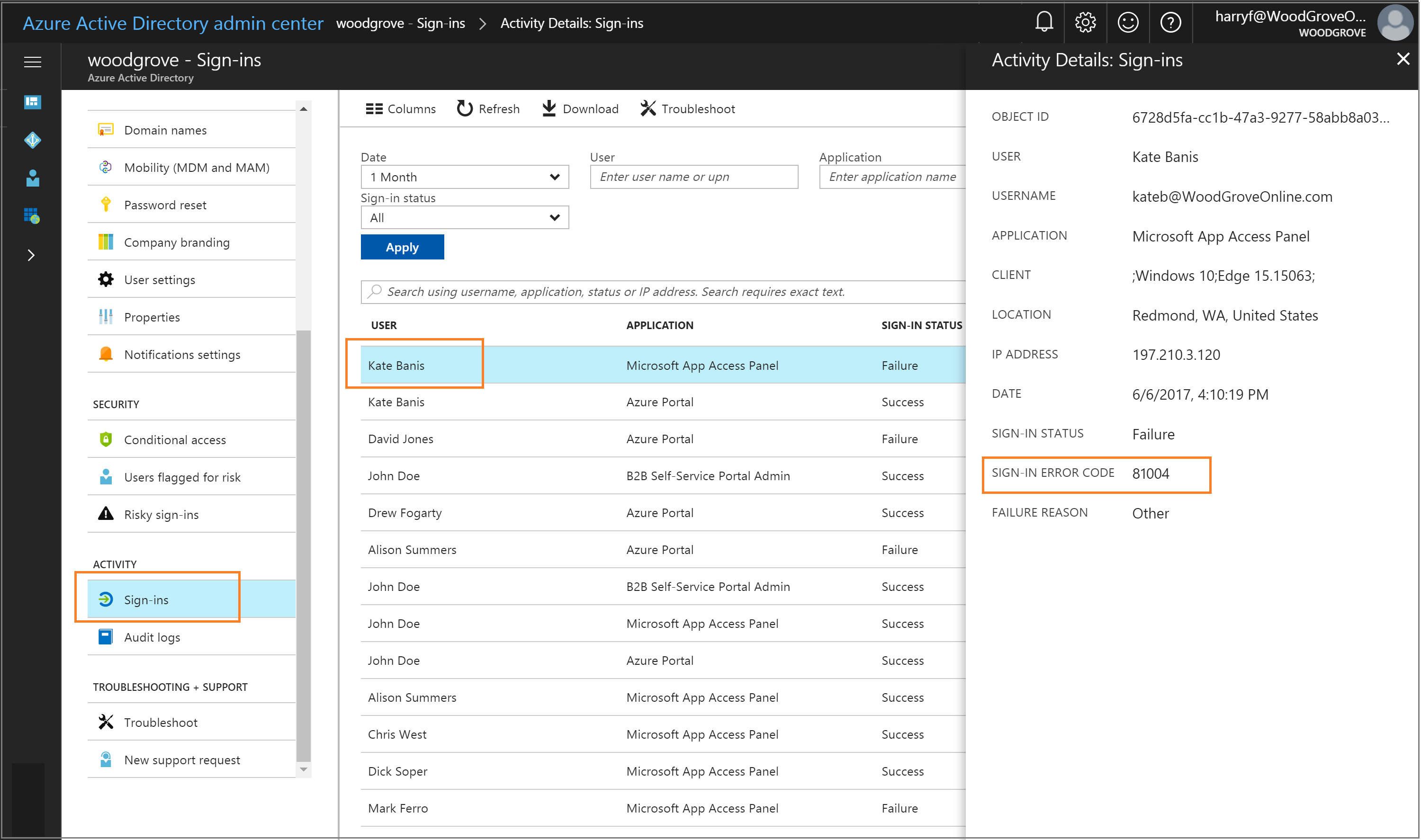

Redenen voor mislukte aanmeldingen in het Microsoft Entra-beheercentrum (heeft een Premium-licentie nodig)

Als aan uw tenant een Microsoft Entra ID P1- of P2-licentie is gekoppeld, kunt u ook het aanmeldactiviteitenrapport bekijken in microsoft Entra-id in het Microsoft Entra-beheercentrum.

Blader naar aanmeldingen voor identiteitsbewaking>en -status>in het [Microsoft Entra-beheercentrum](https://portal.azure.com/) en selecteer vervolgens de aanmeldingsactiviteit van een specifieke gebruiker. Zoek naar het veld SIGN-IN ERROR CODE. Wijs de waarde van dat veld toe aan een reden en oplossing van de fout met behulp van de volgende tabel:

| Foutcode voor aanmelding | Reden van mislukte aanmelding | Oplossing |

|---|---|---|

| 81001 | Kerberos-ticket van de gebruiker is te groot. | Reduceer het aantal groepslidmaatschappen van de gebruiker en probeer het opnieuw. |

| 81002 | Kan Kerberos-ticket van de gebruiker niet valideren. | Zie de controlelijst voor probleemoplossing. |

| 81003 | Kan Kerberos-ticket van de gebruiker niet valideren. | Zie de controlelijst voor probleemoplossing. |

| 81004 | Poging tot Kerberos-verificatie is mislukt. | Zie de controlelijst voor probleemoplossing. |

| 81008 | Kan Kerberos-ticket van de gebruiker niet valideren. | Zie de controlelijst voor probleemoplossing. |

| 81009 | Kan Kerberos-ticket van de gebruiker niet valideren. | Zie de controlelijst voor probleemoplossing. |

| 81010 | Naadloze eenmalige aanmelding is mislukt omdat het Kerberos-ticket van de gebruiker is verlopen of ongeldig is. | De gebruiker moet zich aanmelden vanaf een apparaat dat is aangesloten bij een domein in uw bedrijfsnetwerk. |

| 81011 | Kan gebruikersobject niet vinden op basis van de informatie in het Kerberos-ticket van de gebruiker. | Gebruik Microsoft Entra Verbinding maken om de gegevens van de gebruiker te synchroniseren met Microsoft Entra-id. |

| 81012 | De gebruiker die zich probeert aan te melden bij Microsoft Entra ID, verschilt van de gebruiker die is aangemeld bij het apparaat. | De gebruiker moet zich aanmelden vanaf een ander apparaat. |

| 81013 | Kan gebruikersobject niet vinden op basis van de informatie in het Kerberos-ticket van de gebruiker. | Gebruik Microsoft Entra Verbinding maken om de gegevens van de gebruiker te synchroniseren met Microsoft Entra-id. |

Controlelijst voor probleemoplossing

Gebruik de volgende controlelijst om problemen met de naadloze eenmalige aanmelding op te lossen:

- Zorg ervoor dat de functie naadloze eenmalige aanmelding is ingeschakeld in Microsoft Entra Verbinding maken. Als u de functie niet kunt inschakelen (bijvoorbeeld vanwege een geblokkeerde poort), controleert u of aan alle vereisten is voldaan.

- Als u zowel Microsoft Entra join als naadloze eenmalige aanmelding voor uw tenant hebt ingeschakeld, moet u ervoor zorgen dat het probleem zich niet bij Microsoft Entra join bevindt. Eenmalige aanmelding via Microsoft Entra Join heeft voorrang op Naadloze eenmalige aanmelding als het apparaat is geregistreerd bij Microsoft Entra ID en is gekoppeld aan een domein. Met SSO via Microsoft Entra Join ziet de gebruiker een aanmeldingstegel met de tekst 'Verbonden met Windows'.

- Zorg ervoor dat de Microsoft Entra-URL (

https://autologon.microsoftazuread-sso.com) deel uitmaakt van de intranetzone-instellingen van de gebruiker. - Controleer of het bedrijfsapparaat is verbonden met het Active Directory-domein. Het apparaat hoeft niet lid te zijn van Microsoft Entra om naadloze eenmalige aanmelding te laten werken.

- Zorg ervoor dat de gebruiker is aangemeld bij het apparaat via een Active Directory-domeinaccount.

- Zorg ervoor dat het gebruikersaccount afkomstig is uit een Active Directory-forest waar naadloze eenmalige aanmelding is ingesteld.

- Zorg ervoor dat het apparaat is verbonden met het bedrijfsnetwerk.

- Zorg ervoor dat de tijd van het apparaat wordt gesynchroniseerd met de tijd in zowel Active Directory als de domeincontrollers en dat ze binnen vijf minuten van elkaar liggen.

- Zorg ervoor dat het computeraccount

AZUREADSSOACCbeschikbaar is en is ingeschakeld in elk AD-forest waarvoor u naadloze eenmalige aanmelding wilt inschakelen. Als het computeraccount is verwijderd of ontbreekt, kunt u PowerShell-cmdlets gebruiken om ze opnieuw te maken. - Vermeld de bestaande Kerberos-tickets op het apparaat met behulp van de opdracht

klistvanaf een opdrachtprompt. Zorg ervoor dat de tickets die zijn uitgegeven voor het computeraccountAZUREADSSOACC, beschikbaar zijn. Kerberos-tickets van gebruikers zijn meestal tien uur geldig. Mogelijk hebt u verschillende instellingen in Active Directory. - Als u naadloze eenmalige aanmelding voor uw tenant hebt uitgeschakeld en opnieuw hebt ingeschakeld, krijgen gebruikers pas de ervaring voor eenmalige aanmelding als hun Kerberos-tickets in de cache zijn verlopen.

- Schoon bestaande Kerberos-tickets van het apparaat op met behulp van de opdracht

klist purgeen probeer het opnieuw. - Als u wilt bepalen of er JavaScript-problemen zijn, bekijkt u de consolelogboeken van de browser (onder Ontwikkelhulpprogramma's).

- Controleer de logboeken van de domeincontroller.

Domeincontroller logboeken

Als u de controle op geslaagde pogingen inschakelt op uw domeincontroller wordt, elke keer wanneer een gebruiker zich aanmeldt via de naadloze eenmalige aanmelding, een beveiligingsvermelding vastgelegd in het gebeurtenislogboek. U kunt deze beveiligingsevenementen vinden met behulp van de volgende query. (Zoek naar gebeurtenis 4769 die is gekoppeld aan het computeraccount AzureADSSOAcc$.)

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*[EventData[Data[@Name='ServiceName'] and (Data='AZUREADSSOACC$')]]</Select>

</Query>

</QueryList>

De functie handmatig opnieuw instellen

Als het niet gelukt is om de problemen op te lossen, kunt u de functie in uw tenant handmatig opnieuw instellen. Volg deze stappen op de on-premises server waarop u Microsoft Entra Verbinding maken uitvoert.

Stap 1: Importeer de PowerShell-module voor naadloze eenmalige aanmelding

- Download en installeer eerst Azure AD PowerShell.

- Blader naar de map

%programfiles%\Microsoft Azure Active Directory Connect. - Importeer de PowerShell-module voor naadloze eenmalige aanmelding met behulp van deze opdracht:

Import-Module .\AzureADSSO.psd1.

Stap 2: Haal de lijst op met Active Directory-forests waarvoor de naadloze eenmalige aanmelding is ingeschakeld

- Voer PowerShell uit als beheerder. Roep

New-AzureADSSOAuthenticationContextaan in PowerShell. Voer desgevraagd de referenties van de hybride identiteit van uw tenant in Beheer istrator of hybride identiteitsbeheerder. - Roep

Get-AzureADSSOStatusaan. Met deze opdracht krijgt u de lijst met AD-forests (bekijk de lijst Domeinen) waarvoor deze functie is ingeschakeld.

Stap 3: Schakel de naadloze eenmalige aanmelding uit voor elk Active Directory-forest waar u de functie hebt ingesteld

Roep

$creds = Get-Credentialaan. Wanneer u hierom wordt gevraagd, voert u de referenties voor domeinbeheerder in voor het beoogde Active Directory-forest.Notitie

De gebruikersnaam van de domeinbeheerderreferenties moet in de SAM-accountnaamindeling (contoso\johndoe of contoso.com\johndoe) worden ingevoerd. We gebruiken het domeingedeelte van de gebruikersnaam om de domeincontroller van de domeinbeheerder te vinden met behulp van DNS.

Notitie

Het gebruikte domeinbeheerdersaccount mag geen lid zijn van de groep Beveiligde gebruikers. Anders mislukt de bewerking.

Roep

Disable-AzureADSSOForest -OnPremCredentials $credsaan. Met deze opdracht verwijdert u hetAZUREADSSOACCcomputeraccount van de on-premises domeincontroller voor dit specifieke Active Directory-forest.Notitie

Als u om welke reden dan ook geen toegang hebt tot uw AD on-premises, kunt u stappen 3.1 en 3.2 overslaan en in plaats daarvan bellen

Disable-AzureADSSOForest -DomainFqdn <Domain name from the output list in step 2>.Herhaal de vorige stap voor elk Active Directory-forest waar u de functie hebt ingesteld.

Stap 4: Schakel de naadloze eenmalige aanmelding in voor elk Active Directory-forest

Roep

Enable-AzureADSSOForestaan. Wanneer u hierom wordt gevraagd, voert u de referenties voor domeinbeheerder in voor het beoogde Active Directory-forest.Notitie

De gebruikersnaam van de domeinbeheerderreferenties moet in de SAM-accountnaamindeling (contoso\johndoe of contoso.com\johndoe) worden ingevoerd. We gebruiken het domeingedeelte van de gebruikersnaam om de domeincontroller van de domeinbeheerder te vinden met behulp van DNS.

Notitie

Het gebruikte domeinbeheerdersaccount mag geen lid zijn van de groep Beveiligde gebruikers. Anders mislukt de bewerking.

Herhaal de vorige stap voor elk Active Directory-forest waar u de functie wilt instellen.

Stap 5: De functie inschakelen in uw tenant

Als u de functie in uw tenant wilt inroepen, roept u Enable-AzureADSSO -Enable $true aan.