Wat is Microsoft Entra Privileged Identity Management?

Privileged Identity Management (PIM) is een service in Microsoft Entra ID waarmee u de toegang tot belangrijke resources in uw organisatie kunt beheren, beheren en bewaken. Deze resources omvatten resources in Microsoft Entra ID, Azure en andere Microsoft Online Services, zoals Microsoft 365 of Microsoft Intune. In de volgende video worden belangrijke PIM-concepten en -functies uitgelegd.

Redenen voor gebruik

Organisaties willen het aantal personen dat toegang heeft tot beveiligde informatie of resources minimaliseren, omdat dat de kans op

- een kwaadwillende actor die toegang krijgt

- een geautoriseerde gebruiker per ongeluk van invloed is op een gevoelige resource

Gebruikers moeten echter nog steeds bevoorrechte bewerkingen uitvoeren in Microsoft Entra ID, Azure, Microsoft 365 of SaaS-apps. Organisaties kunnen gebruikers Just-In-Time bevoegde toegang geven tot Azure- en Microsoft Entra-resources en kunnen toezicht houden op wat deze gebruikers doen met hun bevoorrechte toegang.

Licentievereisten

Voor het gebruik van Privileged Identity Management zijn licenties vereist. Zie Microsoft Entra ID-governance basisprincipes van licenties voor meer informatie over licenties.

Wat doet het?

Privileged Identity Management biedt op tijd en goedkeuring gebaseerde rolactiveringen om de risico's van buitensporige, onnodige of verkeerd gebruikte toegangsmachtigingen te beperken voor resources die u belangrijk vindt. Hier volgen enkele van de belangrijkste functies van Privileged Identity Management:

- Just-In-Time bevoegde toegang bieden tot Microsoft Entra ID en Azure-resources

- Tijdsgebonden toegang bieden aan resources met behulp van begin- en einddatums

- Goedkeuring vereisen om bevoorrechte rollen te activeren

- Meervoudige verificatie afdwingen om een rol te activeren

- Gebruikmaken van redenen om te begrijpen waarom gebruikers activeren

- Meldingen ontvangen wanneer bevoorrechte rollen zijn geactiveerd

- Toegangsbeoordelingen uitvoeren om te controleren of gebruikers rollen nog steeds nodig hebben

- Controlegeschiedenis downloaden voor interne of externe controle

- Hiermee voorkomt u dat de roltoewijzingen van de laatste actieve globale beheerder en bevoorrechte rolbeheerder worden verwijderd

Wat kan ik ermee doen?

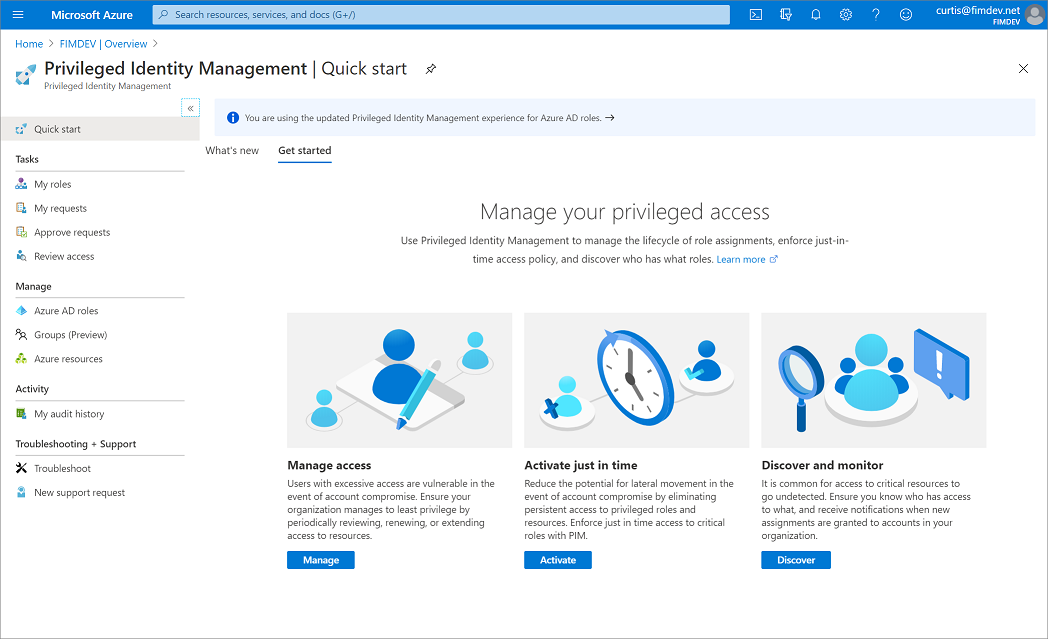

Zodra u Privileged Identity Management hebt ingesteld, ziet u de opties Taken, Beheren en Activiteit in het navigatiemenu links. Als beheerder kunt u kiezen tussen opties zoals het beheren van Microsoft Entra-rollen, het beheren van Azure-resourcerollen of PIM voor groepen. Wanneer u hebt gekozen wat u wilt beheren, ziet u de juiste set opties voor die optie.

Wie kan wat doen?

Voor Microsoft Entra-rollen in Privileged Identity Management kan alleen een gebruiker met de rol Beheerder voor bevoorrechte rollen of globale beheerder toewijzingen voor andere beheerders beheren. Globale beheerders, beveiligingsbeheerders, globale lezers en beveiligingslezers kunnen ook toewijzingen weergeven aan Microsoft Entra-rollen in Privileged Identity Management.

Voor Azure-resourcerollen in Privileged Identity Management kunnen alleen een abonnementsbeheerder, een resource-eigenaar of een resourcebeheerder voor gebruikerstoegang toewijzingen voor andere beheerders beheren. Gebruikers die bevoorrechte rolbeheerders, beveiligingsbeheerders of beveiligingslezers zijn, hebben niet standaard toegang om toewijzingen weer te geven aan Azure-resourcerollen in Privileged Identity Management.

Terminologie

Bekijk de volgende terminologie voor een beter begrip van Privileged Identity Management en de bijbehorende documentatie.

| Term of concept | Roltoewijzingscategorie | Beschrijving |

|---|---|---|

| in aanmerking komend | Type | Een roltoewijzing die vereist dat een gebruiker een of meer acties uitvoert om de rol te kunnen gebruiken. Als een gebruiker in aanmerking komt voor een rol, betekent dit dat de gebruiker de rol kan activeren wanneer deze nodig is om bevoegde taken uit te voeren. Er is geen verschil in de toegang voor iemand met een permanente roltoewijzing ten opzichte van iemand die in aanmerking komt voor een roltoewijzing. Het enige verschil is dat sommige gebruikers niet voortdurend toegang nodig hebben. |

| actief | Type | Een roltoewijzing die niet vereist dat een gebruiker een actie uitvoert om de rol te kunnen gebruiken. Gebruikers die zijn toegewezen als actief zijn in het bezit van de bevoegdheden die zijn toegewezen aan de rol. |

| activeren | Het proces van het uitvoeren van een of meer acties om de rol te kunnen gebruiken waarvoor de gebruiker in aanmerking komt. Acties kunnen bestaan uit het uitvoeren van een meervoudige verificatiecontrole (MFA), het verstrekken van een zakelijke reden of het aanvragen van goedkeuring van aangewezen goedkeurders. | |

| toegewezen | Provincie | Een gebruiker met een actieve roltoewijzing. |

| geactiveerd | Provincie | Een gebruiker die in aanmerking komt voor een roltoewijzing, de acties voor het activeren van de rol heeft uitgevoerd en nu actief is. Zodra deze is geactiveerd, kan de gebruiker de rol gebruiken voor een vooraf geconfigureerde periode voordat deze opnieuw moet worden geactiveerd. |

| permanent in aanmerking komend | Duur | Een roltoewijzing waarbij een gebruiker altijd in aanmerking komt om de rol te activeren. |

| permanent actief | Duur | Een roltoewijzing waarbij een gebruiker de rol altijd kan gebruiken zonder acties te hoeven uitvoeren. |

| tijdsgebonden in aanmerking komende | Duur | Een roltoewijzing waarbij een gebruiker in aanmerking komt om de rol alleen binnen de begin- en einddatum te activeren. |

| tijdsgebonden actieve | Duur | Een roltoewijzing waarbij een gebruiker de rol alleen binnen begin- en einddatums kan gebruiken. |

| Just-in-time-toegang (JIT) | Een model waarbij gebruikers tijdelijke machtigingen ontvangen om bepaalde taken uit te mogen voeren, waardoor kwaadwillende of onbevoegde gebruikers geen toegang kunnen krijgen na het verlopen van deze machtigingen. Toegang wordt alleen verleend wanneer gebruikers deze nodig hebben. | |

| Principe van toegang met minimale bevoegdheden | Een aanbevolen beveiligingspraktijk waarbij elke gebruiker alleen de minimale bevoegdheden heeft die nodig zijn om de taken uit te voeren die ze mogen uitvoeren. Met deze procedure wordt het aantal globale beheerders tot het minimum beperkt en worden er specifieke beheerdersrollen gebruikt voor bepaalde scenario's. |

Overzicht van roltoewijzing

De PIM-roltoewijzingen bieden u een veilige manier om toegang te verlenen tot resources in uw organisatie. In deze sectie wordt het toewijzingsproces beschreven. Het omvat het toewijzen van rollen aan leden, het activeren van toewijzingen, het goedkeuren of weigeren van aanvragen, het uitbreiden en vernieuwen van toewijzingen.

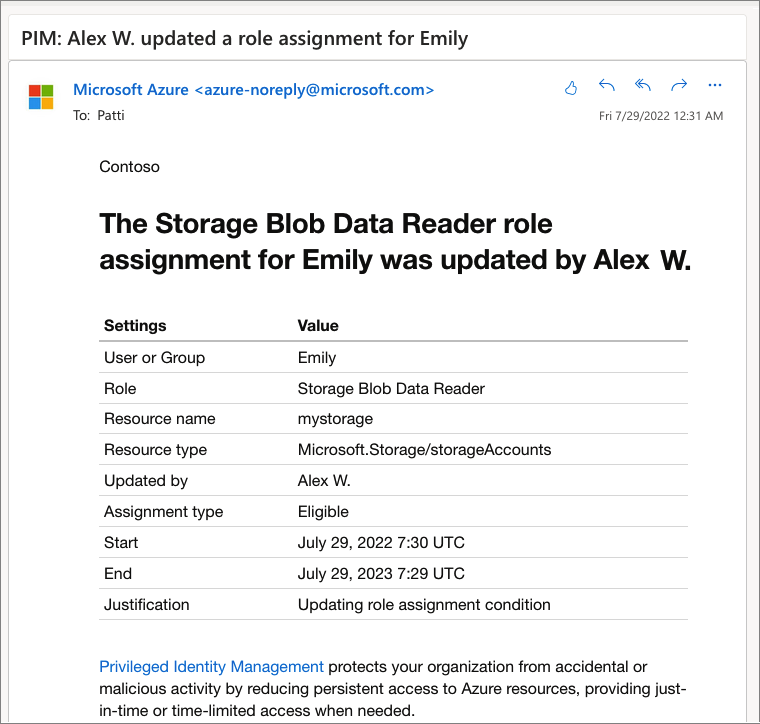

PIM houdt u op de hoogte door u en andere deelnemers e-mailmeldingen te sturen. Deze e-mailberichten kunnen ook koppelingen bevatten naar relevante taken, zoals het activeren, goedkeuren of weigeren van een aanvraag.

In de volgende schermopname ziet u een e-mailbericht dat is verzonden door PIM. In het e-mailbericht wordt Patti geïnformeerd dat Alex een roltoewijzing heeft bijgewerkt voor Emily.

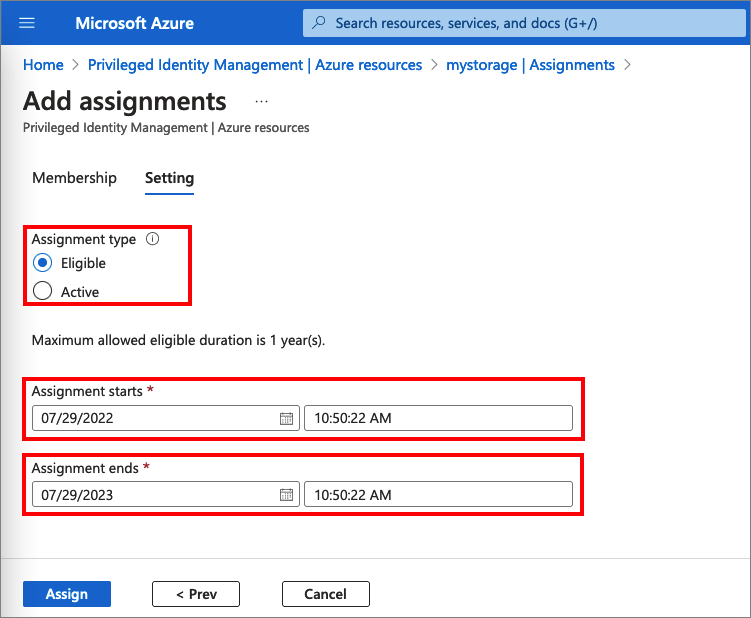

Toewijzen

Het toewijzingsproces begint met het toewijzen van rollen aan leden. Om toegang te verlenen tot een resource, wijst de beheerder rollen toe aan gebruikers, groepen, service-principals of beheerde identiteiten. De toewijzing bevat de volgende gegevens:

- De leden of eigenaren om de rol toe te wijzen.

- Het bereik van de toewijzing. Het bereik beperkt de toegewezen rol tot een bepaalde set resources.

- Het type toewijzing

- Voor Geschikte toewijzingen moet het lid van de rol een actie uitvoeren om de rol te kunnen gebruiken. Acties kunnen activering omvatten of goedkeuring aanvragen van aangewezen goedkeurders.

- Voor actieve toewijzingen hoeft het lid geen actie uit te voeren om de rol te gebruiken. Leden die als actief zijn toegewezen, hebben de bevoegdheden toegewezen aan de rol.

- De duur van de toewijzing, met behulp van begin- en einddatums of permanent. Voor in aanmerking komende toewijzingen kunnen de leden goedkeuring activeren of aanvragen tijdens de begin- en einddatum. Voor actieve toewijzingen kunnen de leden de rol toewijzen gedurende deze periode gebruiken.

In de volgende schermopname ziet u hoe de beheerder een rol toewijst aan leden.

Raadpleeg de volgende artikelen voor meer informatie: Microsoft Entra-rollen toewijzen, Azure-resourcerollen toewijzen en geschiktheid toewijzen voor een PIM voor groepen

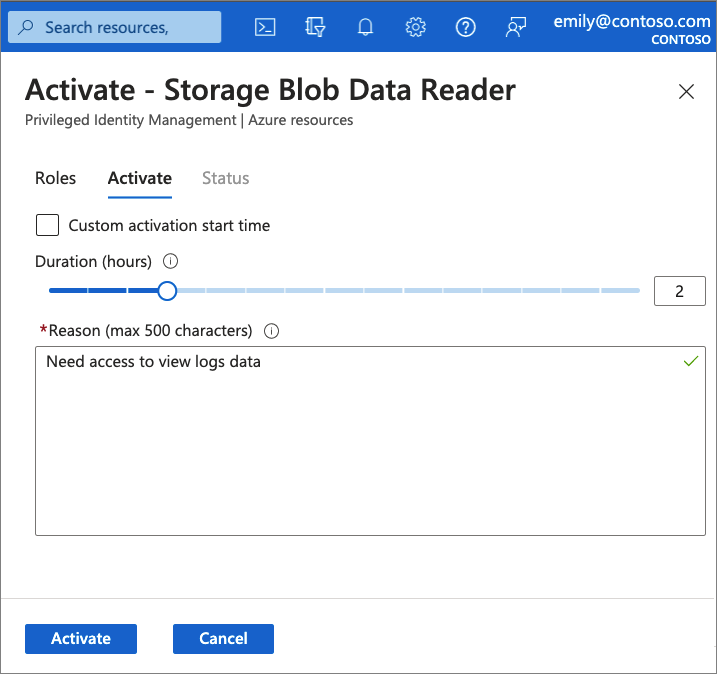

Activeren

Als gebruikers in aanmerking komen voor een rol, moeten ze de roltoewijzing activeren voordat ze de rol gebruiken. Om de rol te activeren, selecteren gebruikers een specifieke activeringsduur binnen het maximum (geconfigureerd door beheerders) en de reden voor de activeringsaanvraag.

In de volgende schermopname ziet u hoe leden hun rol activeren tot een beperkte tijd.

Als voor de rol goedkeuring is vereist om te activeren, wordt rechtsboven in de browser van de gebruiker een melding weergegeven waarin wordt opgegeven dat de aanvraag in behandeling is. Als er geen goedkeuring is vereist, kan het lid de rol gaan gebruiken.

Raadpleeg de volgende artikelen voor meer informatie: Microsoft Entra-rollen activeren, Mijn Azure-resourcerollen activeren en mijn PIM activeren voor groepsrollen

Goedkeuren of weigeren

Gedelegeerde goedkeurders ontvangen e-mailmeldingen wanneer een rolaanvraag in afwachting is van goedkeuring. Goedkeurders kunnen deze aanvragen in PIM bekijken, goedkeuren of weigeren. Nadat de aanvraag is goedgekeurd, kan het lid de rol gaan gebruiken. Als een gebruiker of groep bijvoorbeeld is toegewezen met de rol Bijdrage aan een resourcegroep, kunnen ze die specifieke resourcegroep beheren.

Raadpleeg de volgende artikelen voor meer informatie: Aanvragen voor Microsoft Entra-rollen goedkeuren of weigeren, aanvragen voor Azure-resourcerollen goedkeuren of weigeren en activeringsaanvragen goedkeuren voor PIM voor groepen

Toewijzingen uitbreiden en vernieuwen

Nadat beheerders tijdgebonden eigenaar- of lidtoewijzingen hebben ingesteld, is de eerste vraag die u kunt stellen wat er gebeurt als een toewijzing verloopt? In deze nieuwe versie bieden we twee opties voor dit scenario:

- Uitbreiden : wanneer een roltoewijzing bijna verloopt, kan de gebruiker Privileged Identity Management gebruiken om een extensie aan te vragen voor de roltoewijzing

- Vernieuwen : wanneer een roltoewijzing al is verlopen, kan de gebruiker Privileged Identity Management gebruiken om een verlenging voor de roltoewijzing aan te vragen

Voor beide door de gebruiker geïnitieerde acties is een goedkeuring vereist van een globale beheerder of beheerder van bevoorrechte rollen. Beheerders hoeven niet bezig te zijn met het beheren van vervaldatums van toewijzingen. U kunt gewoon wachten totdat de extensie- of verlengingsaanvragen binnenkomen voor eenvoudige goedkeuring of weigering.

Raadpleeg de volgende artikelen voor meer informatie: Roltoewijzingen van Microsoft Entra uitbreiden of vernieuwen, Azure-resourceroltoewijzingen uitbreiden of vernieuwen en PIM uitbreiden of vernieuwen voor groepstoewijzingen

Scenario's

Privileged Identity Management ondersteunt de volgende scenario's:

Beheerdersmachtigingen voor bevoorrechte rollen

- Goedkeuring voor specifieke rollen inschakelen

- Gebruikers of groepen toewijzen als fiatteur om aanvragen goed te keuren

- De geschiedenis van aanvragen en goedkeuringen bekijken voor alle bevoorrechte rollen

Machtigingen van fiatteurs

- Goedkeuringen in behandeling (aanvragen) bekijken

- Aanvragen voor rolverhoging goedkeuren of afwijzen (afzonderlijk en bulksgewijs)

- De reden voor de goedkeuring of afwijzing opgeven

Gebruikersmachtigingen van in aanmerking komende rollen

- Activering van een rol waarvoor goedkeuring nodig is, aanvragen

- De status van uw aanvraag voor activeren bekijken

- Voltooi uw taak in Microsoft Entra-id als de activering is goedgekeurd

Microsoft Graph API's

U kunt Privileged Identity Management programmatisch gebruiken via de volgende Microsoft Graph-API's: