Document Intelligence-versleuteling van data-at-rest

Deze inhoud is van toepassing op: ![]() v4.0 (preview)

v4.0 (preview) ![]() v3.1 (GA) v3.0 (GA)

v3.1 (GA) v3.0 (GA)![]()

![]() v2.1 (GA)

v2.1 (GA)

Belangrijk

- Eerdere versies van door de klant beheerde sleutels hebben alleen uw modellen versleuteld.

*Vanaf de

07/31/2023release gebruiken alle nieuwe resources door de klant beheerde sleutels om zowel de modellen als documentresultaten te versleutelen. Als u een bestaande service wilt upgraden om zowel de modellen als de gegevens te versleutelen, schakelt u de door de klant beheerde sleutel uit en schakelt u deze opnieuw in.

Met Azure AI Document Intelligence worden uw gegevens automatisch versleuteld wanneer deze in de cloud worden bewaard. Document Intelligence-versleuteling beschermt uw gegevens om u te helpen te voldoen aan de beveiligings- en nalevingsverplichtingen van uw organisatie.

Over Versleuteling van Azure AI-services

Gegevens worden versleuteld en ontsleuteld met FIPS 140-2-compatibele 256-bits AES-versleuteling. Versleuteling en ontsleuteling zijn transparant, wat betekent dat versleuteling en toegang voor u worden beheerd. Uw gegevens zijn standaard beveiligd. U hoeft uw code of toepassingen niet te wijzigen om te profiteren van versleuteling.

Over versleutelingssleutelbeheer

Uw abonnement maakt standaard gebruik van door Microsoft beheerde versleutelingssleutels. U kunt uw abonnement ook beheren met uw eigen sleutels, die door de klant beheerde sleutels worden genoemd. Wanneer u door de klant beheerde sleutels gebruikt, hebt u meer flexibiliteit bij het maken, draaien, uitschakelen en intrekken van toegangsbeheer. U kunt ook de versleutelingssleutels controleren die u gebruikt om uw gegevens te beveiligen. Als door de klant beheerde sleutels zijn geconfigureerd voor uw abonnement, wordt dubbele versleuteling geboden. Met deze tweede beveiligingslaag kunt u de versleutelingssleutel beheren via uw Azure Key Vault.

Belangrijk

Door de klant beheerde sleutels zijn alleen beschikbare resources die zijn gemaakt na 11 mei 2020. Als u CMK wilt gebruiken met Document Intelligence, moet u een nieuwe Document Intelligence-resource maken. Zodra de resource is gemaakt, kunt u Azure Key Vault gebruiken om uw beheerde identiteit in te stellen.

Door de klant beheerde sleutels met Azure Key Vault

Wanneer u door de klant beheerde sleutels gebruikt, moet u Azure Key Vault gebruiken om deze op te slaan. U kunt uw eigen sleutels maken en opslaan in een sleutelkluis, of u kunt de Key Vault-API's gebruiken om sleutels te genereren. De Azure AI-servicesresource en de sleutelkluis moeten zich in dezelfde regio en in dezelfde Microsoft Entra-tenant bevinden, maar ze kunnen zich in verschillende abonnementen bevinden. Zie Wat is Azure Key Vault? voor meer informatie over Key Vault.

Wanneer u een nieuwe Resource voor Azure AI-services maakt, wordt deze altijd versleuteld met behulp van door Microsoft beheerde sleutels. Het is niet mogelijk om door de klant beheerde sleutels in te schakelen wanneer u de resource maakt. Door de klant beheerde sleutels worden opgeslagen in Key Vault. De sleutelkluis moet worden ingericht met toegangsbeleid dat sleutelmachtigingen verleent aan de beheerde identiteit die is gekoppeld aan de Azure AI-servicesresource. De beheerde identiteit is alleen beschikbaar nadat de resource is gemaakt met behulp van de prijscategorie die is vereist voor door de klant beheerde sleutels.

Het inschakelen van door de klant beheerde sleutels maakt ook een door het systeem toegewezen beheerde identiteit mogelijk, een functie van Microsoft Entra-id. Nadat de door het systeem toegewezen beheerde identiteit is ingeschakeld, wordt deze resource geregistreerd bij Microsoft Entra-id. Nadat de identiteit is geregistreerd, krijgt de beheerde identiteit toegang tot de sleutelkluis die is geselecteerd tijdens het instellen van de door de klant beheerde sleutel.

Belangrijk

Als u door het systeem toegewezen beheerde identiteiten uitschakelt, wordt de toegang tot de sleutelkluis verwijderd en zijn alle gegevens die zijn versleuteld met de klantsleutels niet meer toegankelijk. Alle functies die afhankelijk zijn van deze gegevens, werken niet meer.

Belangrijk

Beheerde identiteiten bieden momenteel geen ondersteuning voor scenario's tussen mappen. Wanneer u door de klant beheerde sleutels in Azure Portal configureert, wordt achter de schermen automatisch een beheerde identiteit toegewezen. Als u vervolgens het abonnement, de resourcegroep of de resource van de ene Microsoft Entra-map naar een andere verplaatst, wordt de beheerde identiteit die aan de resource is gekoppeld, niet overgedragen naar de nieuwe tenant, zodat door de klant beheerde sleutels mogelijk niet meer werken. Zie Een abonnement overdragen tussen Microsoft Entra-mappen in veelgestelde vragen en bekende problemen met beheerde identiteiten voor Azure-resources voor meer informatie.

Key Vault configureren

Wanneer u door de klant beheerde sleutels gebruikt, moet u twee eigenschappen instellen in de sleutelkluis, Voorlopig verwijderen en Niet leegmaken. Deze eigenschappen zijn niet standaard ingeschakeld, maar u kunt deze inschakelen in een nieuwe of bestaande sleutelkluis met behulp van Azure Portal, PowerShell of Azure CLI.

Belangrijk

Als de eigenschappen Voorlopig verwijderen en Niet leegmaken niet zijn ingeschakeld en u uw sleutel verwijdert, kunt u de gegevens in uw Azure AI-servicesresource niet herstellen.

Zie Herstelbeheer van Azure Key Vault met voorlopig verwijderen en opschonen voor informatie over het inschakelen van deze eigenschappen voor een bestaande sleutelkluis.

Door de klant beheerde sleutels voor uw resource inschakelen

Voer de volgende stappen uit om door de klant beheerde sleutels in te schakelen in Azure Portal:

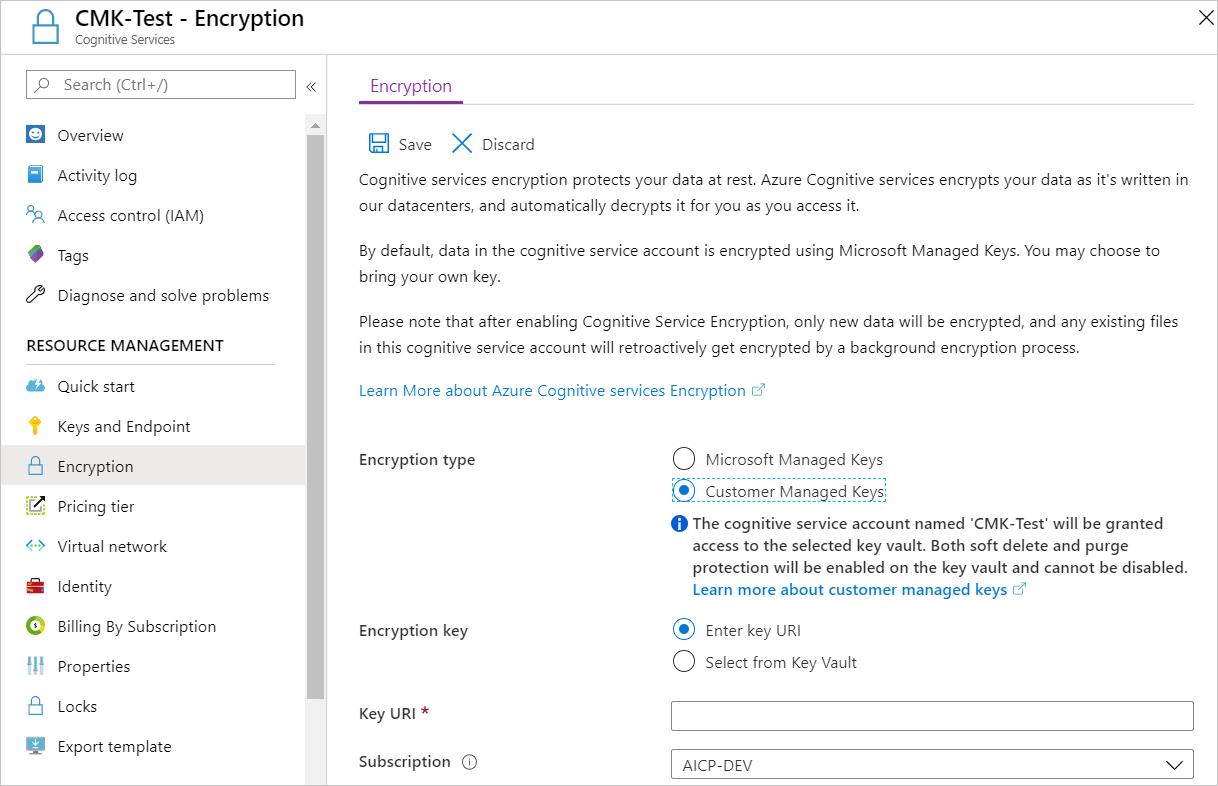

Ga naar uw Azure AI-servicesresource.

Selecteer versleuteling aan de linkerkant.

Selecteer onder Versleutelingstype de optie Door klant beheerde sleutels, zoals wordt weergegeven in de volgende schermopname.

Een sleutel opgeven

Nadat u door de klant beheerde sleutels hebt ingeschakeld, kunt u een sleutel opgeven die moet worden gekoppeld aan de Azure AI-servicesresource.

Een sleutel opgeven als een URI

Voer de volgende stappen uit om een sleutel op te geven als een URI:

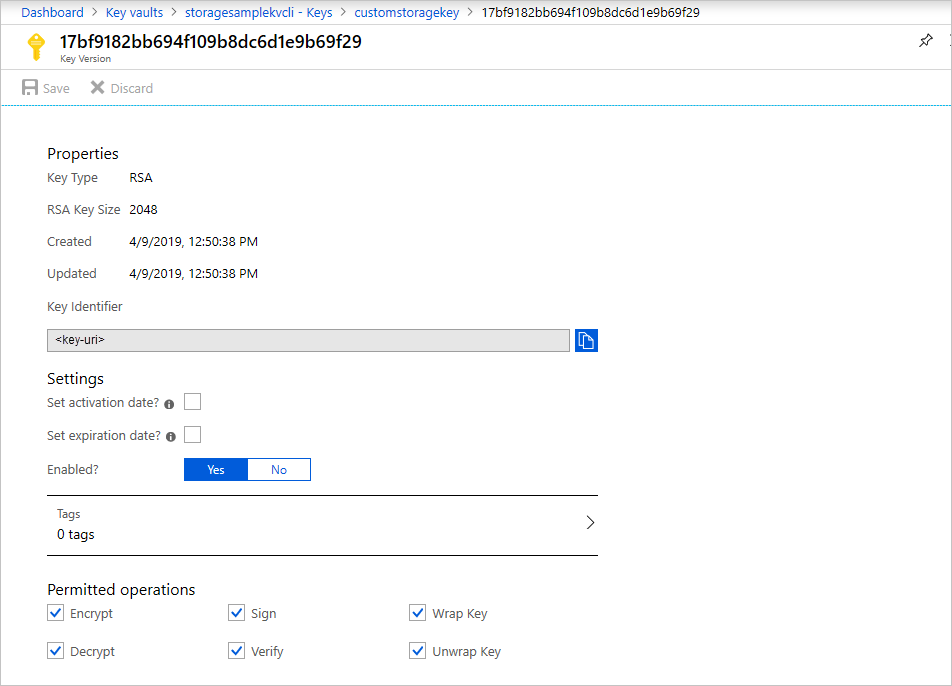

Ga in Azure Portal naar uw sleutelkluis.

Selecteer Onder Instellingen de optie Sleutels.

Selecteer de gewenste sleutel en selecteer vervolgens de sleutel om de versies ervan weer te geven. Selecteer een sleutelversie om de instellingen voor die versie weer te geven.

Kopieer de waarde van de sleutel-id , die de URI levert.

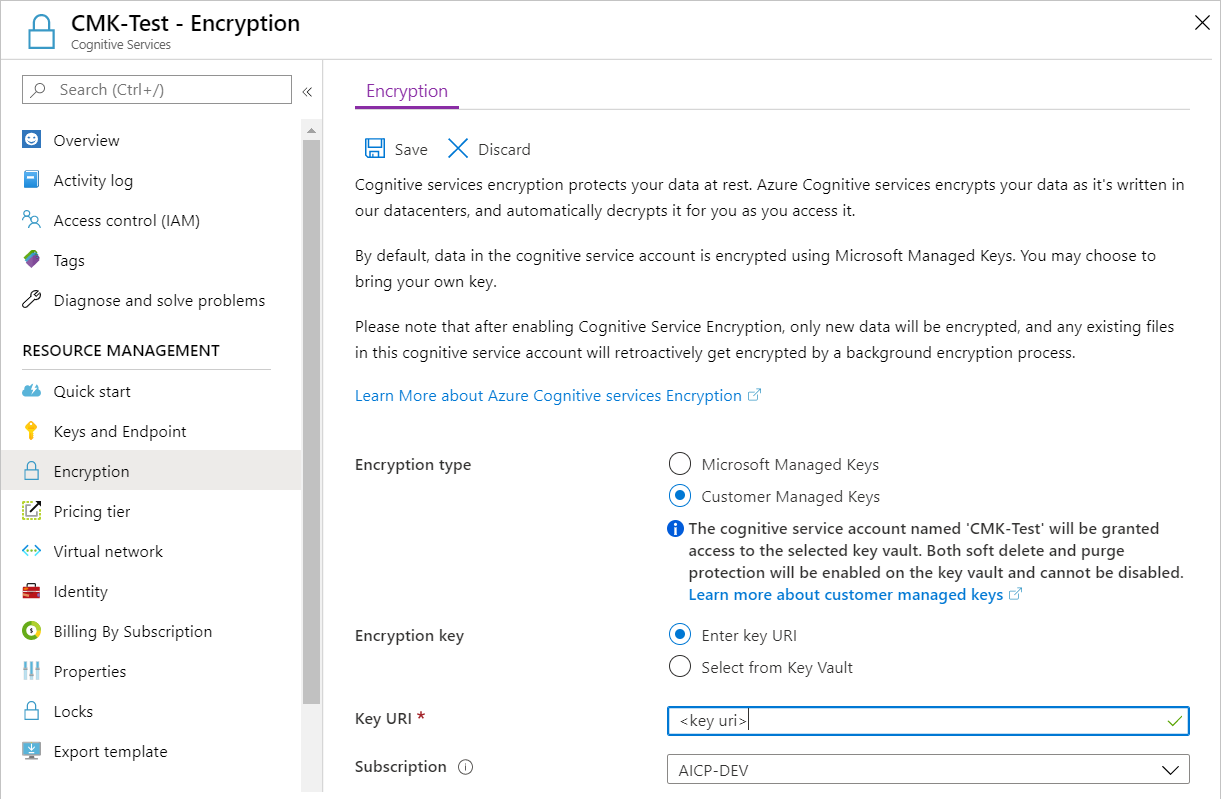

Ga terug naar uw Azure AI-servicesresource en selecteer Versleuteling.

Selecteer onder Versleutelingssleutel enter-sleutel-URI.

Plak de URI die u hebt gekopieerd in het vak Sleutel-URI .

Selecteer onder Abonnement het abonnement dat de sleutelkluis bevat.

Sla uw wijzigingen op.

Een sleutel opgeven uit een sleutelkluis

Als u een sleutel uit een sleutelkluis wilt opgeven, moet u eerst een sleutelkluis met een sleutel hebben. Volg nu deze stappen:

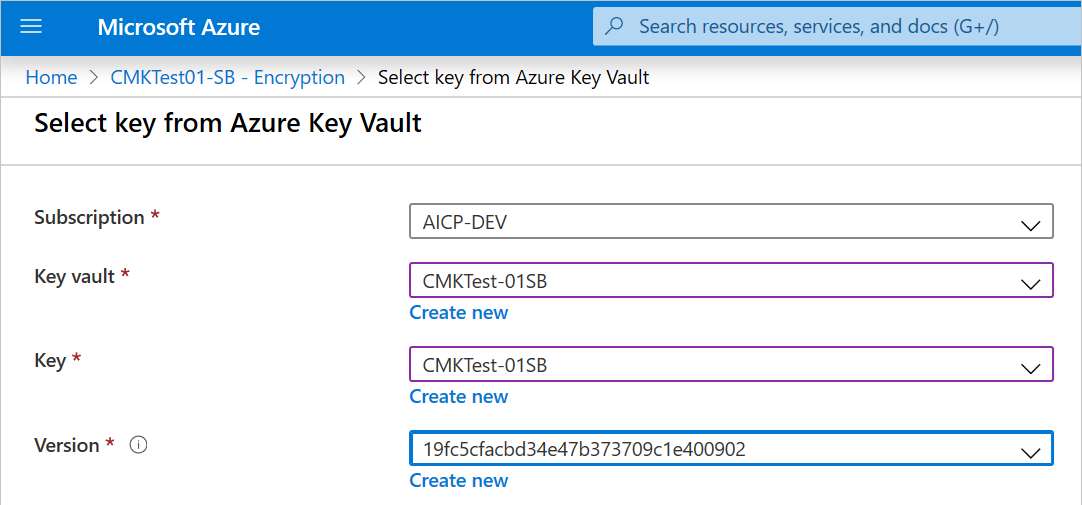

Ga naar uw Azure AI-servicesresource en selecteer Versleuteling.

Selecteer Onder Versleutelingssleutel selecteren in Key Vault.

Selecteer de sleutelkluis die de sleutel bevat die u wilt gebruiken.

Selecteer de sleutel die u wilt gebruiken.

Sla uw wijzigingen op.

De sleutelversie bijwerken

Wanneer u een nieuwe versie van een sleutel maakt, werkt u de Azure AI-servicesresource bij om de nieuwe versie te gebruiken. Volg vervolgens deze stappen:

- Ga naar uw Azure AI-servicesresource en selecteer Versleuteling.

- Voer de URI in voor de nieuwe sleutelversie. U kunt ook de sleutelkluis selecteren en vervolgens de sleutel opnieuw selecteren om de versie bij te werken.

- Sla uw wijzigingen op.

Een andere sleutel gebruiken

Voer de volgende stappen uit om de sleutel te wijzigen die u voor versleuteling gebruikt:

- Ga naar uw Azure AI-servicesresource en selecteer Versleuteling.

- Voer de URI voor de nieuwe sleutel in. U kunt ook de sleutelkluis selecteren en vervolgens een nieuwe sleutel selecteren.

- Sla uw wijzigingen op.

Door de klant beheerde sleutels draaien

U kunt een door de klant beheerde sleutel in Key Vault roteren volgens uw nalevingsbeleid. Wanneer de sleutel wordt gedraaid, moet u de Azure AI-servicesresource bijwerken om de nieuwe sleutel-URI te kunnen gebruiken. Zie De sleutelversie bijwerken voor meer informatie over het bijwerken van de resource voor het gebruik van een nieuwe versie van de sleutel in Azure Portal.

Als u de sleutel roteert, wordt herversleuteling van gegevens in de resource niet geactiveerd. Er is geen verdere actie van de gebruiker vereist.

Toegang tot door de klant beheerde sleutels intrekken

Als u de toegang tot door de klant beheerde sleutels wilt intrekken, gebruikt u PowerShell of Azure CLI. Zie Azure Key Vault PowerShell of Azure Key Vault CLI voor meer informatie. Het intrekken van toegang blokkeert de toegang tot alle gegevens in de Azure AI-servicesresource, omdat de versleutelingssleutel niet toegankelijk is voor Azure AI-services.

Door de klant beheerde sleutels uitschakelen

Wanneer u door de klant beheerde sleutels uitschakelt, wordt uw Azure AI-servicesresource vervolgens versleuteld met door Microsoft beheerde sleutels. Voer de volgende stappen uit om door de klant beheerde sleutels uit te schakelen:

- Ga naar uw Azure AI-servicesresource en selecteer Versleuteling.

- Schakel het selectievakje naast Uw eigen sleutel gebruiken uit.