Uitgaand clusterverkeer aanpassen met uitgaande typen in Azure Kubernetes Service (AKS)

U kunt uitgaand verkeer voor een AKS-cluster aanpassen aan specifieke scenario's. Standaard richt AKS een standaard SKU-load balancer in die moet worden ingesteld en gebruikt voor uitgaand verkeer. De standaardinstelling voldoet echter mogelijk niet aan de vereisten van alle scenario's als openbare IP-adressen niet zijn toegestaan of extra hops zijn vereist voor uitgaand verkeer.

In dit artikel worden de verschillende typen uitgaande connectiviteit besproken die beschikbaar zijn in AKS-clusters.

Notitie

U kunt het cluster nu bijwerken nadat het outboundType cluster is gemaakt.

Belangrijk

In niet-privéclusters wordt verkeer van API-serverclusters gerouteerd en verwerkt via het uitgaande type clusters. Als u wilt voorkomen dat API-serververkeer als openbaar verkeer wordt verwerkt, kunt u overwegen een privécluster te gebruiken of de functie VNet-integratie van API Server te bekijken.

Beperkingen

- Voor de instelling

outboundTypezijn AKS-clusters met eenvm-set-typevanVirtualMachineScaleSetsenload-balancer-skuvanStandardvereist.

Uitgaande typen in AKS

U kunt een AKS-cluster configureren met behulp van de volgende uitgaande typen: load balancer, NAT-gateway of door de gebruiker gedefinieerde routering. Het uitgaande type heeft alleen invloed op het uitgaand verkeer van uw cluster. Zie Het instellen van toegangsbeheerobjectcontrollers voor meer informatie.

Notitie

U kunt uw eigen [routetabel][byo-route-table] gebruiken met UDR- en kubenet-netwerken. Zorg ervoor dat uw clusteridentiteit (service-principal of beheerde identiteit) inzendermachtigingen heeft voor de aangepaste routetabel.

Uitgaand type van loadBalancer

De load balancer wordt gebruikt voor uitgaand verkeer via een door AKS toegewezen openbaar IP-adres. Een uitgaand type ondersteunt loadBalancer Kubernetes-services van het type loadBalancer, die uitgaand verkeer verwachten van de load balancer die is gemaakt door de AKS-resourceprovider.

Als loadBalancer dit is ingesteld, voltooit AKS automatisch de volgende configuratie:

- Er wordt een openbaar IP-adres ingericht voor uitgaand verkeer van clusters.

- Het openbare IP-adres wordt toegewezen aan de load balancer-resource.

- Back-endpools voor de load balancer worden ingesteld voor agentknooppunten in het cluster.

Zie voor meer informatie het gebruik van een standard load balancer in AKS.

Uitgaand type managedNatGateway of userAssignedNatGateway

Als managedNatGateway of userAssignedNatGateway zijn geselecteerd voor outboundType, is AKS afhankelijk van de Azure Networking NAT-gateway voor uitgaand clusterverkeer.

- Selecteer

managedNatGatewaybij het gebruik van beheerde virtuele netwerken. AKS richt een NAT-gateway in en koppelt deze aan het clustersubnet. - Selecteer

userAssignedNatGatewaybij het gebruik van bring-your-own virtuele netwerken. Voor deze optie moet u een NAT-gateway hebben ingericht voordat het cluster wordt gemaakt.

Zie nat-gateway gebruiken met AKS voor meer informatie.

Uitgaand type van userDefinedRouting

Notitie

Het userDefinedRouting uitgaande type is een geavanceerd netwerkscenario en vereist de juiste netwerkconfiguratie.

Als userDefinedRouting deze optie is ingesteld, configureert AKS niet automatisch uitgaande paden. De uitgaande installatie moet door u worden uitgevoerd.

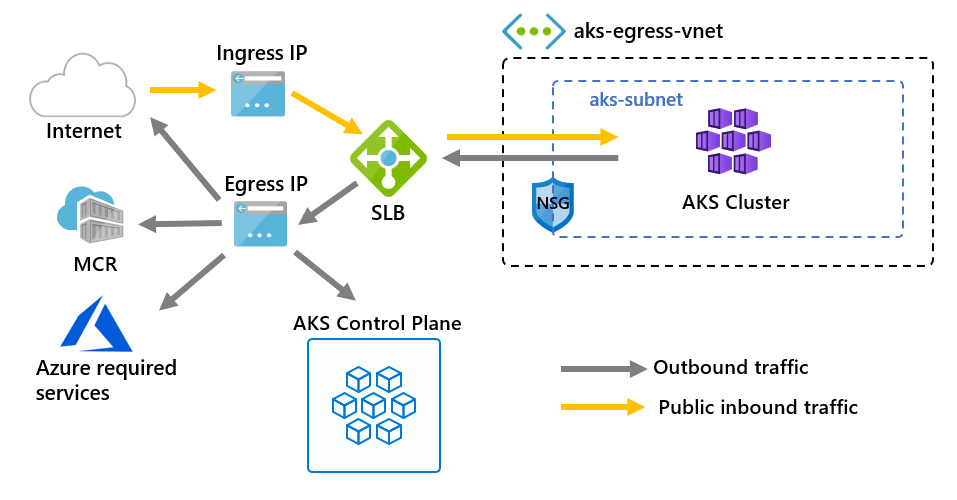

U moet het AKS-cluster implementeren in een bestaand virtueel netwerk met een subnet dat eerder is geconfigureerd. Omdat u geen SLB-architectuur (Standard Load Balancer) gebruikt, moet u expliciet uitgaand verkeer tot stand brengen. Voor deze architectuur moet expliciet uitgaand verkeer worden verzonden naar een apparaat, zoals een firewall, gateway, proxy of om NAT toe te staan door een openbaar IP-adres dat is toegewezen aan de standaard load balancer of het apparaat.

Zie voor meer informatie het configureren van uitgaande clusters via door de gebruiker gedefinieerde routering.

Bijwerken outboundType na het maken van het cluster

Als u het uitgaande type wijzigt nadat het cluster is gemaakt, worden resources geïmplementeerd of verwijderd, indien nodig om het cluster in de nieuwe uitgaande configuratie te plaatsen.

In de volgende tabellen ziet u de ondersteunde migratiepaden tussen uitgaande typen voor beheerde en virtuele BYO-netwerken.

Ondersteunde migratiepaden voor beheerd VNet

Elke rij geeft aan of het uitgaande type kan worden gemigreerd naar de typen bovenaan. 'Ondersteund' betekent dat migratie mogelijk is, terwijl 'Niet ondersteund' of 'N/B' betekent dat dit niet zo is.

| Van |Aan | loadBalancer |

managedNATGateway |

userAssignedNATGateway |

userDefinedRouting |

|---|---|---|---|---|

loadBalancer |

N.v.t. | Ondersteund | Niet ondersteund | Niet ondersteund |

managedNATGateway |

Ondersteund | N.v.t. | Niet ondersteund | Niet ondersteund |

userAssignedNATGateway |

Niet ondersteund | Niet ondersteund | N.v.t. | Niet ondersteund |

Ondersteunde migratiepaden voor BYO VNet

| Van |Aan | loadBalancer |

managedNATGateway |

userAssignedNATGateway |

userDefinedRouting |

|---|---|---|---|---|

loadBalancer |

N.v.t. | Niet ondersteund | Ondersteund | Ondersteund |

managedNATGateway |

Niet ondersteund | N.v.t. | Niet ondersteund | Niet ondersteund |

userAssignedNATGateway |

Ondersteund | Niet ondersteund | N.v.t. | Ondersteund |

userDefinedRouting |

Ondersteund | Niet ondersteund | Ondersteund | N.v.t. |

Migratie wordt alleen ondersteund tussen loadBalancer, managedNATGateway (als u een beheerd virtueel netwerk gebruikt) userAssignedNATGateway en userDefinedRouting (als u een aangepast virtueel netwerk gebruikt).

Waarschuwing

Als u het uitgaande type migreert naar door de gebruiker beheerde typen (userAssignedNATGateway en userDefinedRouting), worden de uitgaande openbare IP-adressen van het cluster gewijzigd.

als geautoriseerde IP-bereiken zijn ingeschakeld, controleert u of er een nieuw uitgaand IP-bereik wordt toegevoegd aan het geautoriseerde IP-bereik.

Waarschuwing

Het wijzigen van het uitgaande type op een cluster is verstorend voor de netwerkverbinding en leidt tot een wijziging van het uitgaande IP-adres van het cluster. Als er firewallregels zijn geconfigureerd om het verkeer van het cluster te beperken, moet u deze bijwerken zodat deze overeenkomen met het nieuwe UITGAANDE IP-adres.

Cluster bijwerken om een nieuw uitgaand type te gebruiken

Notitie

U moet een versie >= 2.56 van Azure CLI gebruiken om het uitgaande type te migreren. Gebruik az upgrade dit om bij te werken naar de nieuwste versie van Azure CLI.

- Werk de uitgaande configuratie van uw cluster bij met behulp van de

az aks updateopdracht.

Cluster bijwerken van loadbalancer naar managedNATGateway

az aks update --resource-group <resourceGroup> --name <clusterName> --outbound-type managedNATGateway --nat-gateway-managed-outbound-ip-count <number of managed outbound ip>

Cluster bijwerken van managedNATGateway naar loadbalancer

az aks update --resource-group <resourceGroup> --name <clusterName> \

--outbound-type loadBalancer \

<--load-balancer-managed-outbound-ip-count <number of managed outbound ip>| --load-balancer-outbound-ips <outbound ip ids> | --load-balancer-outbound-ip-prefixes <outbound ip prefix ids> >

Waarschuwing

Gebruik geen IP-adres dat al wordt gebruikt in eerdere uitgaande configuraties.

Cluster bijwerken van managedNATGateway naar userDefinedRouting

0.0.0.0/0Route toevoegen aan standaardroutetabel. Raadpleeg clusteruitgangen aanpassen met een door de gebruiker gedefinieerde routeringstabel in Azure Kubernetes Service (AKS)

az aks update --resource-group <resourceGroup> --name <clusterName> --outbound-type userDefinedRouting

Cluster bijwerken van loadbalancer naar userAssignedNATGateway in BYO vnet-scenario

- Koppel nat-gateway aan subnet waaraan de workload is gekoppeld. Raadpleeg Een beheerde of door de gebruiker toegewezen NAT-gateway maken

az aks update --resource-group <resourceGroup> --name <clusterName> --outbound-type userAssignedNATGateway

Volgende stappen

Azure Kubernetes Service