Azure Kubernetes Service (AKS) bewaken

Wanneer u kritieke toepassingen en bedrijfsprocessen hebt die afhankelijk zijn van Azure-resources, kunt u de beschikbaarheid, prestaties en werking van deze resources bewaken. In dit artikel worden de bewakingsgegevens beschreven die zijn gegenereerd door AKS en geanalyseerd met Azure Monitor. Als u niet bekend bent met de functies van Azure Monitor die gangbaar zijn voor alle Azure-services die deze gebruiken, leest u Bewaking van Azure-resources met Azure Monitor.

Belangrijk

Kubernetes is een complex gedistribueerd systeem met veel bewegende onderdelen, dus bewaking op meerdere niveaus is vereist. Hoewel AKS een beheerde Kubernetes-service is, is dezelfde rigor rond bewaking op meerdere niveaus nog steeds vereist. Dit artikel bevat informatie en best practices op hoog niveau voor het bewaken van een AKS-cluster. Zie het volgende voor meer informatie.

- Zie Azure Kubernetes Service (AKS) bewaken met Azure Monitor voor gedetailleerde bewaking van de volledige Kubernetes-stack

- Zie de beheerde Azure Monitor-service voor Prometheus voor het verzamelen van metrische gegevens van Kubernetes-clusters.

- Zie Container insights voor het verzamelen van logboeken in Kubernetes-clusters.

- Zie Azure Workbooks en Azure Managed Grafana voor gegevensvisualisatie.

Bewakingsgegevens

AKS genereert dezelfde soorten bewakingsgegevens als andere Azure-resources die worden beschreven in Bewakingsgegevens van Azure-resources. Zie AKS-gegevensreferentie bewaken voor gedetailleerde informatie over de metrische gegevens en logboeken die zijn gemaakt door AKS. Andere Azure-services en -functies verzamelen andere gegevens en maken andere analyseopties mogelijk, zoals wordt weergegeven in het volgende diagram en de volgende tabel.

| Source | Beschrijving |

|---|---|

| Metrische platformgegevens | Metrische platformgegevens worden automatisch verzameld voor AKS-clusters zonder kosten. U kunt deze metrische gegevens analyseren met Metrics Explorer of deze gebruiken voor metrische waarschuwingen. |

| Metrische prometheus-gegevens | Wanneer u metrische scraping inschakelt voor uw cluster, worden metrische gegevens van Prometheus verzameld door de beheerde Azure Monitor-service voor Prometheus en opgeslagen in een Azure Monitor-werkruimte. Analyseer ze met vooraf samengestelde dashboards in Azure Managed Grafana en met Prometheus-waarschuwingen. |

| Activiteitenlogboeken | Activiteitenlogboek wordt automatisch verzameld voor AKS-clusters zonder kosten. Deze logboeken houden informatie bij, zoals wanneer een cluster wordt gemaakt of een configuratiewijziging heeft. Verzend het activiteitenlogboek naar een Log Analytics-werkruimte om het te analyseren met uw andere logboekgegevens. |

| Resourcelogboeken | Logboeken van besturingsvlak voor AKS worden geïmplementeerd als resourcelogboeken. Maak een diagnostische instelling om ze naar de Log Analytics-werkruimte te verzenden, waar u ze kunt analyseren en waarschuwen met logboekquery's in Log Analytics. |

| Container Insights | Container insights verzamelt verschillende logboeken en prestatiegegevens van een cluster, waaronder stdout/stderr-streams en slaat deze op in een Log Analytics-werkruimte en metrische gegevens van Azure Monitor. Analyseer deze gegevens met weergaven en werkmappen die zijn opgenomen in Container Insights of met Log Analytics en Metrics Explorer. |

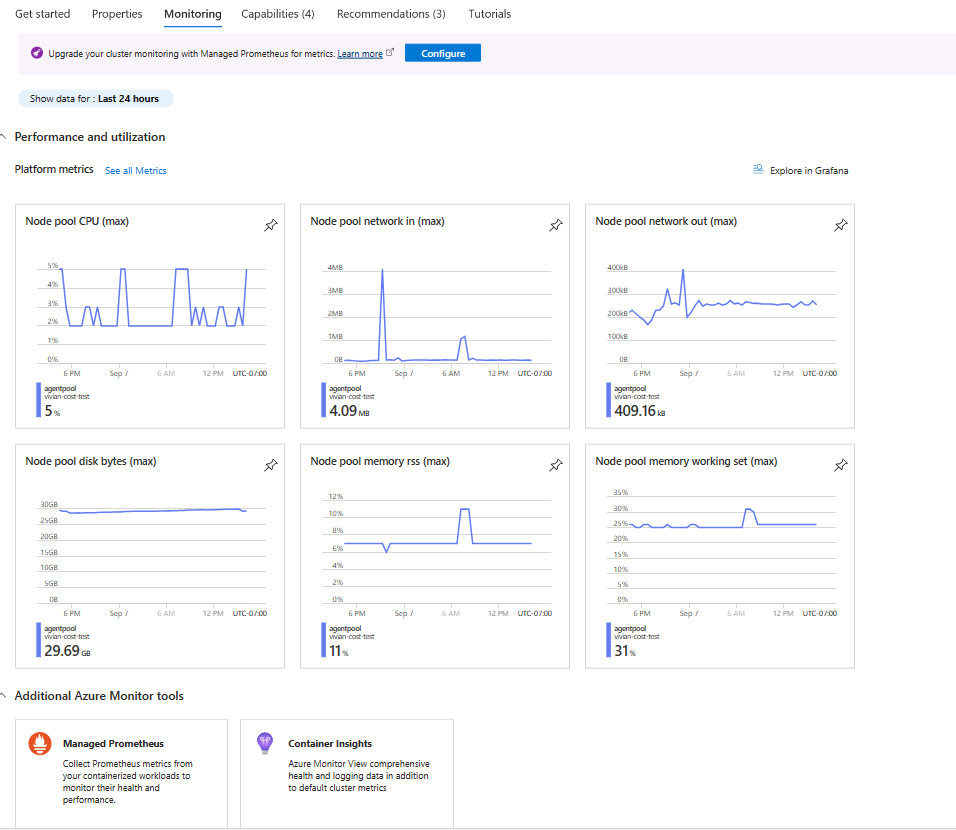

Overzichtspagina bewaking in Azure Portal

Het tabblad Bewaking op de pagina Overzicht biedt een snelle manier om bewakingsgegevens voor elk AKS-cluster weer te geven in Azure Portal. Dit omvat grafieken met algemene metrische gegevens voor het cluster, gescheiden door knooppuntgroep. Klik op een van deze grafieken om de gegevens verder te analyseren in Metrics Explorer.

De pagina Overzicht bevat ook koppelingen naar Beheerde Prometheus - en Containerinzichten voor het huidige cluster. Als u deze hulpprogramma's nog niet hebt ingeschakeld, wordt u gevraagd dit te doen. Mogelijk ziet u boven aan het scherm ook een banner die aanbeveelt dat u andere functies inschakelt om de bewaking van uw cluster te verbeteren.

Tip

Toegang tot bewakingsfuncties voor alle AKS-clusters in uw abonnement vanuit het menu Bewaking in Azure Portal of voor één AKS-cluster vanuit de sectie Monitor van het menu Kubernetes-services.

Integraties

De volgende Azure-services en -functies van Azure Monitor kunnen worden gebruikt voor extra bewaking van uw Kubernetes-clusters. U kunt deze functies inschakelen tijdens het maken van een AKS-cluster vanaf het tabblad Integraties in Azure Portal, Azure CLI, Terraform, Azure Policy of het cluster later naar hen onboarden. Voor elk van deze functies kunnen kosten in rekening worden gebracht, dus raadpleeg de prijsinformatie voor elke functie voordat u ze hebt ingeschakeld.

| Service / functie | Beschrijving |

|---|---|

| Containerinzichten | Maakt gebruik van een containerversie van de Azure Monitor-agent voor het verzamelen van stdout-/stderr-logboeken en Kubernetes-gebeurtenissen van elk knooppunt in uw cluster, waarbij verschillende bewakingsscenario's voor AKS-clusters worden ondersteund. U kunt bewaking inschakelen voor een AKS-cluster wanneer het wordt gemaakt met behulp van Azure CLI, Azure Policy, Azure Portal of Terraform. Als u Container Insights niet inschakelt wanneer u uw cluster maakt, raadpleegt u Container insights inschakelen voor azure Kubernetes Service-cluster (AKS) voor andere opties om dit in te schakelen. Container Insights slaat de meeste gegevens op in een Log Analytics-werkruimte. Doorgaans gebruikt u dezelfde Log Analytics-werkruimte als de resourcelogboeken voor uw cluster. Zie Een Log Analytics-werkruimtearchitectuur ontwerpen voor hulp bij het aantal werkruimten dat u moet gebruiken en waar u deze kunt vinden. |

| Beheerde Azure Monitor-service voor Prometheus | Prometheus is een cloudeigen oplossing voor metrische gegevens van de Cloud Native Compute Foundation en het meest gebruikte hulpprogramma voor het verzamelen en analyseren van metrische gegevens uit Kubernetes-clusters. Beheerde Azure Monitor-service voor Prometheus is een volledig beheerde bewakingsoplossing die compatibel is met Prometheus in Azure. Als u beheerde Prometheus niet inschakelt wanneer u uw cluster maakt, raadpleegt u Metrische gegevens van Prometheus verzamelen vanuit een AKS-cluster voor andere opties om dit in te schakelen. De beheerde Azure Monitor-service voor Prometheus slaat de gegevens op in een Azure Monitor-werkruimte, die is gekoppeld aan een Grafana-werkruimte , zodat u de gegevens kunt analyseren met Azure Managed Grafana. |

| Azure Managed Grafana | Volledig beheerde implementatie van Grafana, een opensource-platform voor gegevensvisualisatie dat vaak wordt gebruikt om Prometheus-gegevens te presenteren. Er zijn meerdere vooraf gedefinieerde Grafana-dashboards beschikbaar voor het bewaken van Kubernetes en het oplossen van problemen met volledige stacks. Als u beheerde Grafana niet inschakelt wanneer u uw cluster maakt, raadpleegt u De details van een Grafana-werkruimte koppelen over het koppelen aan uw Azure Monitor-werkruimte, zodat deze toegang heeft tot metrische prometheus-gegevens voor uw cluster. |

Metrische gegevens voor

Metrische gegevens spelen een belangrijke rol bij clusterbewaking, het identificeren van problemen en het optimaliseren van de prestaties in de AKS-clusters. Metrische platformgegevens worden vastgelegd met behulp van de out-of-the-box metrics-server die is geïnstalleerd in kube-system-naamruimte, waarmee periodiek metrische gegevens worden verwijderd uit alle Kubernetes-knooppunten die door Kubelet worden geleverd. U moet ook metrische gegevens van Azure Managed Prometheus inschakelen om metrische gegevens van containers en metrische kubernetes-objecten te verzamelen, zoals de objectstatus van implementaties. Zie Metrische gegevens van Prometheus verzamelen vanuit een AKS-cluster om gegevens te verzenden naar azure Managed Service voor Prometheus.

Logboeken

AKS-besturingsvlak/resourcelogboeken

Besturingsvlaklogboeken voor AKS-clusters worden geïmplementeerd als resourcelogboeken in Azure Monitor. Resourcelogboeken worden pas verzameld en opgeslagen als u een diagnostische instelling maakt om ze naar een of meer locaties te routeren. Doorgaans verzendt u ze naar een Log Analytics-werkruimte, waar de meeste gegevens voor Container Insights worden opgeslagen.

Zie Diagnostische instellingen maken voor het gedetailleerde proces voor het maken van een diagnostische instelling met behulp van Azure Portal, CLI of PowerShell. Wanneer u een diagnostische instelling maakt, geeft u op welke categorieën logboeken moeten worden verzameld. De categorieën voor AKS worden vermeld in AKS-bewakingsgegevensreferenties.

Belangrijk

Er kunnen aanzienlijke kosten in rekening worden gebracht bij het verzamelen van resourcelogboeken voor AKS, met name voor kube-auditlogboeken . Bekijk de volgende aanbevelingen om de hoeveelheid verzamelde gegevens te verminderen:

- Schakel logboekregistratie van kube-audit uit wanneer dit niet vereist is.

- Verzameling inschakelen van kube-audit-admin, die de controlegebeurtenissen ophalen en vermelden uitsluit.

- Schakel resourcespecifieke logboeken in zoals hieronder wordt beschreven en configureer

AKSAuditde tabel als basislogboeken.

Zie Kubernetes-clusters bewaken met behulp van Azure-services en cloudeigen hulpprogramma's voor verdere aanbevelingen en kostenoptimalisatie en Azure Monitor voor verdere strategieën om uw bewakingskosten te verlagen.

AKS ondersteunt de diagnostische modus van Azure of de resourcespecifieke modus voor resourcelogboeken. Hiermee geeft u de tabellen op in de Log Analytics-werkruimte waar de gegevens worden verzonden. De diagnostische modus van Azure verzendt alle gegevens naar de Tabel AzureDiagnostics, terwijl de resourcespecifieke modus gegevens verzendt naar AKS-audit, AKS-audit Beheer en AKS-besturingsvlak, zoals wordt weergegeven in de tabel in resourcelogboeken.

Resourcespecifieke modus wordt om de volgende redenen aanbevolen voor AKS:

- Gegevens zijn eenvoudiger te doorzoeken omdat deze zich in afzonderlijke tabellen bevinden die zijn toegewezen aan AKS.

- Ondersteunt configuratie als basislogboeken voor aanzienlijke kostenbesparingen.

Zie De verzamelingsmodus selecteren voor meer informatie over het verschil tussen verzamelingsmodi, waaronder het wijzigen van een bestaande instelling.

Notitie

De mogelijkheid om de verzamelingsmodus te selecteren, is nog niet beschikbaar in Azure Portal in alle regio's. Voor die regio's waar deze nog niet beschikbaar is, gebruikt u CLI om de diagnostische instelling te maken met een opdracht zoals de volgende:

az monitor diagnostic-settings create --name AKS-Diagnostics --resource /subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourceGroups/myresourcegroup/providers/Microsoft.ContainerService/managedClusters/my-cluster --logs '[{""category"": ""kube-audit"",""enabled"": true}, {""category"": ""kube-audit-admin"", ""enabled"": true}, {""category"": ""kube-apiserver"", ""enabled"": true}, {""category"": ""kube-controller-manager"", ""enabled"": true}, {""category"": ""kube-scheduler"", ""enabled"": true}, {""category"": ""cluster-autoscaler"", ""enabled"": true}, {""category"": ""cloud-controller-manager"", ""enabled"": true}, {""category"": ""guard"", ""enabled"": true}, {""category"": ""csi-azuredisk-controller"", ""enabled"": true}, {""category"": ""csi-azurefile-controller"", ""enabled"": true}, {""category"": ""csi-snapshot-controller"", ""enabled"": true}]' --workspace /subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourcegroups/myresourcegroup/providers/microsoft.operationalinsights/workspaces/myworkspace --export-to-resource-specific true

Voorbeeld van logboekquery's

Belangrijk

Wanneer u Logboeken selecteert in het menu voor een AKS-cluster, wordt Log Analytics geopend met het querybereik ingesteld op het huidige cluster. Dit betekent dat logboekquery's alleen gegevens uit die resource bevatten. Als u een query wilt uitvoeren die gegevens uit andere clusters of gegevens uit andere Azure-services bevat, selecteert u Logboeken in het menu Azure Monitor . Zie Log-querybereik en tijdsbereik in Azure Monitor Log Analytics voor meer informatie.

Als de diagnostische instelling voor uw cluster gebruikmaakt van de diagnostische modus van Azure, worden de resourcelogboeken voor AKS opgeslagen in de tabel AzureDiagnostics . U kunt verschillende logboeken onderscheiden met de kolom Categorie . Zie AKS-referentieresourcelogboeken voor een beschrijving van elke categorie.

| Beschrijving | Logboekquery |

|---|---|

| Logboeken voor elke categorie tellen (Diagnostische modus van Azure) |

AzureDiagnostics | where ResourceType == "MANAGEDCLUSTERS" | summarize count() by Category |

| Alle API-serverlogboeken (Diagnostische modus van Azure) |

AzureDiagnostics | where Category == "kube-apiserver" |

| Alle kube-auditlogboeken in een tijdsbereik (Diagnostische modus van Azure) |

let starttime = datetime("2023-02-23"); let endtime = datetime("2023-02-24"); AzureDiagnostics | waarbij TimeGenerated between(starttime.. eindtijd) | where Category == "kube-audit" | gebeurtenis uitbreiden = parse_json(log_s) | HttpMethod = tostring(event.verb) uitbreiden | extend User = tostring(event.user.username) | apiserver uitbreiden = pod_s | extend SourceIP = tostring(event.sourceIPs[0]) | project TimeGenerated, Category, HttpMethod, User, Apiserver, SourceIP, OperationName, event |

| Alle auditlogboeken (resourcespecifieke modus) |

AKSAudit |

| Alle auditlogboeken, met uitzondering van de controlegebeurtenissen ophalen en vermelden (resourcespecifieke modus) |

AKSAudit Beheer |

| Alle API-serverlogboeken (resourcespecifieke modus) |

AKSControlPlane | where Category == "kube-apiserver" |

Als u toegang wilt krijgen tot een set vooraf gedefinieerde query's in de Log Analytics-werkruimte, raadpleegt u de interface voor Log Analytics-query's en selecteert u Kubernetes Services van het resourcetype. Zie Container Insights-query's voor een lijst met algemene query's voor Container Insights.

AKS-gegevensvlak/Container Insights-logboeken

Container Insights verzamelt verschillende typen telemetriegegevens van containers en Kubernetes-clusters om u te helpen bij het bewaken, oplossen en verkrijgen van inzicht in uw containertoepassingen die worden uitgevoerd in uw AKS-clusters. Zie de azure Monitor-tabelreferentie voor een lijst met tabellen en de bijbehorende gedetailleerde beschrijvingen die door Container Insights worden gebruikt. Al deze tabellen zijn beschikbaar voor logboekquery's.

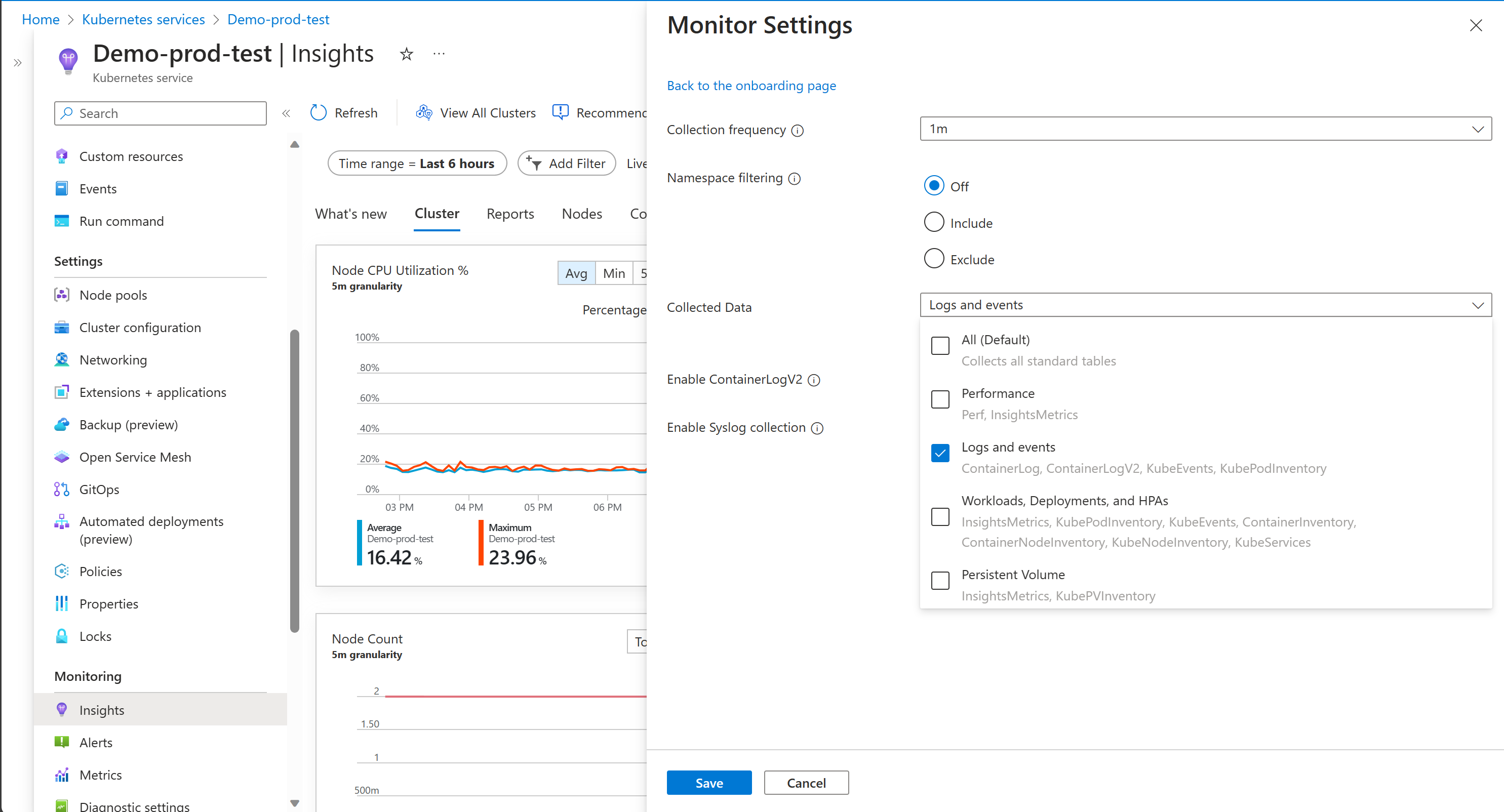

Met instellingen voor kostenoptimalisatie kunt u de metrische gegevens aanpassen en beheren die worden verzameld via de Container Insights-agent. Deze functie ondersteunt de instellingen voor gegevensverzameling voor afzonderlijke tabelselectie, intervallen voor gegevensverzameling en naamruimten om de gegevensverzameling uit te sluiten via Azure Monitor-regels voor gegevensverzameling (DCR). Deze instellingen bepalen het volume van opname en verlagen de bewakingskosten van containerinzichten. Verzamelde gegevens voor containerinzichten kunnen worden aangepast via Azure Portal, met behulp van de volgende opties. Als u andere opties dan Alle (standaard) selecteert, wordt de ervaring voor containerinzichten niet meer beschikbaar.

| Groepering | Tabellen | Opmerkingen |

|---|---|---|

| Alles (standaard) | Alle standaardtabellen voor containerinzichten | Vereist voor het inschakelen van de standaardvisualisaties voor containerinzichten |

| Prestaties | Prestatie, InsightsMetrics | |

| Logboeken en gebeurtenissen | ContainerLog of ContainerLogV2, KubeEvents, KubePodInventory | Aanbevolen als u beheerde prometheus-metrische gegevens hebt ingeschakeld |

| Workloads, implementaties en HPA's | InsightsMetrics, KubePodInventory, KubeEvents, ContainerInventory, ContainerNodeInventory, KubeNodeInventory, KubeServices | |

| Permanente volumes | InsightsMetrics, KubePVInventory |

Met de logboeken en gebeurtenissen worden de logboeken vastgelegd uit de tabellen ContainerLog of ContainerLogV2, KubeEvents, KubePodInventory , maar niet de metrische gegevens. Het aanbevolen pad voor het verzamelen van metrische gegevens is om Azure Monitor Managed Service Prometheus voor Prometheus vanuit uw AKS-cluster in te schakelen en Azure Managed Grafana te gebruiken voor gegevensvisualisatie. Zie Een Azure Monitor-werkruimte beheren voor meer informatie.

ContainerLogV2-schema

Azure Monitor Container Insights biedt een schema voor containerlogboeken, ook wel ContainerLogV2 genoemd. Dit is de aanbevolen optie. Deze indeling bevat de volgende velden om algemene query's te vergemakkelijken voor het weergeven van gegevens met betrekking tot AKS- en Kubernetes-clusters met Azure Arc:

- ContainerName

- PodName

- PodNamespace

Daarnaast is dit schema compatibel met het gegevensabonnement Basislogboeken , dat een goedkoop alternatief biedt voor standaardanalyselogboeken. Met het basisgegevensplan voor logboeken kunt u besparen op de kosten voor het opnemen en opslaan van uitgebreide logboeken in uw Log Analytics-werkruimte voor foutopsporing, probleemoplossing en controle, maar niet voor analyses en waarschuwingen. Zie Tabellen beheren in een Log Analytics-werkruimte voor meer informatie. ContainerLogV2 is de aanbevolen aanpak en is het standaardschema voor klanten die containerinzichten onboarden met Managed Identity-verificatie met behulp van ARM, Bicep, Terraform, Policy en Azure Portal. Zie Het ContainerLogV2-schema inschakelen voor meer informatie over het inschakelen van ContainerLogV2 via de REGEL voor gegevensverzameling van het cluster (DCR) of ConfigMap.

Visualisatie

Gegevensvisualisatie is een essentieel concept waarmee systeembeheerders en operationele technici de verzamelde informatie gemakkelijker kunnen gebruiken. In plaats van onbewerkte gegevens te bekijken, kunnen ze visuele weergaven gebruiken, waarmee de gegevens snel worden weergegeven en trends worden weergegeven die mogelijk verborgen zijn bij het bekijken van onbewerkte gegevens. U kunt Grafana Dashboards of systeemeigen Azure-werkmappen gebruiken voor gegevensvisualisatie.

Azure Managed Grafana

De meest voorkomende manier om Prometheus-gegevens te analyseren en te presenteren, is met een Grafana-dashboard. Azure Managed Grafana bevat vooraf gedefinieerde dashboards voor het bewaken van Kubernetes-clusters, waaronder verschillende die vergelijkbare informatie presenteren als Container Insights-weergaven. Er zijn ook verschillende door de community gemaakte dashboards om meerdere aspecten van een Kubernetes-cluster te visualiseren op basis van de metrische gegevens die door Prometheus worden verzameld.

Werkmappen

Azure Monitor Workbooks is een functie in Azure Monitor die een flexibel canvas biedt voor gegevensanalyse en het maken van uitgebreide visuele rapporten. Werkmappen helpen u bij het maken van visuele rapporten die u helpen bij gegevensanalyse. Rapporten in Container Insights worden standaard aanbevolen voor Azure-werkmappen. Azure biedt ingebouwde werkmappen voor elke service, waaronder Azure Kubernetes Service (AKS), waartoe u toegang hebt vanuit Azure Portal. Selecteer Containers in het menu Azure Monitor in Azure Portal. Selecteer inzichten in de sectie Bewaking, kies een bepaald cluster en selecteer vervolgens het tabblad Rapporten. U kunt ze ook bekijken vanuit de werkmapgalerie in Azure Monitor.

De werkmap clusteroptimalisatie biedt bijvoorbeeld meerdere analysefuncties waarmee u snel de status en prestaties van uw Kubernetes-cluster kunt bekijken. Het bevat meerdere analyses die elk verschillende informatie bieden met betrekking tot uw cluster. De werkmap vereist geen configuratie zodra Container Insights is ingeschakeld op het cluster. Opvallende mogelijkheden zijn onder andere de mogelijkheid om livenesstestfouten en hun frequenties te detecteren, afwijkingen van gebeurtenissen te identificeren en te groeperen die wijzen op recente toenamen in gebeurtenisvolume voor toegankelijkere analyse, en containers met een hoge of lage CPU- en geheugenlimiet en aanvragen, samen met voorgestelde limiet- en aanvraagwaarden voor deze containers die worden uitgevoerd in uw AKS-clusters. Zie Rapporten in Container Insights voor meer informatie over deze werkmappen.

Waarschuwingen

Azure Monitor-waarschuwingen helpen u bij het detecteren en oplossen van problemen voordat gebruikers ze opmerken door u proactief op de hoogte te stellen wanneer azure Monitor verzamelde gegevens aangeeft dat er mogelijk een probleem is met uw cloudinfrastructuur of toepassing. Hiermee kunt u problemen in uw systeem identificeren en oplossen voordat uw klanten ze opmerken. U kunt waarschuwingen instellen voor metrische gegevens, logboeken en het activiteitenlogboek. Verschillende typen waarschuwingen hebben voordelen en nadelen.

Er zijn twee soorten metrische regels die door Container Insights worden gebruikt op basis van metrische gegevens van Prometheus of metrische platformgegevens.

Waarschuwingen op basis van metrische gegevens van Prometheus

Wanneer u het verzamelen van metrische prometheus-gegevens voor uw cluster inschakelt, kunt u een verzameling aanbevolen Prometheus-waarschuwingsregels downloaden. Dit omvat de volgende regels:

| Niveau | Waarschuwingen |

|---|---|

| Podniveau | KubePodCrashLooping Taak is niet op tijd voltooid Podcontainer opnieuw opgestart in afgelopen 1 uur De status Gereed van pods is minder dan 80% Het aantal pods met de status Mislukt is groter dan 0 KubePodNotReadyByController KubeStatefulSetGenerationMismatch KubeJobNotCompleted KubeJobFailed Gemiddeld CPU-gebruik per container is groter dan 95% Gemiddeld geheugengebruik per container is groter dan 95% KubeletPodStartUpLatencyHigh |

| Clusterniveau | Gemiddeld HW-gebruik is groter dan 80% KubeDeploymentReplicasMismatch KubeStatefulSetReplicasMismatch KubeHpaReplicasMismatch KubeHpaMaxedOut KubeCPUQuotaOvercommit KubeMemoryQuotaOvercommit KubeVersionMismatch KubeClientErrors CPU-beperkinghigh KubePersistentVolumeFillingUp KubePersistentVolumeInodesFillingUp KubePersistentVolumeErrors |

| Knooppuntniveau | Gemiddeld CPU-gebruik van knooppunten is groter dan 80% Werksetgeheugen voor een knooppunt is groter dan 80% Aantal door OOM vermoorde containers is groter dan 0 KubeNodeUnreachable KubeNodeNotReady KubeNodeReadinessFlapping KubeContainerWaiting KubeDaemonSetNotScheduled KubeDaemonSetMisScheduled KubeletPlegDurationHigh KubeletServerCertificateExpiration KubeletClientCertificateRenewalErrors KubeletServerCertificateRenewalErrors KubeQuotaAlmostFull KubeQuotaFullyUsed KubeQuotaExceeded |

Waarschuwingen op basis van metrische gegevens op basis van platform

De volgende tabel bevat de aanbevolen waarschuwingsregels voor metrische gegevens voor AKS-clusters. Deze waarschuwingen zijn gebaseerd op metrische platformgegevens voor het cluster.

| Voorwaarde | Beschrijving |

|---|---|

| CPU-gebruikspercentage > 95 | Wordt geactiveerd wanneer het gemiddelde CPU-gebruik voor alle knooppunten de drempelwaarde overschrijdt. |

| Percentage werkset > geheugen 100 | Wordt geactiveerd wanneer het gemiddelde werk dat is ingesteld op alle knooppunten de drempelwaarde overschrijdt. |

Waarschuwingen op basis van logboeken

Met logboekwaarschuwingen kunt u waarschuwingen verzenden over de logboeken van uw gegevensvlak en besturingsvlak . Voer query's uit met vooraf gedefinieerde intervallen en maak een waarschuwing op basis van de resultaten. U kunt controleren op het aantal records of berekeningen uitvoeren op basis van numerieke kolommen.

Zie Logboekwaarschuwingen maken vanuit Container Insights en logboeken opvragen vanuit Container Insights. Logboekwaarschuwingen kunnen twee verschillende dingen meten, die kunnen worden gebruikt om in verschillende scenario's te bewaken:

- Aantal resultaten: telt het aantal rijen dat door de query wordt geretourneerd en kan worden gebruikt om te werken met gebeurtenissen zoals Windows-gebeurtenislogboeken, Syslog en toepassingsuitzonderingen.

- Berekening van een waarde: Maakt een berekening op basis van een numerieke kolom en kan worden gebruikt om een willekeurig aantal resources op te nemen. Een voorbeeld is cpu-percentage.

Afhankelijk van het vereiste waarschuwingsscenario moeten logboekquery's worden gemaakt om een datum/tijd te vergelijken met de huidige tijd met behulp van de now operator en één uur terug te gaan. Zie Logboekwaarschuwingen maken vanuit Container Insights voor meer informatie over het maken van waarschuwingen op basis van logboeken.

Netwerkobserveerbaarheid

Netwerkobserveerbaarheid is een belangrijk onderdeel van het onderhouden van een gezond en goed presterend Kubernetes-cluster. Door gegevens over netwerkverkeer te verzamelen en te analyseren, kunt u inzicht krijgen in de werking van uw cluster en potentiële problemen identificeren voordat ze storingen of prestatievermindering veroorzaken.

Wanneer de invoegtoepassing Netwerkobserveerbaarheid is ingeschakeld, worden nuttige metrische gegevens verzameld en geconverteerd naar de Prometheus-indeling, die in Grafana kan worden gevisualiseerd. Wanneer deze functie is ingeschakeld, worden de verzamelde metrische gegevens automatisch opgenomen in de beheerde Azure Monitor-service voor Prometheus. Een Grafana-dashboard is beschikbaar in de openbare grafana-dashboardopslagplaats om de metrische gegevens over waarneembaarheid van het netwerk te visualiseren die door Prometheus zijn verzameld. Zie De installatie van Netwerkobserveerbaarheid voor gedetailleerde instructies voor meer informatie.