Referentiebeheer configureren - Microsoft Graph API

VAN TOEPASSING OP: Alle API Management-lagen

In dit artikel wordt u begeleid bij de stappen die nodig zijn voor het maken van een beheerde verbinding met de Microsoft Graph API in Azure API Management. Het toekenningstype autorisatiecode wordt in dit voorbeeld gebruikt.

U leert het volgende:

- Een Microsoft Entra-toepassing maken

- Een referentieprovider maken en configureren in API Management

- Een verbinding configureren

- Een Microsoft Graph API maken in API Management en een beleid configureren

- Uw Microsoft Graph API testen in API Management

Vereisten

Toegang tot een Microsoft Entra-tenant waarvoor u machtigingen hebt om een app-registratie te maken en beheerderstoestemming te verlenen voor de machtigingen van de app. Meer informatie

Als u uw eigen ontwikkelaarstenant wilt maken, kunt u zich registreren voor het Microsoft 365 Developer Program.

Een actief API Management-exemplaar. Als dat nodig is, maakt u een Azure API Management-exemplaar.

Schakel een door het systeem toegewezen beheerde identiteit in voor API Management in het API Management-exemplaar.

Stap 1: Een Microsoft Entra-toepassing maken

Maak een Microsoft Entra-toepassing voor de API en geef deze de juiste machtigingen voor de aanvragen die u wilt aanroepen.

Meld u aan bij Azure Portal met een account met voldoende machtigingen in de tenant.

Zoek onder Azure Services naar Microsoft Entra-id.

Selecteer in het linkermenu App-registraties en selecteer vervolgens + Nieuwe registratie.

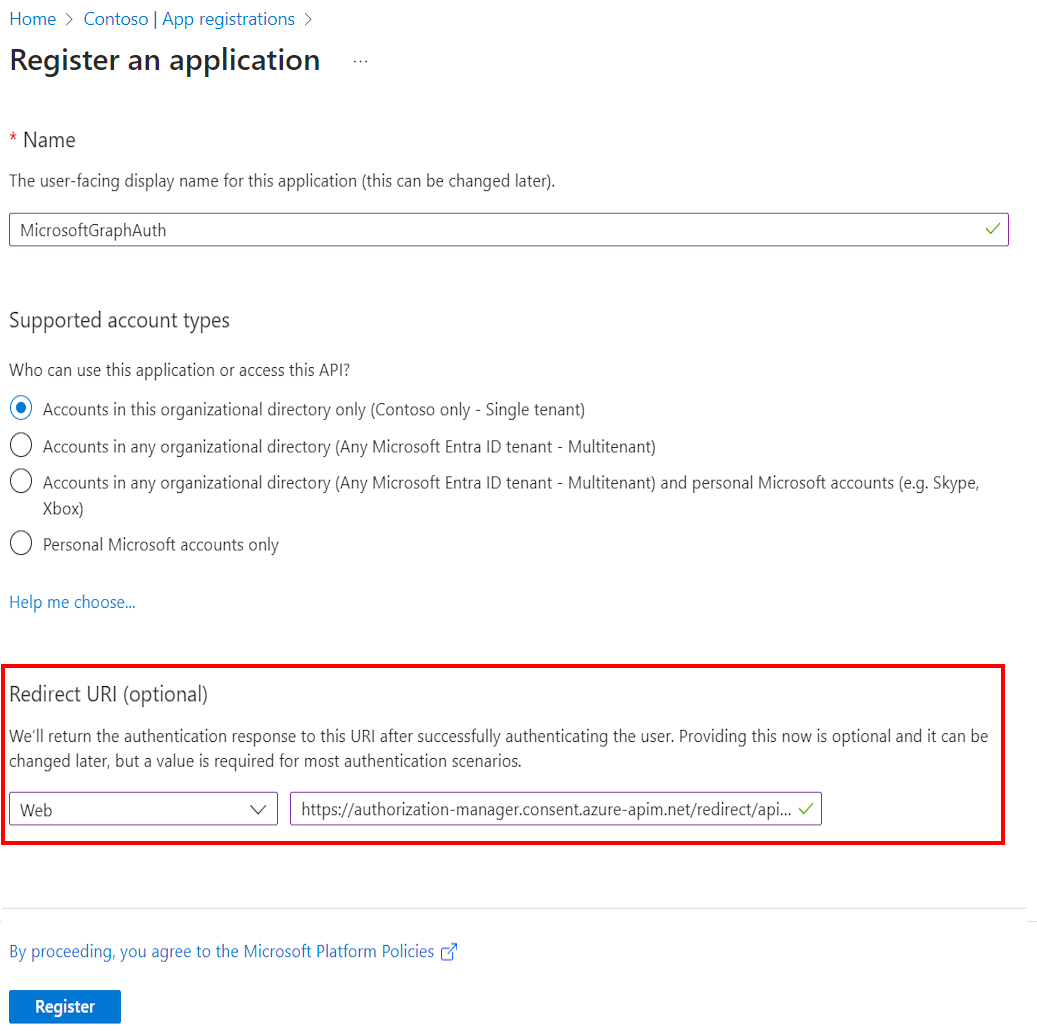

Voer op de pagina Een toepassing registreren de registratie-instellingen voor uw toepassing in:

Voer in Naam een betekenisvolle naam in die wordt weergegeven aan gebruikers van de app, zoals MicrosoftGraphAuth.

Selecteer in Ondersteunde accounttypen een optie die bij uw scenario past, bijvoorbeeld Alleen accounts in deze organisatiemap (één tenant).

Stel de omleidings-URI in op het web en voer

https://authorization-manager.consent.azure-apim.net/redirect/apim/<YOUR-APIM-SERVICENAME>de naam van de API Management-service in, waarbij u de referentieprovider configureert.Selecteer Registreren.

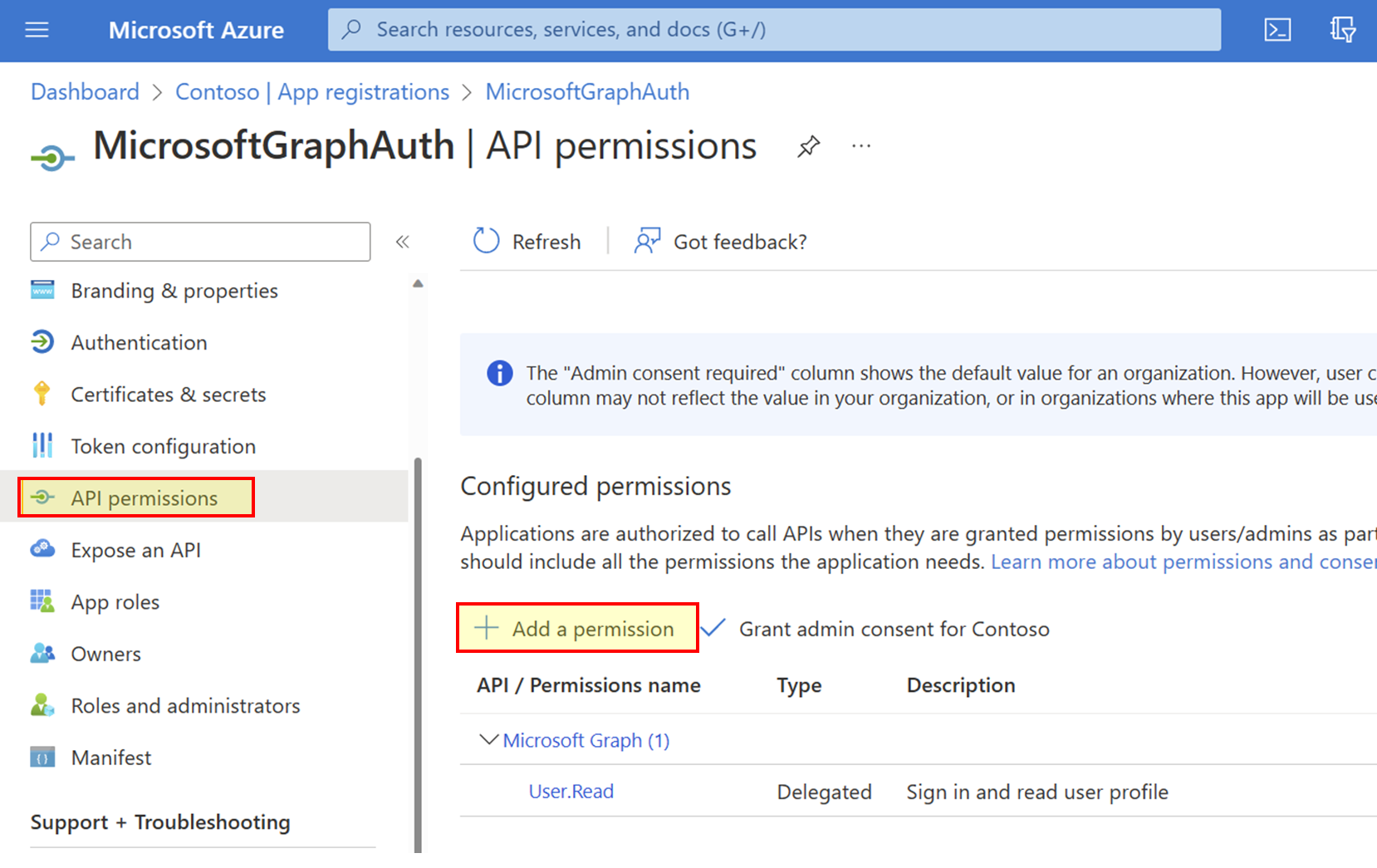

Selecteer API-machtigingen in het linkermenu en selecteer vervolgens + Een machtiging toevoegen.

- Selecteer Microsoft Graph en selecteer vervolgens Gedelegeerde machtigingen.

Notitie

Zorg ervoor dat de machtiging User.Read met het type Delegated al is toegevoegd.

- Typ Team, vouw de teamopties uit en selecteer Vervolgens Team.ReadBasic.All. Selecteer Machtigingen toevoegen.

- Selecteer vervolgens Beheerderstoestemming verlenen voor Standaarddirectory. De status van de machtigingen wordt gewijzigd in Verleend voor Standaardmap.

- Selecteer Microsoft Graph en selecteer vervolgens Gedelegeerde machtigingen.

Selecteer Overzicht in het linkermenu. Zoek op de pagina Overzicht de waarde van de toepassings-id (client) en noteer deze voor gebruik in stap 2.

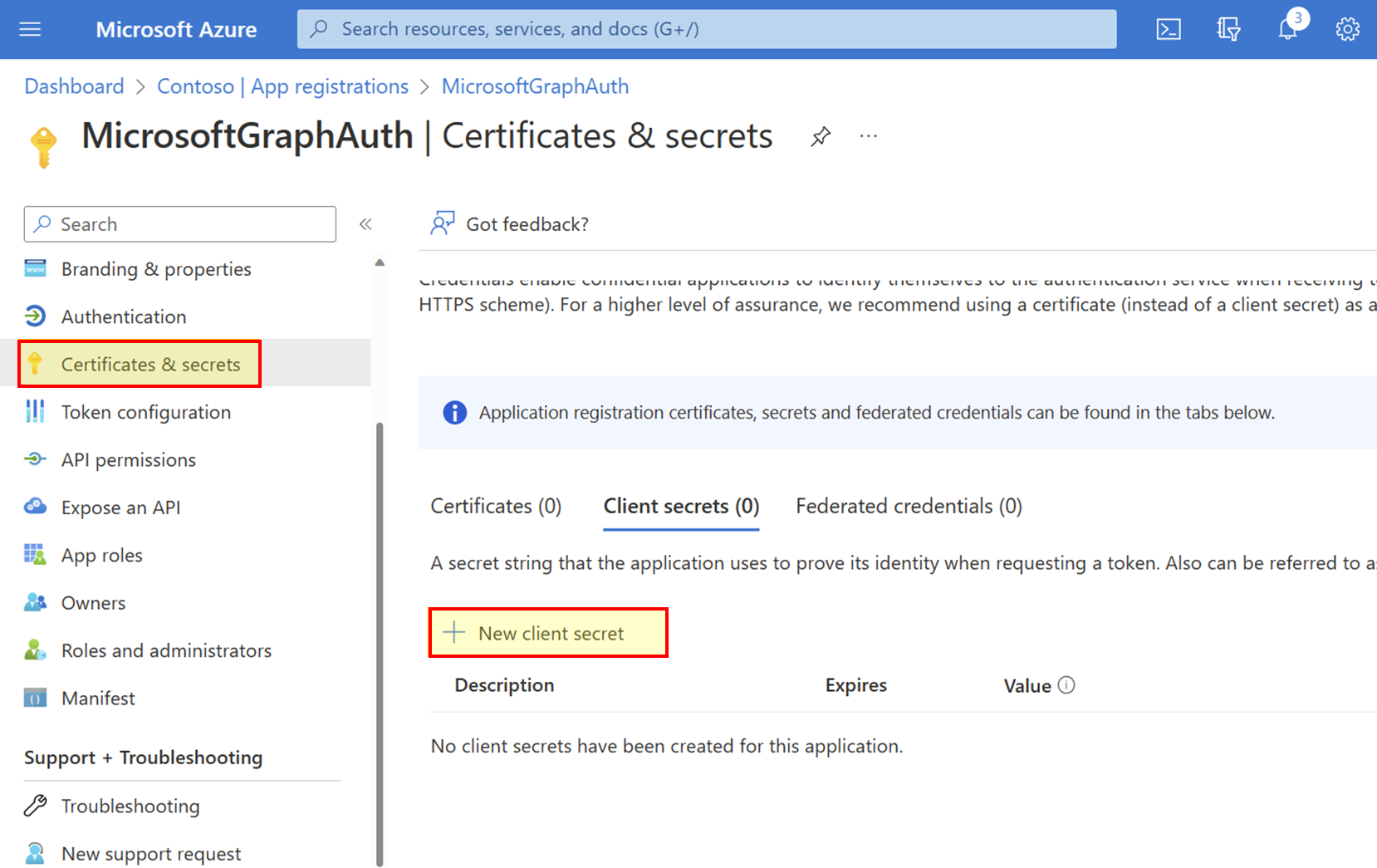

Selecteer certificaten en geheimen in het linkermenu en selecteer vervolgens + Nieuw clientgeheim.

- Voer een beschrijving in.

- Selecteer een optie voor Verlopen.

- Selecteer Toevoegen.

- Kopieer de waarde van het clientgeheim voordat u de pagina verlaat. U hebt deze nodig in stap 2.

Stap 2: een referentieprovider configureren in API Management

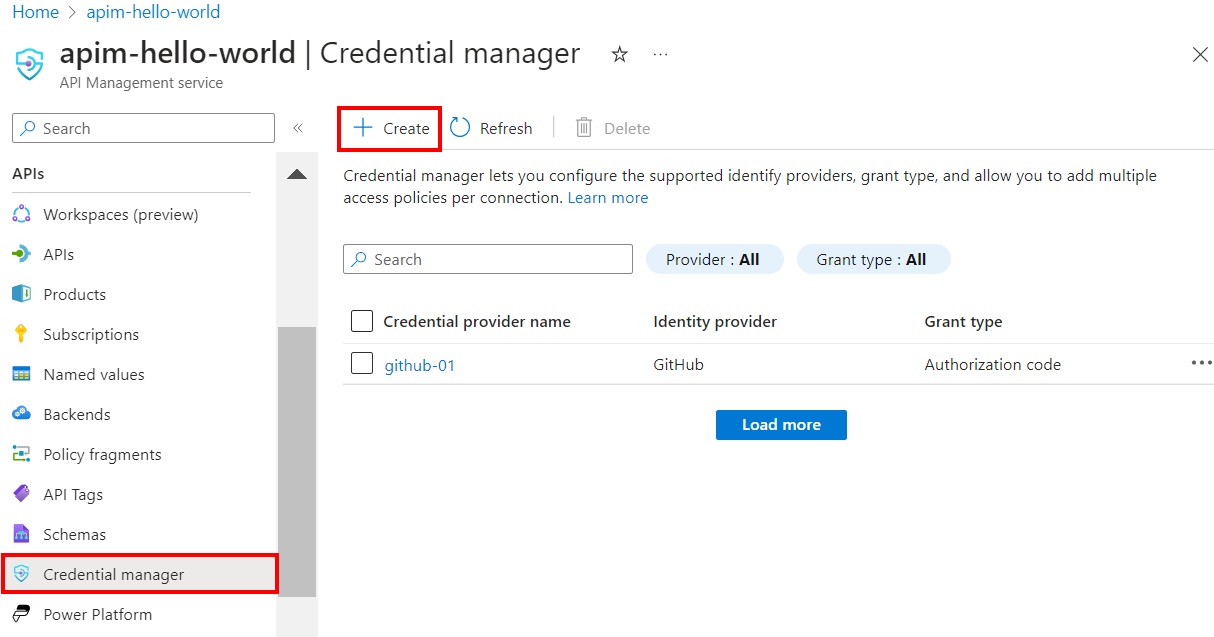

Meld u aan bij de portal en ga naar uw API Management-exemplaar.

Selecteer referentiebeheer in het linkermenu en selecteer vervolgens + Maken.

Voer op de pagina Referentieprovider maken de volgende instellingen in en selecteer Maken:

Instellingen Weergegeven als Naam van referentieprovider Een naam van uw keuze, zoals MicrosoftEntraID-01 Identiteitsprovider Selecteer Azure Active Directory v1 Toekenningstype Autorisatiecode selecteren Autorisatie-URL Optioneel voor Microsoft Entra-id-provider. Standaard is https://login.microsoftonline.com.Client ID Plak de waarde die u eerder hebt gekopieerd uit de app-registratie Client secret Plak de waarde die u eerder hebt gekopieerd uit de app-registratie Resource URL https://graph.microsoft.comTenant ID Optioneel voor Microsoft Entra-id-provider. De standaardwaarde is Common. Bereiken Optioneel voor Microsoft Entra-id-provider. Automatisch geconfigureerd vanuit de API-machtigingen van de Microsoft Entra-app.

Stap 3: Een verbinding configureren

Voer op het tabblad Verbinding maken ion de stappen voor de verbinding met de provider uit.

Notitie

Wanneer u een verbinding configureert, stelt API Management standaard een toegangsbeleid in dat toegang mogelijk maakt door de door systemen toegewezen beheerde identiteit van het exemplaar. Deze toegang is voldoende voor dit voorbeeld. U kunt indien nodig aanvullende toegangsbeleidsregels toevoegen.

- Voer een Verbinding maken ionnaam in en selecteer Opslaan.

- Onder stap 2: Meld u aan bij uw verbinding (voor het verlenen van autorisatiecodetype) selecteert u de koppeling om u aan te melden bij de referentieprovider. Voer de stappen uit om toegang te autoriseren en terug te keren naar API Management.

- Onder stap 3: Bepalen wie toegang heeft tot deze verbinding (toegangsbeleid), wordt het lid van de beheerde identiteit vermeld. Het toevoegen van andere leden is optioneel, afhankelijk van uw scenario.

- Selecteer Voltooien.

De nieuwe verbinding wordt weergegeven in de lijst met verbindingen en toont een status van Verbinding maken ed. Als u een andere verbinding wilt maken voor de referentieprovider, voert u de voorgaande stappen uit.

Tip

Gebruik de portal om op elk gewenst moment verbindingen met een referentieprovider toe te voegen, bij te werken of te verwijderen. Zie Meerdere verbindingen configureren voor meer informatie.

Notitie

Als u na deze stap uw Microsoft Graph-machtigingen bijwerkt, moet u stap 2 en 3 herhalen.

Stap 4: Een Microsoft Graph API maken in API Management en een beleid configureren

Meld u aan bij de portal en ga naar uw API Management-exemplaar.

Selecteer API's en API's >toevoegen in het linkermenu.

Selecteer HTTP en voer de volgende instellingen in. Selecteer vervolgens Maken.

Instelling Weergegeven als Weergavenaam msgraph URL van webservice https://graph.microsoft.com/v1.0API-URL-achtervoegsel msgraph Navigeer naar de zojuist gemaakte API en selecteer Bewerking toevoegen. Voer de volgende instellingen in en selecteer Opslaan.

Instelling Weergegeven als Weergavenaam getprofile URL voor GET /Me Volg de voorgaande stappen om een andere bewerking toe te voegen met de volgende instellingen.

Instelling Weergegeven als Weergavenaam getJoinedTeams URL voor GET /me/joinedTeams Selecteer Alle bewerkingen. Selecteer in de sectie Binnenkomende verwerking het pictogram (</>) (code-editor).

Kopieer en plak het volgende fragment. Werk het

get-authorization-contextbeleid bij met de namen van de referentieprovider en de verbinding die u in de voorgaande stappen hebt geconfigureerd en selecteer Opslaan.- Vervang de naam van uw referentieprovider als de waarde van

provider-id - Vervang de naam van uw verbinding als de waarde van

authorization-id

<policies> <inbound> <base /> <get-authorization-context provider-id="MicrosoftEntraID-01" authorization-id="first-connection" context-variable-name="auth-context" identity-type="managed" ignore-error="false" /> <set-header name="Authorization" exists-action="override"> <value>@("Bearer " + ((Authorization)context.Variables.GetValueOrDefault("auth-context"))?.AccessToken)</value> </set-header> </inbound> <backend> <base /> </backend> <outbound> <base /> </outbound> <on-error> <base /> </on-error> </policies>- Vervang de naam van uw referentieprovider als de waarde van

De voorgaande beleidsdefinitie bestaat uit twee onderdelen:

- Het get-authorization-contextbeleid haalt een autorisatietoken op door te verwijzen naar de referentieprovider en de verbinding die eerder zijn gemaakt.

- Het set-headerbeleid maakt een HTTP-header met het opgehaalde toegangstoken.

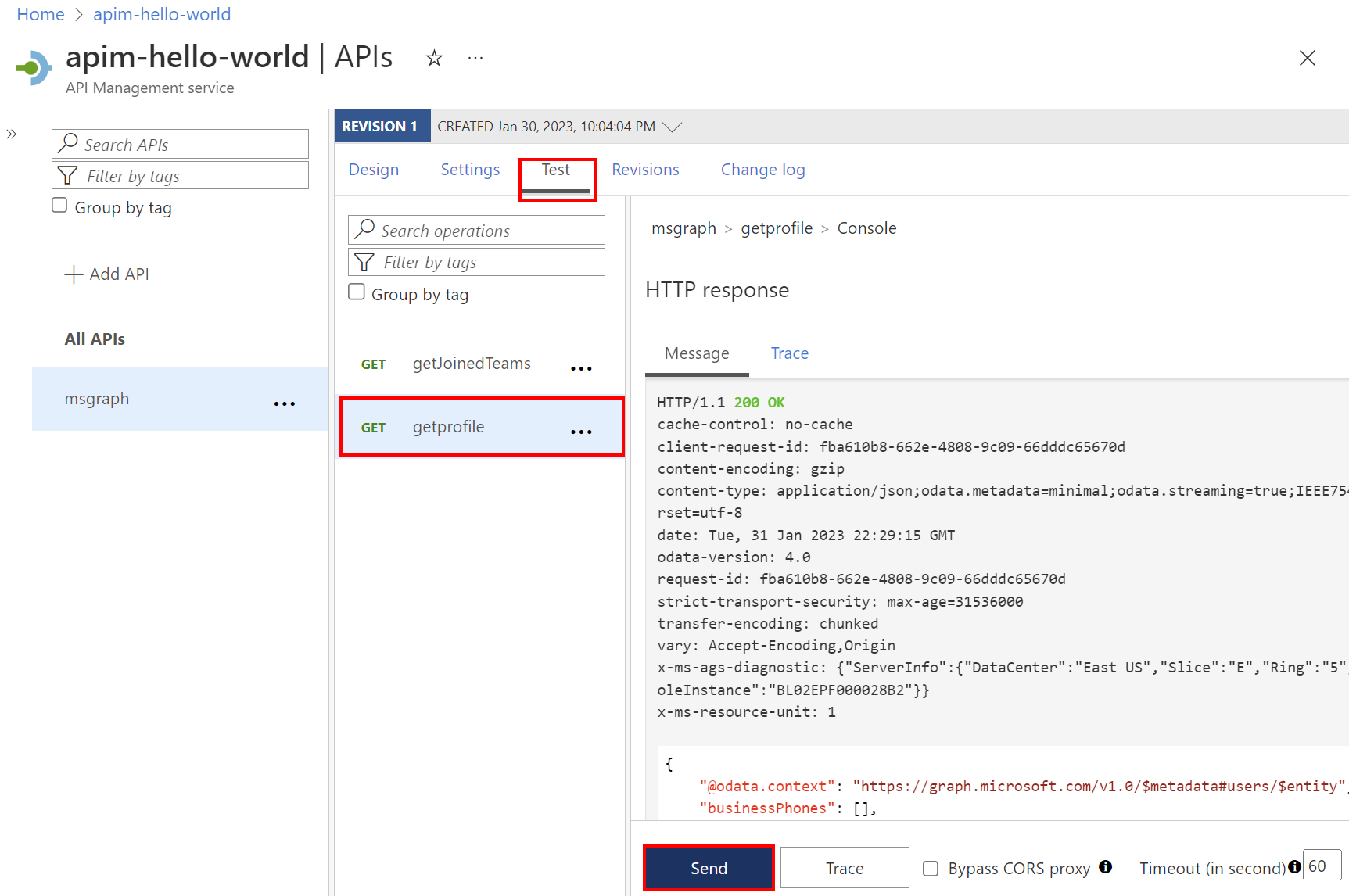

Stap 5: de API testen

Selecteer op het tabblad Testen één bewerking die u hebt geconfigureerd.

Selecteer Verzenden.

Een geslaagd antwoord retourneert gebruikersgegevens van Microsoft Graph.

Gerelateerde inhoud

- Meer informatie over verificatie- en autorisatiebeleid in Azure API Management.

- Meer informatie over bereiken en machtigingen in Microsoft Entra ID.