gebeurtenis

17 mrt, 21 - 21 mrt, 10

Neem deel aan de meetup-serie om schaalbare AI-oplossingen te bouwen op basis van praktijkgebruiksvoorbeelden met collega-ontwikkelaars en experts.

Nu registrerenDeze browser wordt niet meer ondersteund.

Upgrade naar Microsoft Edge om te profiteren van de nieuwste functies, beveiligingsupdates en technische ondersteuning.

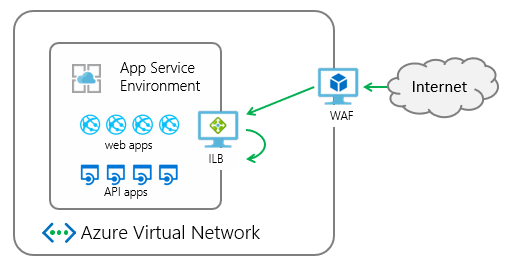

De App Service Environment is een implementatie van Azure-app Service in het subnet van het virtuele Azure-netwerk van een klant. Het kan worden geïmplementeerd met een extern of intern eindpunt voor toegang tot apps. De implementatie van de App Service Environment met een intern eindpunt wordt een interne load balancer (ILB) App Service Environment genoemd.

Web Application Firewalls helpen uw webtoepassingen te beveiligen door binnenkomend webverkeer te inspecteren om SQL-injecties, cross-site scripting, malware uploads en toepassing DDoS en andere aanvallen te blokkeren. U kunt een WAF-apparaat ophalen uit Azure Marketplace of u kunt de Azure-toepassing Gateway gebruiken.

De Azure-toepassing Gateway is een virtueel apparaat dat laag 7-taakverdeling, TLS-offloading en WAF-beveiliging (Web Application Firewall) biedt. Het kan luisteren naar een openbaar IP-adres en verkeer naar uw toepassingseindpunt routeren. In de volgende informatie wordt beschreven hoe u een door WAF geconfigureerde toepassingsgateway integreert met een app in een ILB App Service Environment.

De integratie van de toepassingsgateway met de ILB App Service Environment is op app-niveau. Wanneer u de toepassingsgateway configureert met uw ILB App Service Environment, doet u dit voor specifieke apps in uw ILB App Service Environment.

In deze procedure gaat u het volgende doen:

Als u uw toepassingsgateway wilt integreren met uw ILB App Service Environment, hebt u het volgende nodig:

Zie Een App Service-omgeving maken in de Azure-portal en een App Service-omgeving maken met azure Resource Manager-sjabloon voor meer informatie over het maken van een ILB App Service Environment.

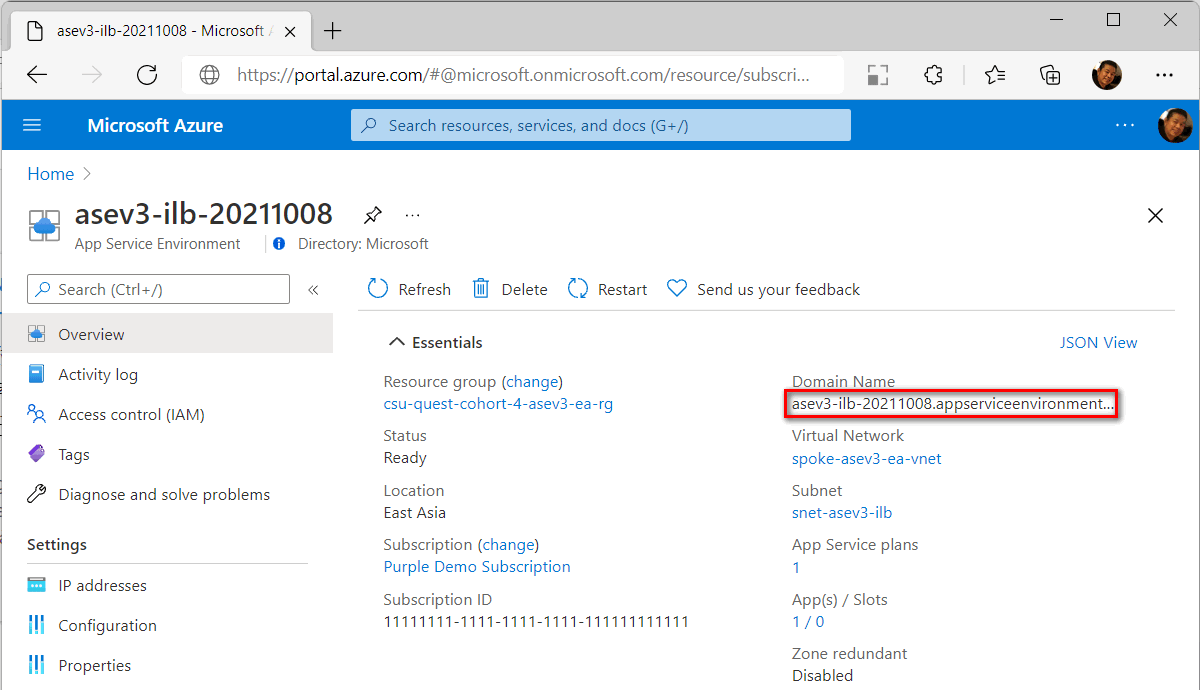

Nadat ILB App Service Environment is gemaakt, is <YourAseName>.appserviceenvironment.nethet standaarddomein.

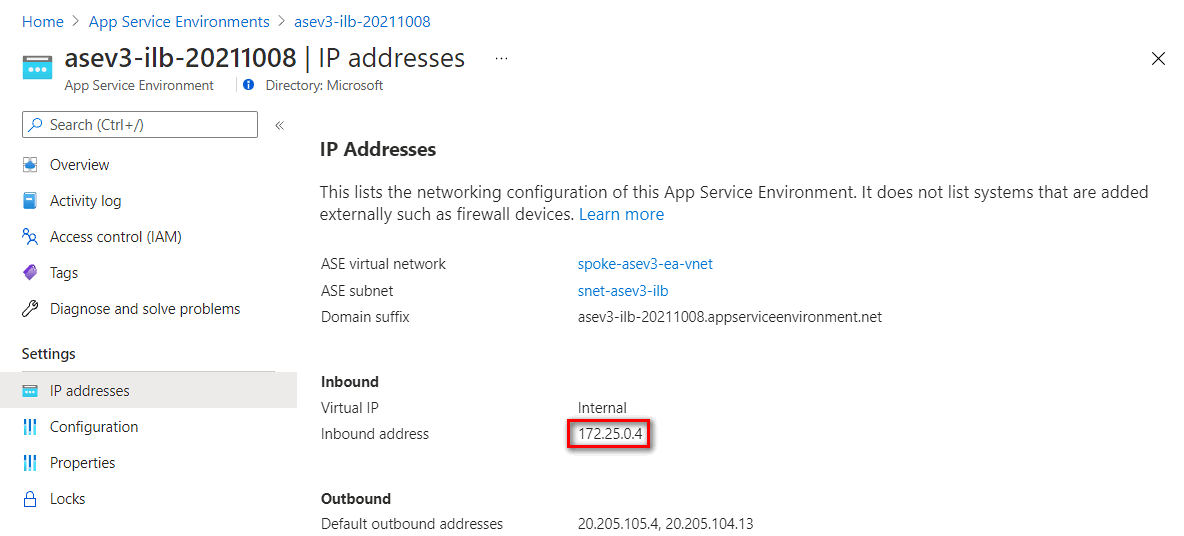

Een interne load balancer wordt ingericht voor binnenkomende toegang. U kunt het binnenkomende adres controleren in de IP-adressen onder App Service Environment-instellingen. U kunt later een privé-DNS-zone maken die is toegewezen aan dit IP-adres.

U hebt een privé-DNS-zone nodig voor interne naamomzetting. Maak deze met behulp van de naam van de App Service Environment met behulp van de recordsets die worden weergegeven in de volgende tabel (zie quickstart: Een privé-DNS-zone van Azure maken met behulp van De Azure-portal).

| Name | Type | Weergegeven als |

|---|---|---|

| * | A | Inkomend adres van App Service Environment |

| @ | A | Inkomend adres van App Service Environment |

| @ | SOA | DNS-naam van App Service Environment |

| *.Scm | A | Inkomend adres van App Service Environment |

U moet een App Service-plan en een app maken in uw ILB App Service Environment. Wanneer u de app in de portal maakt, selecteert u uw ILB App Service Environment als regio.

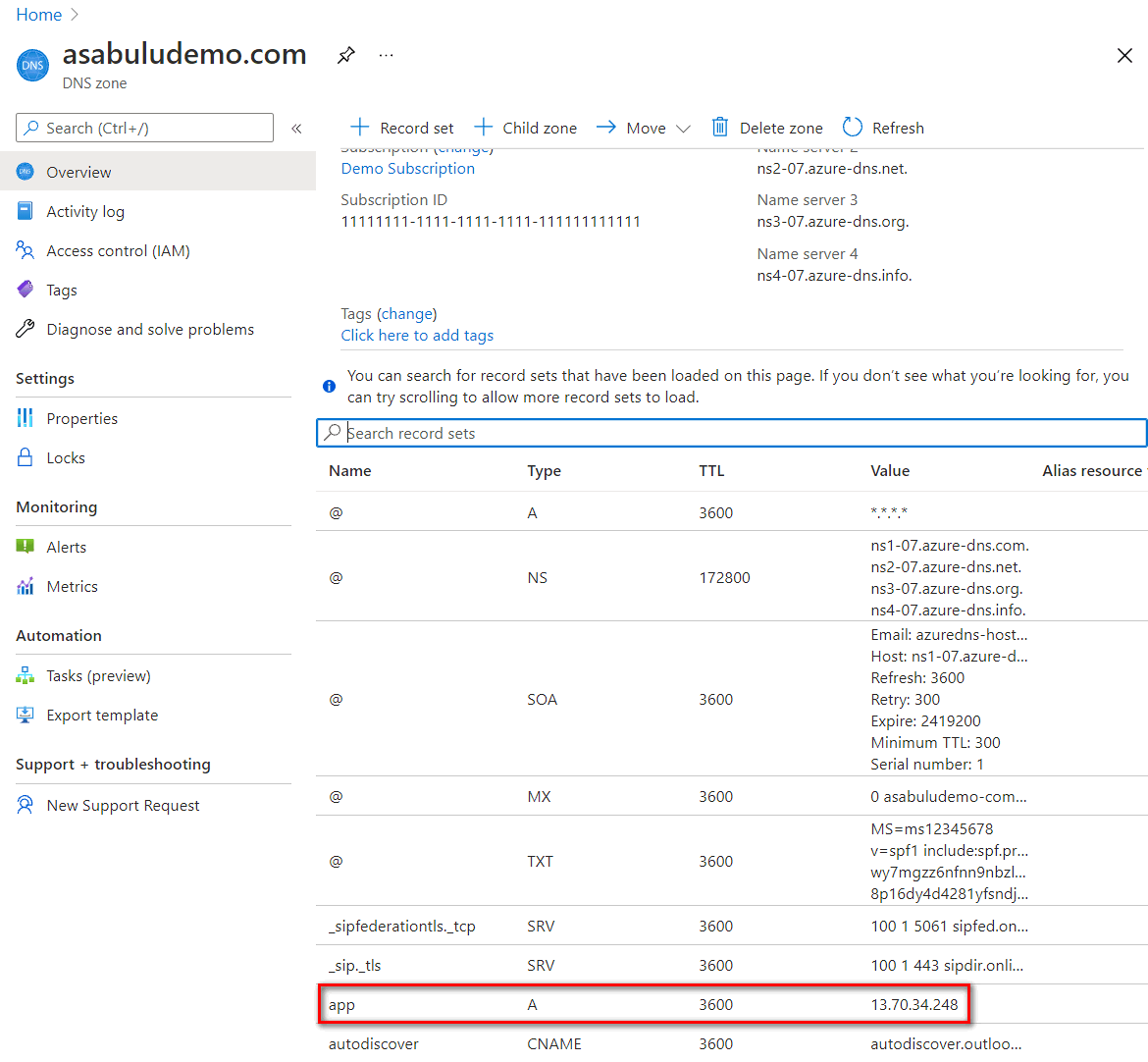

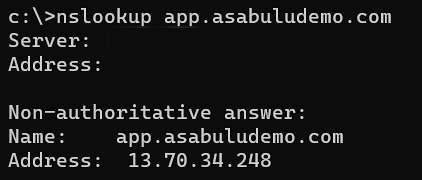

Als u vanaf internet verbinding wilt maken met de toepassingsgateway, hebt u een routeerbare domeinnaam nodig. In dit geval heb ik een routeerbare domeinnaam asabuludemo.com gebruikt en ben ik van plan om verbinding te maken met een App Service met deze domeinnaam app.asabuludemo.com. Het IP-adres dat is toegewezen aan deze app-domeinnaam moet worden ingesteld op het openbare IP-adres van Application Gateway nadat de toepassingsgateway is gemaakt.

Wanneer een openbaar domein is toegewezen aan de toepassingsgateway, hoeft u geen aangepast domein in App Service te configureren. U kunt een aangepaste domeinnaam kopen met App Service-domeinen.

Voor beveiligingsverbetering verbindt u een TLS-certificaat voor sessieversleuteling. Als u een TLS-certificaat aan de toepassingsgateway wilt binden, is een geldig openbaar certificaat met de volgende informatie vereist. Met App Service-certificaten kunt u een TLS-certificaat kopen en exporteren in .pfx indeling.

| Naam | Weergegeven als | Beschrijving |

|---|---|---|

| Algemene naam |

<yourappname>.<yourdomainname>, bijvoorbeeld: app.asabuludemo.com of *.<yourdomainname>bijvoorbeeld: *.asabuludemo.com |

Een standaardcertificaat of een jokertekencertificaat voor de toepassingsgateway |

| Alternatieve onderwerpnaam |

<yourappname>.scm.<yourdomainname>, bijvoorbeeld: app.scm.asabuludemo.com of *.scm.<yourdomainname>bijvoorbeeld: *.scm.asabuludemo.com |

Het SAN waarmee verbinding kan worden gemaakt met de Kudu-service van App Service. Het is een optionele instelling als u de App Service-kudu-service niet naar internet wilt publiceren. |

Het certificaatbestand moet een persoonlijke sleutel hebben en opslaan in .pfx indeling. Het certificaat wordt later geïmporteerd in de toepassingsgateway.

In deze zelfstudie gebruiken we Azure Portal om een toepassingsgateway te maken met ILB App Service Environment.

Selecteer in Azure Portal Nieuwe>netwerktoepassingsgateway> om een toepassingsgateway te maken.

Basisinstellingen

In de vervolgkeuzelijst Laag kunt u Standard V2 of WAF V2 selecteren om de WAF-functie in te schakelen op de toepassingsgateway.

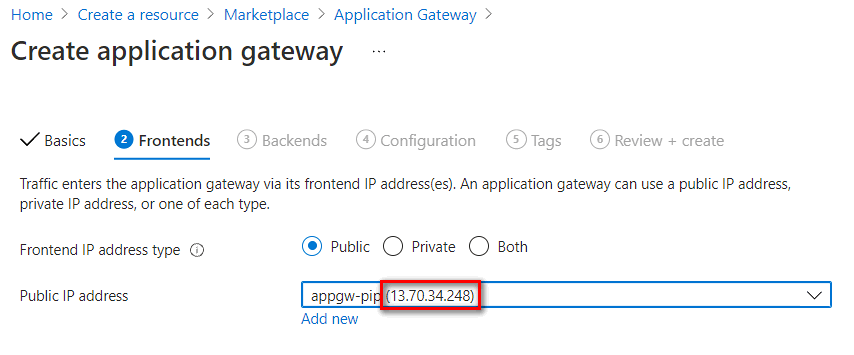

Instelling front-ends

Selecteer front-end-IP-adrestype voor openbaar, privé of beide . Als u deze optie instelt op Privé of Beide, moet u een statisch IP-adres toewijzen in het subnetbereik van de toepassingsgateway. In dit geval hebben we alleen een openbaar IP-adres ingesteld voor een openbaar eindpunt.

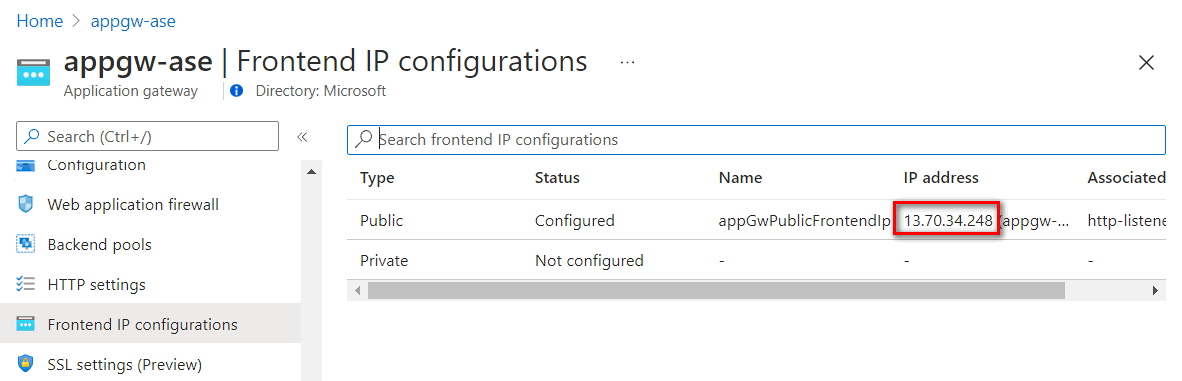

Openbaar IP-adres: u moet een openbaar IP-adres koppelen voor openbare toegang tot de toepassingsgateway. Noteer dit IP-adres. U moet later een record toevoegen aan uw DNS-service.

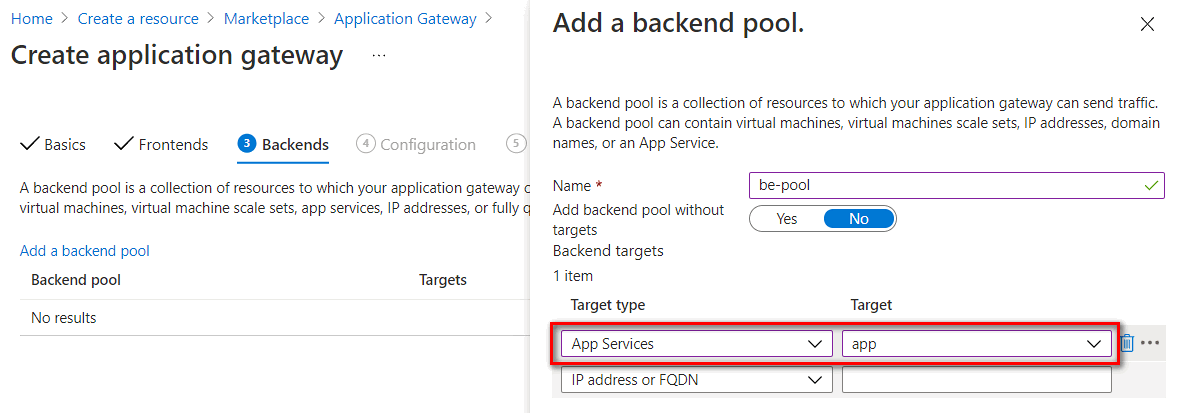

Instelling voor back-ends

Voer de naam van een back-endpool in en selecteer het App Services- of IP-adres of de FQDN in het doeltype. In dit geval stellen we de app-services in en selecteren we de Naam van De App Service in de vervolgkeuzelijst doel.

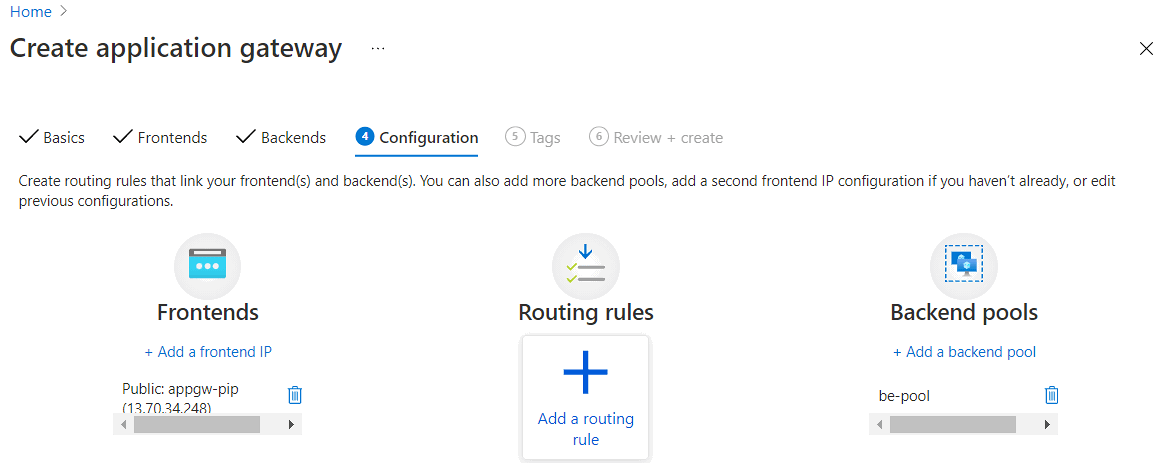

Configuratie-instelling

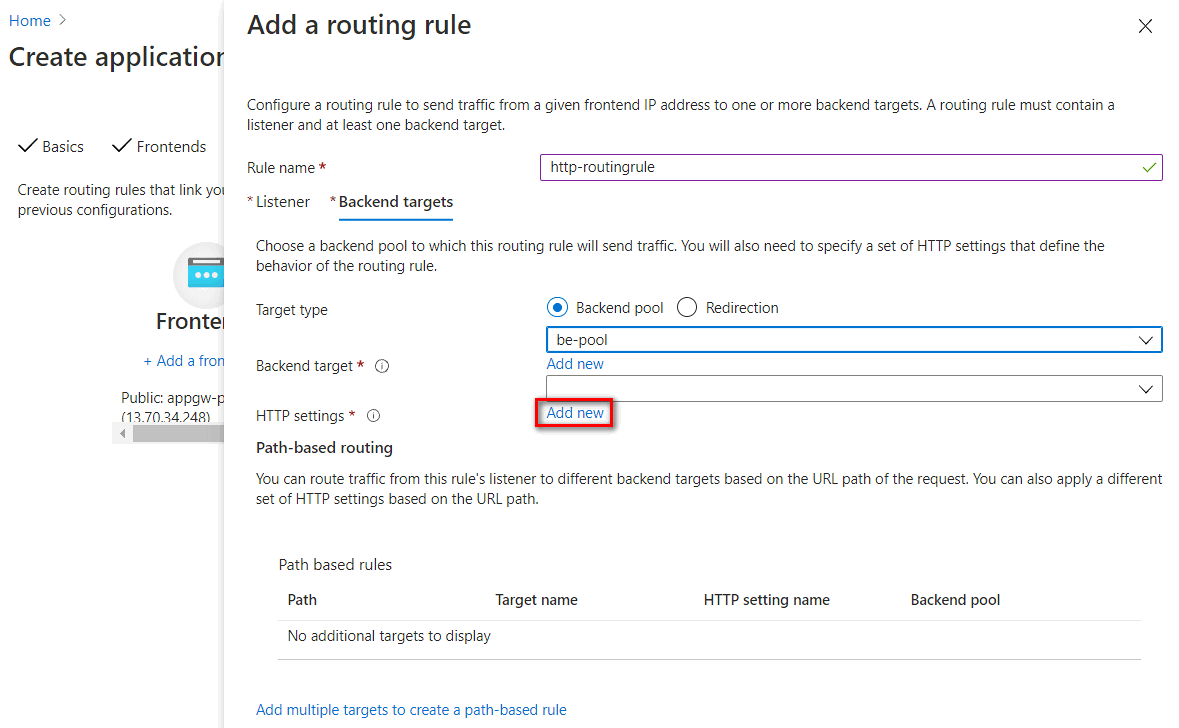

In de configuratie-instelling moet u een routeringsregel toevoegen door het pictogram Een routeringsregel toevoegen te selecteren.

U moet een listener - en back-enddoelen configureren in een routeringsregel. U kunt een HTTP-listener toevoegen voor een proof-of-conceptimplementatie of een HTTPS-listener toevoegen voor beveiligingsverbeteringen.

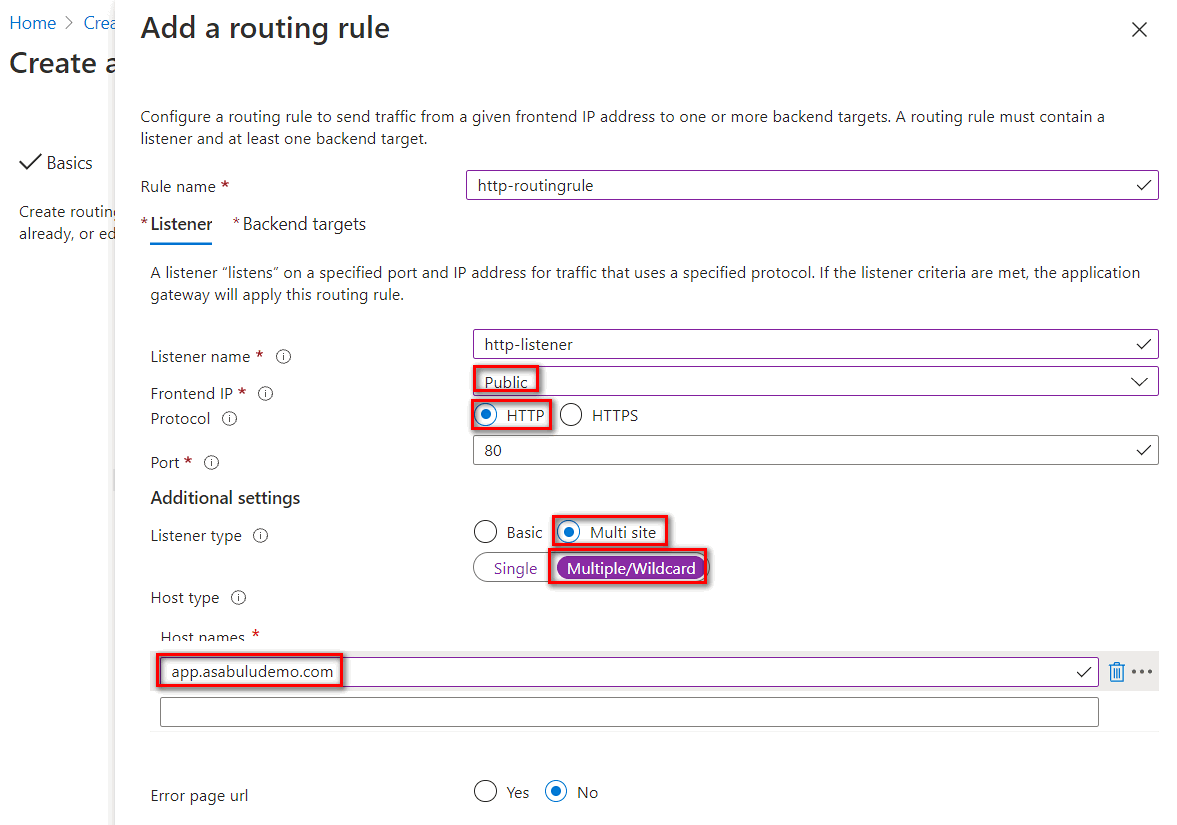

Als u verbinding wilt maken met de toepassingsgateway met een HTTP-protocol, kunt u een listener maken met de volgende instellingen.

| Parameter | Weergegeven als | Beschrijving |

|---|---|---|

| Naam van de regel | Bijvoorbeeld: http-routingrule |

Routeringsnaam |

| Naam van listener | Bijvoorbeeld: http-listener |

Naam van listener |

| IP-adres voor front-end | Openbaar | Voor internettoegang ingesteld op Openbaar |

| Protocol | HTTP | TLS-versleuteling niet gebruiken |

| Poort | 80 | Standaard-HTTP-poort |

| Type listener | Multisite | Toestaan om meerdere sites op de toepassingsgateway te beluisteren |

| Host type | Meerdere/jokertekens | Ingesteld op de naam van meerdere of jokertekenwebsites als het type listener is ingesteld op meerdere sites. |

| Hostnaam | Bijvoorbeeld: app.asabuludemo.com |

Instellen op een routeerbare domeinnaam voor App Service |

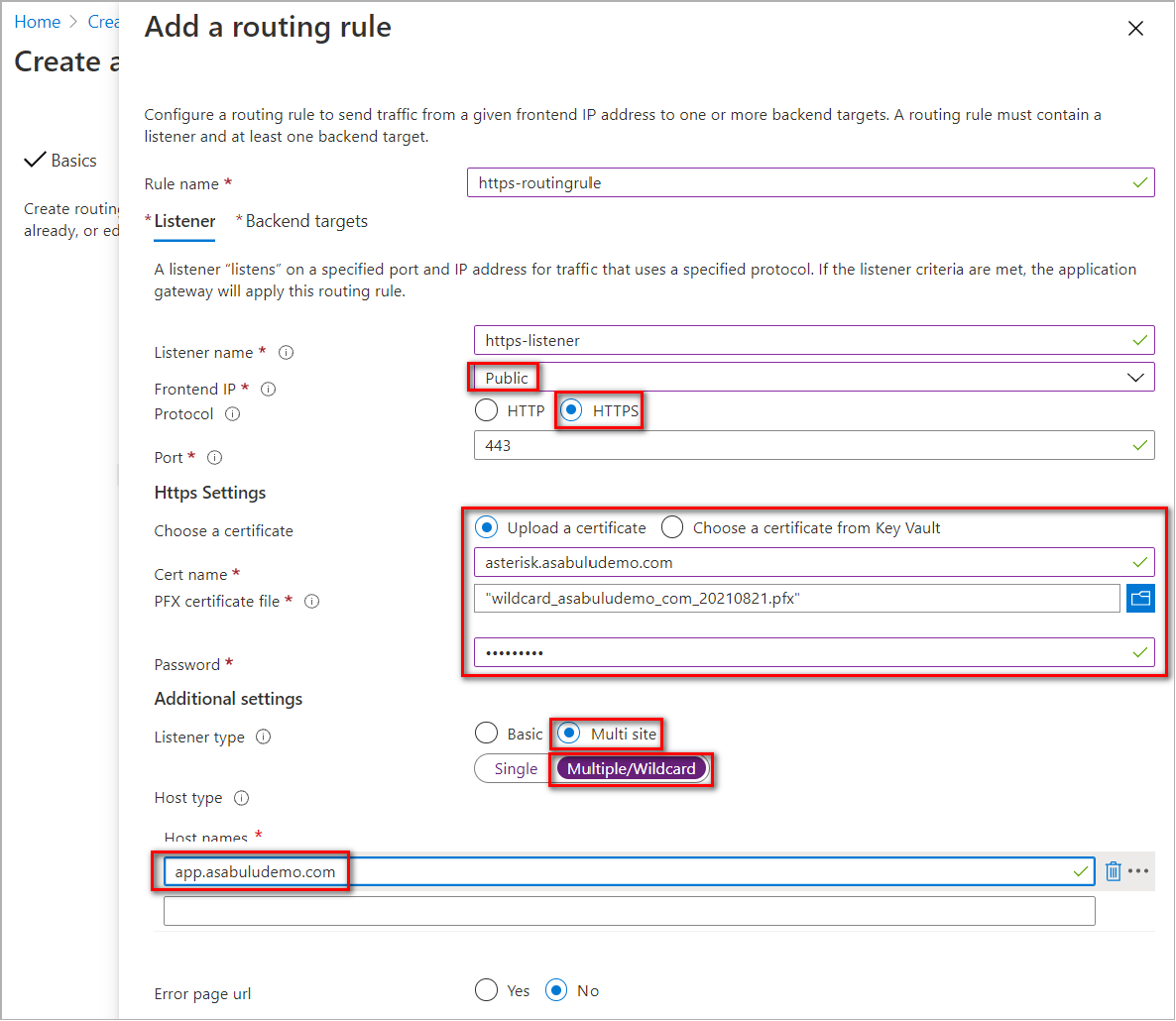

Als u verbinding wilt maken met de toepassingsgateway met TLS-versleuteling, kunt u een listener maken met de volgende instellingen:

| Parameter | Weergegeven als | Beschrijving |

|---|---|---|

| Naam van de regel | Bijvoorbeeld: https-routingrule |

Routeringsnaam |

| Naam van listener | Bijvoorbeeld: https-listener |

Naam van listener |

| IP-adres voor front-end | Openbaar | Voor internettoegang ingesteld op Openbaar |

| Protocol | HTTPS | TLS-versleuteling gebruiken |

| Poort | 443 | Standaard HTTPS-poort |

| HTTPS-instellingen | Een certificaat uploaden | Upload een certificaat bevat de CN en de persoonlijke sleutel met de PFX-indeling. |

| Type listener | Multisite | Toestaan om meerdere sites op de toepassingsgateway te beluisteren |

| Host type | Meerdere/jokertekens | Ingesteld op de naam van meerdere of jokertekenwebsites als het type listener is ingesteld op meerdere sites. |

| Hostnaam | Bijvoorbeeld: app.asabuludemo.com |

Instellen op een routeerbare domeinnaam voor App Service |

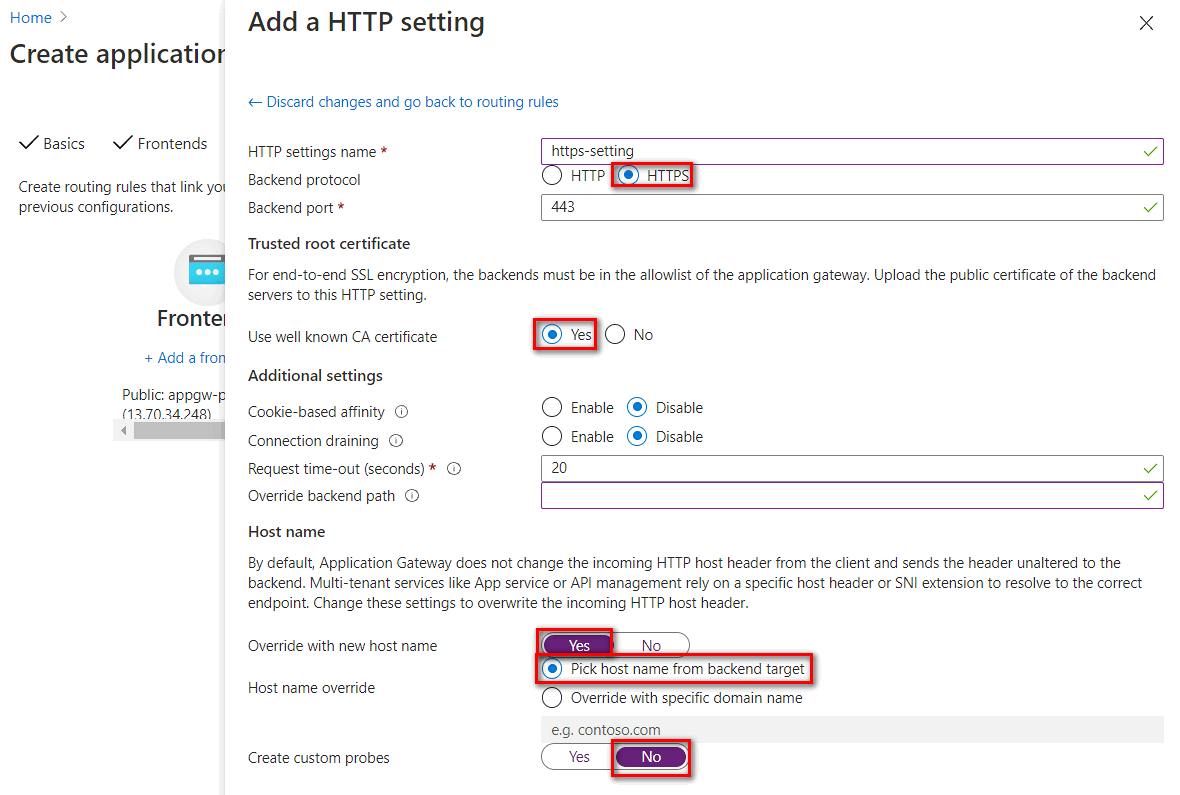

U moet een back-endpool en HTTP-instelling configureren in back-enddoelen. De back-endpool is in eerdere stappen geconfigureerd. Selecteer Nieuwe koppeling toevoegen om een HTTP-instelling toe te voegen.

HTTP-instellingen die worden vermeld in de volgende tabel:

| Parameter | Weergegeven als | Beschrijving |

|---|---|---|

| HTTP-instellingsnaam | Bijvoorbeeld: https-setting |

HTTP-instellingsnaam |

| Protocol van back-end | HTTPS | TLS-versleuteling gebruiken |

| Back-endpoort | 443 | Standaard HTTPS-poort |

| Bekende CA-certificaat gebruiken | Ja | De standaarddomeinnaam van ILB App Service Environment is .appserviceenvironment.net. Het certificaat van dit domein wordt uitgegeven door een openbare vertrouwde basisinstantie. In de instelling voor vertrouwd basiscertificaat kunt u instellen dat bekende vertrouwde basiscertificaten voor ca's worden gebruikt. |

| Overschrijven met nieuwe hostnaam | Ja | De hostnaamheader wordt overschreven bij het maken van verbinding met de app in ILB App Service Environment |

| Onderdrukking van hostnaam | Kies de hostnaam van het back-enddoel | Wanneer u een back-endpool instelt op App Service, kunt u de host kiezen uit het back-enddoel |

| Aangepaste tests maken | Nee | Standaardstatustest gebruiken |

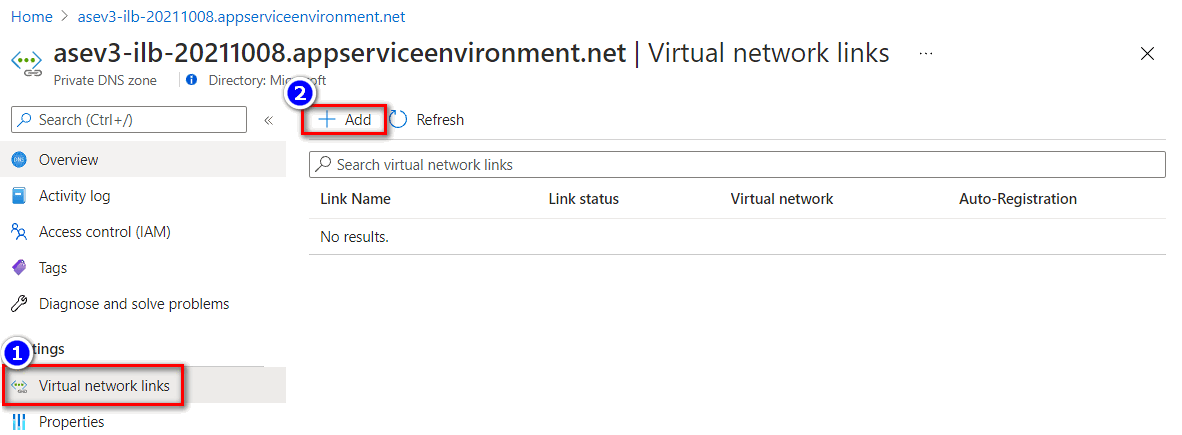

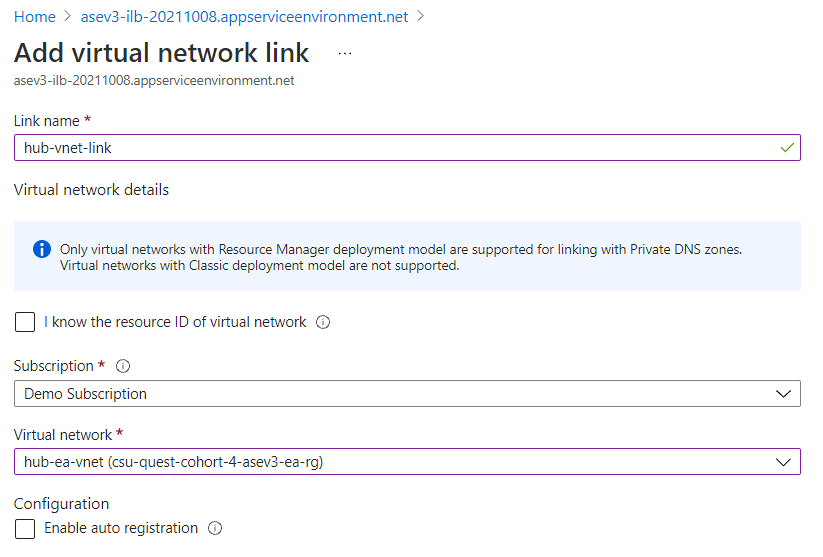

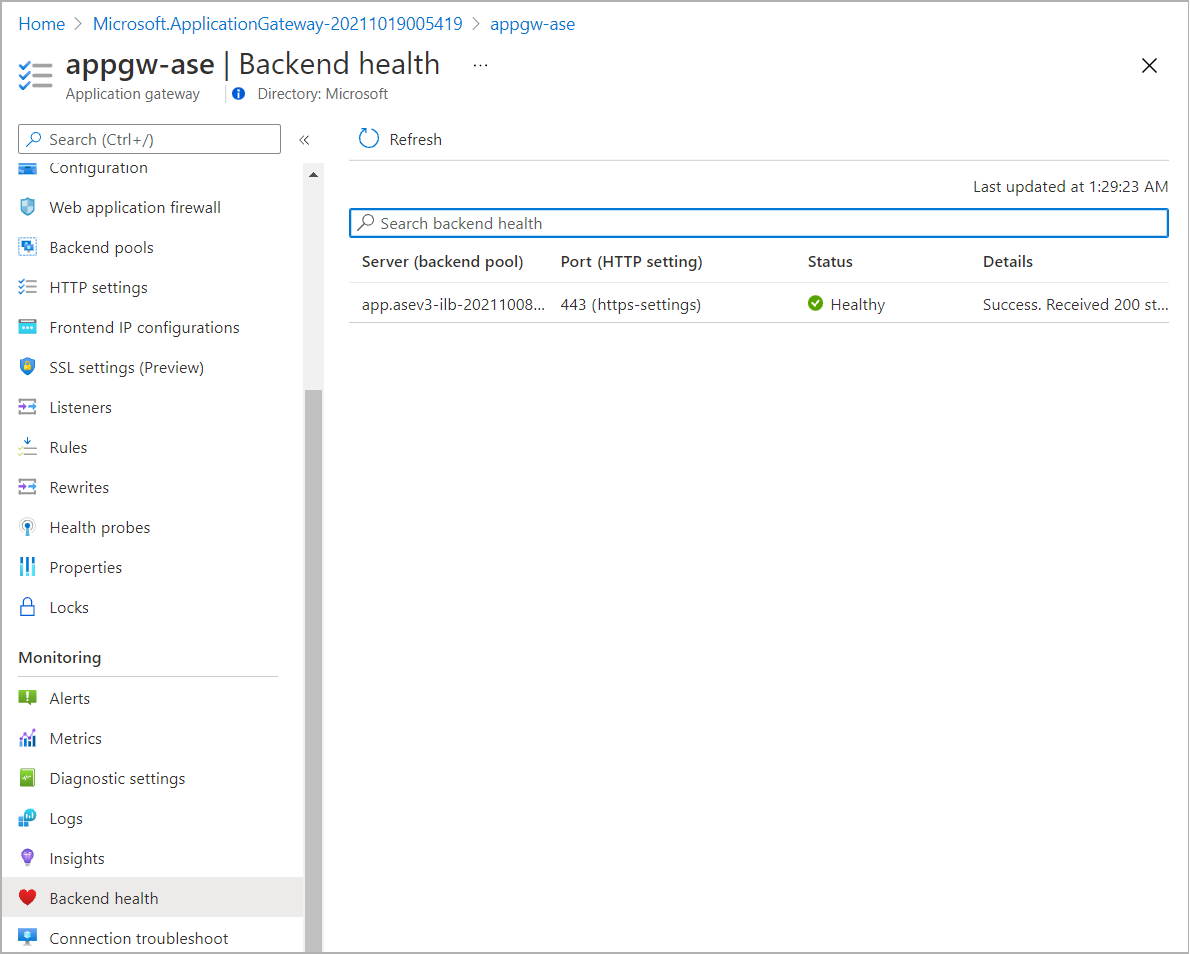

Als u toegang wilt krijgen tot ILB App Service Environment vanuit de toepassingsgateway, moet u controleren of een virtuele netwerkkoppeling naar een privé-DNS-zone is. Als er geen virtueel netwerk is gekoppeld aan het virtuele netwerk van uw toepassingsgateway, voegt u een koppeling voor een virtueel netwerk toe met de volgende stappen.

U moet een juiste DNS-toewijzing configureren wanneer u toegang hebt tot de toepassingsgateway vanaf internet.

gebeurtenis

17 mrt, 21 - 21 mrt, 10

Neem deel aan de meetup-serie om schaalbare AI-oplossingen te bouwen op basis van praktijkgebruiksvoorbeelden met collega-ontwikkelaars en experts.

Nu registrerenTraining

Module

Taakverdeling maken voor webverkeer met Application Gateway - Training

In deze module leert u hoe u de tolerantie van toepassingen verbetert door de belasting over meerdere servers te verdelen en padgebaseerde routering te gebruiken om webverkeer te leiden.

Certificering

Microsoft Certified: Azure Network Engineer Associate - Certifications

Demonstrate the design, implementation, and maintenance of Azure networking infrastructure, load balancing traffic, network routing, and more.