Beheeradressen voor App Service Environment

Belangrijk

Dit artikel gaat over App Service Environment v2, dat wordt gebruikt met geïsoleerde App Service-plannen. App Service Environment v1 en v2 worden vanaf 31 augustus 2024 buiten gebruik gesteld. Er is een nieuwe versie van App Service Environment die eenvoudiger te gebruiken is en wordt uitgevoerd op een krachtigere infrastructuur. Voor meer informatie over de nieuwe versie begint u met de inleiding tot de App Service-omgeving. Als u momenteel App Service Environment v1 gebruikt, volgt u de stappen in dit artikel om te migreren naar de nieuwe versie.

Vanaf 31 augustus 2024 zijn Service Level Agreement (SLA) en servicetegoeden niet langer van toepassing op App Service Environment v1- en v2-workloads die in productie blijven omdat ze buiten gebruik worden gesteld. Het buiten gebruik stellen van de App Service Environment v1- en v2-hardware is gestart. Dit kan van invloed zijn op de beschikbaarheid en prestaties van uw apps en gegevens.

U moet de migratie naar App Service Environment v3 onmiddellijk voltooien of uw apps en resources kunnen worden verwijderd. We proberen alle resterende App Service Environment v1 en v2 automatisch te migreren met behulp van de in-place migratiefunctie, maar Microsoft maakt geen claim of garanties over de beschikbaarheid van toepassingen na automatische migratie. Mogelijk moet u handmatige configuratie uitvoeren om de migratie te voltooien en de SKU-keuze van uw App Service-plan te optimaliseren om aan uw behoeften te voldoen. Als automatische migratie niet haalbaar is, worden uw resources en bijbehorende app-gegevens verwijderd. We dringen er ten zeerste op aan dat u nu actie moet ondernemen om een van deze extreme scenario's te voorkomen.

Als u extra tijd nodig hebt, kunnen we een eenmalige respijtperiode van 30 dagen aanbieden om uw migratie te voltooien. Raadpleeg het overzicht van de respijtperiode voor meer informatie en om deze respijtperiode aan te vragen. Ga vervolgens naar Azure Portal en ga naar de blade Migratie voor elk van uw App Service-omgevingen.

Zie de buitengebruikstelling van App Service Environment v1/v2 voor de meest recente informatie over de buitengebruikstelling van App Service Environment v1 en v2.

Vereisten

Gebruik de Bash-omgeving in Azure Cloud Shell. Zie quickstart voor Bash in Azure Cloud Shell voor meer informatie.

Installeer de Azure CLI, indien gewenst, om CLI-referentieopdrachten uit te voeren. Als u in Windows of macOS werkt, kunt u Azure CLI uitvoeren in een Docker-container. Zie De Azure CLI uitvoeren in een Docker-container voor meer informatie.

Als u een lokale installatie gebruikt, meldt u zich aan bij Azure CLI met behulp van de opdracht az login. Volg de stappen die worden weergegeven in de terminal, om het verificatieproces te voltooien. Raadpleeg Aanmelden bij Azure CLI voor aanvullende aanmeldingsopties.

Installeer de Azure CLI-extensie bij het eerste gebruik, wanneer u hierom wordt gevraagd. Raadpleeg Extensies gebruiken met Azure CLI voor meer informatie over extensies.

Voer az version uit om de geïnstalleerde versie en afhankelijke bibliotheken te vinden. Voer az upgrade uit om te upgraden naar de nieuwste versie.

Samenvatting

De App Service Environment (ASE) is één tenantimplementatie van de Azure-app Service die wordt uitgevoerd in uw Virtuele Azure-netwerk. Hoewel de ASE wel wordt uitgevoerd in uw virtuele netwerk, moet deze nog steeds toegankelijk zijn vanaf een aantal toegewezen IP-adressen die door de Azure-app Service worden gebruikt om de service te beheren. In het geval van een ASE gaat het beheerverkeer via het door de gebruiker beheerde netwerk. Als dit verkeer wordt geblokkeerd of verkeerd wordt omgeleid, wordt de ASE onderbroken. Lees de overwegingen voor netwerken en de App Service-omgeving voor meer informatie over de ASE-netwerkafhankelijkheden. Voor algemene informatie over de ASE kunt u beginnen met Inleiding tot de App Service Environment.

Alle AS's hebben een openbaar VIP waarmee beheerverkeer binnenkomt. Het binnenkomende beheerverkeer van deze adressen komt van naar poort 454 en 455 op het openbare VIP van uw ASE. Dit document bevat de App Service-bronadressen voor beheerverkeer naar de ASE. Deze adressen bevinden zich ook in de IP-servicetag met de naam AppServiceManagement.

De adressen in de AppServiceManagement-servicetag kunnen worden geconfigureerd in een routetabel om asymmetrische routeringsproblemen met het beheerverkeer te voorkomen. Indien mogelijk moet u de servicetag gebruiken in plaats van de afzonderlijke adressen. Routes reageren op verkeer op IP-niveau en hebben geen kennis van verkeersrichting of dat het verkeer deel uitmaakt van een TCP-antwoordbericht. Als het antwoordadres voor een TCP-aanvraag anders is dan het adres waarnaar deze is verzonden, hebt u een asymmetrisch routeringsprobleem. Om asymmetrische routeringsproblemen met uw ASE-beheerverkeer te voorkomen, moet u ervoor zorgen dat antwoorden worden teruggestuurd vanaf hetzelfde adres waarnaar ze zijn verzonden. Lees Uw ASE configureren met geforceerde tunneling voor meer informatie over het configureren van uw ASE voor gebruik in een omgeving waarin uitgaand verkeer on-premises wordt verzonden.

Lijst met beheeradressen

Als u de IP-adressen voor de beheeradressen wilt zien, downloadt u de servicetagverwijzing voor uw regio om de meest recente lijst met adressen op te halen. De App Service Environment-beheeradressen worden vermeld in de AppServiceManagement-servicetag.

| Regio | Naslaginformatie over servicetags |

|---|---|

| Alle openbare regio's | Azure IP-bereiken en servicetags - Openbare cloud |

| Microsoft Azure Government | Azure IP-bereiken en servicetags - Cloud van de Amerikaanse overheid |

| Microsoft Azure beheerd door 21Vianet | Azure IP-bereiken en servicetags - Cloud voor China |

Een netwerkbeveiligingsgroep configureren

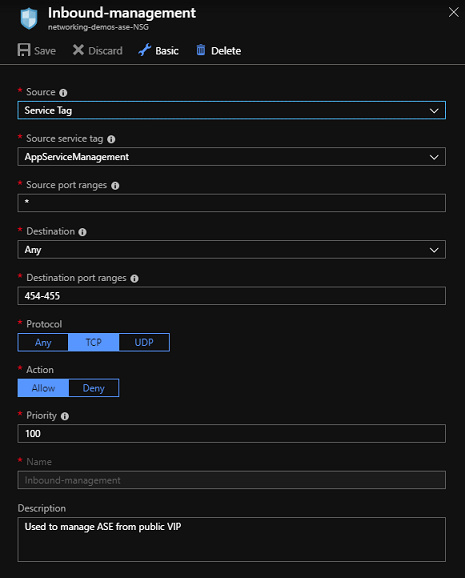

Met netwerkbeveiligingsgroepen hoeft u zich geen zorgen te maken over de afzonderlijke adressen of het onderhouden van uw eigen configuratie. Er is een IP-servicetag met de naam AppServiceManagement die up-to-date blijft met alle adressen. Als u deze IP-servicetag in uw NSG wilt gebruiken, gaat u naar de portal, opent u de gebruikersinterface van netwerkbeveiligingsgroepen en selecteert u inkomende beveiligingsregels. Als u een bestaande regel voor het binnenkomende beheerverkeer hebt, bewerkt u deze. Als deze NSG niet is gemaakt met uw ASE of als deze allemaal nieuw is, selecteert u Toevoegen. Selecteer servicetag in de vervolgkeuzelijst Bron. Selecteer AppServiceManagement onder de tag Bronservice. Stel de bronpoortbereiken in op *, Doel op Any, Doelpoortbereiken op 454-455, Protocol op TCP en Actie om toe te staan. Als u de regel maakt, moet u de prioriteit instellen.

Een routetabel configureren

De beheeradressen kunnen in een routetabel worden geplaatst met een volgende hop van internet om ervoor te zorgen dat al het binnenkomende beheerverkeer via hetzelfde pad terug kan gaan. Deze routes zijn nodig bij het configureren van geforceerde tunneling. Gebruik indien mogelijk de AppServiceManagement-servicetag in plaats van de afzonderlijke adressen. Als u de routetabel wilt maken, kunt u de portal, PowerShell of Azure CLI gebruiken. Hieronder ziet u de opdrachten voor het maken van een routetabel met behulp van Azure CLI vanuit een PowerShell-prompt.

$sub = "subscription ID"

$rg = "resource group name"

$rt = "route table name"

$location = "azure location"

az network route-table route create --subscription $sub -g $rg --route-table-name $rt -n 'AppServiceManagement' --address-prefix 'AppServiceManagement' --next-hop-type 'Internet'

Nadat de routetabel is gemaakt, moet u deze instellen op uw ASE-subnet.

Uw beheeradressen ophalen uit de API

U kunt de beheeradressen weergeven die overeenkomen met uw ASE met de volgende API-aanroep.

get /subscriptions/<subscription ID>/resourceGroups/<resource group>/providers/Microsoft.Web/hostingEnvironments/<ASE Name>/inboundnetworkdependenciesendpoints?api-version=2016-09-01

De API retourneert een JSON-document dat alle binnenkomende adressen voor uw ASE bevat. De lijst met adressen bevat de beheeradressen, het VIP dat wordt gebruikt door uw ASE en het ADRESbereik van het ASE-subnet zelf.

Als u de API wilt aanroepen met de armclient , gebruikt u de volgende opdrachten, maar vervangt u de abonnements-id, resourcegroep en ASE-naam.

armclient login

armclient get /subscriptions/<subscription ID>/resourceGroups/<resource group>/providers/Microsoft.Web/hostingEnvironments/<ASE Name>/inboundnetworkdependenciesendpoints?api-version=2016-09-01