Een toepassingsgateway maken met HTTP-naar-HTTPS-omleiding met behulp van Azure Portal

U kunt Azure Portal gebruiken om een toepassingsgateway te maken met een certificaat voor TLS-beëindiging. Er wordt een routeringsregel gebruikt om HTTP-verkeer om te leiden naar de HTTPS-poort in uw toepassingsgateway. In dit voorbeeld maakt u ook een virtuele-machineschaalset voor de back-endpool van de toepassingsgateway die twee exemplaren van virtuele machines bevat.

In dit artikel leert u het volgende:

- Een zelfondertekend certificaat maken

- Een netwerk instellen

- Een toepassingsgateway maken met behulp van het certificaat

- Een listener en omleidingsregel toevoegen

- Een virtuele-machineschaalset maken met de standaard back-endgroep

Als u geen Azure-abonnement hebt, maakt u een gratis account voordat u begint.

Notitie

Het wordt aanbevolen de Azure Az PowerShell-module te gebruiken om te communiceren met Azure. Zie Azure PowerShell installeren om aan de slag te gaan. Raadpleeg Azure PowerShell migreren van AzureRM naar Az om te leren hoe u naar de Azure PowerShell-module migreert.

Voor deze zelfstudie is azure PowerShell-moduleversie 1.0.0 of hoger vereist om een certificaat te maken en IIS te installeren. Voer Get-Module -ListAvailable Az uit om de versie te bekijken. Als u PowerShell wilt upgraden, raadpleegt u De Azure PowerShell-module installeren. Als u de opdrachten in deze zelfstudie wilt uitvoeren, moet u ook uitvoeren Login-AzAccount om een verbinding met Azure te maken.

Een zelfondertekend certificaat maken

Voor productiegebruik moet u een geldig certificaat importeren dat is ondertekend door een vertrouwde provider. Voor deze zelfstudie maakt u een zelfondertekend certificaat met behulp van New-SelfSignedCertificate. U kunt Export-PfxCertificate gebruiken met de Thumbprint die is geretourneerd om een PFX-bestand uit het certificaat te exporteren.

New-SelfSignedCertificate `

-certstorelocation cert:\localmachine\my `

-dnsname www.contoso.com

U zou iets moeten zien dat lijkt op dit resultaat:

PSParentPath: Microsoft.PowerShell.Security\Certificate::LocalMachine\my

Thumbprint Subject

---------- -------

E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 CN=www.contoso.com

Gebruik de vingerafdruk om het PFX-bestand te maken:

$pwd = ConvertTo-SecureString -String "Azure123456!" -Force -AsPlainText

Export-PfxCertificate `

-cert cert:\localMachine\my\E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 `

-FilePath c:\appgwcert.pfx `

-Password $pwd

Een toepassingsgateway maken

U hebt een virtueel netwerk nodig voor communicatie tussen de resources die u maakt. In dit voorbeeld worden twee subnetten gemaakt: één voor de toepassingsgateway en de andere voor de back-endservers. U kunt een virtueel netwerk maken op hetzelfde moment dat u de toepassingsgateway maakt.

Meld u aan bij het Azure-portaal.

Klik in de linkerbovenhoek van Azure Portal op Een resource maken.

Selecteer Netwerken en vervolgens Application Gateway in de lijst Aanbevolen.

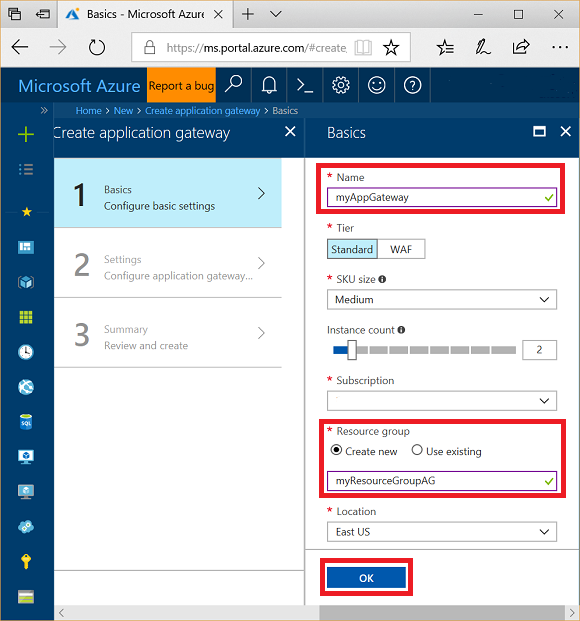

Voer deze waarden in voor de toepassingsgateway:

myAppGateway als de naam van de toepassingsgateway.

myResourceGroupAG als de nieuwe resourcegroep.

Accepteer de standaardwaarden voor de overige instellingen en klik op OK.

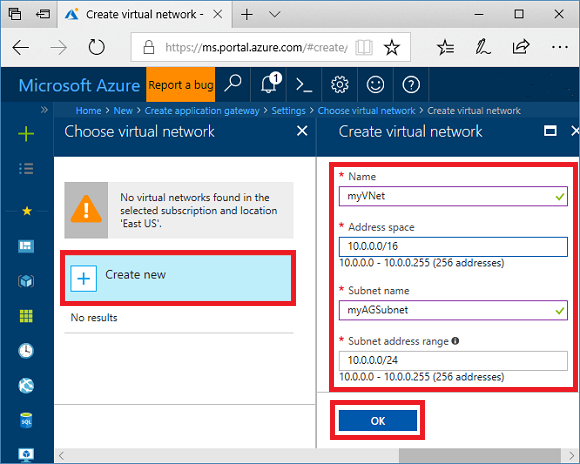

Klik op Een virtueel netwerk kiezen, klik op Nieuw maken en voer deze waarden in voor het virtuele netwerk:

myVnet als de naam van het virtuele netwerk.

10.0.0.0/16 als de adresruimte van het virtuele netwerk.

myAGSubnet als de naam van het subnet.

10.0.0.0/24 als de adresruimte van het subnet.

Klik op OK om het virtuele netwerk en subnet te maken.

Controleer onder Front-end-IP-configuratie of het IP-adrestype Openbaar is en Nieuwe maken is geselecteerd. Voer myAGPublicIPAddress in als naam. Accepteer de standaardwaarden voor de overige instellingen en klik op OK.

Selecteer onder Listener-configuratie HTTPS, selecteer vervolgens Een bestand selecteren en navigeer naar het bestand c:\appgwcert.pfx en selecteer Openen.

Typ appgwcert voor de certificaatnaam en Azure123456! voor het wachtwoord.

Laat de Web Application Firewall uitgeschakeld en selecteer VERVOLGENS OK.

Controleer de instellingen op de overzichtspagina en selecteer VERVOLGENS OK om de netwerkbronnen en de toepassingsgateway te maken. Het kan enkele minuten duren voordat de toepassingsgateway is gemaakt. Wacht totdat de implementatie is voltooid voordat u verdergaat met de volgende sectie.

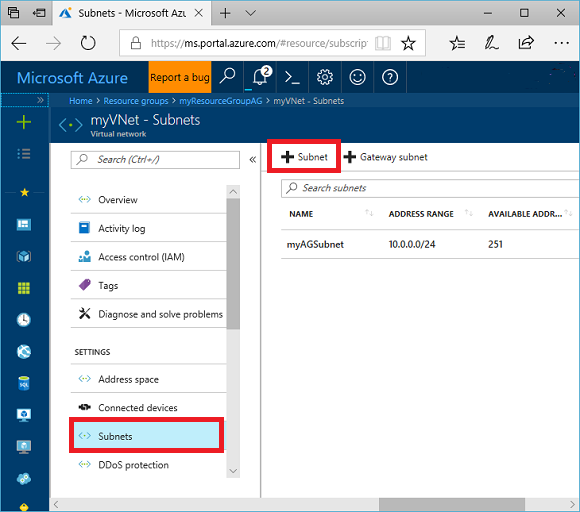

Een subnet toevoegen

Selecteer Alle resources in het linkermenu en selecteer vervolgens myVNet in de lijst met resources.

Selecteer Subnetten en klik vervolgens op Subnet.

Typ myBackendSubnet als naam van het subnet.

Typ 10.0.2.0/24 voor het adresbereik en selecteer VERVOLGENS OK.

Een listener en omleidingsregel toevoegen

De listener toevoegen

Voeg eerst de listener met de naam myListener toe voor poort 80.

- Open de resourcegroep myResourceGroupAG en selecteer myAppGateway.

- Selecteer Listeners en selecteer vervolgens + Basic.

- Typ MyListener als naam.

- Typ httpPort voor de nieuwe front-endpoortnaam en 80 voor de poort.

- Zorg ervoor dat het protocol is ingesteld op HTTP en selecteer VERVOLGENS OK.

Een routeringsregel toevoegen met een omleidingsconfiguratie

- Selecteer op myAppGateway Regels en selecteer vervolgens +Aanvraagrouteringsregel.

- Typ Rule2 voor de naam van de regel.

- Zorg ervoor dat MyListener is geselecteerd voor de listener.

- Klik op het tabblad Back-enddoelen en selecteer Doeltype als Omleiding.

- Selecteer Permanent voor omleidingstype.

- Selecteer Listener voor omleidingsdoel.

- Zorg ervoor dat de doellistener is ingesteld op appGatewayHttpListener.

- Selecteer Ja voor de querytekenreeks Opnemen en Pad opnemen.

- Selecteer Toevoegen.

Notitie

appGatewayHttpListener is de standaardlistenernaam. Zie Application Gateway-listenerconfiguratie voor meer informatie.

Een virtuele-machineschaalset maken

In dit voorbeeld maakt u een virtuele-machineschaalset om servers op te geven voor de back-endpool in de toepassingsgateway.

- Selecteer in de linkerbovenhoek van de portal +Een resource maken.

- Selecteer Compute.

- Typ de schaalset in het zoekvak en druk op Enter.

- Selecteer Virtuele-machineschaalset en selecteer vervolgens Maken.

- Typ myvmss voor de naam van de virtuele-machineschaalset.

- Zorg ervoor dat Windows Server 2016 Datacenter is geselecteerd voor schijfinstallatiekopieën van het besturingssysteem.

- Selecteer myResourceGroupAG voor resourcegroep.

- Bij Gebruikersnaam typt u azureuser.

- Voor Wachtwoord typt u Azure123456! en bevestigt u het wachtwoord.

- Controleer bijvoorbeeld of de waarde 2 is.

- Selecteer bijvoorbeeld D2s_v3.

- Controleer onder Netwerken of Opties voor taakverdeling kiezen is ingesteld op Application Gateway.

- Zorg ervoor dat Application Gateway is ingesteld op myAppGateway.

- Zorg ervoor dat subnet is ingesteld op myBackendSubnet.

- Selecteer Maken.

De schaalset koppelen aan de juiste back-endpool

De gebruikersinterface van de virtuele-machineschaalsetportal maakt een nieuwe back-endpool voor de schaalset, maar u wilt deze koppelen aan uw bestaande appGatewayBackendPool.

- Open de resourcegroep myResourceGroupAg .

- Selecteer myAppGateway.

- Selecteer Back-endpools.

- Selecteer myAppGatewaymyvmss.

- Selecteer Alle doelen uit de back-endpool verwijderen.

- Selecteer Opslaan.

- Nadat dit proces is voltooid, selecteert u de back-endpool myAppGatewaymyvmss , selecteert u Verwijderen en vervolgens OK om te bevestigen.

- Selecteer appGatewayBackendPool.

- Selecteer VMSS onder Doelen.

- Selecteer myvmss onder VMSS.

- Selecteer myvmssNic onder Netwerkinterfaceconfiguraties.

- Selecteer Opslaan.

De schaalset upgraden

Ten slotte moet u de schaalset upgraden met deze wijzigingen.

- Selecteer de schaalset myvmss .

- Selecteer onder Instellingen de optie Instanties.

- Selecteer beide exemplaren en selecteer vervolgens Upgraden.

- Selecteer Ja om te bevestigen.

- Nadat dit is voltooid, gaat u terug naar de myAppGateway en selecteert u back-endpools. U ziet nu dat de appGatewayBackendPool twee doelen heeft en myAppGatewaymyvmss nul doelen heeft.

- Selecteer myAppGatewaymyvmss en selecteer vervolgens Verwijderen.

- Selecteer OK om te bevestigen.

IIS installeren

Een eenvoudige manier om IIS op de schaalset te installeren, is door PowerShell te gebruiken. Klik in de portal op het Cloud Shell-pictogram en zorg ervoor dat PowerShell is geselecteerd.

Plak de volgende code in het PowerShell-venster en druk op Enter.

$publicSettings = @{ "fileUris" = (,"https://raw.githubusercontent.com/Azure/azure-docs-powershell-samples/master/application-gateway/iis/appgatewayurl.ps1");

"commandToExecute" = "powershell -ExecutionPolicy Unrestricted -File appgatewayurl.ps1" }

$vmss = Get-AzVmss -ResourceGroupName myResourceGroupAG -VMScaleSetName myvmss

Add-AzVmssExtension -VirtualMachineScaleSet $vmss `

-Name "customScript" `

-Publisher "Microsoft.Compute" `

-Type "CustomScriptExtension" `

-TypeHandlerVersion 1.8 `

-Setting $publicSettings

Update-AzVmss `

-ResourceGroupName myResourceGroupAG `

-Name myvmss `

-VirtualMachineScaleSet $vmss

De schaalset upgraden

Nadat u de exemplaren met IIS hebt gewijzigd, moet u de schaalset opnieuw upgraden met deze wijziging.

- Selecteer de schaalset myvmss .

- Selecteer onder Instellingen de optie Instanties.

- Selecteer beide exemplaren en selecteer vervolgens Upgraden.

- Selecteer Ja om te bevestigen.

De toepassingsgateway testen

U kunt het openbare IP-adres van de toepassing ophalen op de overzichtspagina van de toepassingsgateway.

Selecteer myAppGateway.

Noteer op de pagina Overzicht het IP-adres onder openbaar IP-adres van front-end.

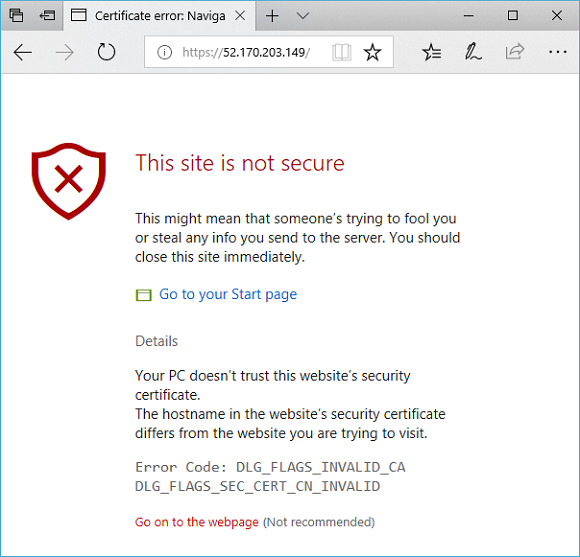

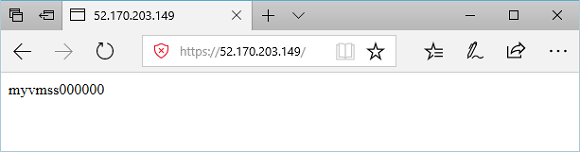

Kopieer het openbare IP-adres en plak het in de adresbalk van de browser. Bijvoorbeeld http://52.170.203.149

Voor het accepteren van de beveiligingswaarschuwing als u een zelfondertekend certificaat hebt gebruikt, selecteert u Details en vervolgens Ga verder naar de webpagina. Uw beveiligde IIS-website wordt vervolgens weergegeven zoals in het volgende voorbeeld:

Volgende stappen

Meer informatie over het maken van een toepassingsgateway met interne omleiding.