Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

U kunt Azure PowerShell gebruiken om een toepassingsgateway te maken met een certificaat voor TLS/SSL-beëindiging. Er wordt een routeringsregel gebruikt om HTTP-verkeer om te leiden naar de HTTPS-poort in uw toepassingsgateway. In dit voorbeeld maakt u ook een virtuele-machineschaalset voor de back-endpool van de toepassingsgateway die twee exemplaren van virtuele machines bevat.

In dit artikel leert u het volgende:

- Een zelfondertekend certificaat maken

- Een netwerk instellen

- Een toepassingsgateway maken met behulp van het certificaat

- Een listener en omleidingsregel toevoegen

- Een virtuele-machineschaalset maken met de standaard back-endgroep

Als u geen Azure-abonnement hebt, maakt u een gratis account voordat u begint.

Notitie

Het wordt aanbevolen de Azure Az PowerShell-module te gebruiken om te communiceren met Azure. Zie Azure PowerShell installeren om aan de slag te gaan. Raadpleeg Azure PowerShell migreren van AzureRM naar Az om te leren hoe u naar de Azure PowerShell-module migreert.

Voor deze zelfstudie is versie 1.0.0 of hoger van de Azure PowerShell-module vereist. Voer Get-Module -ListAvailable Az uit om de versie te bekijken. Als u PowerShell wilt upgraden, raadpleegt u De Azure PowerShell-module installeren. Als u de opdrachten in deze zelfstudie wilt uitvoeren, moet u ook uitvoeren Login-AzAccount om een verbinding met Azure te maken.

Een zelfondertekend certificaat maken

Voor productiegebruik moet u een geldig certificaat importeren dat is ondertekend door een vertrouwde provider. Voor deze zelfstudie maakt u een zelfondertekend certificaat met behulp van New-SelfSignedCertificate. U kunt Export-PfxCertificate gebruiken met de Thumbprint die is geretourneerd om een PFX-bestand uit het certificaat te exporteren.

New-SelfSignedCertificate `

-certstorelocation cert:\localmachine\my `

-dnsname www.contoso.com

U zou iets moeten zien dat lijkt op dit resultaat:

PSParentPath: Microsoft.PowerShell.Security\Certificate::LocalMachine\my

Thumbprint Subject

---------- -------

E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 CN=www.contoso.com

Gebruik de vingerafdruk om het PFX-bestand te maken:

$pwd = ConvertTo-SecureString -String "Azure123456!" -Force -AsPlainText

Export-PfxCertificate `

-cert cert:\localMachine\my\E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 `

-FilePath c:\appgwcert.pfx `

-Password $pwd

Een brongroep maken

Een resourcegroep is een logische container waarin Azure-resources worden geïmplementeerd en beheerd. Maak een Azure-resourcegroep met de naam myResourceGroupAG met behulp van New-AzResourceGroup.

New-AzResourceGroup -Name myResourceGroupAG -Location eastus

Netwerkbronnen maken

Maak de subnetconfiguraties voor myBackendSubnet en myAGSubnet met behulp van New-AzVirtualNetworkSubnetConfig. Maak het virtuele netwerk met de naam myVNet met behulp van New-AzVirtualNetwork met de subnetconfiguraties. Maak ten slotte het openbare IP-adres met de naam myAGPublicIPAddress met behulp van New-AzPublicIpAddress. Deze resources worden gebruikt om de netwerkverbinding naar de toepassingsgateway en de bijbehorende bronnen te leveren.

$backendSubnetConfig = New-AzVirtualNetworkSubnetConfig `

-Name myBackendSubnet `

-AddressPrefix 10.0.1.0/24

$agSubnetConfig = New-AzVirtualNetworkSubnetConfig `

-Name myAGSubnet `

-AddressPrefix 10.0.2.0/24

$vnet = New-AzVirtualNetwork `

-ResourceGroupName myResourceGroupAG `

-Location eastus `

-Name myVNet `

-AddressPrefix 10.0.0.0/16 `

-Subnet $backendSubnetConfig, $agSubnetConfig

$pip = New-AzPublicIpAddress `

-ResourceGroupName myResourceGroupAG `

-Location eastus `

-Name myAGPublicIPAddress `

-AllocationMethod Dynamic

Een toepassingsgateway maken

IP-configuraties en front-endpoort maken

Koppel myAGSubnet dat u eerder hebt gemaakt aan de toepassingsgateway met behulp van New-AzApplicationGatewayIPConfiguration. Wijs myAGPublicIPAddress toe aan de toepassingsgateway met behulp van New-AzApplicationGatewayFrontendIPConfig. Vervolgens kunt u de HTTPS-poort maken met new-AzApplicationGatewayFrontendPort.

$vnet = Get-AzVirtualNetwork `

-ResourceGroupName myResourceGroupAG `

-Name myVNet

$subnet=$vnet.Subnets[0]

$gipconfig = New-AzApplicationGatewayIPConfiguration `

-Name myAGIPConfig `

-Subnet $subnet

$fipconfig = New-AzApplicationGatewayFrontendIPConfig `

-Name myAGFrontendIPConfig `

-PublicIPAddress $pip

$frontendPort = New-AzApplicationGatewayFrontendPort `

-Name myFrontendPort `

-Port 443

Back-endpool en instellingen maken

Maak de back-endpool met de naam appGatewayBackendPool voor de toepassingsgateway met behulp van New-AzApplicationGatewayBackendAddressPool. Configureer de instellingen voor de back-endpool met behulp van New-AzApplicationGatewayBackendHttpSettings.

$defaultPool = New-AzApplicationGatewayBackendAddressPool `

-Name appGatewayBackendPool

$poolSettings = New-AzApplicationGatewayBackendHttpSettings `

-Name myPoolSettings `

-Port 80 `

-Protocol Http `

-CookieBasedAffinity Enabled `

-RequestTimeout 120

De standaard-listener en regel maken

Als u de toepassingsgateway wilt inschakelen om het verkeer op de juiste manier naar de back-endpool te routeren, is een listener vereist. In dit voorbeeld maakt u een basis-listener die luistert naar HTTPS-verkeer op de basis-URL.

Maak een certificaatobject met new-AzApplicationGatewaySslCertificateen maak vervolgens een listener met de naam appGatewayHttpListener met behulp van New-AzApplicationGatewayHttpListener met de front-endconfiguratie, front-endpoort en het certificaat dat u eerder hebt gemaakt. Er is een regel vereist voor de listener, zodat deze weet welke back-endpool voor inkomend verkeer moet worden gebruikt. Maak een basisregel met de naam rule1 met behulp van New-AzApplicationGatewayRequestRoutingRule.

$pwd = ConvertTo-SecureString `

-String "Azure123456!" `

-Force `

-AsPlainText

$cert = New-AzApplicationGatewaySslCertificate `

-Name "appgwcert" `

-CertificateFile "c:\appgwcert.pfx" `

-Password $pwd

$defaultListener = New-AzApplicationGatewayHttpListener `

-Name appGatewayHttpListener `

-Protocol Https `

-FrontendIPConfiguration $fipconfig `

-FrontendPort $frontendPort `

-SslCertificate $cert

$frontendRule = New-AzApplicationGatewayRequestRoutingRule `

-Name rule1 `

-RuleType Basic `

-HttpListener $defaultListener `

-BackendAddressPool $defaultPool `

-BackendHttpSettings $poolSettings

De toepassingsgateway maken

Nu u de benodigde ondersteunende resources hebt gemaakt, geeft u parameters op voor de toepassingsgateway met de naam myAppGateway met behulp van New-AzApplicationGatewaySku en maakt u deze met behulp van New-AzApplicationGateway met het certificaat.

$sku = New-AzApplicationGatewaySku `

-Name Standard_Medium `

-Tier Standard `

-Capacity 2

$appgw = New-AzApplicationGateway `

-Name myAppGateway `

-ResourceGroupName myResourceGroupAG `

-Location eastus `

-BackendAddressPools $defaultPool `

-BackendHttpSettingsCollection $poolSettings `

-FrontendIpConfigurations $fipconfig `

-GatewayIpConfigurations $gipconfig `

-FrontendPorts $frontendPort `

-HttpListeners $defaultListener `

-RequestRoutingRules $frontendRule `

-Sku $sku `

-SslCertificates $cert

Een listener en omleidingsregel toevoegen

De HTTP-poort toevoegen

Voeg de HTTP-poort toe aan de toepassingsgateway met behulp van Add-AzApplicationGatewayFrontendPort.

$appgw = Get-AzApplicationGateway `

-Name myAppGateway `

-ResourceGroupName myResourceGroupAG

Add-AzApplicationGatewayFrontendPort `

-Name httpPort `

-Port 80 `

-ApplicationGateway $appgw

De HTTP-listener toevoegen

Voeg de HTTP-listener met de naam myListener toe aan de toepassingsgateway met behulp van Add-AzApplicationGatewayHttpListener.

$fipconfig = Get-AzApplicationGatewayFrontendIPConfig `

-Name myAGFrontendIPConfig `

-ApplicationGateway $appgw

$fp = Get-AzApplicationGatewayFrontendPort `

-Name httpPort `

-ApplicationGateway $appgw

Add-AzApplicationGatewayHttpListener `

-Name myListener `

-Protocol Http `

-FrontendPort $fp `

-FrontendIPConfiguration $fipconfig `

-ApplicationGateway $appgw

De omleidingsconfiguratie toevoegen

Voeg de HTTP-omleidingsconfiguratie toe aan de toepassingsgateway met behulp van Add-AzApplicationGatewayRedirectConfiguration.

$defaultListener = Get-AzApplicationGatewayHttpListener `

-Name appGatewayHttpListener `

-ApplicationGateway $appgw

Add-AzApplicationGatewayRedirectConfiguration -Name httpToHttps `

-RedirectType Permanent `

-TargetListener $defaultListener `

-IncludePath $true `

-IncludeQueryString $true `

-ApplicationGateway $appgw

De regel voor doorsturen toevoegen

Voeg de routeringsregel met de omleidingsconfiguratie toe aan de toepassingsgateway met behulp van Add-AzApplicationGatewayRequestRoutingRule.

$myListener = Get-AzApplicationGatewayHttpListener `

-Name myListener `

-ApplicationGateway $appgw

$redirectConfig = Get-AzApplicationGatewayRedirectConfiguration `

-Name httpToHttps `

-ApplicationGateway $appgw

Add-AzApplicationGatewayRequestRoutingRule `

-Name rule2 `

-RuleType Basic `

-HttpListener $myListener `

-RedirectConfiguration $redirectConfig `

-ApplicationGateway $appgw

Set-AzApplicationGateway -ApplicationGateway $appgw

Een virtuele-machineschaalset maken

In dit voorbeeld maakt u een virtuele-machineschaalset om servers op te geven voor de back-endpool in de toepassingsgateway. U wijst de schaalset toe aan de back-endpool wanneer u de IP-instellingen configureert.

$vnet = Get-AzVirtualNetwork `

-ResourceGroupName myResourceGroupAG `

-Name myVNet

$appgw = Get-AzApplicationGateway `

-ResourceGroupName myResourceGroupAG `

-Name myAppGateway

$backendPool = Get-AzApplicationGatewayBackendAddressPool `

-Name appGatewayBackendPool `

-ApplicationGateway $appgw

$ipConfig = New-AzVmssIpConfig `

-Name myVmssIPConfig `

-SubnetId $vnet.Subnets[1].Id `

-ApplicationGatewayBackendAddressPoolsId $backendPool.Id

$vmssConfig = New-AzVmssConfig `

-Location eastus `

-SkuCapacity 2 `

-SkuName Standard_DS2 `

-UpgradePolicyMode Automatic

Set-AzVmssStorageProfile $vmssConfig `

-ImageReferencePublisher MicrosoftWindowsServer `

-ImageReferenceOffer WindowsServer `

-ImageReferenceSku 2016-Datacenter `

-ImageReferenceVersion latest `

-OsDiskCreateOption FromImage

Set-AzVmssOsProfile $vmssConfig `

-AdminUsername azureuser `

-AdminPassword "Azure123456!" `

-ComputerNamePrefix myvmss

Add-AzVmssNetworkInterfaceConfiguration `

-VirtualMachineScaleSet $vmssConfig `

-Name myVmssNetConfig `

-Primary $true `

-IPConfiguration $ipConfig

New-AzVmss `

-ResourceGroupName myResourceGroupAG `

-Name myvmss `

-VirtualMachineScaleSet $vmssConfig

IIS installeren

$publicSettings = @{ "fileUris" = (,"https://raw.githubusercontent.com/Azure/azure-docs-powershell-samples/master/application-gateway/iis/appgatewayurl.ps1");

"commandToExecute" = "powershell -ExecutionPolicy Unrestricted -File appgatewayurl.ps1" }

$vmss = Get-AzVmss -ResourceGroupName myResourceGroupAG -VMScaleSetName myvmss

Add-AzVmssExtension -VirtualMachineScaleSet $vmss `

-Name "customScript" `

-Publisher "Microsoft.Compute" `

-Type "CustomScriptExtension" `

-TypeHandlerVersion 1.8 `

-Setting $publicSettings

Update-AzVmss `

-ResourceGroupName myResourceGroupAG `

-Name myvmss `

-VirtualMachineScaleSet $vmss

De toepassingsgateway testen

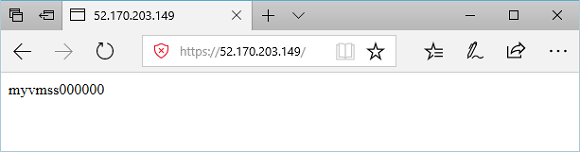

U kunt Get-AzPublicIPAddress gebruiken om het openbare IP-adres van de toepassingsgateway op te halen. Kopieer het openbare IP-adres en plak het in de adresbalk van de browser. Bijvoorbeeld http://52.170.203.149

Get-AzPublicIPAddress -ResourceGroupName myResourceGroupAG -Name myAGPublicIPAddress

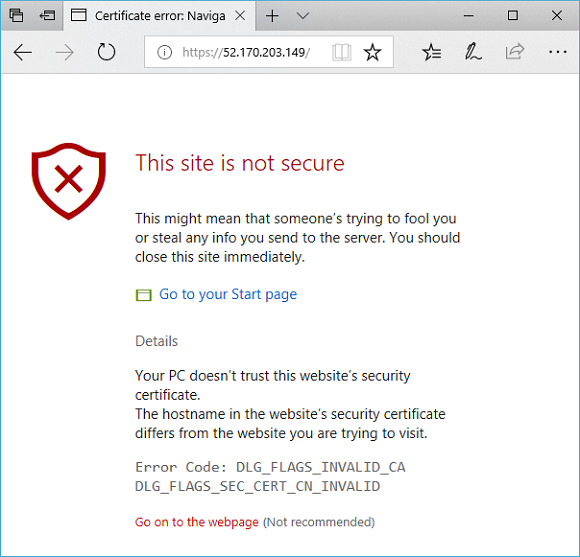

Voor het accepteren van de beveiligingswaarschuwing als u een zelfondertekend certificaat hebt gebruikt, selecteert u Details en vervolgens Ga verder naar de webpagina. Uw beveiligde IIS-website wordt vervolgens weergegeven zoals in het volgende voorbeeld: