Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

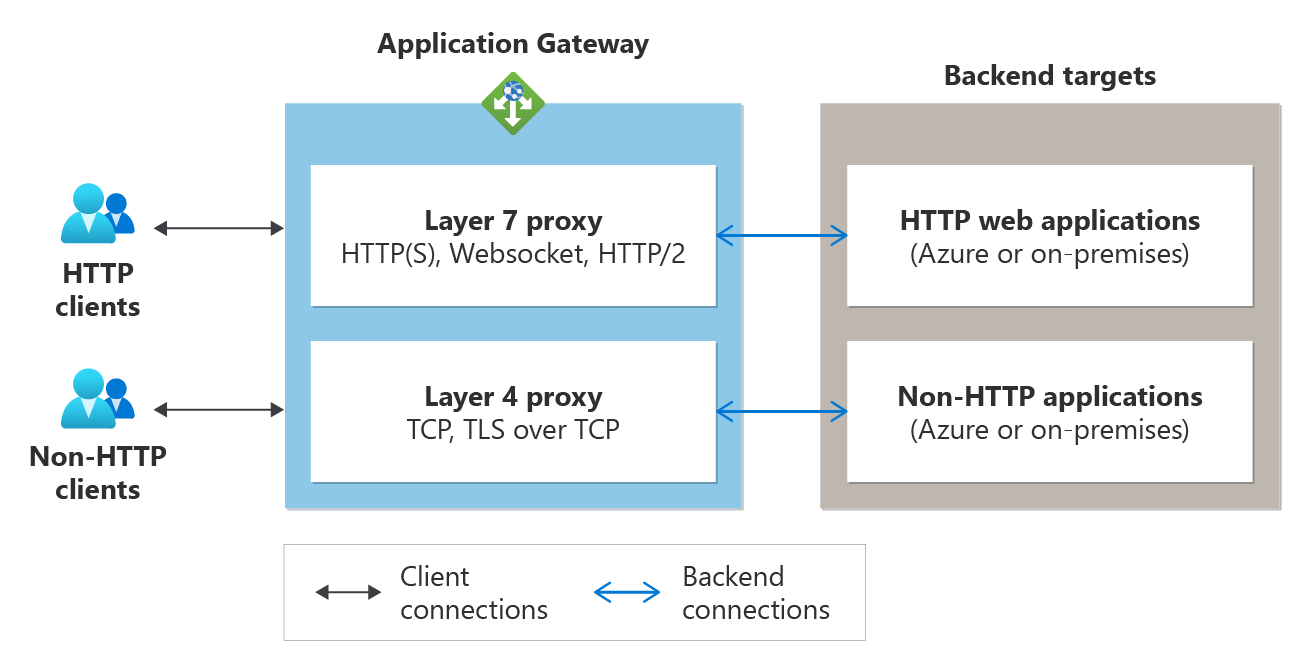

Naast de bestaande Layer 7-mogelijkheden (HTTP, HTTPS, WebSockets en HTTP/2) biedt Azure Application Gateway nu ook ondersteuning voor layer 4-proxy's (TCP-protocol) en TLS (Transport Layer Security).

Mogelijkheden van TLS/TCP-proxy in Application Gateway

Als omgekeerde proxyservice werken de laag 4-bewerkingen van Application Gateway op dezelfde manier als de proxybewerkingen van Laag 7. Een client brengt een TCP-verbinding met Application Gateway tot stand en Application Gateway initieert zelf een nieuwe TCP-verbinding met een back-endserver vanuit de back-endpool. In de volgende afbeelding ziet u een typische bewerking.

Procesverloop:

- Een client initieert een TCP of TLS verbinding met de applicatiegateway, gebruikmakend van het IP-adres en poortnummer van de frontend-luisteraar. Hiermee wordt de front-endverbinding tot stand gebracht. Zodra de verbinding tot stand is gebracht, verzendt de client een aanvraag met behulp van het vereiste protocol voor de toepassingslaag.

- De toepassingsgateway brengt een nieuwe verbinding tot stand met een van de back-enddoelen van de gekoppelde back-endpool (die de back-endverbinding vormt) en verzendt de clientaanvraag naar die back-endserver.

- Het antwoord van de back-endserver wordt door de toepassingsgateway teruggestuurd naar de client.

- Dezelfde front-end-TCP-verbinding wordt gebruikt voor volgende aanvragen van de client, tenzij de time-out voor inactiviteit van TCP die verbinding sluit.

Azure Load Balancer vergelijken met Azure Application Gateway:

| Product | Typologie |

|---|---|

| Azure Load Balancer | Een passthrough-load balancer waarbij een client rechtstreeks een verbinding tot stand brengt met een back-endserver die is geselecteerd door het distributie-algoritme van de Load Balancer. |

| Azure Application Gateway | Het beëindigen van de load balancer waarbij een client rechtstreeks een verbinding tot stand brengt met Application Gateway en een afzonderlijke verbinding wordt gestart met een back-endserver die is geselecteerd door het distributie-algoritme van Application Gateway. |

Azure Application Gateway (TLS/TCP-proxy)

- Type – Layer-4 beëndigende proxy.

- Protocollen : ondersteunt TCP- of TLS-protocollen.

- Veelzijdigheid : gebruik één eindpunt (front-end-IP) voor HTTP- en niet-HTTP-workloads.

- Schalen – configureer autoscaling (maximaal 125 instanties) voor uw TCP- en TLS-verkeer.

- Beveiliging via TLS-beëindiging : vereenvoudig de beveiliging met gecentraliseerde TLS-beëindiging en certificaatbeheer om consistente naleving te garanderen voor alle toepassingen, inclusief niet-HTTP-workloads. Integreert naadloos met Azure Key Vault voor veilig certificaatbeheer.

- Back-endtypen : uw toepassingen flexibel verbinden met back-ends overal; binnen hetzelfde virtuele netwerk, tussen gekoppelde VNets, via externe FQDN's of IP-adressen, of zelfs via hybride connectiviteit met uw on-premises servers.

Azure-belastingsverdeling

- Type – Layer-4 doorgifte netwerkapparaat.

- Protocollen : ondersteunt TCP- of UDP-protocollen.

- Prestaties : biedt lage latentie en hoge doorvoer. Gebouwd voor miljoenen gelijktijdige verbindingen met latentie op microsecondenniveau.

- Schalen : verwerkt langdurige verbindingen en schaalt tot miljoenen stromen voor alle TCP- en UDP-toepassingen.

- Binnenkomend en uitgaand : Azure Load Balancer biedt volledige verkeersbeheer met zowel binnenkomende als uitgaande mogelijkheden. Verbind externe clients naadloos met uw toepassingen, terwijl uw back-endexemplaren veilig het internet en andere services kunnen bereiken.

- Direct server return: voor het retourverkeer stuurt de back-endinstantie het respons pakket rechtstreeks terug naar het IP-adres van de client, waardoor de latentie wordt verminderd en de prestaties worden verbeterd.

Kenmerken

- Gebruik één eindpunt (front-end-IP) voor HTTP- en niet-HTTP-workloads. Dezelfde implementatie van de toepassingsgateway kan ondersteuning bieden voor laag 7- en laag 4-protocollen: HTTP(S), TCP of TLS. Al uw clients kunnen verbinding maken met hetzelfde eindpunt en toegang krijgen tot verschillende back-endtoepassingen.

- Gebruik een aangepast domein om een back-endservice voor te stellen. Met de front-end van de Application Gateway V2 SKU die bestaat uit openbare en privé-IP-adressen, kunt u elke aangepaste domeinnaam configureren zodat deze naar zijn IP-adres verwijst met behulp van een A-adresrecord. Daarnaast kunt u met TLS-beëindiging en ondersteuning voor certificaten van een particuliere certificeringsinstantie (CA) een beveiligde verbinding garanderen op het domein van uw keuze.

- Gebruik een back-endserver vanaf elke locatie (Azure of on-premises). De back-ends voor de toepassingsgateway kunnen het volgende zijn:

- Azure-resources zoals virtuele IaaS-machines, virtuele machineschaalsets of PaaS (App Services, Event Hubs, SQL)

- Externe bronnen, zoals op locatie aanwezige servers, die toegankelijk zijn via FQDN of IP-adressen.

- Ondersteund voor een uitsluitend privé-gateway. Met TLS- en TCP-proxyondersteuning voor privétoepassingsgateway-implementaties kunt u HTTP- en niet-HTTP-clients ondersteunen in een geïsoleerde omgeving voor verbeterde beveiliging.

Beperkingen

- Met een WAF v2-SKU-gateway kan TLS- of TCP-listeners en back-ends worden gemaakt ter ondersteuning van HTTP- en niet-HTTP-verkeer via dezelfde resource. Het inspecteert echter geen verkeer op TLS- en TCP-listeners op aanvallen en beveiligingsproblemen.

- De standaard time-outwaarde voor het leegmaken van back-endservers is 30 seconden. Op dit moment wordt een door de gebruiker gedefinieerde leegloopwaarde niet ondersteund.

- Een configuratie-update (PUT) op Application Gateway beëindigt de actieve verbindingen na de standaard time-outperiode voor leegmaken.

- Application Gateway Ingress Controller (AGIC) wordt niet ondersteund en werkt alleen met L7-proxy via HTTP(S)-listeners.