Notitie

Zie de SWIFT-website voor updates over de beschikbaarheid van SWIFT-producten in de cloud.

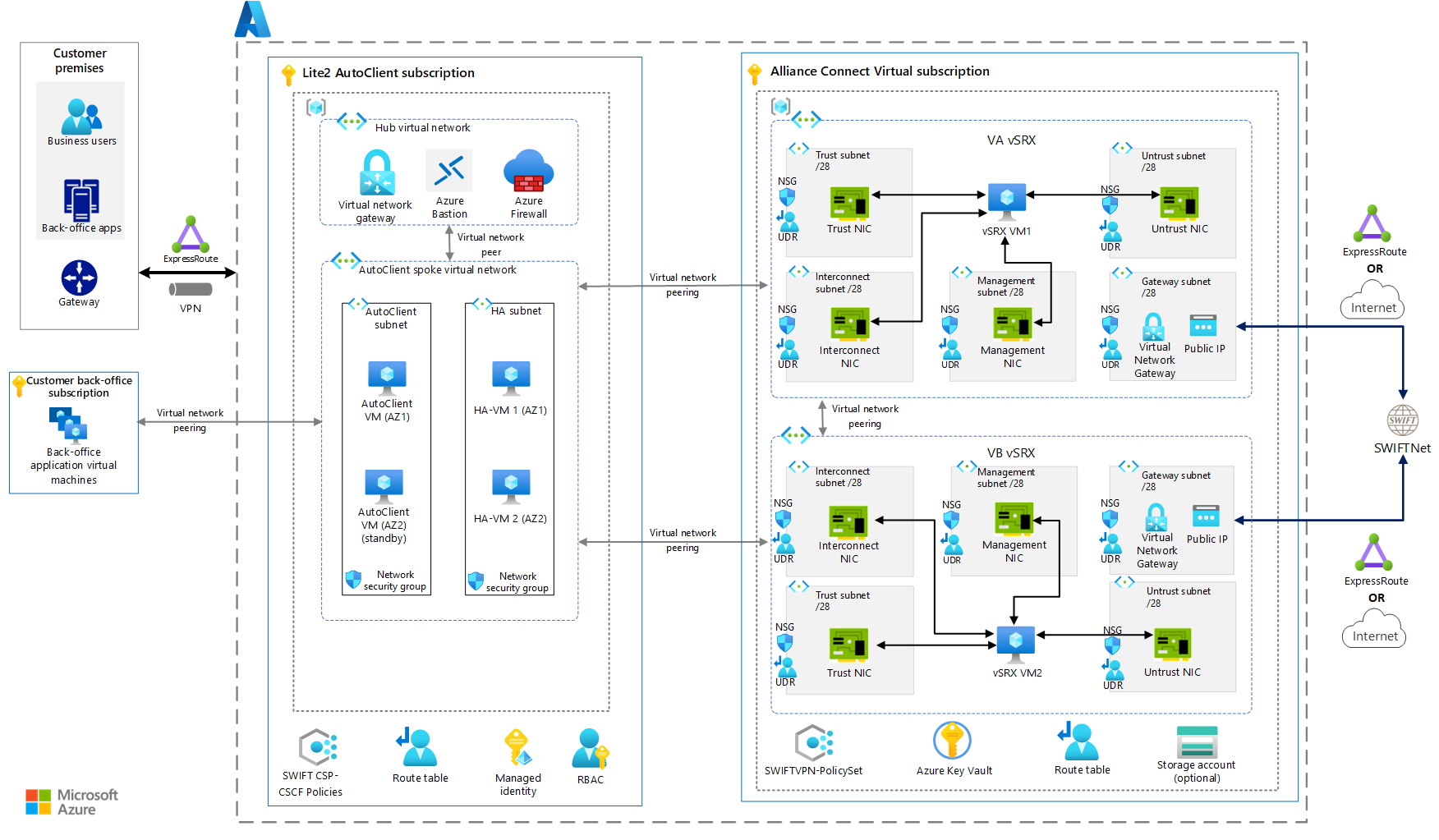

Dit artikel bevat een overzicht van het implementeren van de Alliance Lite2-connectiviteitsstack van SWIFT in Azure. U kunt de oplossing implementeren in één Azure-abonnement. Voor een beter beheer en beheer van de oplossing raden we u echter aan twee abonnementen te gebruiken:

- Eén abonnement bevat de Alliance Lite2 AutoClient-resources.

- Het andere abonnement bevat de Alliance Connect Virtual-resources om verbinding te maken met het swift-netwerk.

Architectuur

Een Visio-bestand van deze architectuur downloaden. Zie het tabblad Lite2 (All-GoldSilverBronze).

Werkstroom

In dit voorbeeldscenario wordt SWIFT Alliance Lite2 geïmplementeerd in twee Azure-abonnementen. Het ontwerp met twee abonnementen scheidt resources op basis van de primaire verantwoordelijkheid voor elke resource:

U bent primair verantwoordelijk voor het leveren van de resources voor de Alliance Lite2 AutoClient in één Azure-abonnement.

In een tweede Azure-abonnement biedt SWIFT de virtuele firewall Juniper vSRX. Dit onderdeel maakt deel uit van de oplossing voor beheerde connectiviteit van Alliance Connect Virtual.

In deze context configureert SWIFT de Juniper vSRX en wordt de VPN-tunnel van juniper vSRX naar SWIFT ingesteld.

De verbinding tussen SWIFTNet en deze klantspecifieke netwerkonderdelen kan gebruikmaken van de toegewezen Azure ExpressRoute-verbinding of internet. Zie Ontwerp met twee abonnementen in dit artikel voor meer informatie over swift-connectiviteitsopties.

Het ontwerp met twee abonnementen scheidt de resources op basis van wie er verantwoordelijk voor is. Zie Ontwerp met twee abonnementen en Operationele uitmuntendheid in dit artikel voor meer informatie.

Het Lite2 AutoClient-abonnement heeft één resourcegroep. Deze structuur bevat het volgende:

- Een Azure Virtual Network.

- Een Azure-subnet voor de Azure-firewall, met een Azure-netwerkbeveiligingsgroep.

- Een Azure-subnet voor Alliance Lite2 AutoClient, met een Azure-netwerkbeveiligingsgroep.

- Een Azure-subnet voor de extra virtuele machines (weergegeven door HA-VM 1 en HA-VM 2 in het architectuurdiagram) voor bewaking en routering van hoge beschikbaarheid.

- Een configuratie van Azure Firewall die geschikt verkeer naar Alliance Lite2 AutoClient toestaat.

- Azure-beleid voor SWIFT.

- Azure-beleid voor naleving van SWIFT's Customer Security Program (CSP) – Customer Security Controls Framework (CSCF).

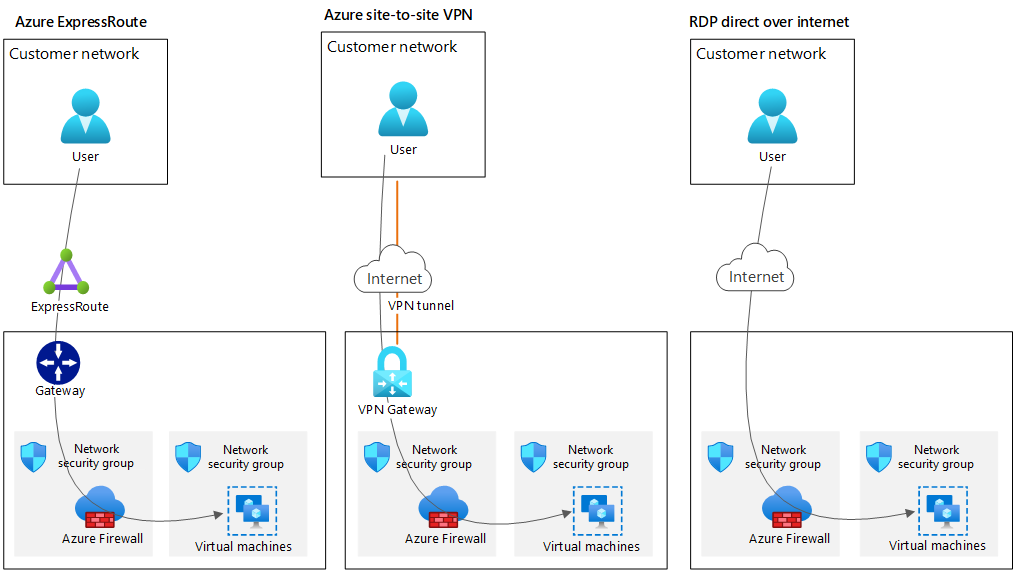

U bent verantwoordelijk voor het tot stand brengen van verbeterde beveiligingsconnectiviteit met het Alliance Lite2 AutoClient-abonnement. U kunt een van deze methoden gebruiken:

- Gebruik ExpressRoute om uw locatie te verbinden met Azure via privéconnectiviteit.

- Gebruik site-naar-site-VPN van Azure om uw locatie via internet met Azure te verbinden.

- Gebruik directe RDP via internet voor internetverbinding. (U kunt ook Azure Bastion gebruiken voor deze verbindingen. We raden Azure Bastion aan voor nieuwe SWIFT-klanten op Azure.)

U gebruikt RDP, met een van de voorgaande drie connectiviteitsmethoden, om verbinding te maken met Alliance Lite2 AutoClient-software die wordt uitgevoerd op de Lite2 AutoClient-VM. U configureert ook de aanbevolen Azure-firewall en Azure-netwerkbeveiligingsgroep zodat alleen RDP-verkeer kan worden doorgegeven aan de Lite2 AutoClient-VM.

U kunt ook Azure Bastion gebruiken om verkeer te beperken. (Het bijbehorende subnet kan deel uitmaken van het virtuele netwerk van de connectiviteitshub. Als algemene richtlijn raden we deze optie aan voor nieuwe SWIFT-klanten op Azure.) Zie de sectie Beveiliging van dit artikel voor meer informatie.

Verkeer van Lite2 AutoClient naar SWIFTNet loopt via de peer van het virtuele netwerk via Juniper vSRX. Dit onderdeel heeft een tot stand gebrachte VPN-tunnel naar SWIFTNet via internet of de toegewezen ExpressRoute-verbinding (afhankelijk van de optie Alliance Connect Virtual Connectivity).

Onderdelen

- Azure Virtual Network is de fundamentele bouwsteen voor uw particuliere netwerk in Azure.

- Azure Firewall biedt cloudeigen, intelligente netwerkfirewallbeveiliging.

- ExpressRoute biedt snelle, betrouwbare en privéverbindingen met Azure.

Scenariodetails

Deze aanpak kan worden gebruikt voor:

- SWIFT-connectiviteit migreren van on-premises naar Azure.

- Nieuwe SWIFT-connectiviteit tot stand brengen met behulp van Azure.

Potentiële gebruikscases

Deze oplossing is van toepassing op:

- Organisaties die van plan zijn om Alliance Lite2 (SIL, Direct Link, AutoClient) van on-premises naar Azure te migreren, inclusief connectiviteit met het swift-netwerk.

- Nieuwe SWIFT-klanten die rechtstreeks in Azure willen implementeren.

Overwegingen

Met deze overwegingen worden de pijlers van het Azure Well-Architected Framework geïmplementeerd. Dit is een set basisprincipes die u kunt gebruiken om de kwaliteit van een workload te verbeteren. Zie Microsoft Azure Well-Architected Framework voor meer informatie.

De volgende overwegingen zijn van toepassing op deze oplossing. Als u meer gedetailleerde informatie wilt, kan uw accountteam bij Microsoft helpen bij het begeleiden van uw Azure-implementatie van SWIFT.

Betrouwbaarheid

Betrouwbaarheid zorgt ervoor dat uw toepassing kan voldoen aan de toezeggingen die u aan uw klanten doet. Zie Overzicht van de betrouwbaarheidspijler voor meer informatie.

Ontwerp met twee abonnementen

Het ontwerp met twee abonnementen scheidt de resources op basis van wie er verantwoordelijk voor is. U bent primair verantwoordelijk voor de Alliance Lite2 AutoClient-resources. SWIFT biedt Juniper vSRX als onderdeel van Alliance Connect Virtual, een beheerde connectiviteitsservice. In deze context configureert SWIFT Juniper vSRX en wordt de VPN-tunnel van de vSRX naar SWIFT ingesteld. U hebt geen toegang tot of inzicht in de vSRX-configuratie of -bewerking. U hebt inzicht in en operationele verantwoordelijkheid voor de onderliggende Azure-infrastructuurresources. Zie Dit scenario implementeren in dit artikel voor meer informatie. In sommige speciale gevallen kunt u deze resources implementeren in twee afzonderlijke resourcegroepen in één abonnement.

Hoge beschikbaarheid is ingeschakeld omdat de vSRX-onderdelen die in het voorgaande diagram worden weergegeven, redundant worden geïmplementeerd in twee Azure-beschikbaarheidszones. Bovendien bewaken en onderhouden HA-VM 1 en HA-VM 2 de routetabellen om een hogere tolerantie te bieden en de beschikbaarheid van de oplossing te verbeteren. De verbinding tussen SWIFTNet en deze klantspecifieke netwerkonderdelen kan gebruikmaken van de toegewezen ExpressRoute-verbinding of internet. SWIFT biedt drie connectiviteitsopties: Bronze, Silver en Gold. U kunt de optie kiezen die het meest geschikt is voor berichtenverkeersvolumes en het vereiste tolerantieniveau. Zie Alliance Connect: Bronze, Silver en Gold-pakketten voor meer informatie over deze opties.

De Alliance Lite2-connectiviteitsstack is een oplossing met één tenant. Voor elke SWIFT-klant is er een exemplaar van Alliance Lite2 AutoClient en Alliance Connect Virtual. Als u de tolerantie en beschikbaarheid wilt vergroten, raden we u aan een tweede vergelijkbare configuratie te implementeren in een andere Azure-zone, in dezelfde Azure-regio. Voor Alliance Lite2 AutoClient- en Alliance Connect Virtual-exemplaren moeten de systemen (AutoClient VM, HA-VM 1 en VA vSRX) worden geïmplementeerd in dezelfde Azure-zone (bijvoorbeeld AZ1), zoals wordt weergegeven in het voorgaande architectuurdiagram.

Als u de tolerantie van één Azure-regio wilt vergroten, raden we u aan in meerdere Azure-regio's te implementeren met behulp van gekoppelde Azure-regio's. Elke Azure-regio is gekoppeld aan een andere regio in dezelfde geografie. Azure serialiseert platformupdates (gepland onderhoud) voor regioparen, zodat slechts één gekoppelde regio tegelijk wordt bijgewerkt. Als een storing van invloed is op meerdere regio's, krijgt ten minste één regio in elk paar prioriteit voor herstel.

Beveiliging

Beveiliging biedt garanties tegen opzettelijke aanvallen en misbruik van uw waardevolle gegevens en systemen. Zie Overzicht van de beveiligingspijler voor meer informatie.

Het verkeer tussen Alliance Lite2 AutoClient en Alliance Connect Virtual is beperkt tot specifiek en bekend verkeer. Als u het verkeer wilt bewaken, kunt u gebruikmaken van netwerkbeveiligingsgroepen en de mogelijkheden voor pakketopname die beschikbaar zijn in Azure Network Watcher, in combinatie met Microsoft Defender voor Cloud en Microsoft Sentinel. U kunt Network Watcher gebruiken om de stroomlogboeken van de netwerkbeveiligingsgroep naar Azure Storage-accounts te verzenden. Hierdoor kan Microsoft Sentinel de logboeken verzamelen, bedreigingen detecteren en onderzoeken en reageren op incidenten met ingebouwde indeling en automatisering van algemene taken.

Azure Bastion biedt connectiviteit van de Azure Portal met een virtuele machine via RDP of SSH. Omdat beheerders van Azure Bastion zich moeten aanmelden bij de Azure Portal, kunt u meervoudige verificatie afdwingen. U kunt voorwaardelijke toegang gebruiken om andere beperkingen af te dwingen. U kunt bijvoorbeeld het openbare IP-adres beperken waarmee beheerders zich kunnen aanmelden.

Azure Bastion moet worden geïmplementeerd in een toegewezen subnet en vereist een openbaar IP-adres. Hiermee wordt de toegang tot dit openbare IP-adres beperkt met behulp van een beheerde netwerkbeveiligingsgroep. Azure Bastion biedt ook Just-In-Time-toegang, waardoor vereiste poorten alleen op aanvraag worden geopend wanneer externe toegang is vereist.

Omgevingen scheiden

SWIFT-klantresources in Azure moeten voldoen aan SWIFT CSP-CSCF. CSP-CSCF control 1.1 vereist scheiding van omgevingen (productie, test, ontwikkeling). U wordt aangeraden elke omgeving in een afzonderlijk abonnement te implementeren. Dit maakt het gemakkelijker om servers en andere infrastructuur, referenties, enzovoort te scheiden.

SWIFT CSP-CSCF-beleid afdwingen

U kunt Azure Policy gebruiken om beleidsregels in te stellen die binnen een Azure-abonnement moeten worden afgedwongen om te voldoen aan nalevings- of beveiligingsvereisten. U kunt bijvoorbeeld Azure Policy gebruiken om te voorkomen dat beheerders bepaalde resources implementeren of om netwerkconfiguratieregels af te dwingen die verkeer naar internet blokkeren. U kunt ingebouwde beleidsregels gebruiken of uw eigen beleid maken.

SWIFT heeft een beleidsframework waarmee u een subset van SWIFT CSP-CSCF-vereisten kunt afdwingen met behulp van Azure-beleid in uw abonnement. Voor het gemak kunt u één abonnement maken waarin u beveiligde SWIFT-zoneonderdelen implementeert en een ander abonnement voor andere mogelijk gerelateerde onderdelen. Als u afzonderlijke abonnementen gebruikt, kunt u het Swift CSP-CSCF Azure-beleid alleen toepassen op abonnementen die een beveiligde SWIFT-zone bevatten.

U wordt aangeraden SWIFT-onderdelen te implementeren in een abonnement dat geen back-officetoepassingen bevat. Afzonderlijke abonnementen zorgen ervoor dat SWIFT CSP-CSCF alleen van toepassing is op SWIFT-onderdelen en niet op uw eigen onderdelen.

Overweeg het gebruik van de nieuwste implementatie van SWIFT CSP-besturingselementen, maar neem eerst contact op met het Microsoft-team waarmee u werkt.

Operationele uitmuntendheid

Operationele uitmuntendheid omvat de operationele processen die een toepassing implementeren en deze in productie houden. Zie Overzicht van de pijler operationele uitmuntendheid voor meer informatie.

U bent verantwoordelijk voor het gebruik van de Alliance Lite2 AutoClient-software en de onderliggende Azure-resources in het Alliance Lite2 AutoClient-abonnement.

In het SWIFT Alliance Connect Virtual-abonnement is SWIFT verantwoordelijk voor de configuratie van alliance connect virtual en netwerkconnectiviteit tussen Alliance Connect Virtual en SWIFT. U bent verantwoordelijk voor het uitvoeren en bewaken van de onderliggende infrastructuurresources.

Azure biedt een uitgebreide set bewakingsmogelijkheden in Azure Monitor. Met deze hulpprogramma's wordt de infrastructuur bewaakt die in Azure is geïmplementeerd. Ze controleren de SWIFT-software niet. U kunt een bewakingsagent gebruiken om gebeurtenislogboeken, prestatiemeteritems en andere logboeken te verzamelen en deze logboeken en metrische gegevens naar Azure Monitor te verzenden. Zie Overzicht van Azure Monitor-agent voor meer informatie.

Azure Monitor-waarschuwingen gebruiken uw gegevens in Azure Monitor om u op de hoogte te stellen wanneer er problemen met uw infrastructuur of toepassing worden gevonden. Hiermee kunt u problemen identificeren en oplossen voordat uw gebruikers ze opmerken.

U kunt Log Analytics in Azure Monitor gebruiken om logboekquery's te bewerken en uit te voeren op gegevens in Azure Monitor-logboeken.

Dit scenario implementeren

Het Lite2 AutoClient-abonnement bevat resources die u beheert. U kunt de resources voor de Alliance Lite2 AutoClient implementeren met behulp van een Azure Resource Manager-sjabloon (ARM-sjabloon) om de kerninfrastructuur te maken, zoals beschreven in deze architectuur. U kunt de sjabloon aanpassen aan uw behoeften zolang deze voldoet aan de CSP-CSCF van SWIFT. U wordt aangeraden het Azure-beleid SWIFT CSP-CSCF in dit abonnement te gebruiken.

Het swift Alliance Connect Virtual-abonnement bevat resources die u implementeert. U kunt de resources implementeren met behulp van een ARM-sjabloon die wordt geleverd door SWIFT. Dit wordt het CID-bestand (Cloud Infrastructure Definition) genoemd. SWIFT beheert de configuratie en werking van juniper vSRX.

Nadat de infrastructuur SWIFT Alliance Connect Virtual en Alliance Lite2 AutoClient is geïmplementeerd, volgt u de instructies van SWIFT voor het installeren van de Alliance Lite2 AutoClient-software. Deze instructies omvatten peering van de virtuele netwerken in beide abonnementen.

Medewerkers

Dit artikel wordt onderhouden door Microsoft. Het is oorspronkelijk geschreven door de volgende inzenders.

Hoofdauteurs:

- Gansu Adhinarayanan | Directeur - Partner Technology Strategist

- Ethan Haslett | Senior Cloud Solution Architect

- Ravi Ravi Ravi | Senior Cloud Solution Architect

Als u niet-openbare LinkedIn-profielen wilt zien, meldt u zich aan bij LinkedIn.

Volgende stappen

- SWIFT Alliance Lite2

- Wat is Azure Virtual Network?

- Wat is Azure Firewall?

- Wat is Azure ExpressRoute?