Een wereldwijd productiebedrijf biedt de architectuur die in dit artikel wordt beschreven. De operationele technologie- en informatietechnologieafdelingen van het bedrijf zijn zeer geïntegreerd en eisen één intern netwerk. Maar de omgevingen hebben drastisch verschillende beveiligings- en prestatievereisten. Vanwege de gevoelige aard van de activiteiten van het bedrijf moet al het verkeer worden beveiligd met een firewall en moet er een IDPS-oplossing (Intrusion Detection and Protection System) aanwezig zijn. De afdeling informatietechnologie heeft minder veeleisende beveiligingsvereisten voor het netwerk, maar die afdeling wil optimaliseren voor prestaties, zodat gebruikers toegang met lage latentie hebben tot IT-toepassingen.

Besluitvormers van het bedrijf zijn overgezet naar Azure Virtual WAN om te voldoen aan de wereldwijde behoeften voor één netwerk met verschillende beveiligings- en prestatievereisten. Ze hebben ook een oplossing die eenvoudig te beheren, implementeren en schalen is. Wanneer ze regio's toevoegen, kunnen ze naadloos blijven groeien met een netwerk dat sterk is geoptimaliseerd voor hun behoeften.

Potentiële gebruikscases

Typische gebruiksvoorbeelden voor deze architectuur zijn onder andere:

- Een wereldwijde organisatie die een gecentraliseerde bestandsoplossing vereist voor bedrijfskritiek werk.

- Hoog presterende bestandsworkloads waarvoor gelokaliseerde bestanden in de cache zijn vereist.

- Een flexibel personeel op afstand voor gebruikers zowel binnen als buiten kantoor.

Architectuur

Download een Visio-bestand van deze architectuur.

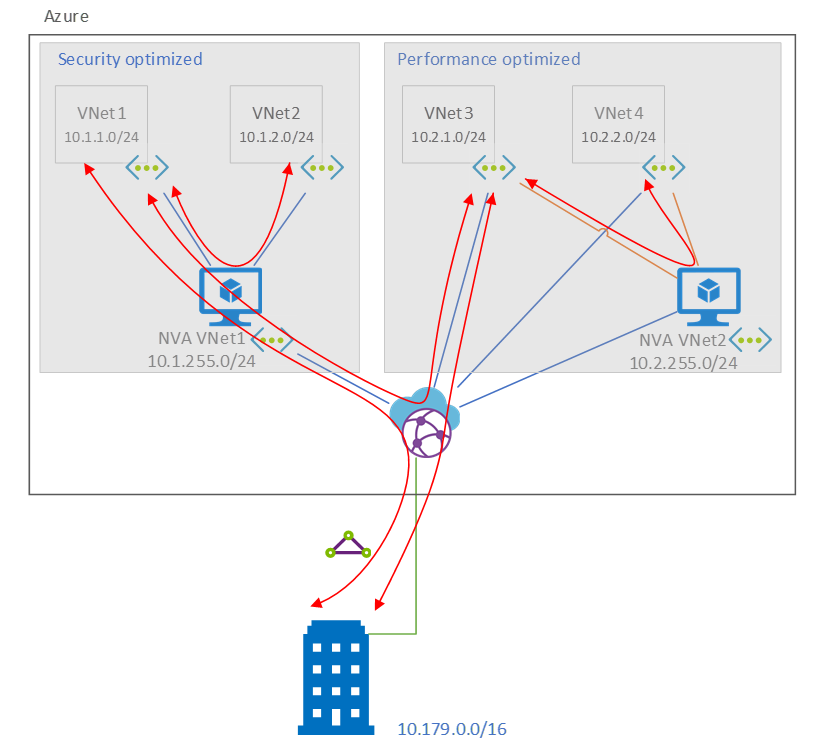

Hier volgt een samenvatting van de architectuur:

- Gebruikers hebben toegang tot virtuele netwerken vanuit een vertakking.

- Azure ExpressRoute breidt de on-premises netwerken uit naar de Microsoft-cloud via een privéverbinding, met behulp van een connectiviteitsprovider.

- Een Virtual WAN-hub routeert verkeer op de juiste wijze voor beveiliging of prestaties. De hub bevat verschillende service-eindpunten die verbindingen mogelijk maken.

- Door de gebruiker gedefinieerde routes dwingen verkeer zo nodig af naar de NVA's.

- Elke NVA inspecteert verkeer dat naar een virtueel netwerk stroomt.

- Peering van virtuele netwerken biedt VNet-naar-VNet-inspectie in de omgeving die is geoptimaliseerd voor prestaties.

Het bedrijf heeft meerdere regio's en blijft regio's implementeren in het model. Het bedrijf implementeert alleen een omgeving die is geoptimaliseerd voor beveiliging of prestaties, alleen wanneer dat nodig is. De omgevingen routeren het volgende verkeer via het virtuele netwerkapparaat (NVA):

Verkeerspaden

| Bestemmingen | |||||||

|---|---|---|---|---|---|---|---|

| VNet1 | VNet2 | VNet3 | VNet4 | Vertakking | Internet | ||

| Bron die is geoptimaliseerd voor beveiliging | VNet1 | Intra VNet | NVA1-VNet2 | NVA1-hub-VNet3 | NVA1-hub-VNet4 | NVA1-hub-branch | NVA1-internet |

| Bron die is geoptimaliseerd voor prestaties | VNet3 | hub-NVA1-VNet1 | hub-NVA1-VNet2 | Intra VNet | NVA2-VNet4 | hub-branch | NVA2-internet |

| Vertakkingsbron | Vertakking | hub-NVA1-VNet1 | hub-NVA1-VNet2 | hub-VNet3 | hub-VNet4 | Niet van toepassing | Niet van toepassing |

Zoals in het voorgaande diagram wordt weergegeven, dwingt een NVA en routeringsarchitectuur alle verkeerspaden in de voor beveiliging geoptimaliseerde omgeving af om de NVA te gebruiken tussen de virtuele netwerken en de hub in een gemeenschappelijke gelaagde architectuur.

De voor prestaties geoptimaliseerde omgeving heeft een meer aangepast routeringsschema. Dit schema biedt een firewall- en verkeersinspectie waar ze nodig zijn. Het biedt geen firewall waar deze niet nodig is. VNet-naar-VNet-verkeer in de voor prestaties geoptimaliseerde ruimte wordt geforceerd via NVA2, maar vertakkings-naar-VNet-verkeer kan rechtstreeks over de hub gaan. Op dezelfde manier hoeft alles wat naar de beveiligde omgeving gaat, niet naar NVA VNet2 te gaan, omdat deze wordt gecontroleerd aan de rand van de beveiligde omgeving door de NVA in NVA VNet1. Het resultaat is snelle toegang tot de vertakking. De architectuur biedt nog steeds VNet-naar-VNet-inspectie in de omgeving die is geoptimaliseerd voor prestaties. Dit is niet nodig voor alle klanten, maar kan worden bereikt via de peerings die u in de architectuur kunt zien.

Koppelingen en doorgiften van de Virtual WAN-hub

Configureer routes voor de Virtual WAN-hub als volgt:

| Naam | Gekoppeld aan | Doorgeven aan |

|---|---|---|

| NVA VNet1 | defaultRouteTable | defaultRouteTable |

| NVA VNet2 | PerfOptimizedRouteTable | defaultRouteTable |

| VNet3 | PerfOptimizedRouteTable | defaultRouteTable |

| VNet4 | PerfOptimizedRouteTable | defaultRouteTable |

Routeringsvereisten

Een aangepaste route in de standaardroutetabel in de Virtual WAN-hub om al het verkeer voor VNet1 en VNet2 te routeren naar secOpt Verbinding maken ion.

Routenaam Doeltype Doelvoorvoegsel Volgende hop IP van volgende hop Route geoptimaliseerd voor beveiliging CIDR 10.1.0.0/16 secOpt Verbinding maken ion <IP-adres van NVA1> Een statische route op de secOpt Verbinding maken ion stuurt het verkeer voor VNet1 en VNet2 door naar het IP-adres van NVA1.

Naam Adresvoorvoegsel Volgend hoptype IP-adres van volgende hop rt-to-secOptimized 10.1.0.0/16 Virtueel apparaat <IP-adres van NVA1> Een aangepaste routetabel op de Virtual WAN-hub met de naam perfOptimizedRouteTable. Deze tabel wordt gebruikt om ervoor te zorgen dat de voor prestaties geoptimaliseerde virtuele netwerken niet met elkaar kunnen communiceren via de hub en de peering naar NVA VNet2 moeten gebruiken.

Een UDR die is gekoppeld aan alle subnetten in VNet1 en VNet2 om al het verkeer terug te sturen naar NVA1.

Naam Adresvoorvoegsel Volgend hoptype IP-adres van volgende hop rt-all 0.0.0.0/0 Virtueel apparaat <IP-adres van NVA1> Een UDR die is gekoppeld aan alle subnetten in VNet3 en VNet4 om VNet-naar-VNet-verkeer en internetverkeer naar NVA2 te routeren.

Naam Adresvoorvoegsel Volgend hoptype IP-adres van volgende hop rt-to-internet 0.0.0.0/0 Virtueel apparaat <IP van adres NVA2> vnet-naar-vnet 10.2.0.0/16 Virtueel apparaat <IP-adres van NVA2>

Notitie

U kunt NVA-IP-adressen vervangen door IP-adressen van de load balancer in de routering als u een architectuur met hoge beschikbaarheid implementeert met meerdere NVA's achter de load balancer.

Onderdelen

- Azure Virtual WAN. Virtual WAN is een netwerkservice die veel netwerk-, beveiligings- en routeringsfuncties samenbrengt om één operationele interface te bieden. In dit geval vereenvoudigt en schaalt u routering naar de gekoppelde virtuele netwerken en vertakkingen.

- Azure ExpressRoute. ExpressRoute breidt on-premises netwerken uit naar de Microsoft-cloud via een privéverbinding.

- Azure Virtual Network. Virtual Network is de fundamentele bouwsteen voor uw privénetwerk in Azure. Met Virtual Network kunnen veel soorten Azure-resources, zoals virtuele Azure-machines (VM's), met elkaar communiceren met verbeterde beveiliging, internet en on-premises netwerken.

- Virtual WAN-hub. Een virtuele hub is een virtueel netwerk dat Door Microsoft wordt beheerd. De hub bevat verschillende service-eindpunten die verbindingen mogelijk maken.

- Virtuele hubnetwerkverbindingen. De hubverbindingsresource voor virtuele netwerken verbindt de hub naadloos met uw virtuele netwerken.

- Statische routes. Statische routes bieden een mechanisme voor het sturen van verkeer via een volgend hop-IP-adres.

- Hubroutetabellen. u kunt een virtuele hubroute maken en de route toepassen op de routetabel van de virtuele hub.

- Peering van virtuele netwerken. Door peering van virtuele netwerken te gebruiken, kunt u naadloos twee of meer virtuele netwerken in Azure verbinden.

- Door de gebruiker gedefinieerde routes. Door de gebruiker gedefinieerde routes zijn statische routes die de standaardsysteemroutes van Azure overschrijven of meer routes toevoegen aan de routetabel van een subnet. Ze worden hier gebruikt om verkeer naar de NVA's af te dwingen wanneer dat nodig is.

- Virtuele netwerkapparaten. Virtuele netwerkapparaten zijn door marketplace aangeboden netwerkapparaten. In dit geval heeft het bedrijf Palo Alto's NVA geïmplementeerd, maar elke NVA-firewall zou hier werken.

Alternatieven

Als u alleen een NVA-omgeving met hoge beveiliging wilt implementeren, kunt u dit model volgen: Verkeer routeren via een NVA.

Als u een aangepast NVA-model wilt implementeren dat zowel routeringsverkeer naar een toegewezen firewall voor internet als routeringsbranchverkeer via een NVA ondersteunt, raadpleegt u Verkeer routeren via NVA's met behulp van aangepaste instellingen.

Het vorige alternatief implementeert een omgeving met hoge beveiliging achter een NVA en biedt een aantal mogelijkheden om een aangepaste omgeving te implementeren. Maar het verschilt van het gebruiksvoorbeeld dat in dit artikel op twee manieren wordt beschreven. Ten eerste worden de twee modellen geïsoleerd weergegeven in plaats van in combinatie. Ten tweede biedt het geen ondersteuning voor VNet-naar-VNet-verkeer in de aangepaste omgeving (wat we de hier geoptimaliseerde omgeving voor prestaties noemen).

Overwegingen

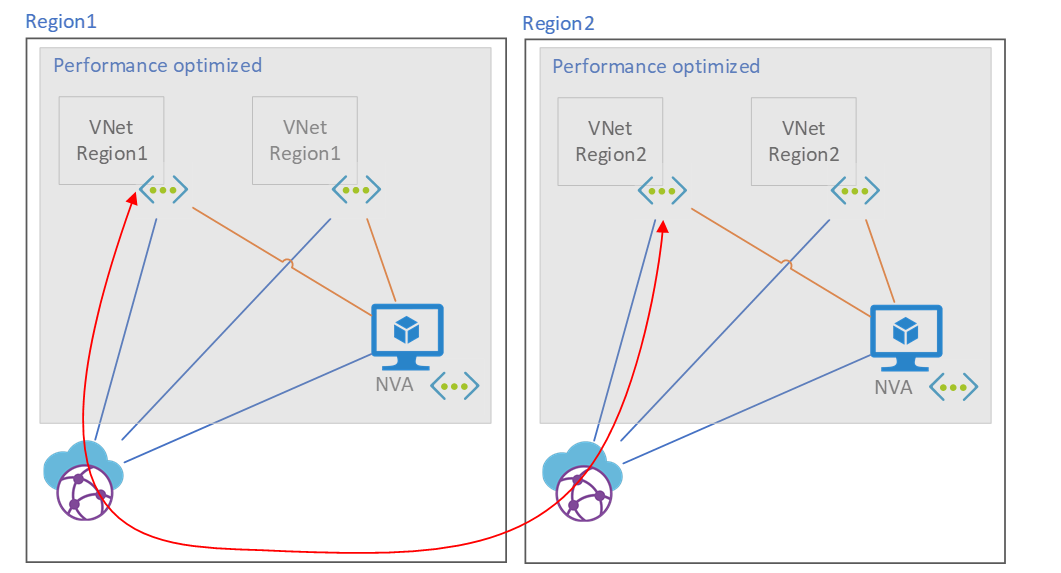

In deze implementatie worden routes die de Virtual WAN-hub doorkruisen naar een omgeving die is geoptimaliseerd voor prestaties, niet doorgegeven aan de NVA in die omgeving. Dit is een mogelijk probleem met verkeer tussen regio's dat hier wordt geïllustreerd:

Verkeer tussen regio's tussen omgevingen die zijn geoptimaliseerd voor prestaties, kruist de NVA niet. Dit is een beperking van het rechtstreeks routeren van hubverkeer naar de virtuele netwerken.

Beschikbaarheid

Virtual WAN is een maximaal beschikbare netwerkservice. U kunt meer connectiviteit of paden vanuit de vertakking instellen om meerdere paden naar de Virtual WAN-service op te halen. Maar u hebt niets extra nodig in de VWAN-service.

U moet NVA's instellen in een architectuur met hoge beschikbaarheid die vergelijkbaar is met de architectuur die hier wordt beschreven: MAXIMAAL beschikbare NVA's implementeren.

Prestaties

Deze oplossing optimaliseert waar nodig de prestaties van het netwerk. U kunt de routering aanpassen aan uw eigen vereisten, zodat het verkeer naar de vertakking via de NVA en het verkeer tussen virtuele netwerken vrij kan stromen of om één firewall te gebruiken voor uitgaand internetverkeer.

Schaalbaarheid

Deze architectuur is schaalbaar in verschillende regio's. Houd rekening met uw vereisten wanneer u routeringslabels instelt voor het groeperen van routes en het doorsturen van vertakkingsverkeer tussen de virtuele hubs.

Beveiliging

Met NVA's kunt u functies zoals IDPS gebruiken met Virtual WAN.

Tolerantie

Zie Beschikbaarheid eerder in dit artikel voor meer informatie over tolerantie.

Kostenoptimalisatie

Prijzen voor deze architectuur zijn sterk afhankelijk van de NVA's die u implementeert. Zie deze prijsschatting voor een ER-verbinding van 2 Gbps en een Virtual WAN-hub die 10 TB per maand verwerkt.

Medewerkers

Dit artikel wordt onderhouden door Microsoft. De tekst is oorspronkelijk geschreven door de volgende Inzenders.

Hoofdauteur:

- John Poetzinger | Senior Cloud Solution Architect

Volgende stappen

- Wat is Azure Virtual WAN?

- Wat is Azure ExpressRoute?

- Routering van virtuele hubs configureren - Azure Virtual WAN

- Firewall en Application Gateway voor virtuele netwerken

- Azure Virtual WAN en ondersteuning voor extern werk