Deze oplossing laat zien hoe u schaalaanpassing tussen clusters kunt realiseren van workloads die zijn geïmplementeerd op een hybride infrastructuur. Deze oplossing wordt bereikt door de schaalbaarheids- en beheermogelijkheden van Azure Arc-services op Azure Stack HCI-clusters toe te passen.

Architectuur

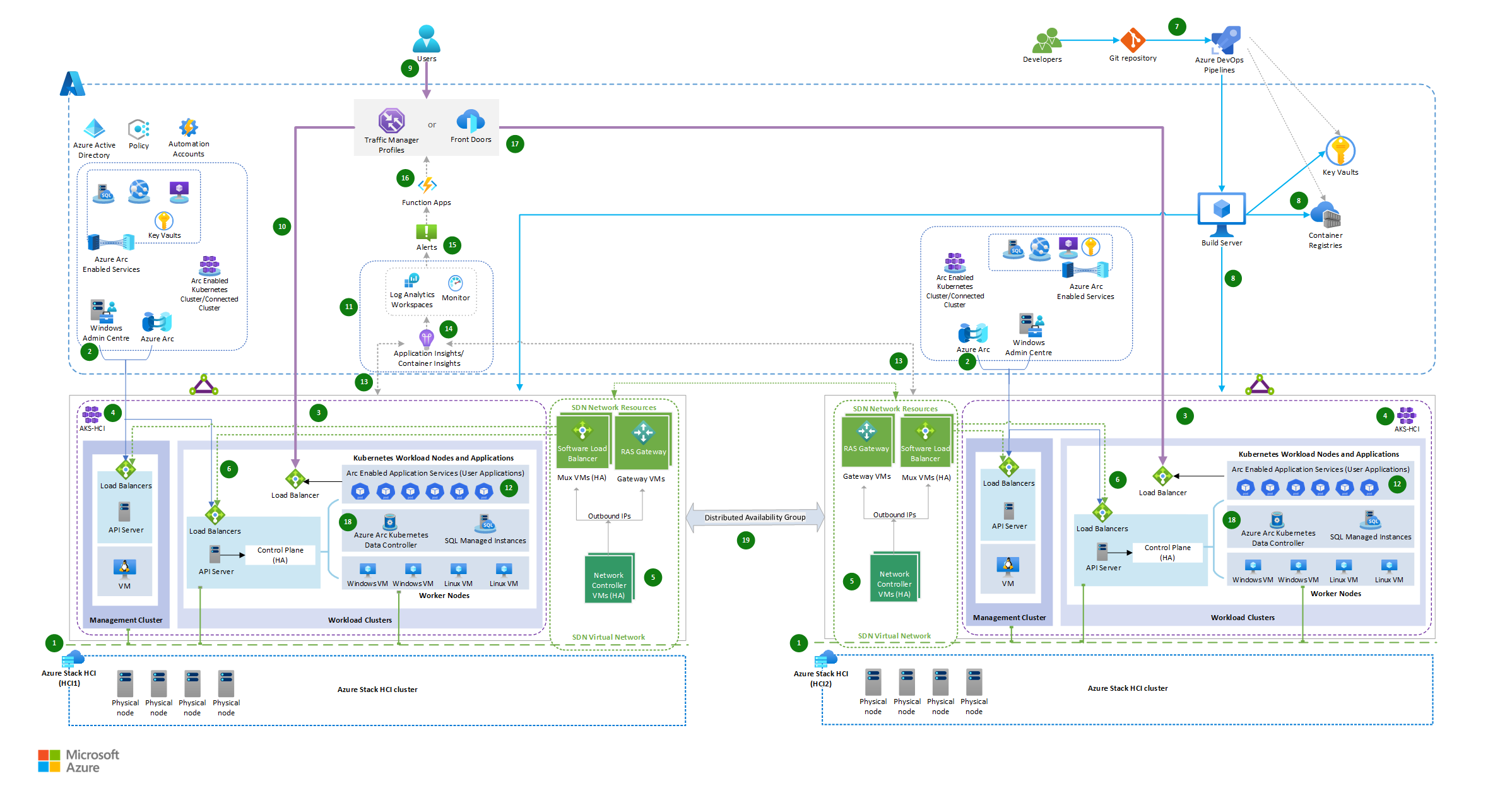

De architectuur toont de implementatie van hybride oplossingen met behulp van Azure Arc-services in Azure Stack HCI, Azure Pipelines en de integratie van een globale load balancer en een Azure Function-app.

Een Visio-bestand van deze architectuur downloaden.

Workflow

De architectuur bestaat uit de volgende stappen:

Twee Azure Stack HCI-clusters worden op twee verschillende locaties ingesteld: Azure Stack HCI (HCI1) fungeert als primaire on-premises infrastructuur en Azure Stack HCI (HCI2) als secundaire on-premises infrastructuur voor actieve workloads.

Azure Stack HCI-clusters maken verbinding met Azure via SD-WAN en worden beheerd via Azure Arc en Windows Admin Center. Als gevolg hiervan kunt u Azure-mogelijkheden uitbreiden naar on-premises infrastructuur en azure-beheerhulpprogramma's en -services gebruiken om on-premises infrastructuur en workload te beheren en te bewaken.

Azure Kubernetes Service (AKS) die is geïmplementeerd in Azure Stack HCI, bestaat uit het beheercluster (AKS-host) en workloadclusters (ook wel doelclusters genoemd) waar containertoepassingen worden geïmplementeerd. Zie de basislijnarchitectuur van Azure Kubernetes Service (AKS) voor AKS in Azure Stack HCI.

Azure Kubernetes Service-host op Azure Stack HCI en workloadcluster wordt geïmplementeerd met behulp van AksHci PowerShell-modules. Zie PowerShell gebruiken om Kubernetes in te stellen op Azure Stack HCI- en Windows Server-clusters.

Virtualisatie van netwerkbronnen wordt geïmplementeerd door SDN-mogelijkheden van het Azure Stack HCI-cluster toe te passen. Hiermee worden de benodigde SDN-netwerkinfrastructuurbronnen geïmplementeerd, zoals Mux-VM's van Software Load Balancer, RAS-gateway-VM's en netwerkcontrollers voor hogere netwerk beschikbaarheid. Zie SdN (Software Defined Networking) in Azure Stack HCI en Windows Server.

AKS-infrastructuur en workload-VM's worden geïmplementeerd in een VIRTUEEL SDN-netwerk met hybride taakverdeling die wordt bereikt via SDN Software Load Balancer (SLB). Zie sdn (Microsoft Software Defined Networking) implementeren met AKS in Azure Stack HCI.

Azure Pipelines implementeert de front-endtoepassingen met dezelfde versies van de containertoepassingen die zijn geïmplementeerd in on-premises Azure Stack HCI-omgevingen.

Databases worden gehost in met Arc ingeschakelde SQL Managed Instances die zijn geïmplementeerd op hybride AKS.

Een ontwikkelaar verpakt hun toepassingen als een container die moet worden geïmplementeerd in hybride AKS-clusters met behulp van Kubernetes Manifests en AksHci PowerShell-modules en automatiseert implementatietaken via Azure Pipelines.

Een clientaanvraag naar de toepassing wordt doorgestuurd door een globale load balancer-service, zoals Azure Front Door of Azure Traffic Manager, waarmee de aanvraag wordt doorgestuurd naar het juiste service-eindpunt met behulp van een gewogen verkeersrouteringsmethode. Op basis van het toegewezen gewogen percentage wordt het verkeer gedistribueerd naar services die zijn geïmplementeerd in de twee hybride AKS-clusters op Stack HCI.

Zowel Traffic Manager als Azure Front Door zijn haalbare opties voor het aanpakken van wereldwijde taakverdelingsmogelijkheden vanwege de aanwezigheid van clusters in meerdere regio's. Het selecteren tussen Azure Front Door en Traffic Manager is afhankelijk van verschillende factoren en de beslissing om het ene voor de andere te aanbevelen, vereist zorgvuldige overweging. Hier volgen enkele redenen om verschillende taakverdelingsservices te overwegen:

- Als uw internetgerichte toepassingen HTTPS gebruiken, is Azure Front Door de beste optie. Over het algemeen is Traffic Manager niet de primaire keuze in dergelijke gevallen. Hoewel er uitzonderingen kunnen zijn, vallen specifieke scenario's buiten het bereik van deze discussie.

- Als uw primaire doel een efficiënte wereldwijde taakverdeling is, is Traffic Manager mogelijk voldoende. Als u ook optimalisatie van contentlevering, beveiliging op toepassingslaag en geavanceerdere routeringsmogelijkheden nodig hebt, kan Azure Front Door beter aansluiten.

- Traffic Manager is eenvoudiger in te stellen en richt zich voornamelijk op taakverdeling. Azure Front Door biedt meer functies, maar heeft mogelijk een steilere leercurve.

- Houd rekening met uw toepassingstype. Als het webgerichter is en u optimalisaties nodig hebt, zoals caching en SSL-beëindiging, kan Azure Front Door nuttig zijn.

- Wat betreft routering op basis van DNS, vermindert de complexiteit bij het omgaan met taakverdeling op toepassingsniveau. Het is echter van cruciaal belang om te weten dat het gebruik van uitsluitend op DNS gebaseerde routering kan leiden tot een verhoogde downtime tijdens een storing, wat de Service Level Agreements (SLA's) van uw toepassingen nadelig kan beïnvloeden. De beslissing tussen Azure Front Door en Traffic Manager moet rekening houden met de SLA van uw DNS-oplossing en of uw toepassing rekening kan houden met de verschillende failovertijden tussen de twee opties.

De geïmplementeerde workloadtoepassingen worden bewaakt voor belasting met behulp van Azure Arc-services, Azure Monitor en Log Analytics-werkruimte.

Onder normale belastingsomstandigheden wordt de clientaanvraag doorgestuurd naar het exemplaar van de app die on-premises wordt gehost in de Azure Stack HCI-1-omgeving (primaire clusteromgeving).

AKS-clusterworkloads met Arc zijn ontworpen om horizontaal te schalen naar meerdere exemplaren met behulp van ingebouwde automatische schaalaanpassing, waardoor het aantal knooppunten in het geïmplementeerde AKS-cluster automatisch wordt geschaald op basis van de vraag.

Container insights is ingeschakeld voor het vastleggen van diagnostische gegevens en het bewaken van de workloadprestaties in het Kubernetes-cluster dat wordt gehost op Azure Stack HCIs.

Wanneer er meer verkeer is en het workloadcluster in Azure Stack HCI-1 het maximumaantal knooppunten bereikt zonder verdere schaalopties voor pods, wordt er een waarschuwing gegenereerd om een Azure Function-app te activeren.

Er is een waarschuwingsregel geconfigureerd voor het bewaken van het resultaat van een aangepaste Kusto-query, waarmee wordt gecontroleerd op het maximumaantal knooppunten en het gereedheidspercentage van pods uit de KubeNodeInventory- en KubePodInventory Azure Monitor-tabellen. Zie Logboekwaarschuwingen maken vanuit Container Insights.

Kubernetes-bewaking kan ook worden uitgevoerd met behulp van vooraf geconfigureerde waarschuwingsregels van Kubernetes Container Insights. U kunt ook de regels voor metrische gegevens van KubePodNotReady of KubeHpaMaxedOut toepassen vanuit Container Insights om voorwaarden voor waarschuwingsregels te configureren. Zie metrische waarschuwingsregels in Container Insights (preview) en roep de Azure-functie-app aan via de actiegroep van de waarschuwing.

Azure Function App beheert dynamisch gewogen regels voor verkeersroutering op basis van de voorwaarde van het primaire cluster en leidt het verkeer om naar het Azure Stack HCI-2-cluster.

- U kunt Azure Function gebruiken om het percentage verkeer te berekenen dat moet worden omgeleid op basis van vooraf gedefinieerde drempelwaarden voor gereedheid van clusters en verkeersvoorwaarden. Hierdoor kunt u zich snel aanpassen aan wijzigingen, taken automatiseren, resources efficiënt schalen en geld besparen.

- Azure Function helpt bij het dynamisch beheren van regels voor verkeersroutering. Deze functionaliteit zorgt voor hoge beschikbaarheid, schaalbaarheid en prestaties en biedt een naadloze gebruikerservaring, zelfs tijdens piekscenario's voor verkeer en failover. De eerste verkeersdistributie begint bijvoorbeeld met het doorsturen van 100% van het verkeer naar het primaire cluster wanneer het goed presteert en de belasting kan verwerken. Wanneer het primaire cluster bijna vol is of prestatievermindering ondervindt, kunt u regels voor verkeersroutering in Azure Function aanpassen. Als u dit doet, wordt een deel van het alleen-lezen verkeer omgeleid naar het secundaire cluster.

App-exemplaren die in beide clusteromgevingen worden uitgevoerd, maken verbinding met de gegevensservices, zoals met ARC ingeschakelde SQL Managed Instances, lokaal binnen hun respectieve clusters.

Gegevenssynchronisatie tussen de clusters voor Arc SQL Managed Instances wordt beheerd door azure-failovergroep, die op zijn beurt gebruikmaakt van de gedistribueerde beschikbaarheidsgroepen. Synchronisatie tussen clusters kan worden gesynchroniseerd of asynchroon. Zie Sql Managed Instance met Azure Arc.

Over het algemeen omvat deze werkstroom het bouwen en implementeren van toepassingen, taakverdeling, verkeersbeheer, automatisch schalen en gegevenssynchronisatie in meerdere clusteromgevingen. Met deze installatie kunt u de infrastructuur horizontaal schalen tussen clusters op twee verschillende datacenters of locaties, waardoor beveiliging, redundantie, flexibiliteit en efficiënt resourcegebruik worden geboden.

Onderdelen

Azure Front Door is een load balancer van laag 7. In deze architectuur worden HTTP-aanvragen doorgestuurd naar de webtoepassingen die zijn geïmplementeerd op Stack HCI-cluster. U kunt ook een Web Application Firewall (WAF) gebruiken met Azure Front Door die de toepassing beschermt tegen veelvoorkomende aanvallen en beveiligingsproblemen, en een CDN-oplossing (Content Delivery Network) in dit ontwerp om de latentie te verminderen en de laadtijd van inhoud te verbeteren door de inhoud op de randlocaties in de cache te plaatsen.

Traffic Manager is een load balancer op basis van DNS en een haalbare taakverdelingsoptie. Hiermee kunt u de distributie van toepassingsverkeer naar service-eindpunten in verschillende datacenters beheren. De Configuratie van Traffic Manager werkt als volgt:

- Stel Traffic Manager, een wereldwijde oplossing voor taakverdeling in Azure, in om binnenkomend verkeer te distribueren over uw Azure Stack HCI-clusters. Traffic Manager kan worden geconfigureerd voor het gebruik van verschillende taakverdelingsmethoden, zoals prestaties, failover of gewogen round robin, afhankelijk van de vereisten.

- Maak Traffic Manager-eindpunten die overeenkomen met de eindpunten van workloads die zijn geïmplementeerd op Azure Stack HCI-clusters. Hierdoor kan Traffic Manager verkeer omleiden naar het juiste eindpunt. In dit scenario wordt verkeer doorgestuurd op basis van de gewogen routeringstaakverdelingsmethode.

- Op basis van het schaalbeleid dat wordt berekend via een Azure-functie, kan Traffic Manager, wanneer er extra capaciteit of hoge beschikbaarheid nodig is, verkeer dynamisch routeren naar andere exemplaren op basis van de routeringsregels en hun gewogen percentages.

Application Insights verzamelt telemetriegegevens van verschillende onderdelen die in deze hybride oplossing zijn geïmplementeerd. Het biedt inzichten en analyses die kunnen worden gebruikt om problemen te identificeren, prestaties te optimaliseren en de gebruikerservaring te verbeteren.

Azure Functions fungeert als orchestrator voor verkeersdistributie. Het bewaakt de gereedheidsvoorwaarden van elk cluster, het beoordelen van factoren zoals resourcegebruik, latentie en status. Op basis van deze evaluatie bepaalt de functie-app waar binnenkomend verkeer moet worden omgeleid.

Azure Stack HCI is een hypergeconvergeerde infrastructuurclusteroplossing (HCI) die als host fungeert voor gevirtualiseerde Windows- en Linux-workloads en hun opslag in een hybride omgeving die on-premises infrastructuur combineert met Azure-services.

- De oplossing maakt gebruik van Azure Kubernetes Service met Arc in Azure Stack HCI (AKS-HCI) voor het hosten van de web-app of API's, Azure Servers met Arc en Gegevensservices met Arc in beide omgevingen.

Azure DevOps Services fungeert als de backbone van deze implementatiestrategie voor hybride oplossingen en biedt de automatisering en indeling die nodig is om de volledige levenscyclus van softwarelevering te stroomlijnen. Het stelt ontwikkelteams in staat om zich te richten op het leveren van code van hoge kwaliteit, terwijl de pijplijn zorgt voor het bouwen, testen en implementeren van toepassingen.

Als u een AKS-cluster in Azure Stack HCI wilt implementeren, kunt u een buildserver instellen in Azure Pipelines. De buildserver is verantwoordelijk voor het uitvoeren van het implementatieproces.

a. Maak een virtuele machine (VM) in Azure of een VM vanuit de Stack HCI-omgeving. Of gebruik een bestaande on-premises VM als uw buildserver als deze netwerkconnectiviteit heeft met de hybride infrastructuren.

b. Installeer de benodigde hulpprogramma's op de buildserver, zoals Git, Azure CLI en Azure PowerShell-modules.

c. Configureer verificatie voor Azure door service-principals in te stellen of beheerde identiteiten te gebruiken.

Azure Pipelines is een service die CI/CD biedt en gehoste build- en releaseagents en definities beheert. Ontwikkelingspijplijn kan verschillende codeopslagplaatsen gebruiken, waaronder GitHub, Bitbucket, Dropbox, OneDrive en Azure-opslagplaatsen.

Azure Monitor verzamelt telemetriegegevens en bewaakt de prestaties van clusters en workloads. U kunt ook waarschuwingen configureren om een Azure-functie te activeren of een beheerder op de hoogte te stellen als een cluster beschadigd raakt of als vooraf gedefinieerde drempelwaarden worden overschreden. U kunt Azure Automation of Azure Logic Apps gebruiken om schaalacties te automatiseren op basis van de bewakingsgegevens.

Azure Policy fungeert als een governance- en nalevingsafdwinger, wat garandeert dat Stack HCI-clusters en bijbehorende SDN-resources werken binnen de gedefinieerde richtlijnen en standaarden. Hier volgen enkele voorbeelden om de beveiliging van de omgeving te verbeteren via Azure Policy:

- Container Insight-invoegtoepassing afdwingen

- Installatie van essentiële extensies in Stack HCI-clusters

- Resources taggen afdwingen

- Op beleid gebaseerd toegangsbeheer

- Gerelateerd beleid voor netwerken en bewaking

Azure Container Registry is een beheerde, persoonlijke Docker-registerservice in Azure. Gebruik Container Registry om persoonlijke Docker-installatiekopieën op te slaan die zijn geïmplementeerd in het cluster.

Azure Arc breidt Azure-services uit naar on-premises omgevingen, zodat organisaties kunnen profiteren van cloudmogelijkheden en gevoelige gegevens binnen hun eigen infrastructuur kunnen houden.

Containerinzichten is een bewakings- en waarneembaarheidsoplossing van Azure Monitor waarmee u inzicht krijgt in de prestaties en status van containers die worden uitgevoerd in AKS-clusters. Als Azure Arc is ingeschakeld voor AKS, kunt u de mogelijkheden van Container Insights uitbreiden om uw AKS-clusters te bewaken en beheren die buiten Azure worden uitgevoerd, zoals voor on-premises of omgevingen met meerdere clouds.

Sql Managed Instances met Arc is een Azure SQL-gegevensservice die kan worden gemaakt in de Stack HCI-infrastructuur en kan worden beheerd met behulp van Azure Arc.

Met Azure Key Vault kunt u cryptografische sleutels, geheimen en certificaten veilig opslaan en beheren. Hoewel Azure Key Vault voornamelijk een cloudservice is, kan deze ook worden gebruikt met Azure Stack HCI-implementaties om gevoelige informatie veilig on-premises op te slaan en te beheren.

SDN-infrastructuur. In een hybride AKS-implementatie in Azure Stack HCI wordt taakverdeling bereikt via de SLB-SDN (Software Load Balancer). SLB beheert de AKS-HCI-infrastructuur en -toepassingen binnen het virtuele NETWERK SDN (Software-Defined Networking), inclusief de benodigde SDN-netwerkinfrastructuurresources zoals Mux load balancer-VM's, gateway-VM's en netwerkcontrollers.

Hier volgt een uitsplitsing van de betrokken onderdelen:

- Software Load Balancer (SLB):de SLB is een belangrijk onderdeel van de AKS-HCI-infrastructuur die taakverdelingsmogelijkheden biedt voor het distribueren van netwerkverkeer naar de toepassingen die op het cluster worden uitgevoerd. Het werkt op de transportlaag (Laag 4) en stuurt verkeer op basis van geconfigureerde regels.

- Mux Load Balancer-VM's: Mux load balancer-VM's zijn virtuele machines die binnenkomend netwerkverkeer van externe bronnen verwerken en distribueren naar de juiste back-endpods of -services in het AKS-HCI-cluster. Ze werken met SLB om taakverdeling uit te voeren.

- Gateway-VM's: Gateway-VM's bieden connectiviteit tussen het AKS-HCI-cluster en externe netwerken. Ze fungeren als een brug tussen het interne SDN Virtual Network en externe netwerken, waardoor inkomend en uitgaand verkeer veilig kan stromen.

- Netwerkcontrollers: Netwerkcontrollers zijn verantwoordelijk voor het beheren van de SDN-infrastructuur binnen het AKS-HCI-cluster. Ze verwerken taken zoals het afdwingen van netwerkbeleid, netwerkconfiguratie en load balancer-configuratie.

Met behulp van SLB, Mux load balancer-VM's, gateway-VM's en netwerkcontrollers, bereikt AKS-HCI taakverdeling voor hybride implementaties. Het zorgt ervoor dat binnenkomend netwerkverkeer efficiënt wordt gedistribueerd over de toepassingen die binnen het cluster worden uitgevoerd, waardoor hoge beschikbaarheid en schaalbaarheid worden geboden.

Notitie

Deze onderdelen worden beheerd en geconfigureerd door AKS-HCI, zodat u zich kunt richten op het implementeren en beheren van uw toepassingen terwijl u de ingebouwde mogelijkheden voor taakverdeling van het platform gebruikt.

Alternatieven

Voor webtoepassings- en gebeurtenisservices kunt u App Service, Functions en Logic Apps uitvoeren op een Kubernetes-cluster met Azure Arc dat wordt gehost op Azure Stack HCI. Voor database kunt u een andere opslagoptie gebruiken, zoals PostgreSQL-server met Azure Arc.

Voor webtoepassingen kunt u Azure Front Door gebruiken. Azure Front Door werkt op Laag 7, de HTTP/HTTPS-laag. Het maakt gebruik van het anycast-protocol met split TCP en het wereldwijde Microsoft-netwerk om de wereldwijde connectiviteit te verbeteren. Uw routeringsmethode kan ervoor zorgen dat Azure Front Door uw clientaanvragen doorstuurt naar de snelste en meest beschikbare back-end van de toepassing.

U kunt Azure ExpressRoute gebruiken om uw lokale netwerk rechtstreeks met Azure-resources te verbinden met behulp van een toegewezen privénetwerkverbinding.

Als uw opslagplaats zich in GitHub bevindt, kunt u GitHub Actions gebruiken in plaats van Azure Pipelines.

Scenariodetails

Het primaire doel is het schalen tussen clusters mogelijk te maken door workloads effectief te verdelen over clusters die zich in twee verschillende datacenters of locaties bevinden. Deze aanpak voorkomt overbelasting van één cluster en optimaliseert het resourcegebruik in alle clusters. De Azure Function-app speelt een belangrijke rol bij het intelligent distribueren van verkeer op basis van de gereedheidsvoorwaarden van het cluster, waardoor de efficiëntie, schaalbaarheid, beschikbaarheid en prestaties worden verbeterd.

Dit scenario is van toepassing voor organisaties die te maken hebben met een strikte set beperkingen, voorschriften voor gegevenssoevereine gegevens, of cruciale tolerantie- en bedrijfscontinuïteitsbehoeften of het verwerken van kritieke workloads in zeer beperkte en gereguleerde omgevingen, zoals banken, financiën, defensie en overheid. Vanwege het regelgevings- en nalevingsbeleid van organisaties worden toepassingen en databases on-premises uitgevoerd om te voorkomen dat vertrouwelijke of gevoelige gegevens in de openbare cloud worden weergegeven. Deze oplossing is handig wanneer:

On-premises apps ervaren pieken in het piekseizoen en automatische schaalaanpassing binnen het cluster, maar het primaire cluster bereikt 100% capaciteit en wil het verkeer omleiden naar een ander datacentercluster zonder service-uitvoeringen te onderbreken.

U wilt het opnieuw omleiden van app-/API-verkeer automatisch oplossen naar de dichtstbijzijnde on-premises omgeving.

U wilt het beheer en beheer van on-premises installatie vereenvoudigen en toegang krijgen tot relevante cloudservices die worden gefilterd via een firewall of proxyserver op een consistente en veilige manier via azure Arc-services die zijn geïmplementeerd in Azure Stack HCI.

Potentiële gebruikscases

- U wilt maximaal beschikbare, schaalbare, beveiligde en beperkte workloads implementeren in een on-premises Azure Stack HCI-clusteromgeving.

- U wilt dynamisch schalen van actieve toepassingen tussen de datacenters wanneer on-premises apps pieken in hun gebruik ervaren.

- U wilt cloudautomatisering toepassen met gecentraliseerd beheer, governance en bewaking.

- U hebt on-premises onderdelen en wilt een andere on-premises installatie gebruiken om ze te schalen.

- U wilt dat de schaalbaarheid van meerdere clusters on-premises uw apps on-premises uitvoert totdat u het schalen van uw workloads naar cloudexemplaren kunt uitbreiden.

Overwegingen

Met deze overwegingen worden de pijlers van het Azure Well-Architected Framework geïmplementeerd. Dit is een set richtlijnen die kunnen worden gebruikt om de kwaliteit van een workload te verbeteren. Zie Microsoft Azure Well-Architected Framework voor meer informatie.

Betrouwbaarheid

Betrouwbaarheid zorgt ervoor dat uw toepassing kan voldoen aan de toezeggingen die u aan uw klanten hebt gedaan. Zie Overzicht van de betrouwbaarheidspijler voor meer informatie.

Een bedrijf kan een hybride benadering hanteren voor het onderhouden van hun systemen door apps en resources on-premises te houden om wettelijke en prestatieredenen. Als ze Azure-cloudmogelijkheden willen toepassen, kunnen ze dezelfde versie van toepassingen implementeren die worden gehost op het Azure HCI-cluster in meerdere regio's. Dit voldoet aan hun naleving van maximaal beschikbare en schaalbare services.

Beveiliging

Beveiliging biedt garanties tegen opzettelijke aanvallen en misbruik van uw waardevolle gegevens en systemen. Zie Overzicht van de beveiligingspijler voor meer informatie.

Bij het implementeren van AKS-HCI is het essentieel om beveiligingsprocedures te overwegen om uw toepassingen en infrastructuur te beschermen. Hier volgen enkele belangrijke beveiligingsoverwegingen voor AKS-HCI:

Toegang tot clusters beveiligen

- Beperk de toegang tot het AKS-HCI-cluster door het principe van minimale bevoegdheden te volgen. Wijs alleen de benodigde machtigingen toe aan gebruikers, groepen of serviceaccounts.

- Gebruik sterke verificatiemechanismen, zoals Microsoft Entra-integratie, Microsoft Entra Pod Identity of Kubernetes op rollen gebaseerd toegangsbeheer (Kubernetes RBAC) om de toegang tot het cluster en de bijbehorende resources te beheren.

- Overweeg om meervoudige verificatie (MFA) te implementeren voor clustertoegang om een extra beveiligingslaag toe te voegen.

Netwerkbeveiliging

- Implementeer netwerksegmentatie en -isolatie binnen het AKS-HCI-cluster met behulp van Kubernetes-netwerkbeleid of Azure-netwerkbeveiligingsgroepen.

- Beheer inkomend en uitgaand verkeer met firewalls op netwerkniveau, zoals Azure Firewall, en beperk de toegang op basis van ip-acceptatielijst of peering van virtuele netwerken.

- Versleutel netwerkverkeer tussen services met TLS-verificatie (Transport Layer Security) of wederzijdse TLS-verificatie (mTLS).

Beveiliging van containerinstallatiekopieën

- Gebruik beveiligde containerinstallatiekopieën van vertrouwde bronnen en werk ze regelmatig bij met de nieuwste beveiligingspatches en oplossingen voor beveiligingsproblemen.

- Implementeer hulpprogramma's voor het scannen van installatiekopieën en evaluatie van beveiligingsproblemen om beveiligingsproblemen in containerinstallatiekopieën te identificeren en op te lossen.

- Gebruik ondertekenings- en verificatiemechanismen voor containerinstallatiekopieën om de integriteit en authenticiteit van de installatiekopieën te garanderen.

Geheimenbeheer

- Vermijd het coderen van gevoelige informatie (zoals wachtwoorden, API-sleutels of verbindingsreeks s) in uw toepassingscode of configuratiebestanden.

- Gebruik Azure Key Vault of een veilige oplossing voor geheimenbeheer om gevoelige informatie veilig op te slaan en op te halen.

- Gebruik Kubernetes-geheimen of Azure Key Vault-integratie om geheimen veilig in uw toepassingscontainers te injecteren.

Logboekregistratie en controle

- Gecentraliseerde logboekregistratie en bewaking implementeren voor AKS-HCI-clusters met behulp van Azure Monitor of oplossingen van derden.

- Configureer auditlogboeken, containerlogboeken en systeemlogboeken om kritieke beveiligingsgebeurtenissen vast te leggen.

- Stel waarschuwings- en meldingsmechanismen in om proactief beveiligingsincidenten of afwijkingen te detecteren en erop te reageren.

Regelmatige updates en patches

- Houd de AKS-HCI-clusterknooppunten en onderliggende infrastructuur up-to-date met de nieuwste beveiligingspatches en updates.

- Stel een patchbeheerproces in om een tijdige toepassing van beveiligingsoplossingen te garanderen.

Overwegingen voor naleving en regelgeving

- Inzicht in en naleving van relevante branchespecifieke beveiligings- en nalevingsregels (zoals HIPAA of PCI DSS) op basis van de vereisten van uw organisatie.

- Implementeer beveiligingscontroles en -procedures om te voldoen aan de nalevingsstandaarden die van toepassing zijn op uw branche.

Kostenoptimalisatie

Kostenoptimalisatie gaat over manieren om onnodige uitgaven te verminderen en operationele efficiëntie te verbeteren. Zie Overzicht van de pijler kostenoptimalisatie voor meer informatie.

Enkele overwegingen voor kostenoptimalisatie voor het implementeren van Services met Arc in Azure Stack HCI:

- Wijzig de juiste grootte van de AKS-HCI-clusterknooppunten op basis van de werkelijke workloadvereisten om overprovisioning of onderbezetting te voorkomen.

- Met automatische schaalaanpassing van AKS-HCI kunt u resourcetoewijzing optimaliseren en de kosten verlagen tijdens perioden met een lage vraag. Configureer automatische schaalaanpassing van horizontale pods (HPA) op basis van vraag- en workloadpatronen om het aantal pods in uw AKS-HCI-cluster automatisch te schalen.

- Optimalisatie van opslag:

- Kies de juiste opslagopties op basis van uw workloadvereisten en prestatiebehoeften.

- Overweeg om Azure Disk Storage te gebruiken voor permanente volumes of Azure Files voor gedeelde bestandsopslag.

- Optimaliseer opslagconfiguraties, zoals het aanpassen van de grootte en het type schijven op basis van de workloadvereisten.

- Taggen en resourcegroepbeheer:

- Implementeer consistente resourcetags om resources bij te houden en te categoriseren.

- Gebruik resourcegroepen om resources logisch te organiseren, zodat u de kosten eenvoudiger kunt beheren en bijhouden.

- Continue kostenbewaking en optimalisatie:

- Bekijk regelmatig kostenrapporten en dashboards van Microsoft Cost Management om kostenbesparende kansen te identificeren en uitgaven te optimaliseren.

- Gebruik hulpprogramma's zoals Azure Advisor om aanbevelingen te ontvangen voor het optimaliseren van resourcegebruik, het verbeteren van de beveiliging en het verlagen van de kosten.

- Verminder de implementatie- en onderhoudsinspanningen met Azure DevOps Services.

Operationele uitmuntendheid

Operationele uitmuntendheid omvat de operationele processen die een toepassing implementeren en deze in productie houden. Zie Overzicht van de operationele uitmuntendheidpijler voor meer informatie.

Prestatie-efficiëntie

Prestatie-efficiëntie is de mogelijkheid om op efficiënte wijze uw werkbelasting te schalen om te voldoen aan de vereisten die gebruikers eraan stellen. Zie overzicht van de pijler Prestatie-efficiëntie voor meer informatie.

Het belangrijkste voordeel van schalen tussen clusters is de mogelijkheid om on-demand schalen met on-premises omgevingen te leveren, samen met volledige controle over de installatie binnen het beveiligde netwerk van uw organisatie.

Medewerkers

Dit artikel wordt onderhouden door Microsoft. De tekst is oorspronkelijk geschreven door de volgende Inzenders.

Belangrijkste auteurs:

Mayuri Bhavsar | Senior Cloud Solution Architect

Vidya Narasimhan | Principal Cloud Solution Architect

Andere Inzenders:

Himanshu Amodwala | Senior Cloud Solution Architect

Nakul Joshi | Principal Software Engineering Manager

Vineeth Marar | Senior Cloud Solution Architect

Als u niet-openbare LinkedIn-profielen wilt zien, meldt u zich aan bij LinkedIn.

Volgende stappen

- Kubernetes-patroon met hoge beschikbaarheid met behulp van Azure en Azure Stack Hub

- Documentatie voor Azure Kubernetes Service (AKS)