SQL Managed Instance ingeschakeld door Azure Arc met Active Directory-verificatie

Gegevensservices met Azure Arc ondersteunen Active Directory (AD) voor Identiteits- en Toegangsbeheer (IAM). SQL Managed Instance ingeschakeld door Azure Arc maakt gebruik van een bestaand on-premises Ad-domein (Active Directory) voor verificatie.

In dit artikel wordt beschreven hoe u SQL Managed Instance inschakelt die is ingeschakeld door Azure Arc met AD-verificatie (Active Directory). In het artikel worden twee mogelijke AD-integratiemodi gedemonstreert:

- Door de klant beheerde keytab (CMK)

- Door de service beheerde keytab (SMK)

In de integratiemodus van Active Directory(AD) wordt het proces voor keytab-beheer beschreven, waaronder:

- AD-account maken dat wordt gebruikt door SQL Managed Instance

- Service Principal Names (SPN's) registreren onder het bovenstaande AD-account.

- Keytab-bestand genereren

Achtergrond

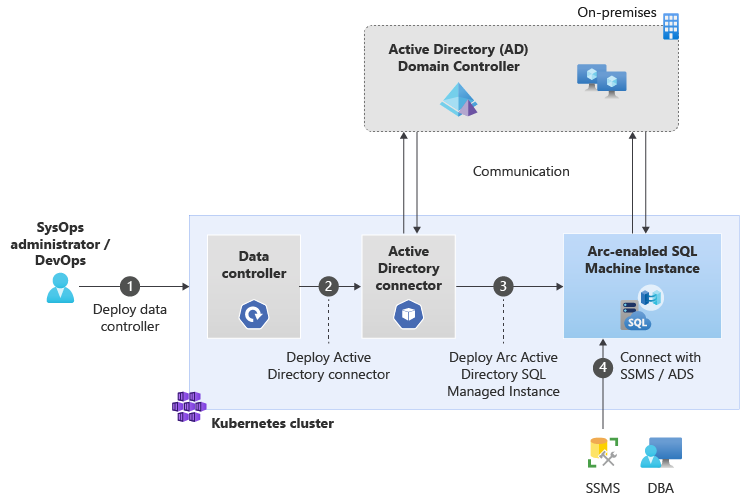

Als u Active Directory-verificatie wilt inschakelen voor SQL Server in Linux- en Linux-containers, gebruikt u een keytab-bestand. Het keytab-bestand is een cryptografisch bestand met SPN's (Service Principal Names), accountnamen en hostnamen. SQL Server gebruikt het keytab-bestand voor verificatie bij het Active Directory-domein (AD) en het verifiëren van de clients met behulp van Active Directory (AD). Ga als volgt te werk om Active Directory-verificatie in te schakelen voor SQL Managed Instance met Arc:

- Gegevenscontroller implementeren

- Een door de klant beheerde keytab AD-connector implementeren of een door de service beheerde keytab AD-connector implementeren

- Beheerde SQL-exemplaren implementeren

In het volgende diagram ziet u hoe u Active Directory-verificatie inschakelt voor SQL Managed Instance die is ingeschakeld door Azure Arc:

Wat is een Ad-connector (Active Directory)?

Als u Active Directory-verificatie voor SQL Managed Instance wilt inschakelen, moet het exemplaar worden geïmplementeerd in een omgeving waarmee het kan communiceren met het Active Directory-domein.

Om dit te vergemakkelijken, introduceert Azure Arc-gegevensservices een nieuwe Kubernetes-systeemeigen aangepaste resourcedefinitie (CRD) met de naam Active Directory Connector. Het biedt exemplaren die worden uitgevoerd op dezelfde gegevenscontroller de mogelijkheid om Active Directory-verificatie uit te voeren.

AD-integratiemodi vergelijken

Wat is het verschil tussen de twee Active Directory-integratiemodi?

Als u Active Directory-verificatie wilt inschakelen voor SQL Managed Instance die is ingeschakeld door Azure Arc, hebt u een Active Directory-connector nodig waarin u de implementatiemodus voor Active Directory-integratie opgeeft. De twee Active Directory-integratiemodi zijn:

- Door de klant beheerde sleuteltab

- Door de service beheerde keytab

In de volgende sectie worden deze modi vergeleken.

| Door de klant beheerde sleuteltab | Door het systeem beheerde sleuteltab | |

|---|---|---|

| Gebruiksscenario's | Kleine en middelgrote bedrijven die bekend zijn met het beheren van Active Directory-objecten en flexibiliteit willen in hun automatiseringsproces | Alle grootten van bedrijven - op zoek naar een zeer geautomatiseerde Active Directory-beheerervaring |

| Gebruiker biedt | Een Active Directory-account en SPN's onder dat account en een keytab-bestand voor Active Directory-verificatie | Een organisatie-eenheid (OE) en een domeinserviceaccount hebben voldoende machtigingen voor die organisatie-eenheid in Active Directory. |

| Kenmerken | Door de gebruiker beheerd. Gebruikers brengen het Active Directory-account, dat de identiteit van het beheerde exemplaar en het keytab-bestand imiteert. | Door het systeem beheerd. Het systeem maakt een domeinserviceaccount voor elk beheerd exemplaar en stelt AUTOMATISCH SPN's in voor dat account. Het maakt en levert ook een keytab-bestand aan het beheerde exemplaar. |

| Implementatieproces | 1. Gegevenscontroller implementeren 2. Keytab-bestand maken 3. Keytab-gegevens instellen op Kubernetes-geheim 4. AD-connector implementeren, SQL Managed Instance implementeren Zie Een door de klant beheerde keytab Active Directory-connector implementeren voor meer informatie |

1. Gegevenscontroller implementeren, AD-connector implementeren 2. Sql Managed Instance implementeren Zie Een door het systeem beheerde keytab Active Directory-connector implementeren voor meer informatie |

| Beheerbaarheid | U kunt het keytab-bestand maken door de instructies van het Active Directory-hulpprogramma (adutil)te volgen. Handmatige toetstabrotatie. |

Beheerde sleuteltabrotatie. |

| Beperkingen | We raden u niet aan keytab-bestanden te delen tussen services. Elke service moet een specifiek keytab-bestand hebben. Naarmate het aantal keytab-bestanden het inspanningsniveau verhoogt en de complexiteit toeneemt. | Beheerde sleuteltabgeneratie en -rotatie. Voor het serviceaccount zijn voldoende machtigingen in Active Directory vereist om de referenties te beheren. Gedistribueerde beschikbaarheidsgroep wordt niet ondersteund. |

Voor beide modussen hebt u een specifiek Active Directory-account, keytab en Kubernetes-geheim nodig voor elk beheerd SQL-exemplaar.

Active Directory-verificatie inschakelen

Wanneer u een exemplaar implementeert met de bedoeling Active Directory-verificatie in te schakelen, moet de implementatie verwijzen naar een Exemplaar van een Active Directory-connector dat moet worden gebruikt. Als u verwijst naar de Active Directory-connector in de specificatie van het beheerde exemplaar, wordt automatisch de benodigde omgeving in de exemplaarcontainer ingesteld voor verificatie met Active Directory.

Gerelateerde inhoud

- Een door de klant beheerde keytab Active Directory-connector (AD) implementeren

- Een door het systeem beheerde keytab Active Directory-connector (AD) implementeren

- SQL Managed Instance implementeren die is ingeschakeld door Azure Arc in Active Directory (AD)

- Verbinding maken voor SQL Managed Instance ingeschakeld door Azure Arc met behulp van Active Directory-verificatie