Toegang tot Kubernetes-clusters met Azure Arc verbinden

De kubernetes-clusterverbindingsfunctie met Azure Arc biedt connectiviteit met het apiserver cluster zonder dat een binnenkomende poort op de firewall moet worden ingeschakeld. Een omgekeerde proxyagent die op het cluster wordt uitgevoerd, kan veilig een sessie starten met de Azure Arc-service op een uitgaande manier.

Met Cluster Connect hebben ontwikkelaars overal toegang tot hun clusters voor interactieve ontwikkeling en foutopsporing. Daarnaast kunnen clustergebruikers en beheerders hun clusters vanaf elke locatie openen of beheren. U kunt zelfs gehoste agents/hardlopers van Azure Pipelines, GitHub Actions of een andere gehoste CI/CD-service gebruiken om toepassingen te implementeren in on-premises clusters, zonder dat zelf-hostende agents nodig zijn.

Architectuur

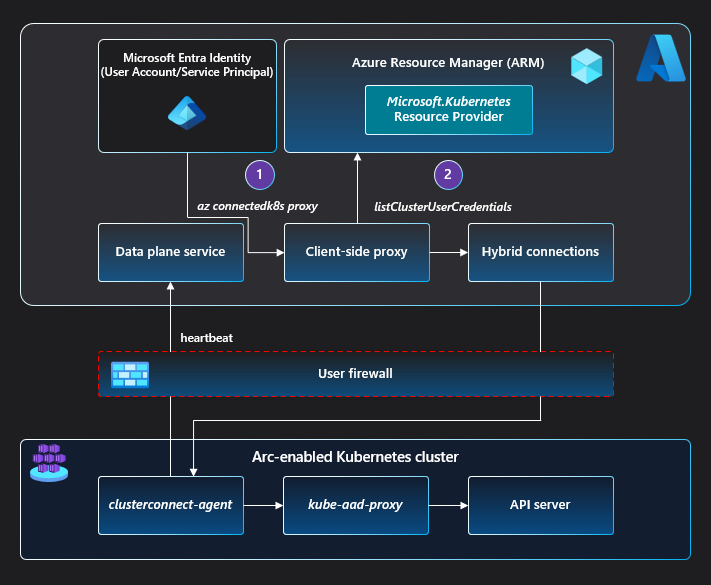

Aan de clusterzijde maakt een reverse proxy-agent met de naam clusterconnect-agent, geïmplementeerd als onderdeel van de Agent Helm-grafiek, uitgaande aanroepen naar de Azure Arc-service om de sessie tot stand te brengen.

Wanneer de gebruiker belt az connectedk8s proxy:

- Het binaire bestand van de Azure Arc-proxy wordt gedownload en opgeslagen als een proces op de clientcomputer.

- De Azure Arc-proxy haalt een

kubeconfigbestand op dat is gekoppeld aan het Kubernetes-cluster met Azure Arc waarop hetaz connectedk8s proxywordt aangeroepen.- De Azure Arc-proxy maakt gebruik van het Azure-toegangstoken van de beller en de naam van de Azure Resource Manager-id.

- Het

kubeconfigbestand, opgeslagen op de machine door de Azure Arc-proxy, verwijst de server-URL naar een eindpunt in het Azure Arc-proxyproces.

Wanneer een gebruiker een aanvraag verzendt met behulp van dit kubeconfig bestand:

- De Azure Arc-proxy wijst het eindpunt dat de aanvraag ontvangt toe aan de Azure Arc-service.

- De Azure Arc-service stuurt de aanvraag vervolgens door naar de

clusterconnect-agentaanvraag die wordt uitgevoerd op het cluster. - De

clusterconnect-agentaanvraag wordt doorgegeven aan hetkube-aad-proxyonderdeel, waarmee Microsoft Entra-verificatie wordt uitgevoerd op de aanroepende entiteit. - Nadat Microsoft Entra-verificatie is uitgevoerd,

kube-aad-proxywordt gebruikgemaakt van Kubernetes-gebruikersimitatie om de aanvraag door te sturen naar de clusterapiserver.

Volgende stappen

- Gebruik onze quickstart om een Kubernetes-cluster te verbinden met Azure Arc.

- Open uw cluster veilig vanaf elke locatie met behulp van clusterverbinding.