Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

In dit artikel vindt u een overzicht van de technische vereisten, ondersteunde omgevingen en specificaties die nodig zijn voor het onboarden van fysieke en virtuele servers naar servers met Azure Arc. Het fungeert als referentie voor beheerders en technici die Azure Arc in hun omgevingen willen implementeren. Voor sommige onboardingmethoden zijn mogelijk meer vereisten vereist.

Ondersteunde omgevingen

Servers met Azure Arc ondersteunen de installatie van de Connected Machine-agent op fysieke servers en virtuele machines die buiten Azure worden gehost, inclusief op platforms zoals:

- VMware (inclusief Azure VMware Solution)

- Azure Lokaal

- Andere cloudomgevingen

Notitie

U moet Azure Arc niet installeren op virtuele machines die worden gehost in Azure, Azure Stack Hub of Azure Stack Edge, omdat ze al vergelijkbare mogelijkheden hebben. U kunt echter een Virtuele Azure-machine gebruiken om alleen een on-premises omgeving te simuleren voor testdoeleinden.

Overwegingen voor gekloonde en gouden afbeeldingen

Let op het gebruik van Azure Arc op systemen die:

- Gekloond

- Hersteld vanuit een back-up als een tweede instantie van de server

- Wordt gebruikt om een "gouden image" te maken, waarvan andere virtuele machines worden gemaakt.

Als twee agents dezelfde bron-id gebruiken, treedt er inconsistent gedrag op wanneer beide agents proberen te fungeren als één Azure-resource. De aanbevolen werkwijze voor deze situaties is om een automatiseringsprogramma of script te gebruiken om de server naar Azure Arc te onboarden nadat de server is gekloond, hersteld van een back-up of gemaakt op basis van een gouden afbeelding. Zie De richtlijnen voor klonen voor meer informatie over het klonen van machines voor gebruik als servers met Arc.

Notitie

Zie de veelgestelde vragen over VMware voor meer informatie over het gebruik van servers met Azure Arc in VMware-omgevingen.

Ondersteunde besturingssystemen

Azure Arc ondersteunt Windows- en Linux-besturingssystemen zoals vermeld in de tabel. x86-64-architectuur (64-bits) wordt volledig ondersteund, terwijl slechts enkele functies worden ondersteund op Arm64, zoals vermeld in de tabel. De Azure Connected Machine-agent wordt niet uitgevoerd op 32-bits architecturen.

| Besturingssysteem | Versie | x86-64 | ARM64 | Opmerkingen |

|---|---|---|---|---|

| AlmaLinux | 8 | ✅ | ✅ | |

| AlmaLinux | 9 | ✅ | ❌ | |

| Amazon Linux | 2 | ✅ | ✅ | |

| Amazon Linux | 2023 | ✅ | ✅ | zie ondersteuning voor ARM64-architectuur |

| Azure Linux (CBL-Mariner) | 1.0 | ⚠️ | ❌ | Beperkte ondersteuning, zie besturingssystemen met beperkte ondersteuning |

| Azure Linux (CBL-Mariner) | 2.0 | ✅ | ✅ | |

| Azure Linux (CBL-Mariner) | 3,0 | ✅ | ❌ | |

| Azure Lokaal | ||||

| CentOS | 7 | ⚠️ | ❌ | Beperkte ondersteuning, zie besturingssystemen met beperkte ondersteuning |

| Centos | 8 | ⚠️ | ❌ | Beperkte ondersteuning, zie besturingssystemen met beperkte ondersteuning |

| Debian | 10 | ⚠️ | ❌ | Beperkte ondersteuning, zie besturingssystemen met beperkte ondersteuning |

| Debian | 11 | ✅ | ❌ | |

| Debian | 12 | ✅ | ❌ | |

| Oracle Linux | 7 | ✅ | ❌ | |

| Oracle Linux | 8 | ✅ | ❌ | |

| Oracle Linux | 9 | ✅ | ❌ | |

| Red Hat Enterprise Linux (RHEL) | 7 | ✅ | ❌ | |

| Red Hat Enterprise Linux (RHEL) | 8 | ✅ | ❌ | |

| Red Hat Enterprise Linux (RHEL) | 9 | ✅ | ❌ | |

| Rocky Linux | 8 | ✅ | ❌ | |

| Rocky Linux | 9 | ✅ | ❌ | |

| SUSE Linux Enterprise Server (SLES) | 12 SP3-SP5 | ✅ | ❌ | |

| SUSE Linux Enterprise Server (SLES) | 15 | ✅ | ✅ | zie ondersteuning voor ARM64-architectuur |

| Ubuntu | 16.04 | ⚠️ | ❌ | Beperkte ondersteuning, zie besturingssystemen met beperkte ondersteuning |

| Ubuntu | 18.04 | ✅ | ❌ | |

| Ubuntu | 20.04 | ✅ | ✅ | |

| Ubuntu | 22.04 | ✅ | ✅ | |

| Ubuntu | 24-04 | ✅ | ✅ | |

| Windows Cliënt | 10 | ✅ | ❌ | zie richtlijnen voor besturingssystemen voor clients |

| Windows Cliënt | 11 | ✅ | ❌ | zie richtlijnen voor besturingssystemen voor clients |

| Windows IoT Enterprise | 10 (22H2) | ✅ | ❌ | zie richtlijnen voor besturingssystemen voor clients |

| Windows IoT Enterprise | 11 | ✅ | ❌ | zie richtlijnen voor besturingssystemen voor clients |

| Windows IoT Enterprise LTSC | 10 (2021) | ✅ | ❌ | zie richtlijnen voor besturingssystemen voor clients |

| Windows IoT Enterprise LTSC | 11 (2024) | ✅ | ❌ | zie richtlijnen voor besturingssystemen voor clients |

| Windows Server | 2008 R2 SP1 | ⚠️ | ❌ | Beperkte ondersteuning, zie besturingssystemen met beperkte ondersteuning |

| Windows Server | 2012 | ✅ | ❌ | |

| Windows Server | 2012 R2 | ✅ | ❌ | |

| Windows Server | 2016 | ✅ | ❌ | |

| Windows Server | 2019 | ✅ | ❌ | |

| Windows Server | 2022 | ✅ | ❌ | |

| Windows Server | 2025 | ✅ | ❌ |

Voor Windows Server worden bureaublad- en Server Core-ervaringen ondersteund. Azure-edities worden ondersteund in Azure Local.

De Azure Connected Machine-agent wordt niet getest op besturingssystemen die zijn beveiligd door de Cis-benchmark (Center for Information Security).

Ondersteuning voor Arm64-architectuur

Op dit moment worden niet alle functies, extensies van virtuele machines en services ondersteund op Arm64. Raadpleeg de documentatie voor de service die u wilt gebruiken voor volledige informatie over arm64-compatibiliteit of om te controleren of andere services worden ondersteund. Hier volgen enkele functies die bekend zijn om te worden ondersteund in Arm64:

- RunCommand

- CustomScriptExtension

- Azure Monitor agent

Notitie

Machineconfiguratie is momenteel niet compatibel met Arm64.

Beperkte ondersteuning van besturingssystemen

De volgende besturingssysteemversies hebben beperkte ondersteuning. In elk geval bieden nieuwere agentversies geen ondersteuning voor deze besturingssystemen. De laatste agentversie die het besturingssysteem ondersteunt, wordt vermeld en nieuwere agentreleases worden niet beschikbaar gesteld voor dat systeem. De vermelde versie wordt ondersteund tot het einde van de arc-ondersteuningsdatum. Als kritieke beveiligingsproblemen worden geïdentificeerd die van invloed zijn op deze agentversies, kunnen de oplossingen worden teruggezet naar de laatst ondersteunde versie, maar nieuwe functionaliteit of andere oplossingen voor fouten zijn dat niet.

| Besturingssysteem | Laatst ondersteunde agentversie | Einde van Arc-ondersteuningsdatum | Opmerkingen |

|---|---|---|---|

| Windows Server 2008 R2 SP1 | 1.39 Downloaden | 03/31/2025 | Windows Server 2008 en 2008 R2 bereikt het einde van de ondersteuning in januari 2020. Zie Einde van de ondersteuning voor Windows Server 2008 en Windows Server 2008 R2. |

| CentOS 7 | 1,44 | 07/15/2025 | |

| CentOS 8 | 1,44 | 07/15/2025 | |

| Debian 10 | 1,44 | 07/15/2025 | |

| Ubuntu 16.04 | 1,44 | 07/15/2025 | |

| Azure Linux (CBL-Mariner) 1.0 | 1,44 | 07/15/2025 |

Verbinden van nieuwe servers met beperkte ondersteuning

Als u een nieuwe server met een besturingssysteem met beperkte ondersteuning wilt verbinden met Azure Arc, moet u enkele aanpassingen aanbrengen in het onboardingscript.

Wijzig voor Windows het installatiescript om de vereiste versie op te geven met behulp van de parameter -AltDownload.

In plaats van

# Install the hybrid agent

& "$env:TEMP\install_windows_azcmagent.ps1";

Gebruik

# Install the hybrid agent

& "$env:TEMP\install_windows_azcmagent.ps1" -AltDownload https://aka.ms/AzureConnectedMachineAgent-1.39;

Voor Linux bevat de relevante pakketopslagplaats alleen releases die van toepassing zijn, dus er zijn geen speciale overwegingen vereist.

Richtlijnen voor client-besturingssystemen

De Azure Arc-service en de Azure Connected Machine Agent worden alleen ondersteund op Windows 10- en 11-clientbesturingssystemen wanneer deze computers in een serverachtige omgeving worden gebruikt. Met andere woorden, de computer moet altijd zo zijn:

- Verbonden met internet

- Verbonden met een voedingsbron

- Ingeschakeld

Een computer met Windows 11 die verantwoordelijk is voor digital signage, point-of-sale-oplossingen en algemene beheertaken voor back-office is bijvoorbeeld een goede kandidaat voor Azure Arc. Productiviteitsmachines van eindgebruikers, zoals een laptop, die mogelijk lange tijd offline gaan, mogen azure Arc niet gebruiken en in plaats daarvan Microsoft Intune of Microsoft Configuration Manager overwegen.

Kortstondige servers en virtuele bureaubladinfrastructuur

Microsoft raadt het uitvoeren van Azure Arc niet aan op kortdurende (kortstondige) servers of VDI-VM's (Virtual Desktop Infrastructure). Azure Arc is ontworpen voor langetermijnbeheer van servers en is niet geoptimaliseerd voor scenario's waarin u regelmatig servers maakt en verwijdert. Azure Arc weet bijvoorbeeld niet of de agent offline is vanwege gepland systeemonderhoud of de virtuele machine is verwijderd, zodat serverbronnen die geen heartbeats meer verzenden niet automatisch worden opgeschoond. Als gevolg hiervan kan er een conflict optreden als u de virtuele machine opnieuw maakt met dezelfde naam en er een bestaande Azure Arc-resource met dezelfde naam is.

Azure Virtual Desktop in Azure Local maakt geen gebruik van kortdurende VM's en biedt ondersteuning voor het uitvoeren van Azure Arc op de bureaublad-VM's.

Software- en systeemvereisten

In deze sectie worden de softwarevereisten voor de Azure Connected Machine-agent beschreven.

Windows-besturingssysteemvereisten

Voor Windows Server 2008 R2 SP1 is PowerShell 4.0 of hoger vereist. Microsoft raadt aan om de nieuwste versie, Windows Management Framework 5.1, uit te voeren.

Vereisten voor Linux-besturingssystemen

- systemd

- wget (om het installatiescript te downloaden)

- OpenSSL-software

- gnupg (alleen voor Debian-gebaseerde systemen)

Lokale gebruikersaanmeldingsrechten voor Windows-systemen

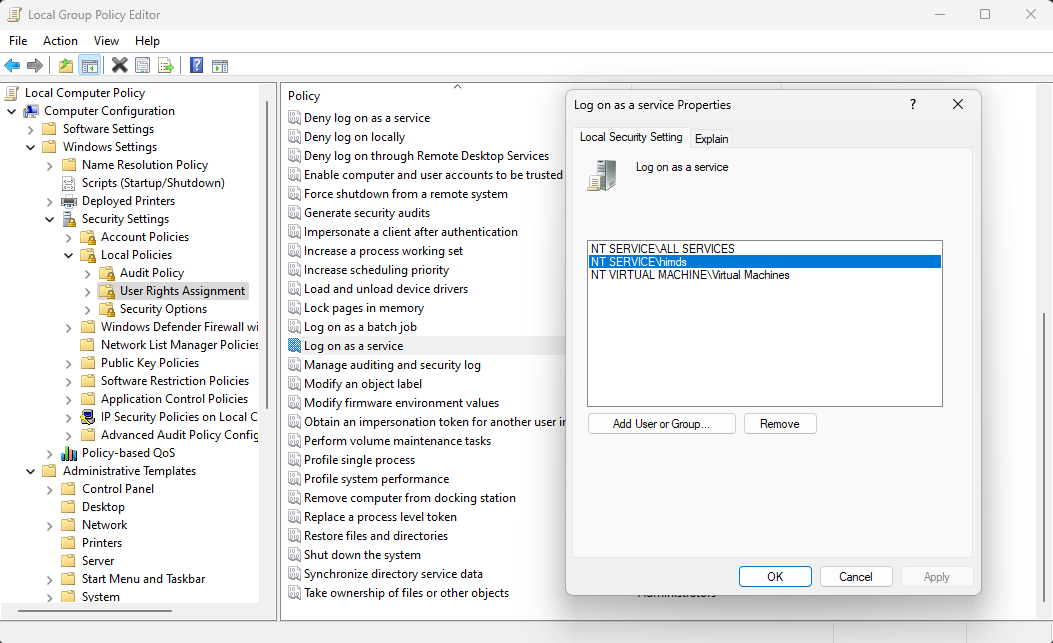

De Azure Hybrid Instance Metadata Service wordt uitgevoerd onder een virtueel account met beperkte bevoegdheden. NT SERVICE\himds Voor dit account moet 'aanmelden als een service' in Windows worden uitgevoerd. In de meeste gevallen hoeft u niets te doen omdat dit recht standaard wordt verleend aan virtuele accounts. Als uw organisatie echter groepsbeleid gebruikt om deze instelling aan te passen, moet u toevoegen NT SERVICE\himds aan de lijst met accounts die zijn toegestaan om zich aan te melden als een service.

U kunt het huidige beleid op uw computer controleren door de editor voor lokaal groepsbeleid (gpedit.msc) te openen vanuit de Startmenu en naar het volgende beleidsitem te navigeren:

Computerconfiguratie > Windows-instellingen > Beveiligingsinstellingen > Lokaal beleid > Gebruikersrechtentoewijzing > Aanmelden als een service

Controleer of een van NT SERVICE\ALL SERVICES, NT SERVICE\himdsof S-1-5-80-4215458991-2034252225-2287069555-1155419622-2701885083 (de statische beveiligings-id voor NT SERVICE\himds) in de lijst staat. Als er geen in de lijst staat, moet u samenwerken met uw groepsbeleidsbeheerder om toe te voegen aan NT SERVICE\himds beleidsregels die toewijzingen van gebruikersrechten op uw servers configureren. De beheerder van groepsbeleid moet de wijziging aanbrengen op een computer waarop de Azure Connected Machine-agent is geïnstalleerd, zodat de objectkiezer de identiteit correct oplost. De agent hoeft niet te worden geconfigureerd of verbonden met Azure om deze wijziging aan te brengen.

Vereiste toestemmingen

U hebt de volgende ingebouwde Azure-rollen nodig voor verschillende aspecten van het beheren van verbonden machines:

- Als u machines wilt onboarden, moet u de rol Azure Connected Machine Onboarding of de rol Bijdrager hebben voor de resourcegroep waarin u de servers beheert.

- Als u een machine wilt lezen, wijzigen en verwijderen, moet u de rol Resourcebeheerder voor Azure Connected Machine hebben voor de resourcegroep.

- Als u een resourcegroep wilt selecteren in de vervolgkeuzelijst wanneer u de methode Script genereren gebruikt, hebt u ook de rol Lezer nodig voor die resourcegroep (of een andere rol die lezertoegang bevat).

- Wanneer u een Private Link-bereik koppelt aan een Arc-server, moet u de machtiging Microsoft.HybridCompute/privateLinkScopes/read hebben voor de Private Link-bereikresource.

Azure-resourceproviders

De volgende Azure-resourceproviders moeten zijn geregistreerd in uw abonnement om servers met Azure Arc te kunnen gebruiken. :

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

- Microsoft.AzureArcData (als u SQL-servers wilt inschakelen met Arc)

- Microsoft.Compute (voor Azure Update Manager en automatische uitbreidingsupgrades)

U kunt de resourceproviders registreren met behulp van de volgende opdrachten:

Azure PowerShell:

Connect-AzAccount

Set-AzContext -SubscriptionId [subscription you want to onboard]

Register-AzResourceProvider -ProviderNamespace Microsoft.HybridCompute

Register-AzResourceProvider -ProviderNamespace Microsoft.GuestConfiguration

Register-AzResourceProvider -ProviderNamespace Microsoft.HybridConnectivity

Register-AzResourceProvider -ProviderNamespace Microsoft.AzureArcData

Azure CLI:

az account set --subscription "{Your Subscription Name}"

az provider register --namespace 'Microsoft.HybridCompute'

az provider register --namespace 'Microsoft.GuestConfiguration'

az provider register --namespace 'Microsoft.HybridConnectivity'

az provider register --namespace 'Microsoft.AzureArcData'

U kunt de resourceproviders ook registreren in Azure Portal.

Volgende stappen

- Bekijk de netwerkvereisten voor het implementeren van servers met Azure Arc.

- Voordat u de Azure Connected Machine-agent implementeert en integreert met andere Azure-beheer- en bewakingsservices, raadpleegt u de plannings- en implementatiehandleiding.* Raadpleeg de handleiding voor het oplossen van problemen met agentverbindingen om problemen op te lossen.