Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Belangrijk

Azure Cache voor Redis heeft de tijdlijn voor buitengebruikstelling aangekondigd voor alle SKU's. We raden je aan om je Azure Cache voor Redis-instances zo snel mogelijk te verplaatsen naar Azure Managed Redis.

Voor meer informatie over de buitengebruikstelling:

Het beheren van de toegang tot uw Azure Redis-cache-exemplaar is essentieel om ervoor te zorgen dat de juiste gebruikers toegang hebben tot de juiste set gegevens en opdrachten. Redis versie 6 heeft de ACL (Access Control List ) geïntroduceerd, waarin de sleutels worden vermeld waartoe specifieke gebruikers toegang hebben en de opdrachten die ze kunnen uitvoeren. U kunt bijvoorbeeld voorkomen dat specifieke gebruikers de DEL-opdracht gebruiken om sleutels in de cache te verwijderen.

Azure Cache voor Redis integreert deze ACL-functionaliteit met Microsoft Entra, zodat u beleid voor gegevenstoegang voor gebruikers, service-principal en beheerde identiteit van uw toepassing kunt configureren en toewijzen. Azure Cache voor Redis biedt drie ingebouwde toegangsbeleidsregels die u kunt toewijzen via op rollen gebaseerd toegangsbeheer (RBAC): Gegevenseigenaar, Gegevensbijdrager en Gegevenslezer.

Als het ingebouwde toegangsbeleid niet voldoet aan uw vereisten voor gegevensbescherming en isolatie, kunt u uw eigen aangepaste beleid voor gegevenstoegang maken en gebruiken. In dit artikel wordt beschreven hoe u een aangepast beleid voor gegevenstoegang voor Azure Cache voor Redis configureert en RBAC inschakelt via Microsoft Entra-verificatie.

Bereik van beschikbaarheid

| Laag | Basic, Standard en Premium | Enterprise, Enterprise Flash |

|---|---|---|

| Beschikbaarheid | Ja | Nee |

Beperkingen

- Het configureren van beleid voor gegevenstoegang wordt niet ondersteund in Enterprise- en Enterprise Flash-lagen.

- Redis ACL en beleid voor gegevenstoegang worden niet ondersteund op Azure Redis-exemplaren waarop Redis versie 4 wordt uitgevoerd.

- Microsoft Entra-verificatie en -autorisatie worden alleen ondersteund voor SSL-verbindingen (Secure Socket Layer).

- Sommige Redis-opdrachten worden geblokkeerd in Azure Cache voor Redis. Zie Redis-opdrachten die niet worden ondersteund in Azure Cache voor Redis voor meer informatie.

Redis ACL-machtigingen

Met Redis-ACL in Redis versie 6.0 kunt u toegangsmachtigingen configureren voor drie gebieden: opdrachtcategorieën, opdrachten en sleutels.

Opdrachtcategorieën

Redis heeft opdrachtcategorieën gemaakt, zoals beheeropdrachten en gevaarlijke opdrachten, om het instellen van machtigingen voor een groep opdrachten eenvoudiger te maken. Gebruik +@<category> in een machtigingsreeks om een opdrachtcategorie toe te staan of -@<category> om een opdrachtcategorie niet toe te staan.

Redis ondersteunt de volgende nuttige opdrachtcategorieën. Zie de kop Opdrachtcategorieën in de redis-ACL-documentatie voor meer informatie en een volledige lijst.

| Categorie | Beschrijving |

|---|---|

admin |

Beheeropdrachten, zoals MONITOR en SHUTDOWN. Normale toepassingen hoeven deze opdrachten nooit te gebruiken. |

dangerous |

Potentieel gevaarlijke opdrachten, waaronder FLUSHALL, , RESTORE, SORT, KEYS, , CLIENT, , DEBUG, , en INFO.CONFIG Overweeg elk zorgvuldig, om verschillende redenen. |

keyspace |

Inclusief DEL, RESTORE, DUMP, RENAME, EXISTS, DBSIZE, KEYS, EXPIRE, TTL, en FLUSHALL. Schrijven of lezen vanuit sleutels, databases of hun metagegevens op een type-neutrale manier. Opdrachten die alleen de keyspace, sleutel of metagegevens lezen, hebben de read categorie. Opdrachten die de keyspace, sleutel of metagegevens kunnen wijzigen, hebben ook de write categorie. |

pubsub |

PubSub-gerelateerde opdrachten. |

read |

Lezen vanuit sleutels, waarden of metagegevens. Opdrachten die niet met sleutels werken, hebben geen read en ook geen write. |

set |

Gegevenstype: gerelateerd aan verzamelingen. |

sortedset |

Gegevenstype: gesorteerde sets gerelateerd. |

stream |

Gegevenstype: gerelateerd aan streams. |

string |

Gegevenstype: strings-gerelateerd. |

write |

Waarden of metagegevens naar sleutels schrijven. |

Opmerking

Opdrachten die zijn geblokkeerd voor Azure Redis, blijven geblokkeerd binnen de categorieën.

Opdracht

Met opdrachten kunt u bepalen welke specifieke opdrachten een bepaalde Redis-gebruiker kan uitvoeren. Gebruik +<command> in een machtigingsreeks om een opdracht toe te staan of -<command> om een opdracht niet toe te staan.

Toetsen

Met sleutels kunt u de toegang tot specifieke sleutels of groepen sleutels beheren die zijn opgeslagen in de cache. Gebruik ~<pattern> in een machtigingstekenreeks om een patroon voor sleutels op te geven. Gebruik of ~*allkeys om aan te geven dat de machtigingen van toepassing zijn op alle sleutels in de cache.

Een aangepast beleid voor gegevenstoegang voor uw toepassing configureren

Als u een aangepast beleid voor gegevenstoegang wilt configureren, maakt u een machtigingstekenreeks voor gebruik als aangepast toegangsbeleid en schakelt u Microsoft Entra-verificatie in voor uw cache.

Machtigingen specificeren

Configureer machtigingstekenreeksen op basis van uw vereisten. In de volgende voorbeelden ziet u machtigingstekenreeksen voor verschillende scenario's:

| Machtigingenstring | Beschrijving |

|---|---|

+@all allkeys |

Hiermee staat u toe dat de toepassing alle opdrachten op alle sleutels uitvoert. |

+@read ~* |

Toestaan dat de toepassing alleen read opdrachtcategorie uitvoert. |

+@read +set ~Az* |

Toepassing toestaan om de opdrachtcategorie uit te voeren read en de opdracht in te stellen op sleutels met voorvoegsel Az. |

Het aangepaste beleid voor gegevenstoegang maken

Selecteer in Azure Portal de Azure Redis-cache waar u het beleid voor gegevenstoegang wilt maken.

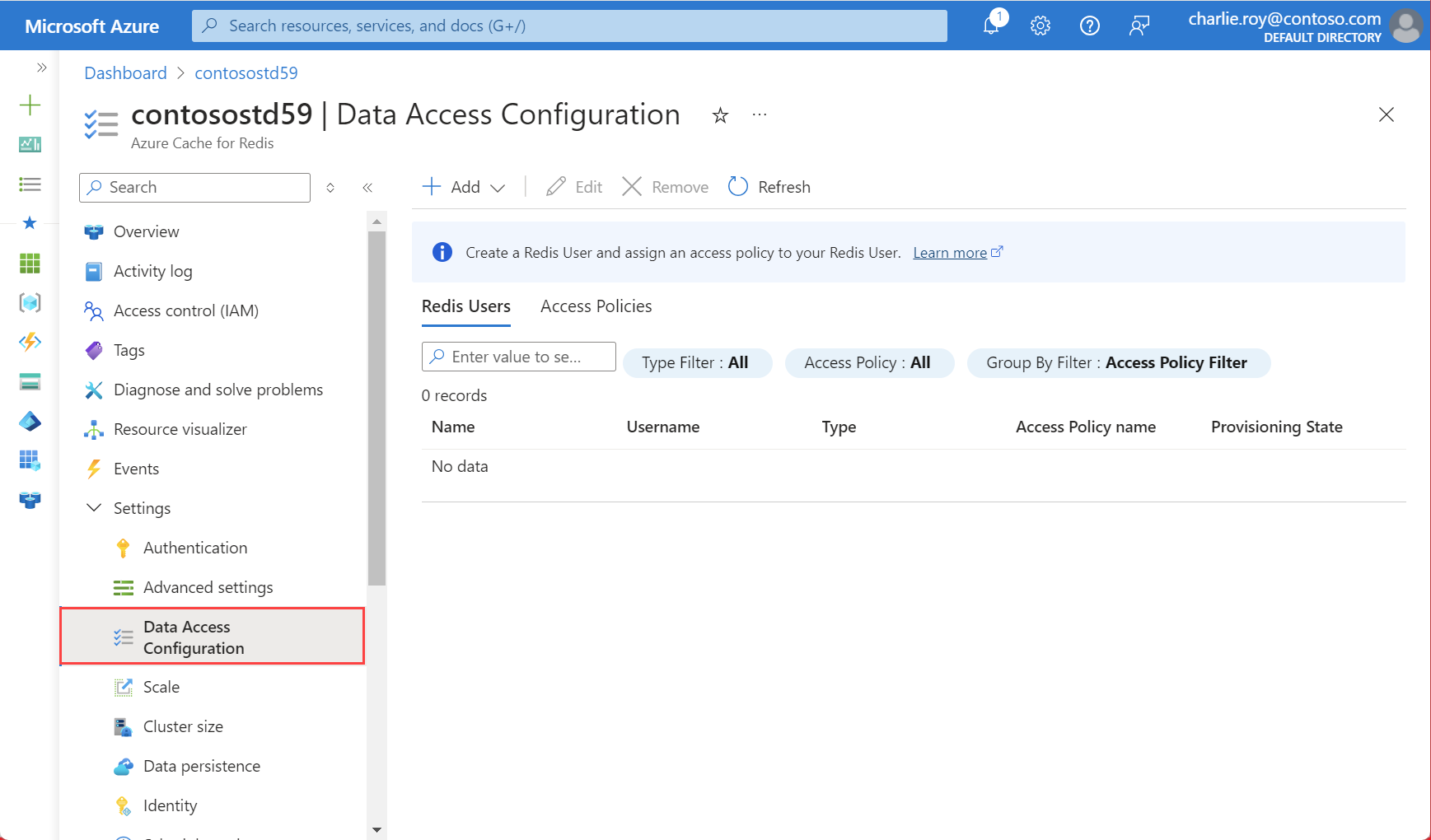

Selecteer Data Access Configuration onder Instellingen in het linkernavigatiemenu.

SelecteerNieuw toegangsbeleidtoevoegen> op de pagina Configuratie van Gegevenstoegang.

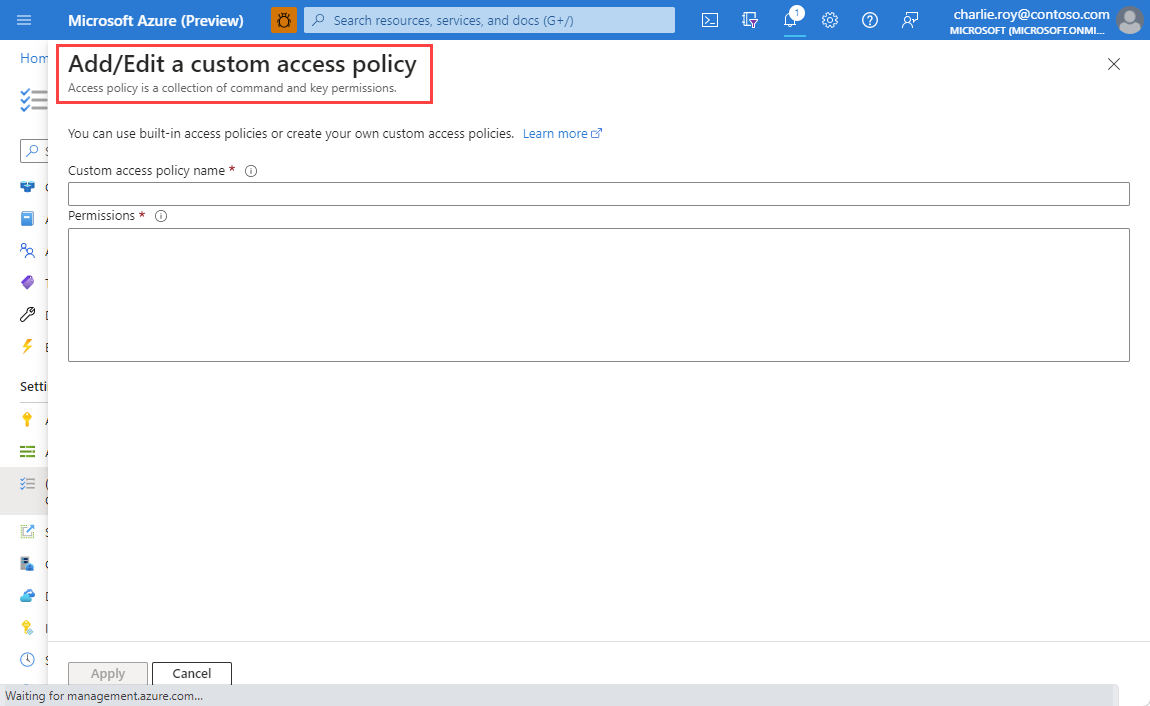

Geef in het scherm Een aangepast toegangsbeleid toevoegen/bewerken een naam op voor uw toegangsbeleid.

Voeg onder Machtigingen de tekenreeks voor aangepaste machtigingen toe en selecteer Vervolgens Toepassen.

Het aangepaste beleid wordt nu weergegeven op het tabblad Toegangsbeleid van de pagina Configuratie van Gegevenstoegang , samen met de drie ingebouwde Azure Redis-beleidsregels.

Microsoft Entra-verificatie inschakelen

Als u een gebruiker wilt toewijzen aan een toegangsbeleid met behulp van Microsoft Entra, moet Microsoft Entra zijn ingeschakeld in plaats van verificatie met toegangssleutels in uw cache. Als u de verificatiemethode wilt controleren, selecteert u Verificatie onder Instellingen in het linkernavigatiemenu voor uw cache.

Op het Verificatie-scherm, als Toegangssleutelsverificatie uitschakelen is geselecteerd en er geen toegangssleutels worden weergegeven op het scherm, maakt uw cache al gebruik van Microsoft Entra-verificatie. Schakel anders het selectievakje naast Verificatie van toegangssleutels uitschakelen in en selecteer Opslaan.

Reageer op Ja in het pop-upvenster waarin u wordt gevraagd of u de verificatie van toegangssleutels wilt uitschakelen.

Belangrijk

Zodra de inschakeling van Microsoft Entra is voltooid, worden de knooppunten in uw cache-exemplaar opnieuw opgestart om de nieuwe configuratie te laden. De bewerking kan tot 30 minuten duren. U kunt deze bewerking het beste uitvoeren tijdens uw onderhoudsvenster of buiten piekuren.

Uw Redis-client configureren voor het gebruik van Microsoft Entra-id

Bij de meeste Azure Cache voor Redis-clients wordt ervan uitgegaan dat een wachtwoord en toegangssleutel worden gebruikt voor verificatie. Mogelijk moet u uw clientwerkstroom bijwerken om verificatie en autorisatie te ondersteunen met behulp van een specifieke Microsoft Entra-gebruikersnaam en -wachtwoord. Zie Uw Redis-client configureren voor het gebruik van Microsoft Entra-id voor informatie over het configureren van uw clienttoepassing om verbinding te maken met uw cache-exemplaar als een specifieke Redis-gebruiker.