Schijfversleuteling configureren voor Azure Cache voor Redis exemplaren met behulp van door de klant beheerde sleutels

Gegevens in een Redis-server worden standaard opgeslagen in het geheugen. Deze gegevens worden niet versleuteld. U kunt uw eigen versleuteling op de gegevens implementeren voordat u deze naar de cache schrijft. In sommige gevallen kunnen gegevens zich op schijf bevinden, hetzij vanwege de bewerkingen van het besturingssysteem of vanwege opzettelijke acties om gegevens te behouden met behulp van export of persistentie van gegevens.

Azure Cache voor Redis biedt door platform beheerde sleutels (PMK's), ook wel door Microsoft beheerde sleutels (MMK's) genoemd, standaard om gegevens op schijf in alle lagen te versleutelen. De Enterprise- en Enterprise Flash-lagen van Azure Cache voor Redis bieden bovendien de mogelijkheid om het besturingssysteem en de gegevenspersistentieschijven te versleutelen met een door de klant beheerde sleutel (CMK). Door de klant beheerde sleutels kunnen worden gebruikt om de MMK's te verpakken om de toegang tot deze sleutels te beheren. Hierdoor is de CMK een sleutelversleutelingssleutel of KEK. Zie sleutelbeheer in Azure voor meer informatie.

Bereik van beschikbaarheid voor CMK-schijfversleuteling

| Laag | Basic, Standard en Premium | Enterprise, Enterprise Flash |

|---|---|---|

| Door Microsoft beheerde sleutels (MMK) | Ja | Ja |

| Door de klant beheerde sleutels (CMK) | Nr. | Ja |

Waarschuwing

Standaard gebruiken alle Azure Cache voor Redis lagen door Microsoft beheerde sleutels om schijven te versleutelen die zijn gekoppeld aan cache-exemplaren. In de Basic- en Standard-lagen bieden de C0- en C1-SKU's echter geen ondersteuning voor schijfversleuteling.

Belangrijk

In de Premium-laag worden gegevens door gegevenspersistentie rechtstreeks naar Azure Storage gestreamd, zodat schijfversleuteling minder belangrijk is. Azure Storage biedt in plaats daarvan verschillende versleutelingsmethoden die moeten worden gebruikt.

Versleutelingsdekking

Enterprise-lagen

In de Enterprise-laag wordt schijfversleuteling gebruikt om de persistentieschijf, tijdelijke bestanden en de besturingssysteemschijf te versleutelen:

- persistentieschijf: bevat persistente RDB- of AOF-bestanden als onderdeel van gegevenspersistentie

- tijdelijke bestanden die worden gebruikt in export: tijdelijke gegevens die worden geëxporteerd, worden versleuteld. Wanneer u gegevens exporteert , wordt de versleuteling van de uiteindelijke geëxporteerde gegevens beheerd door instellingen in het opslagaccount.

- de besturingssysteemschijf

MMK wordt standaard gebruikt om deze schijven te versleutelen, maar CMK kan ook worden gebruikt.

In de Enterprise Flash-laag worden sleutels en waarden ook gedeeltelijk opgeslagen op schijf met behulp van niet-compatibele NVMe-flashopslag (Memory Express). Deze schijf is echter niet hetzelfde als de schijf die wordt gebruikt voor persistente gegevens. In plaats daarvan is het kortstondig en blijven gegevens niet behouden nadat de cache is gestopt, de toewijzing ervan ongedaan is gemaakt of opnieuw is opgestart. MMK wordt alleen ondersteund op deze schijf omdat deze gegevens tijdelijk en kortstondig zijn.

| Opgeslagen gegevens | Schijf | Versleutelingsopties |

|---|---|---|

| Persistentiebestanden | Persistentieschijf | MMK of CMK |

| RDB-bestanden die wachten om te worden geëxporteerd | Besturingssysteemschijf en persistentieschijf | MMK of CMK |

| Sleutels en waarden (alleen Enterprise Flash-laag) | Tijdelijke NVMe-schijf | MMK |

Andere lagen

In de lagen Basic, Standard en Premium wordt de besturingssysteemschijf standaard versleuteld met mmk. Er is geen persistentieschijf gekoppeld en Azure Storage wordt in plaats daarvan gebruikt. De C0- en C1-SKU's maken geen gebruik van schijfversleuteling.

Vereisten en beperkingen

Algemene vereisten en beperkingen

- Schijfversleuteling is niet beschikbaar in de Basic- en Standard-lagen voor de C0- of C1-SKU's

- Alleen door de gebruiker toegewezen beheerde identiteit wordt ondersteund om verbinding te maken met Azure Key Vault. Door het systeem toegewezen beheerde identiteit wordt niet ondersteund.

- Door te schakelen tussen MMK en CMK op een bestaand cache-exemplaar wordt een langdurige onderhoudsbewerking geactiveerd. Dit wordt niet aanbevolen voor productiegebruik omdat er een serviceonderbreking optreedt.

Vereisten en beperkingen voor Azure Key Vault

- De Azure Key Vault-resource met de door de klant beheerde sleutel moet zich in dezelfde regio bevinden als de cacheresource.

- Beveiliging tegen opschonen en voorlopig verwijderen moet zijn ingeschakeld in het Azure Key Vault-exemplaar. Beveiliging tegen opschonen is niet standaard ingeschakeld.

- Wanneer u firewallregels in Azure Key Vault gebruikt, moet het Key Vault-exemplaar worden geconfigureerd om vertrouwde services toe te staan.

- Alleen RSA-sleutels worden ondersteund

- De door de gebruiker toegewezen beheerde identiteit moet de machtigingen Get, Unwrap Key en Wrap Key krijgen in het Key Vault-toegangsbeleid of de equivalente machtigingen binnen op rollen gebaseerd toegangsbeheer van Azure krijgen. Een aanbevolen ingebouwde roldefinitie met de minste bevoegdheden die nodig zijn voor dit scenario, wordt KeyVault Crypto Service Encryption User genoemd.

CMK-versleuteling configureren in Enterprise-caches

De portal gebruiken om een nieuwe cache te maken waarvoor CMK is ingeschakeld

Meld u aan bij Azure Portal en start de quickstart voor het maken van een Redis Enterprise-cache .

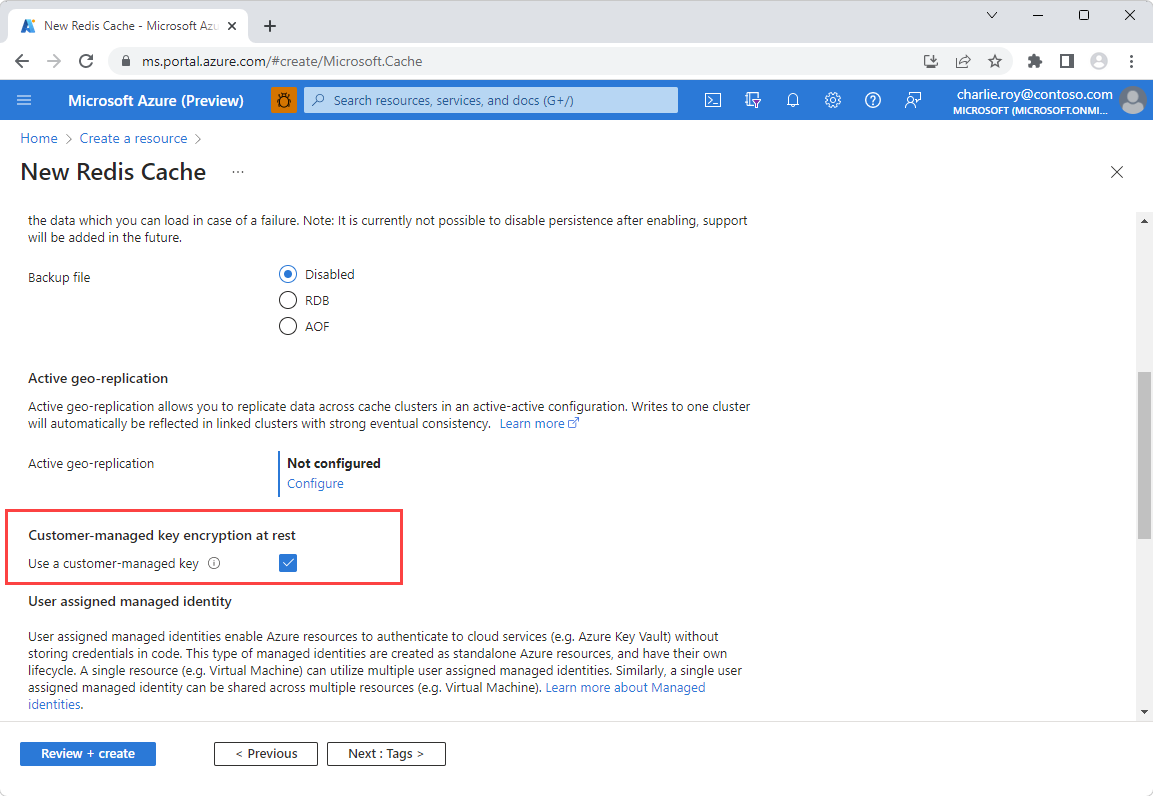

Ga op de pagina Geavanceerd naar de sectie getiteld Door de klant beheerde sleutelversleuteling at rest en schakel de optie Een door de klant beheerde sleutel gebruiken in.

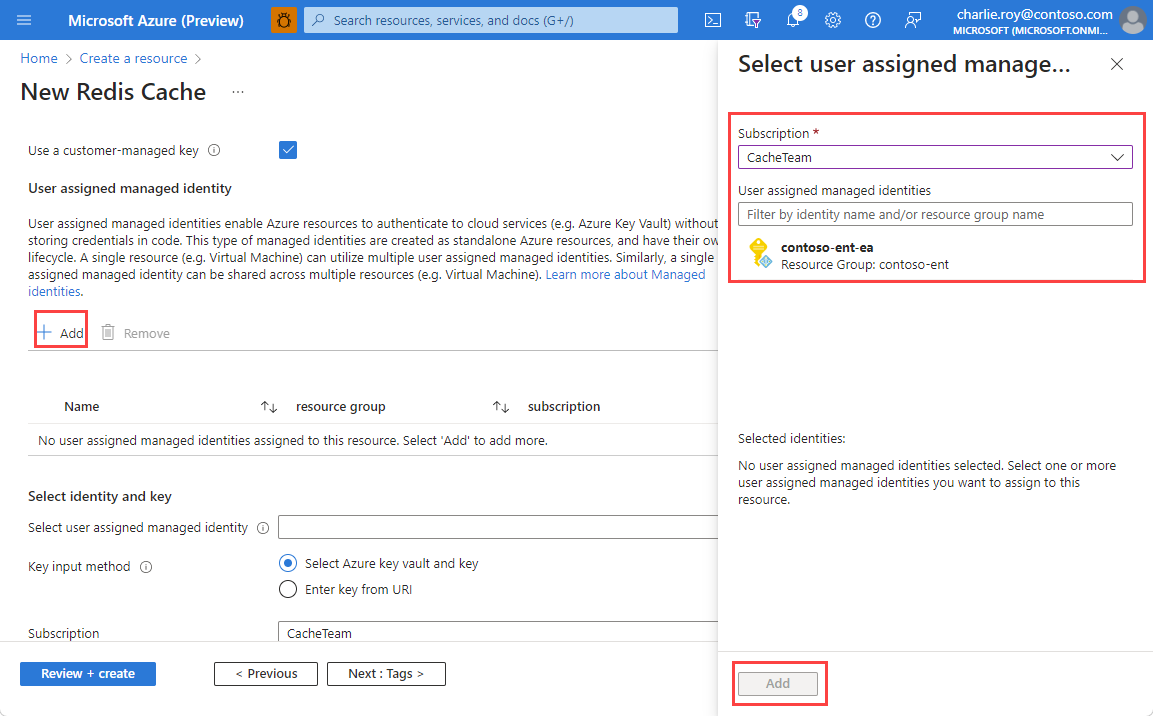

Selecteer Toevoegen om een door de gebruiker toegewezen beheerde identiteit toe te wijzen aan de resource. Deze beheerde identiteit wordt gebruikt om verbinding te maken met het Azure Key Vault-exemplaar dat de door de klant beheerde sleutel bevat.

Selecteer de door de gebruiker toegewezen beheerde identiteit en kies vervolgens de sleutelinvoermethode die u wilt gebruiken.

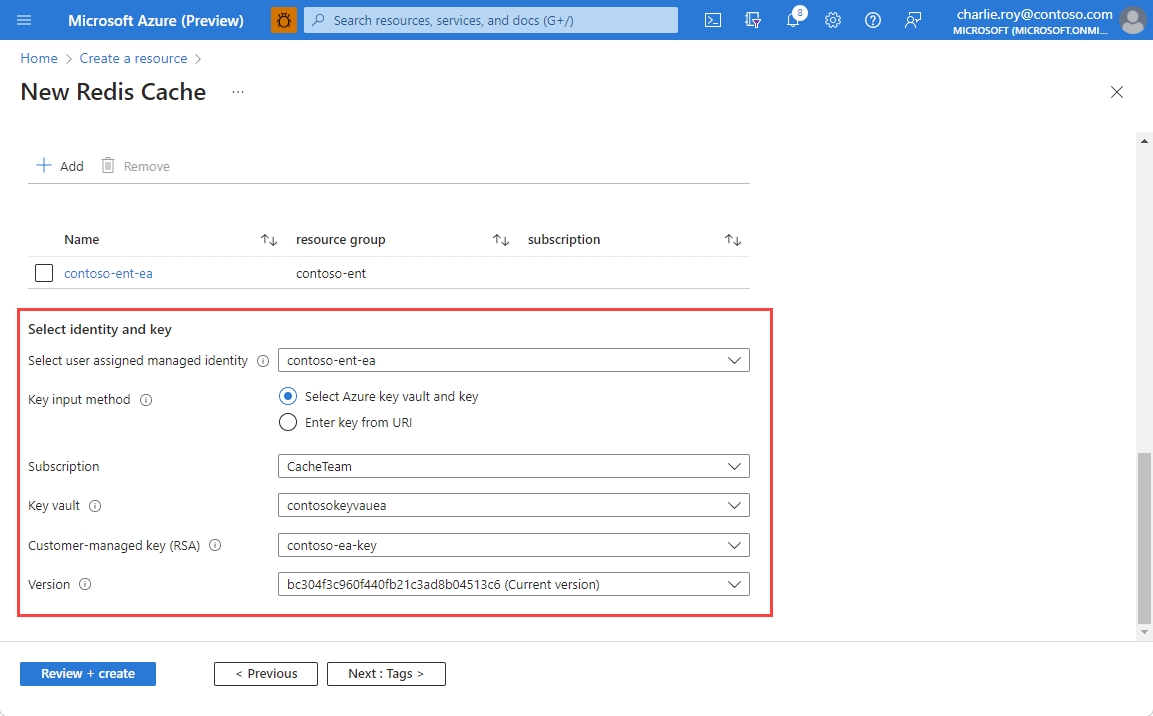

Als u de methode Azure Key Vault en sleutelinvoer selecteren gebruikt, kiest u het Key Vault-exemplaar dat uw door de klant beheerde sleutel bevat. Dit exemplaar moet zich in dezelfde regio bevinden als uw cache.

Notitie

Zie de quickstart voor Azure Key Vault voor instructies over het instellen van een Azure Key Vault-exemplaar. U kunt ook de koppeling Een sleutelkluis maken onder de sleutelkluis selecteren om een nieuw Key Vault-exemplaar te maken. Houd er rekening mee dat zowel beveiliging tegen opschonen als voorlopig verwijderen moet zijn ingeschakeld in uw Key Vault-exemplaar.

Kies de specifieke sleutel en versie met behulp van de door de klant beheerde sleutel (RSA) en versie vervolgkeuzelijsten.

Als u de URI-invoermethode gebruikt, voert u de URI voor de sleutel-id in voor de gekozen sleutel uit Azure Key Vault.

Wanneer u alle gegevens voor uw cache hebt ingevoerd, selecteert u Beoordelen en maken.

CMK-versleuteling toevoegen aan een bestaande Enterprise-cache

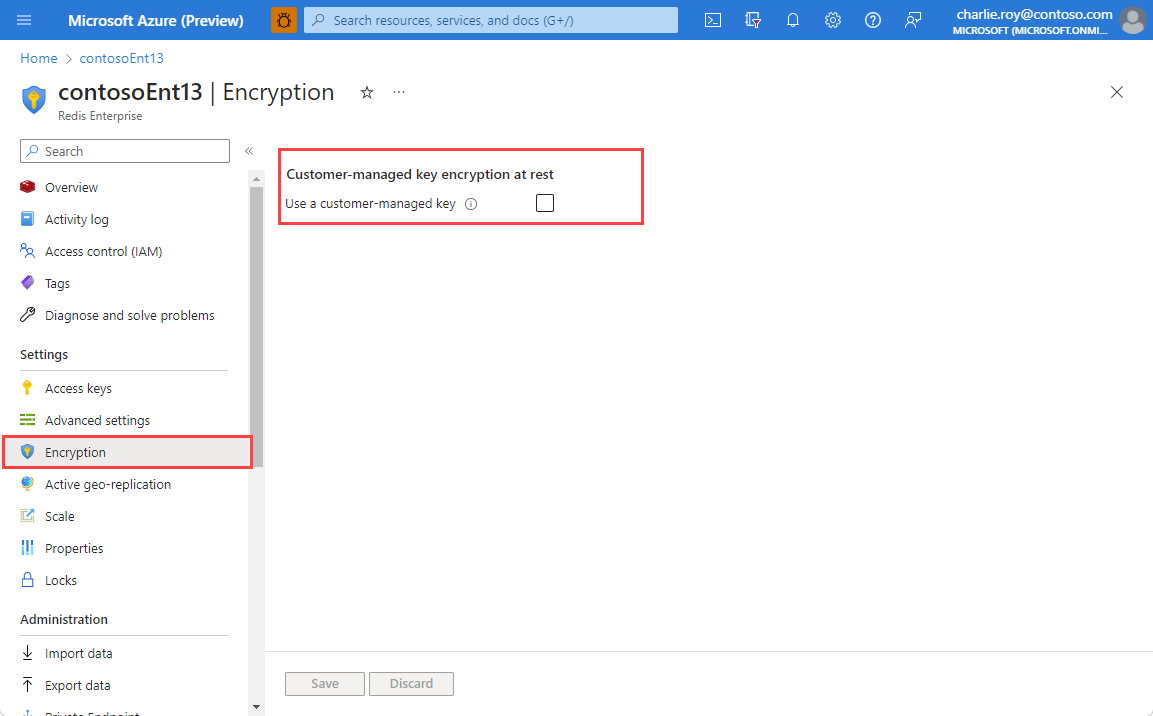

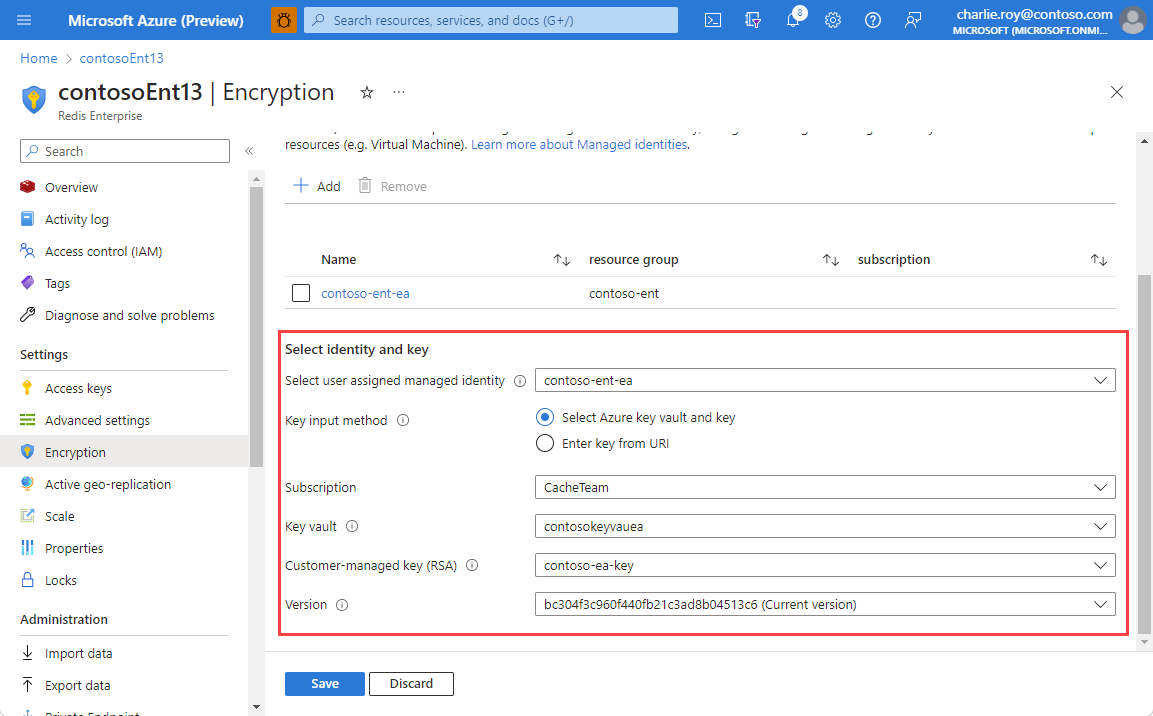

Ga naar de versleuteling in het menu Resource van uw cache-exemplaar. Als CMK al is ingesteld, ziet u de belangrijkste informatie.

Als u geen CMK-instellingen hebt ingesteld of als u CMK-instellingen wilt wijzigen, selecteert u Versleutelingsinstellingen wijzigen

Selecteer Een door de klant beheerde sleutel gebruiken om uw configuratieopties te bekijken.

Selecteer Toevoegen om een door de gebruiker toegewezen beheerde identiteit toe te wijzen aan de resource. Deze beheerde identiteit wordt gebruikt om verbinding te maken met het Azure Key Vault-exemplaar dat de door de klant beheerde sleutel bevat.

Selecteer de door de gebruiker toegewezen beheerde identiteit en kies vervolgens welke sleutelinvoermethode u wilt gebruiken.

Als u de methode Azure Key Vault en sleutelinvoer selecteren gebruikt, kiest u het Key Vault-exemplaar dat uw door de klant beheerde sleutel bevat. Dit exemplaar moet zich in dezelfde regio bevinden als uw cache.

Notitie

Zie de quickstart voor Azure Key Vault voor instructies over het instellen van een Azure Key Vault-exemplaar. U kunt ook de koppeling Een sleutelkluis maken onder de sleutelkluis selecteren om een nieuw Key Vault-exemplaar te maken.

Kies de specifieke sleutel in de vervolgkeuzelijst Door de klant beheerde sleutel (RSA ). Als er meerdere versies van de sleutel zijn waaruit u kunt kiezen, gebruikt u de vervolgkeuzelijst Versie .

Als u de URI-invoermethode gebruikt, voert u de URI voor de sleutel-id in voor de gekozen sleutel uit Azure Key Vault.

Selecteer Opslaan

Volgende stappen

Meer informatie over Azure Cache voor Redis functies: