SMB-volumes koppelen voor virtuele Windows-machines

U kunt een SMB-bestand koppelen voor virtuele Windows-machines (VM's).

SMB-volumes koppelen op een Windows-client

- Selecteer het menu Volumes en vervolgens het SMB-volume dat u wilt koppelen.

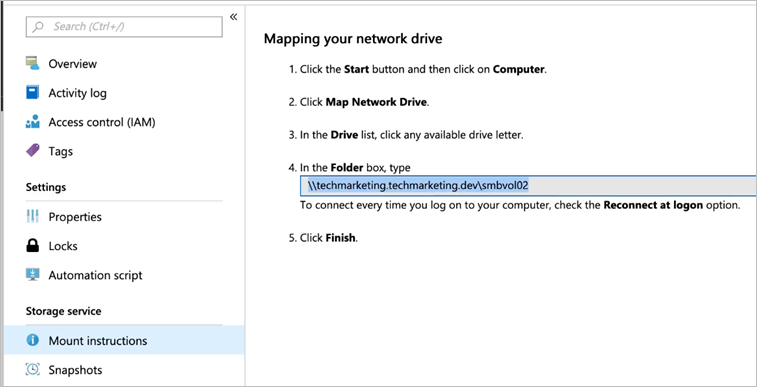

- Als u het SMB-volume wilt koppelen met een Windows-client, selecteert u Koppelingsinstructies van het geselecteerde volume. Volg de weergegeven instructies om het volume te koppelen.