Zelfstudie: De rol Adreslijstlezers toewijzen aan een Microsoft Entra-groep en roltoewijzingen beheren

Van toepassing op: Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

In dit artikel wordt u begeleid bij het maken van een groep in Microsoft Entra ID (voorheen Azure Active Directory) en het toewijzen van die groep de rol Directory Readers. Met de machtiging Directory Readers kunnen de groepseigenaren extra leden toevoegen aan de groep, zoals een beheerde identiteit of Azure SQL Database, Azure SQL Managed Instance en Azure Synapse Analytics. Hiermee wordt de noodzaak voor een globale Beheer istrator of bevoorrechte rol Beheer istrator om de rol Adreslijstlezers rechtstreeks toe te wijzen voor elke logische serveridentiteit in de tenant.

Notitie

Microsoft Entra-id is de nieuwe naam voor Azure Active Directory (Azure AD). Op dit moment wordt de documentatie bijgewerkt.

In deze zelfstudie wordt de functie gebruikt die is geïntroduceerd in Microsoft Entra-groepen gebruiken om roltoewijzingen te beheren.

Zie de rol Directory Readers in Microsoft Entra ID voor Azure SQL voor meer informatie over de voordelen van het toewijzen van de rol Directory Readers aan een Microsoft Entra-groep voor Azure SQL.

Notitie

Met Microsoft Graph-ondersteuning voor Azure SQL kan de rol Directory Readers worden vervangen door het gebruik van machtigingen op lager niveau. Zie Door de gebruiker toegewezen beheerde identiteit in Microsoft Entra ID voor Azure SQL voor meer informatie.

Vereisten

- Een Microsoft Entra-tenant. Zie Microsoft Entra-verificatie configureren en beheren met Azure SQL voor meer informatie.

- Een SQL Database, SQL Managed Instance of Azure Synapse.

Toewijzing van rol Directory Readers met behulp van de Azure-portal

Een nieuwe groep maken en eigenaren en rollen toewijzen

Voor deze eerste installatie is een gebruiker vereist met de machtiging Globale beheerder of Beheerder met bevoorrechte rol.

Laat de gemachtigde gebruiker zich aanmelden bij de Azure-portal.

Ga naar de Microsoft Entra ID-resource . Ga onder Beheerd naar Groepen. Selecteer Nieuwe groep om een nieuwe groep te maken.

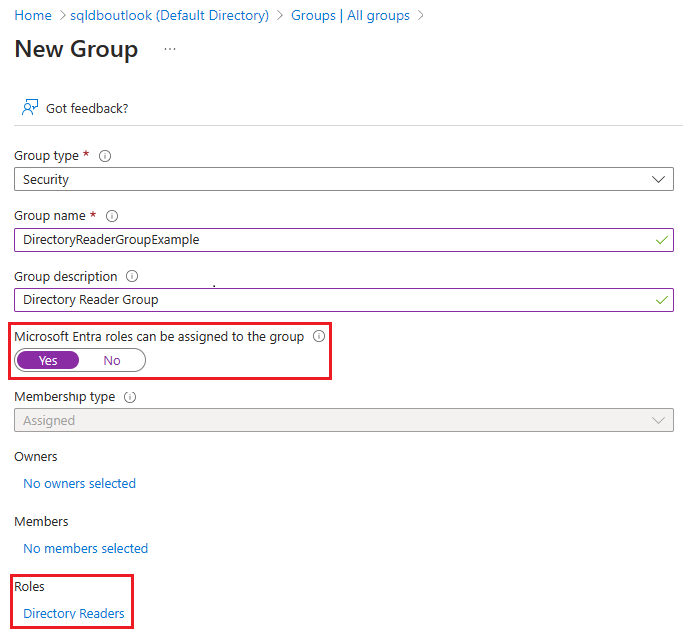

Selecteer Beveiliging als groepstype en vul de rest van de velden in. Zorg ervoor dat de instelling microsoft Entra-rollen kunnen worden toegewezen aan de groep , is overgeschakeld op Ja. Wijs vervolgens de rol Microsoft Entra ID-adreslijstlezers toe aan de groep.

Wijs Microsoft Entra-gebruikers toe als eigenaar(s) aan de groep die is gemaakt. Een groepseigenaar kan een gewone AD-gebruiker zijn zonder een Microsoft Entra-beheerdersrol toegewezen. De eigenaar moet een gebruiker zijn die uw SQL Database, SQL Managed Instance of Azure Synapse beheert.

Selecteer Maken.

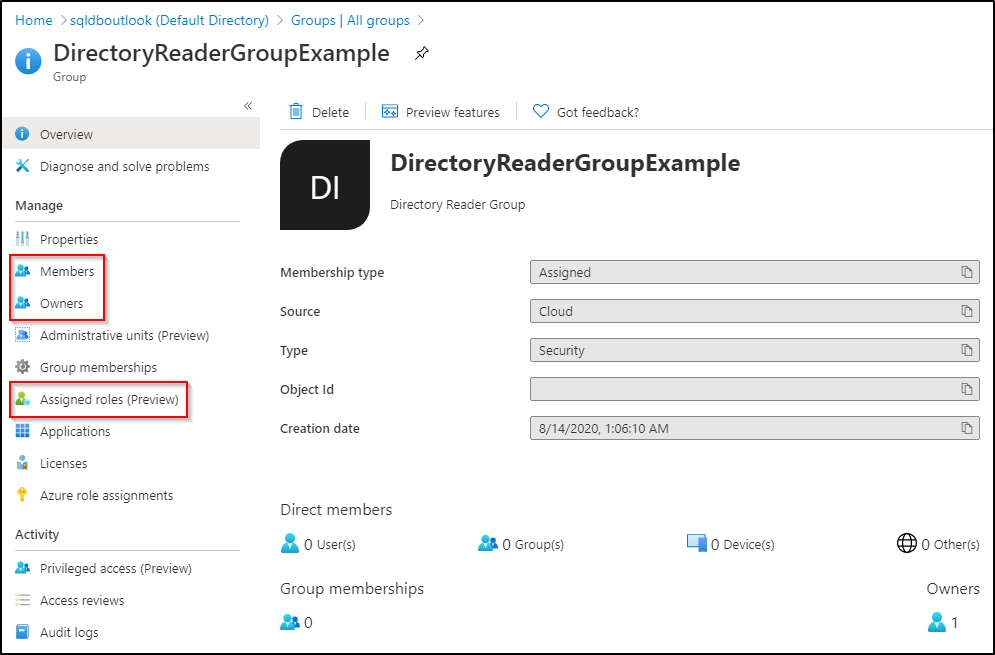

Controleren of de groep is gemaakt

Notitie

Zorg ervoor dat het Groepstype, Beveiliging is. Microsoft 365-groepen worden niet ondersteund voor Azure SQL.

Ga terug naar het deelvenster Groepen in de Azure-portal en zoek naar uw groepsnaam om de groep die is gemaakt te controleren en te beheren. Extra eigenaren en leden kunnen worden toegevoegd onder het menu Eigenaren en Leden van de instelling Beheren nadat de groep is geselecteerd. U kunt ook de Toegewezen rollen bekijken voor de groep.

Azure SQL-beheerde identiteit aan de groep toevoegen

Notitie

In dit voorbeeld wordt gebruikgemaakt van SQL Managed Instance, maar soortgelijke stappen kunnen worden toegepast voor SQL Database of Azure Synapse om dezelfde resultaten te behalen.

Voor de volgende stappen is de gebruiker met de machtiging Globale beheerder of Beheerder met bevoorrechte rol niet meer nodig.

Meld u aan bij de Azure-portal als de gebruiker die SQL Managed Instance beheert en een eigenaar is van de groep die eerder is gemaakt.

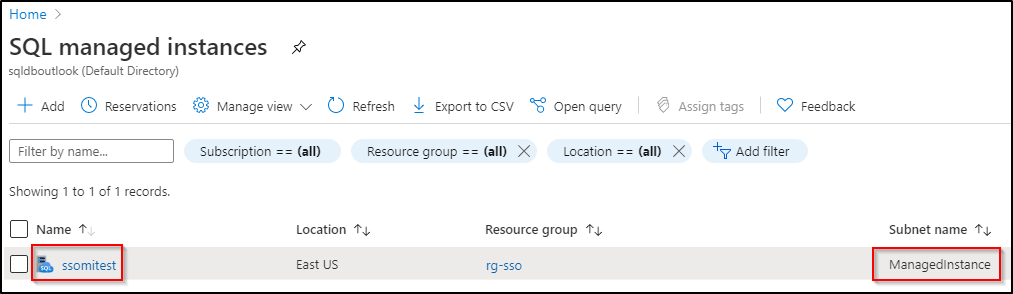

Zoek de naam van de resource van uw SQL-beheerd exemplaar in de Azure-portal.

Tijdens het inrichten van SQL Managed Instance wordt een Microsoft Entra-identiteit gemaakt voor uw exemplaar, waarbij deze wordt geregistreerd als een Microsoft Entra-toepassing. De identiteit heeft dezelfde naam als het voorvoegsel van de sql Managed Instance-naam. U vindt de identiteit (ook wel de service-principal genoemd) voor uw SQL Managed Instance door de volgende stappen uit te voeren:

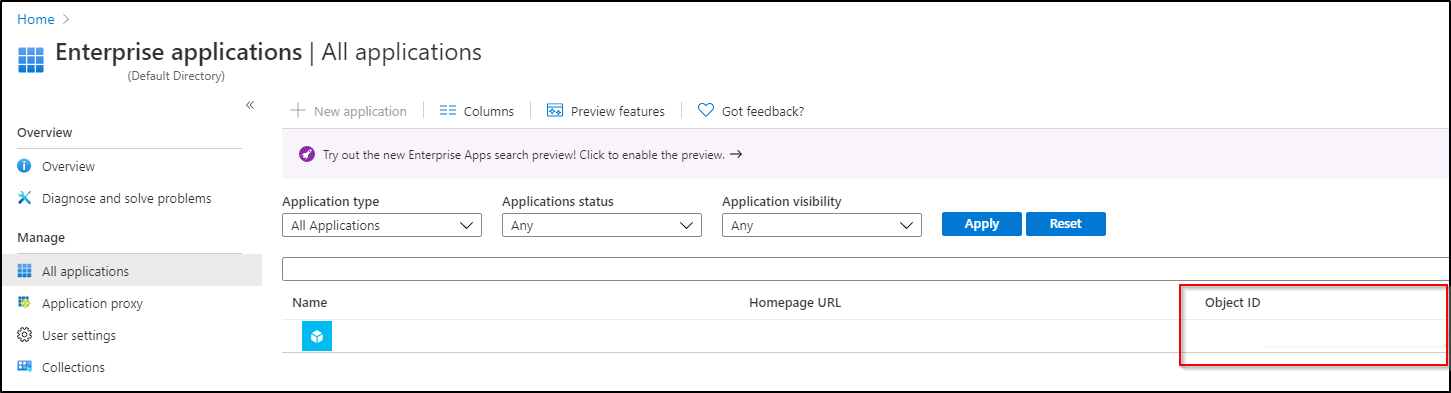

- Ga naar de Microsoft Entra ID-resource . Selecteer Enterprise-toepassingen onder de instelling Beheren. De Object-ID is de identiteit van het exemplaar.

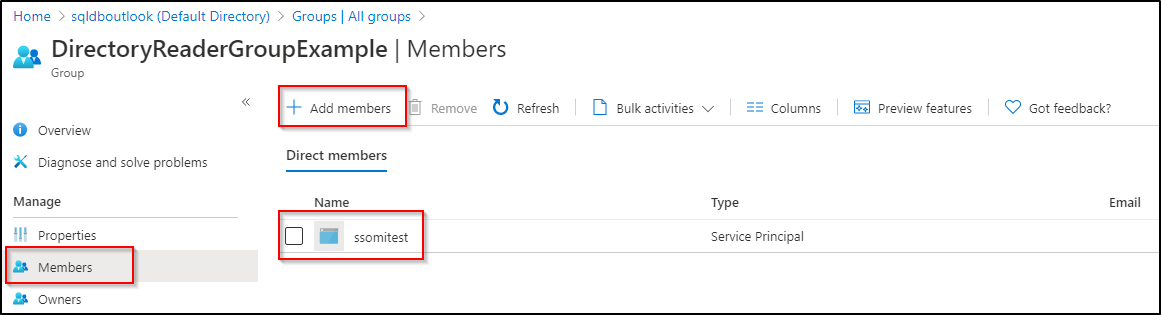

Ga naar de Microsoft Entra ID-resource . Ga onder Beheerd naar Groepen. Selecteer de groep die u hebt gemaakt. Selecteer Leden onder de instelling Beheerd van uw groep. Selecteer Leden toevoegen en voeg uw SQL Managed Instance-service-principal toe als lid van de groep door te zoeken naar de naam die hierboven is gevonden.

Notitie

Het kan enkele minuten duren voordat de machtigingen van de service-principal via het Azure-systeem worden doorgegeven en toegang tot Microsoft Graph API is toegestaan. Mogelijk moet u enkele minuten wachten voordat u een Microsoft Entra-beheerder inricht voor SQL Managed Instance.

Opmerkingen

Voor SQL Database en Azure Synapse kan de serveridentiteit worden gemaakt tijdens het maken van de logische server of nadat de server is gemaakt. Zie Service-principals inschakelen om Microsoft Entra-gebruikers te maken of in te stellen voor meer informatie over het maken of instellen van de serveridentiteit in SQL Database of Azure Synapse.

Voor SQL Managed Instance moet de rol Directory Readers worden toegewezen aan de identiteit van het beheerde exemplaar voordat u een Microsoft Entra-beheerder voor het beheerde exemplaar kunt instellen.

Het toewijzen van de rol Directory Readers aan de serveridentiteit is niet vereist voor SQL Database of Azure Synapse bij het instellen van een Microsoft Entra-beheerder voor de logische server. Als u het maken van Microsoft Entra-objecten echter wilt inschakelen in SQL Database of Azure Synapse namens een Microsoft Entra-toepassing, is de rol Directory Readers vereist. Als de rol niet is toegewezen aan de identiteit van de logische server, mislukt het maken van Microsoft Entra-gebruikers in Azure SQL. Zie Microsoft Entra-service-principal met Azure SQL voor meer informatie.

Toewijzing van rol Directory Readers met behulp van PowerShell

Belangrijk

Voor deze eerste stappen is een Globale beheerder of Beheerder met bevoorrechte rol nodig. Naast PowerShell biedt Microsoft Entra ID Microsoft Graph API aan voor het maken van een groep die kan worden toegewezen aan rollen in Microsoft Entra-id.

Download de Microsoft Graph PowerShell-module met behulp van de volgende opdrachten. U moet PowerShell mogelijk uitvoeren als beheerder.

Install-Module Microsoft.Graph.Authentication Import-Module Microsoft.Graph.Authentication # To verify that the module is ready to use, run the following command: Get-Module Microsoft.Graph.AuthenticationVerbinding maken naar uw Microsoft Entra-tenant.

Connect-MgGraphMaak een beveiligingsgroep om de rol Directory Readers toe te wijzen.

DirectoryReaderGroup,Directory Reader GroupenDirReadkunnen worden gewijzigd op basis van uw voorkeur.

$group = New-MgGroup -DisplayName "DirectoryReaderGroup" -Description "Directory Reader Group" -SecurityEnabled:$true -IsAssignableToRole:$true -MailEnabled:$false -MailNickname "DirRead" $groupWijs Directory Readers toe aan de groep.

# Displays the Directory Readers role information $roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Directory Readers'" $roleDefinition# Assigns the Directory Readers role to the group $roleAssignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId '/' -RoleDefinitionId $roleDefinition.Id -PrincipalId $group.Id $roleAssignmentWijs eigenaren toe aan de groep.

- Vervang

<username>met de gebruiker die u eigenaar van deze groep wilt maken. Verschillende eigenaren kunnen worden toegevoegd door deze stappen te herhalen.

$newGroupOwner = Get-MgUser -UserId "<username>" $newGroupOwner$GrOwner = New-MgGroupOwnerByRef -GroupId $group.Id -DirectoryObjectId $newGroupOwner.IdControleer de eigenaren van de groep:

Get-MgGroupOwner -GroupId $group.IdU kunt ook de eigenaren van de groep verifiëren in de Azure-portal. Volg de stappen in Controleren of de groep is gemaakt.

- Vervang

De service-principal toewijzen als lid van de groep

Voor de volgende stappen is de gebruiker met de machtiging Globale beheerder of Beheerder met bevoorrechte rol niet meer nodig.

Voer met behulp van een eigenaar van de groep die ook de Azure SQL-resource beheert de volgende opdracht uit om verbinding te maken met uw Microsoft Entra-id.

Connect-MgGraphWijs de service-principal toe als een lid van de gemaakte groep.

- Vervang door

<ServerName>de naam van de logische server of het beheerde exemplaar. Zie het gedeelte Azure SQL-service-identiteit toevoegen aan de groep voor meer informatie

# Returns the service principal of your Azure SQL resource $managedIdentity = Get-MgServicePrincipal -Filter "displayName eq '<ServerName>'" $managedIdentity# Adds the service principal to the group New-MgGroupMember -GroupId $group.Id -DirectoryObjectId $managedIdentity.IdDe volgende opdracht retourneert de Object-ID van de service-principal, waarmee wordt aangegeven dat deze is toegevoegd aan de groep:

Get-MgGroupMember -GroupId $group.Id -Filter "Id eq '$($managedIdentity.Id)'"- Vervang door

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor