Azure Policy voor Microsoft Entra-verificatie met Azure SQL

Van toepassing op: Azure SQL Database

Azure SQL Managed Instance

Azure Policy kan het maken van een Azure SQL Database of Azure SQL Managed Instance afdwingen met alleen Microsoft Entra-verificatie ingeschakeld tijdens het inrichten. Als dit beleid is ingesteld, mislukken pogingen om een logische server te maken in Azure of het beheerde exemplaar als deze niet is gemaakt met alleen-Microsoft Entra-verificatie ingeschakeld.

Notitie

Hoewel De naam van Azure Active Directory (Azure AD) is gewijzigd in Microsoft Entra-id, bevatten de beleidsnamen momenteel de oorspronkelijke Azure AD-naam, dus Microsoft Entra-only en Alleen Azure AD-verificatie worden door elkaar gebruikt in dit artikel.

Het Azure Policy kan worden toegepast op het hele Azure-abonnement of alleen binnen een resourcegroep.

Er zijn twee nieuwe ingebouwde beleidsregels geïntroduceerd in Azure Policy:

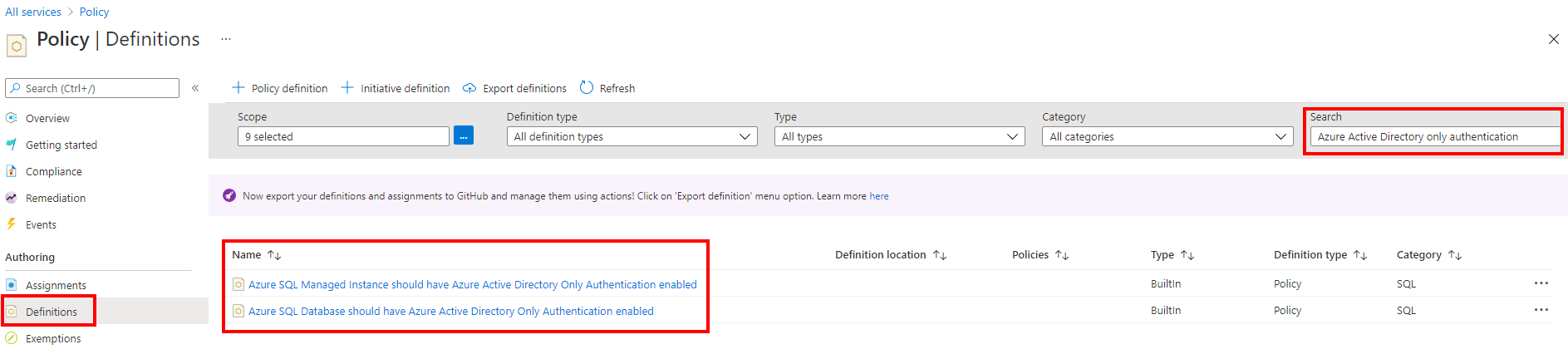

- Azure SQL Database moet alleen Azure Active Directory-verificatie hebben ingeschakeld

- Voor Azure SQL Managed Instance moet alleen verificatie van Azure Active Directory zijn ingeschakeld

Zie Wat is Azure Policy? en de definitiestructuur van Azure Policy voor meer informatie over Azure Policy.

Bevoegdheden

Acties

Als u een aangepaste rol gebruikt om Azure Policy te beheren, zijn de volgende acties nodig.

- */read

- Microsoft.Authorization/policyassignments/*

- Microsoft.Authorization/policydefinitions/*

- Microsoft.Authorization/policyexemptions/*

- Microsoft.Authorization/policysetdefinitions/*

- Microsoft.PolicyInsights/*

Zie Aangepaste Azure-rollen voor meer informatie over aangepaste rollen.

Azure Policy beheren voor verificatie met alleen Azure AD

Het verificatiebeleid voor alleen Azure AD kan worden beheerd door naar Azure Portal te gaan en te zoeken naar de beleidsservice . Zoek onder Definities naar verificatie met alleen Azure Active Directory.

Zie Azure Policy gebruiken voor het afdwingen van alleen Azure AD-verificatie met Azure SQL voor een handleiding.

Er zijn drie effecten voor dit beleid:

- Controle : de standaardinstelling en legt alleen een auditrapport vast in de activiteitenlogboeken van Azure Policy

- Weigeren - Hiermee voorkomt u dat logische server of beheerd exemplaar wordt gemaakt zonder dat alleen Microsoft Entra-verificatie is ingeschakeld

- Uitgeschakeld : hiermee wordt het beleid uitgeschakeld en worden gebruikers niet beperkt tot het maken van een logische server of een beheerd exemplaar zonder alleen Microsoft Entra-verificatie ingeschakeld

Als azure Policy voor alleen Azure AD-verificatie is ingesteld op Weigeren, mislukt het maken van een logische server of een beheerd exemplaar. De details van deze fout worden vastgelegd in het activiteitenlogboek van de resourcegroep.

Beleidsnaleving

U kunt de instelling Naleving bekijken onder de beleidsservice om de nalevingsstatus te bekijken. De nalevingsstatus geeft aan of de server of het beheerde exemplaar momenteel voldoet aan het feit dat alleen Microsoft Entra-verificatie is ingeschakeld.

Het Azure Policy kan voorkomen dat een nieuwe logische server of een beheerd exemplaar wordt gemaakt zonder dat alleen Microsoft Entra-verificatie is ingeschakeld, maar de functie kan worden gewijzigd nadat de server of het beheerde exemplaar is gemaakt. Als een gebruiker Microsoft Entra-only-verificatie heeft uitgeschakeld nadat de server of het beheerde exemplaar is gemaakt, is Non-compliant de nalevingsstatus als het Azure Policy is ingesteld op Weigeren.

Beperkingen

- Azure Policy dwingt alleen Azure AD-verificatie af tijdens het maken van een logische server of een beheerd exemplaar. Zodra de server is gemaakt, kunnen geautoriseerde Microsoft Entra-gebruikers met speciale rollen (bijvoorbeeld SQL Security Manager) de azure AD-verificatiefunctie uitschakelen. Het Azure Policy staat dit toe, maar in dit geval wordt de server of het beheerde exemplaar vermeld in het nalevingsrapport en

Non-compliantwordt in het rapport de naam van de server of het beheerde exemplaar aangegeven. - Zie Microsoft Entra-verificatie voor meer opmerkingen, bekende problemen en benodigde machtigingen.