Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Van toepassing op: Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

Als u de toegang tot uw opslagaccount in Azure beperkt voor bepaalde VNets of services, moet u de juiste configuratie inschakelen, zodat VA-scans (Vulnerability Assessment) voor SQL Databases of Azure SQL Managed Instances toegang hebben tot dat opslagaccount.

Notitie

Deze instellingen zijn niet vereist bij het gebruik van Express-configuratie.

Vereisten

De SQL Vulnerability Assessment-service heeft toestemming nodig voor het opslagaccount om basislijn- en scanresultaten op te slaan.

Beheerde identiteit van SQL Server gebruiken:

- De SQL Server moet een beheerde identiteit hebben.

- Het opslagaccount moet een roltoewijzing hebben voor sql Managed Identity als Inzender voor opslagblobgegevens.

- Wanneer u de instellingen toepast, moeten de VA-velden storageContainerSasKey en storageAccountAccessKey leeg zijn (configuratie met opslagaccountsleutel of SAS-sleutel voor opslag is niet geldig voor dit scenario).

Wanneer u Azure Portal gebruikt om SQL VA-instellingen op te slaan, controleert Azure of u gemachtigd bent om een nieuwe roltoewijzing toe te wijzen voor de beheerde identiteit als Inzender voor opslagblobgegevens in de opslag. Als machtigingen zijn toegewezen, maakt Azure gebruik van beheerde SQL Server-identiteit, anders gebruikt Azure de sleutelmethode (die niet wordt ondersteund voor dit scenario).

Notitie

- Door de gebruiker toegewezen beheerde identiteiten worden niet ondersteund voor dit scenario.

- Als u beleid voor levenscyclusbeheer van Azure Storage gebruikt, vermijdt u het verplaatsen van bestanden in de container die door VA wordt gebruikt naar de archieftoegangslaag. Het lezen van scanresultaten of basislijnconfiguraties die zijn opgeslagen in de archieftoegangslaag, wordt niet ondersteund.

Azure SQL Database VA-scantoegang tot het opslagaccount inschakelen

Als u uw VA-opslagaccount zo hebt geconfigureerd dat dit alleen toegankelijk is voor bepaalde netwerken of services, moet u ervoor zorgen dat VA-scans voor uw Azure SQL Database de scans in het opslagaccount kunnen opslaan. U kunt het bestaande opslagaccount gebruiken of een nieuw opslagaccount maken om VA-scanresultaten op te slaan voor alle databases op uw logische SQL-server.

Notitie

De evaluatieservice voor beveiligingsproblemen heeft geen toegang tot opslagaccounts die zijn beveiligd met firewalls of VNets als ze opslagtoegangssleutels nodig hebben.

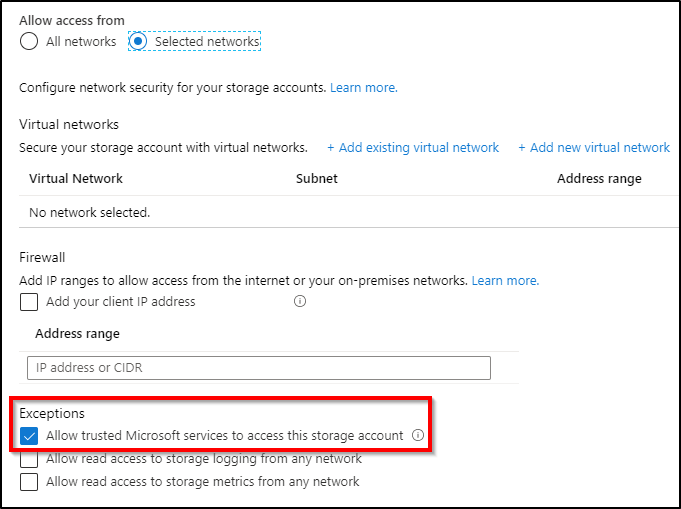

Ga naar uw resourcegroep die het opslagaccount bevat en open het deelvenster Opslagaccount . Selecteer onder Instellingen firewall en virtuele netwerken.

Zorg ervoor dat vertrouwde Microsoft-services toegang tot dit opslagaccount is ingeschakeld.

Als u wilt achterhalen welk opslagaccount wordt gebruikt, voert u de volgende stappen uit:

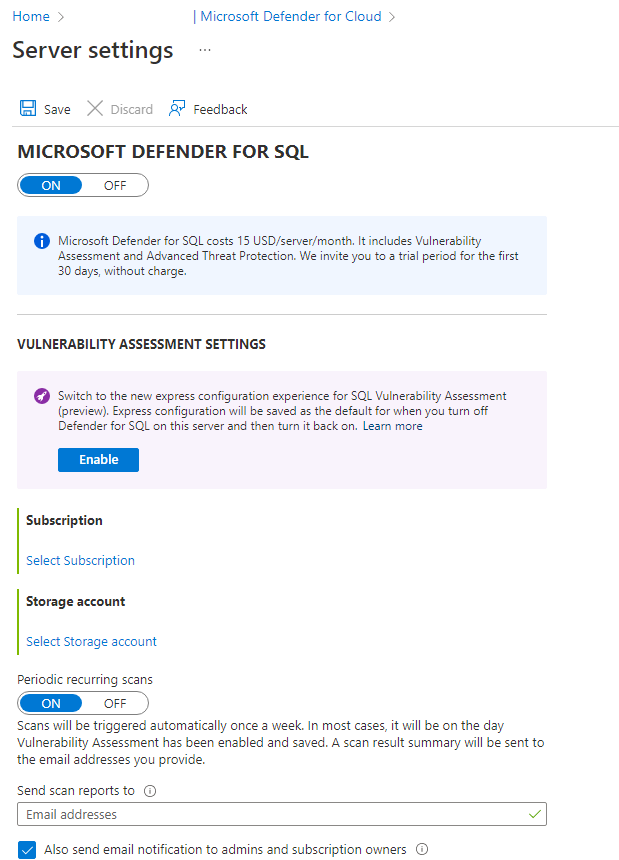

- Ga naar het deelvenster SQL-server in Azure Portal.

- Selecteer onder Beveiliging Defender voor Cloud.

- Selecteer Configureren.

Scanresultaten van VA opslaan voor Azure SQL Managed Instance in een opslagaccount dat toegankelijk is achter een firewall of VNet

Omdat Azure SQL Managed Instance geen vertrouwde Microsoft-service is en een ander VNet heeft dan het opslagaccount, resulteert het uitvoeren van een VA-scan in een fout.

Notitie

Het wordt ten zeerste aanbevolen om ervoor te zorgen dat uw azure SQL Managed Instances zijn ingeschreven bij de functiegolf van november 2022, waardoor de configuratie van SQL Vulnerability Assessment veel eenvoudiger kan worden geconfigureerd wanneer het opslagaccount zich achter een firewall of VNET bevindt.

Volg de onderstaande stappen om VA-scans te ondersteunen voor Azure SQL Managed Instances waarop de functiegolf van november 2022 is geïnstalleerd:

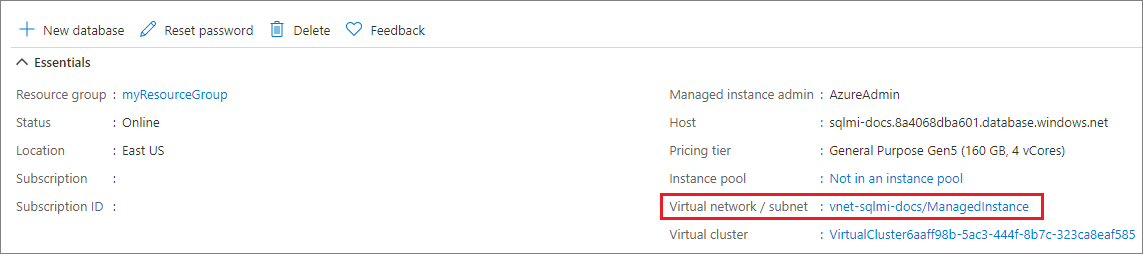

Noteer op de overzichtspagina van azure SQL Managed Instance de waarde onder Virtueel netwerk/subnet.

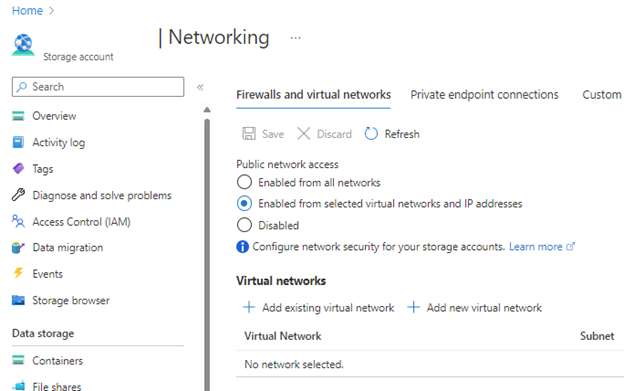

Ga naar de pagina Netwerken in het opslagaccount waar SQL VA is geconfigureerd voor het opslaan van de scanresultaten.

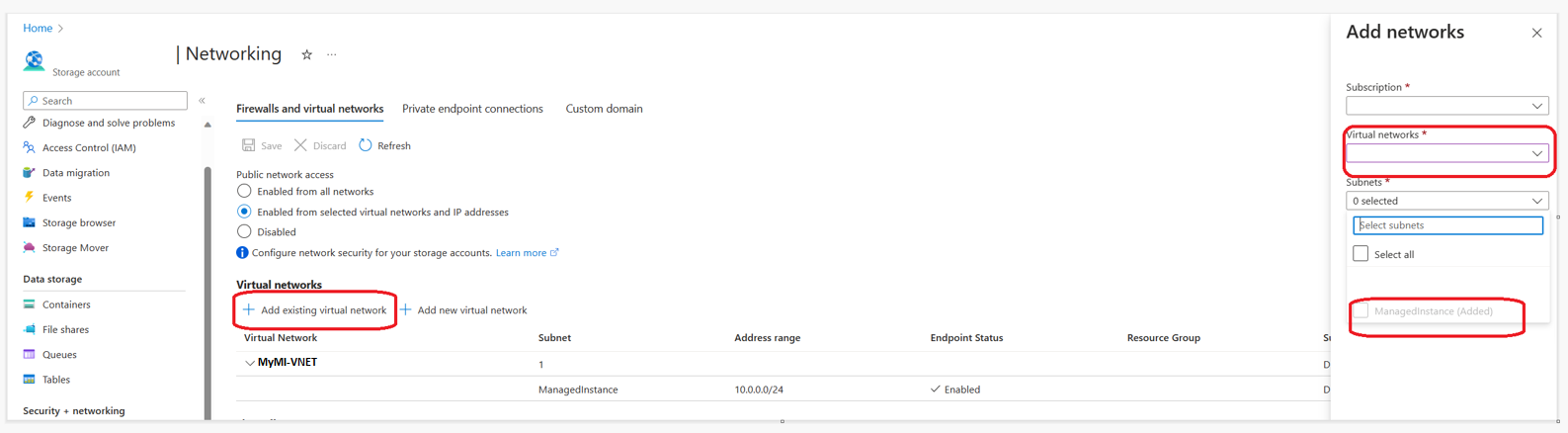

Selecteer op het tabblad Firewalls en virtuele netwerken onder Openbare netwerktoegang ingeschakeld in geselecteerde virtuele netwerken en IP-adressen.

Klik in de sectie Virtuele netwerken op Bestaand virtueel netwerk toevoegen en selecteer het VNET en subnet dat wordt gebruikt door het beheerde exemplaar dat u in de eerste stap hebt genoteerd.

Voer de onderstaande stappen uit om VA-scans te ondersteunen voor Azure SQL Managed Instances waarop de functiegolf van november 2022 niet is geïnstalleerd:

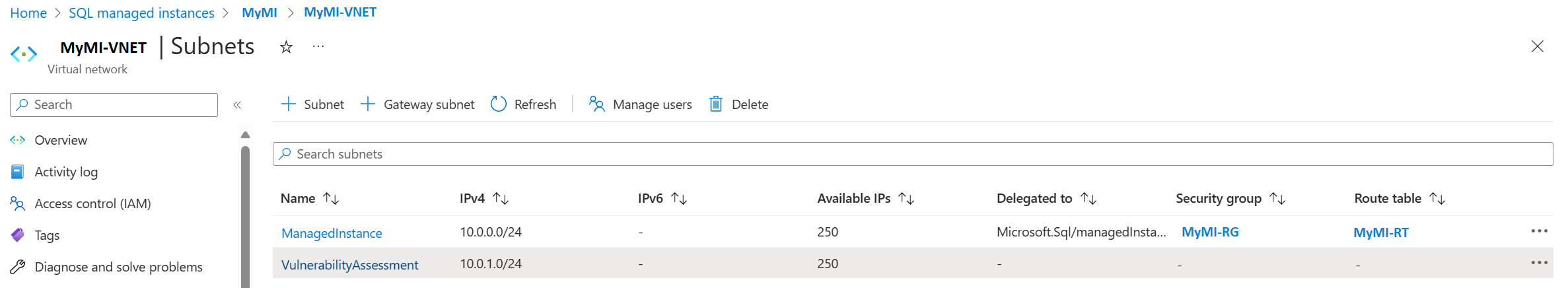

Klik in het deelvenster Sql Managed Instance onder de kop Overzicht op de koppeling Virtueel netwerk/subnet . Hiermee gaat u naar het deelvenster Virtueel netwerk .

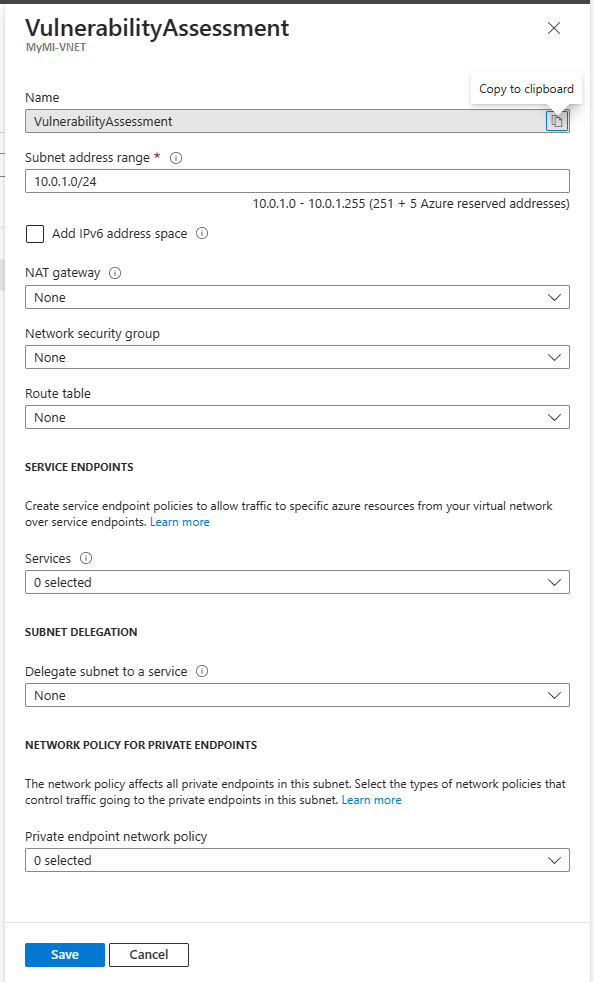

Selecteer onder Instellingen de optie Subnetten. Klik op + Subnet in het nieuwe deelvenster om een subnet toe te voegen. Zie Subnetten beheren voor meer informatie.

Het nieuwe subnet moet de volgende configuraties hebben:

- NAT-gateway: geen

- Netwerkbeveiligingsgroep: Geen

- Routetabel: Geen

- SERVICE-EINDPUNTEN - services: Geen geselecteerd

- SUBNETDELEGERING - Subnet delegeren aan een service: Geen

- NETWERKBELEID VOOR PRIVÉ-EINDPUNTEN - Netwerkbeleid voor privé-eindpunten: Geen geselecteerd

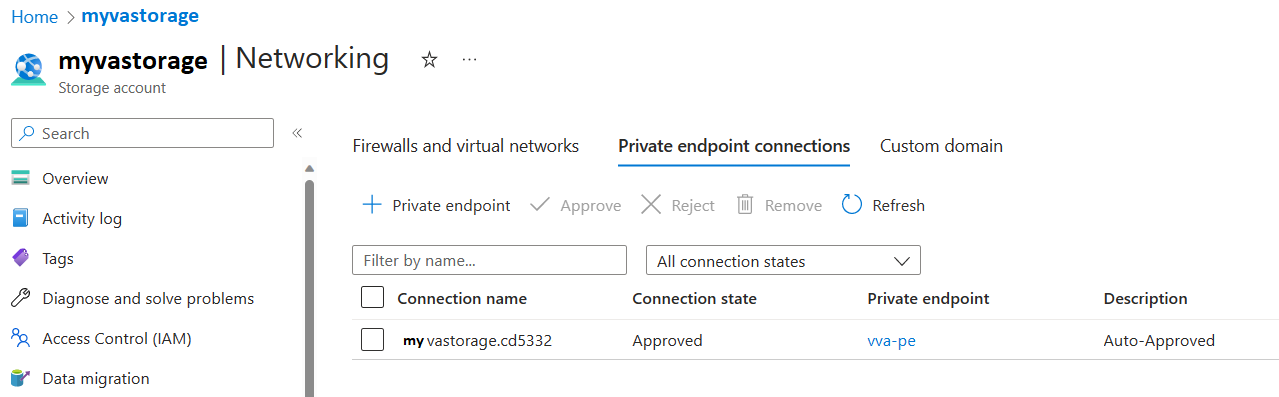

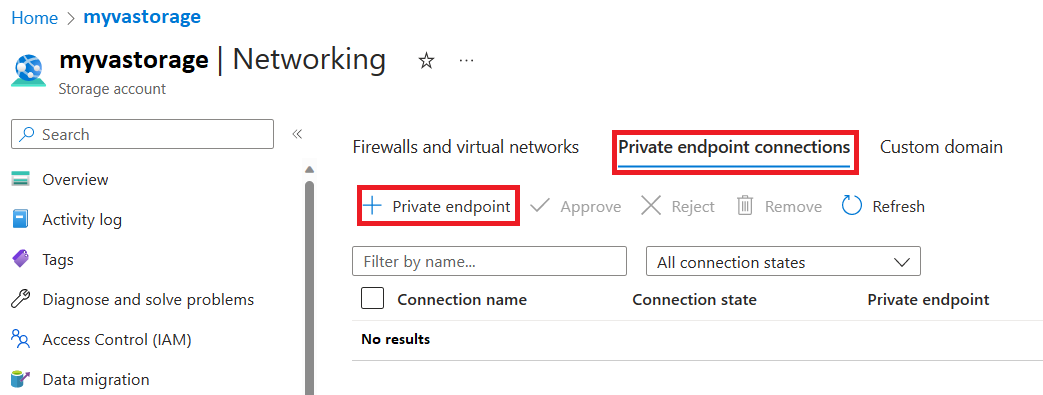

Ga naar het opslagaccount waarin SQL VA is geconfigureerd om de scanresultaten op te slaan en klik op het tabblad Privé-eindpuntverbindingen en klik vervolgens op + Privé-eindpunt

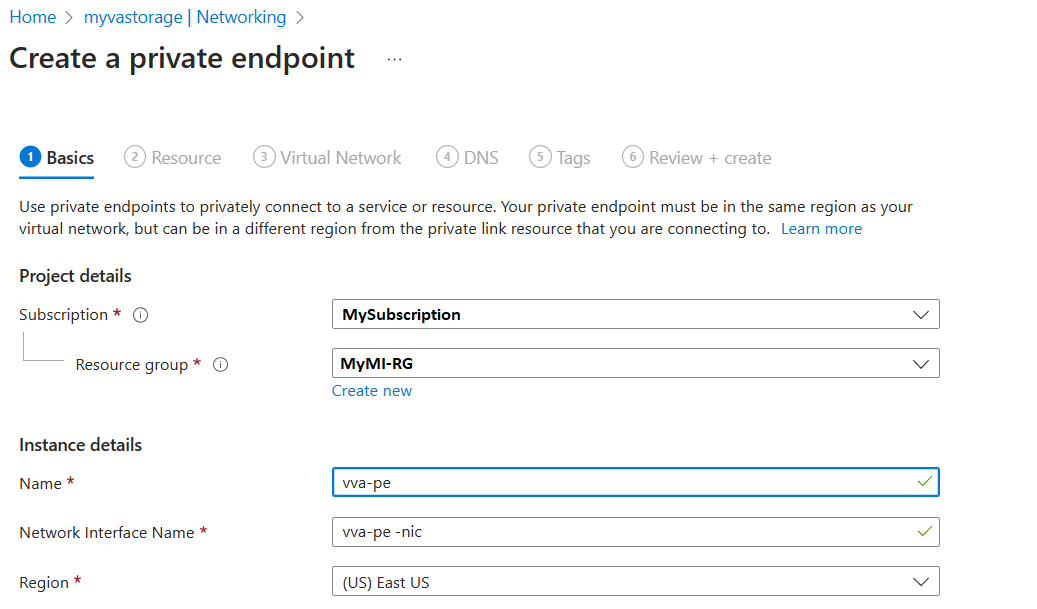

Kies de details voor uw privé-eindpunt (het wordt aanbevolen om het in dezelfde RG en dezelfde regio te plaatsen).

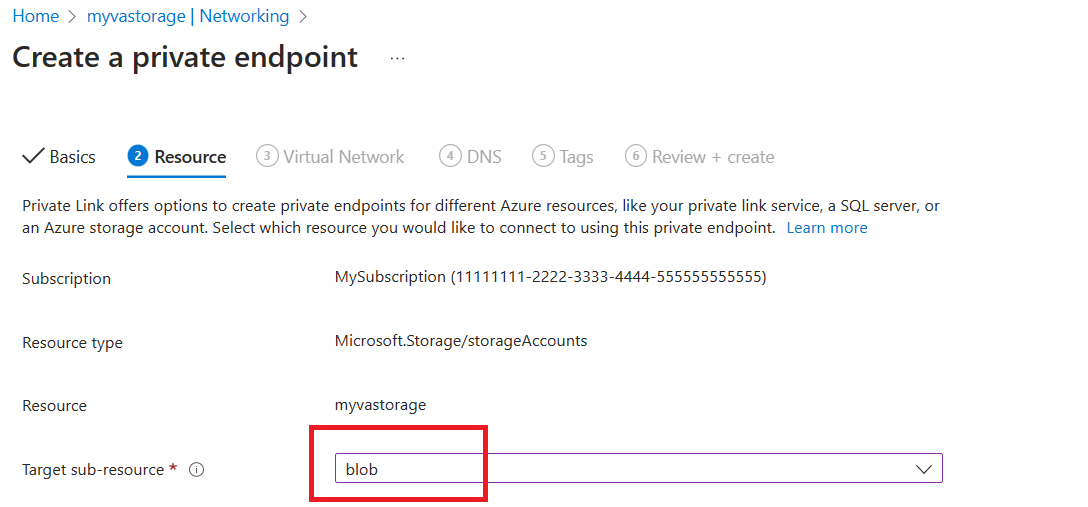

Blob kiezen voor de subresource Doel

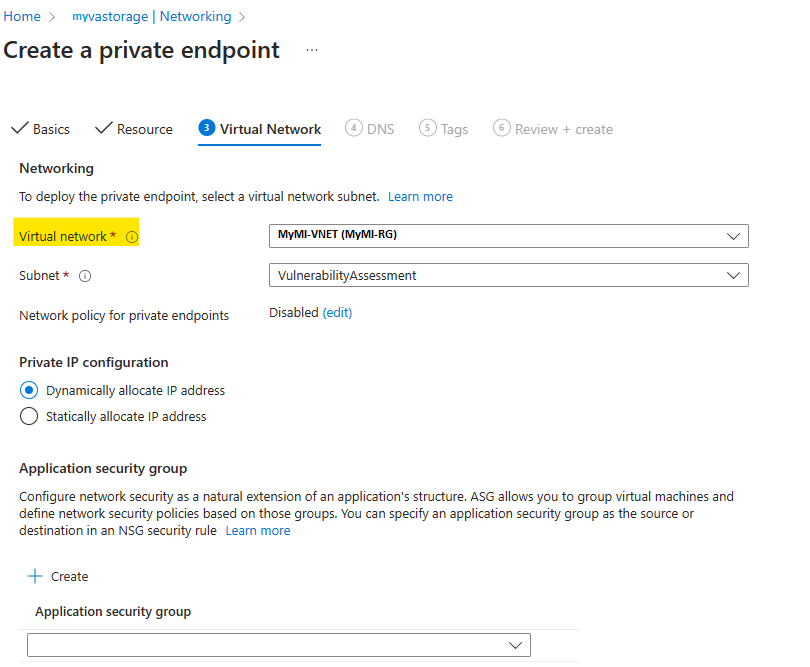

Selecteer het virtuele netwerk van de SQL MI (uit stap 1) en kies het subnet dat u hebt gemaakt (stap 3):

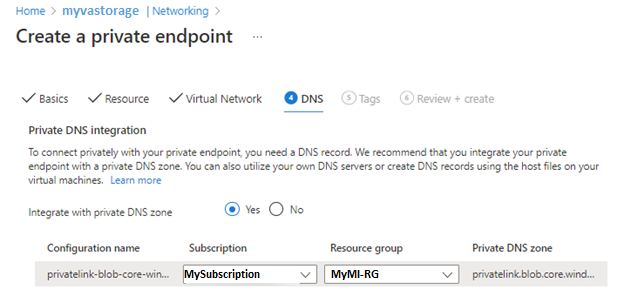

Selecteer Integreren met privé-DNS-zone (moet standaard zijn) en kies de andere standaardwaarden

Ga door naar het tabblad Controleren en maken en klik op Maken. Zodra de implementatie is voltooid, ziet u dit op het tabblad Privé-eindpuntverbindingen onder de sectie Netwerk van het opslagaccount:

U moet nu uw VA-scans kunnen opslaan voor Azure SQL Managed Instances in uw opslagaccount.

Problemen met betrekking tot de evaluatie van beveiligingsproblemen oplossen

Veelvoorkomende problemen met betrekking tot scans voor evaluatie van beveiligingsproblemen oplossen.

Probleem met het opslaan van de instellingen voor beoordeling van beveiligingsproblemen

Mogelijk kunt u geen wijzigingen opslaan in de instellingen voor evaluatie van beveiligingsproblemen als uw opslagaccount niet aan bepaalde vereisten voldoet of als u onvoldoende machtigingen hebt.

Vereisten voor een opslagaccount

Het opslagaccount waarin scanresultaten voor de evaluatie van beveiligingsproblemen worden opgeslagen, moet voldoen aan de volgende vereisten:

- Type: StorageV2 (Algemeen gebruik V2) of Opslag (Algemeen gebruik V1)

- Prestaties: Standaard (alleen)

- Regio: De opslag moet zich in dezelfde regio bevinden als het exemplaar van Azure SQL Server.

Als niet aan een van deze vereisten wordt voldaan, mislukt het opslaan van wijzigingen in de instellingen voor evaluatie van beveiligingsproblemen.

Bevoegdheden

De volgende machtigingen zijn vereist om wijzigingen op te slaan in de instellingen voor de evaluatie van beveiligingsproblemen:

- SQL-beveiligingsbeheerder

- Lezer voor opslagblobgegevens

- Rol van eigenaar voor het opslagaccount

Voor het instellen van een nieuwe roltoewijzing is eigenaars- of gebruikersbeheerdertoegang tot het opslagaccount en de volgende machtigingen vereist:

- Opslag-blobgegevens eigenaar

Opslagaccount is niet zichtbaar voor selectie in instellingen voor evaluatie van beveiligingsproblemen

Het opslagaccount wordt mogelijk om verschillende redenen niet weergegeven in de opslagaccountkiezer:

- Het opslagaccount dat u zoekt, bevindt zich niet in het geselecteerde abonnement.

- Het opslagaccount dat u zoekt, bevindt zich niet in dezelfde regio als het exemplaar van Azure SQL Server.

- U hebt geen Microsoft.Storage/storageAccounts/-leesmachtigingen voor het opslagaccount.

Kan geen e-mailkoppeling openen voor scanresultaten of kan scanresultaten niet weergeven

Mogelijk kunt u geen koppeling openen in een e-mailmelding over scanresultaten of scanresultaten weergeven als u niet over de vereiste machtigingen beschikt, of als u een browser gebruikt die geen ondersteuning biedt voor het openen of weergeven van scanresultaten.

Vereiste machtigingen

De volgende machtigingen zijn vereist om koppelingen te openen in e-mailmeldingen over scanresultaten of om scanresultaten weer te geven:

- SQL-beveiligingsbeheerder

- Lezer voor opslagblobgegevens

Browservereisten

De Firefox-browser biedt geen ondersteuning voor het openen of weergeven van de weergave van scanresultaten. U wordt aangeraden Microsoft Edge of Chrome te gebruiken om scanresultaten van de evaluatie van beveiligingsproblemen weer te geven.