Back-upgegevens versleutelen met behulp van door de klant beheerde sleutels

U kunt Azure Backup gebruiken om uw back-upgegevens te versleutelen via door de klant beheerde sleutels (CMK's) in plaats van door het platform beheerde sleutels (PMK's), die standaard zijn ingeschakeld. Uw sleutels voor het versleutelen van de back-upgegevens moeten worden opgeslagen in Azure Key Vault.

De versleutelingssleutel die u gebruikt voor het versleutelen van back-ups kan afwijken van de sleutel die u voor de bron gebruikt. Een OP AES 256 gebaseerde gegevensversleutelingssleutel (DEK) helpt de gegevens te beveiligen. Uw sleutelversleutelingssleutels (KEK's) helpen de DEK te beveiligen. U hebt volledige controle over de gegevens en de sleutels.

Als u versleuteling wilt toestaan, moet u de Backup-kluis de machtigingen verlenen voor toegang tot de versleutelingssleutel in de sleutelkluis. U kunt de sleutel zo nodig wijzigen.

In dit artikel leert u het volgende:

- Maak een Recovery Services-kluis.

- Configureer de Recovery Services-kluis om de back-upgegevens te versleutelen met behulp van CMK's.

- Maak een back-up van gegevens naar een kluis die is versleuteld via CMK's.

- Gegevens terugzetten vanuit back-ups.

Overwegingen

U kunt deze functie (met behulp van Azure Backup om back-upgegevens via CMK's te versleutelen) gebruiken om alleen nieuwe Recovery Services-kluizen te versleutelen. Een kluis die bestaande items bevat die zijn geregistreerd of waarvoor is geprobeerd te worden geregistreerd, wordt niet ondersteund.

Nadat u versleuteling hebt ingeschakeld met CMK's voor een Recovery Services-kluis, kunt u geen PMK's (de standaardinstelling) gebruiken. U kunt de versleutelingssleutels wijzigen om te voldoen aan de vereisten.

Deze functie biedt momenteel geen ondersteuning voor back-ups via de MARS-agent (Microsoft Azure Recovery Services) en u kunt mogelijk geen door CMK versleutelde kluis gebruiken voor back-up via de MARS-agent. De MARS-agent maakt gebruik van op wachtwoordzin gebaseerde versleuteling. Deze functie biedt ook geen ondersteuning voor back-ups van virtuele machines (VM's) die u in het klassieke implementatiemodel hebt gemaakt.

Deze functie is niet gerelateerd aan Azure Disk Encryption, die gebruikmaakt van versleuteling op basis van gasten van de schijf van een virtuele machine met BitLocker voor Windows en DM-Crypt voor Linux.

U kunt de Recovery Services-kluis alleen versleutelen met behulp van sleutels die zijn opgeslagen in Azure Key Vault en zich in dezelfde regio bevinden. Bovendien moeten sleutels worden ondersteund voor RSA-sleutels en moeten ze de status Ingeschakeld hebben.

Het verplaatsen van een met CMK versleutelde Recovery Services-kluis tussen resourcegroepen en abonnementen wordt momenteel niet ondersteund.

Wanneer u een Recovery Services-kluis verplaatst die al is versleuteld via CMK's naar een nieuwe tenant, moet u de Recovery Services-kluis bijwerken om de beheerde identiteit en CMK van de kluis opnieuw te maken en opnieuw te configureren (die zich in de nieuwe tenant moeten bevinden). Als u de kluis niet bijwerkt, mislukken de back-up- en herstelbewerkingen. U moet ook eventuele RBAC-machtigingen (op rollen gebaseerd toegangsbeheer) van Azure opnieuw configureren die u in het abonnement hebt ingesteld.

U kunt deze functie configureren via Azure Portal en PowerShell. Gebruik Az-module 5.3.0 of hoger om CMK's te gebruiken voor back-ups in de Recovery Services-kluis.

Waarschuwing

Als u PowerShell gebruikt om versleutelingssleutels voor Back-up te beheren, raden we u aan de sleutels niet bij te werken vanuit de portal. Als u de sleutels bijwerkt vanuit de portal, kunt u PowerShell niet gebruiken om de sleutels verder bij te werken totdat er een PowerShell-update beschikbaar is om het nieuwe model te ondersteunen. U kunt de sleutels echter blijven bijwerken vanuit Azure Portal.

Als u uw Recovery Services-kluis nog niet hebt gemaakt en geconfigureerd, raadpleegt u dit artikel.

Een kluis configureren om te versleutelen met behulp van door de klant beheerde sleutels

Voer de volgende acties in volgorde uit om een kluis te configureren:

Schakel een beheerde identiteit in voor uw Recovery Services-kluis.

Wijs machtigingen toe aan de Recovery Services-kluis voor toegang tot de versleutelingssleutel in Azure Key Vault.

Schakel voorlopig verwijderen en opschonen in azure Key Vault in.

Wijs de versleutelingssleutel toe aan de Recovery Services-kluis.

In de volgende secties wordt elk van deze acties uitgebreid besproken.

Een beheerde identiteit inschakelen voor uw Recovery Services-kluis

Azure Backup maakt gebruik van door het systeem toegewezen beheerde identiteiten en door de gebruiker toegewezen beheerde identiteiten om de Recovery Services-kluis te verifiëren voor toegang tot versleutelingssleutels die zijn opgeslagen in Azure Key Vault. U kunt kiezen welke beheerde identiteit u wilt gebruiken.

Notitie

Nadat u een beheerde identiteit hebt ingeschakeld, moet u deze niet uitschakelen (zelfs tijdelijk). Het uitschakelen van de beheerde identiteit kan leiden tot inconsistent gedrag.

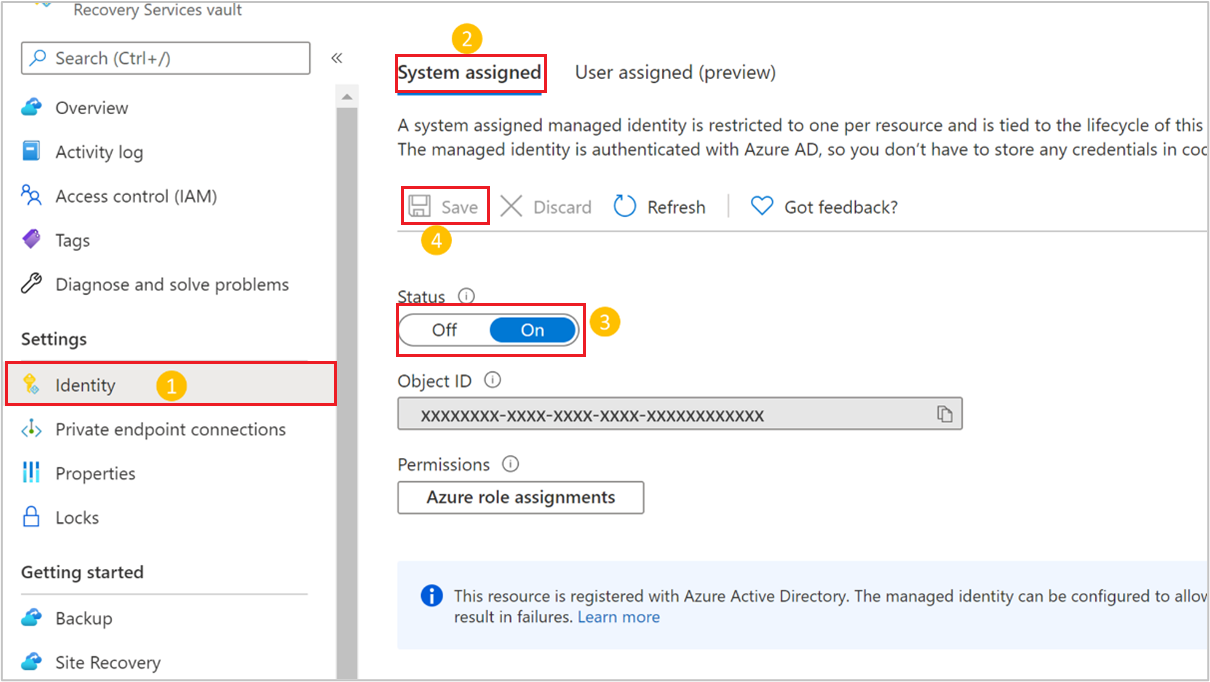

Een door het systeem toegewezen beheerde identiteit inschakelen voor de kluis

Kies een client:

Ga naar uw Recovery Services-kluisidentiteit>.

Selecteer het tabblad Systeem toegewezen .

Wijzig de status in Aan.

Selecteer Opslaan om de identiteit voor de kluis in te schakelen.

In de voorgaande stappen wordt een object-id gegenereerd. Dit is de door het systeem toegewezen beheerde identiteit van de kluis.

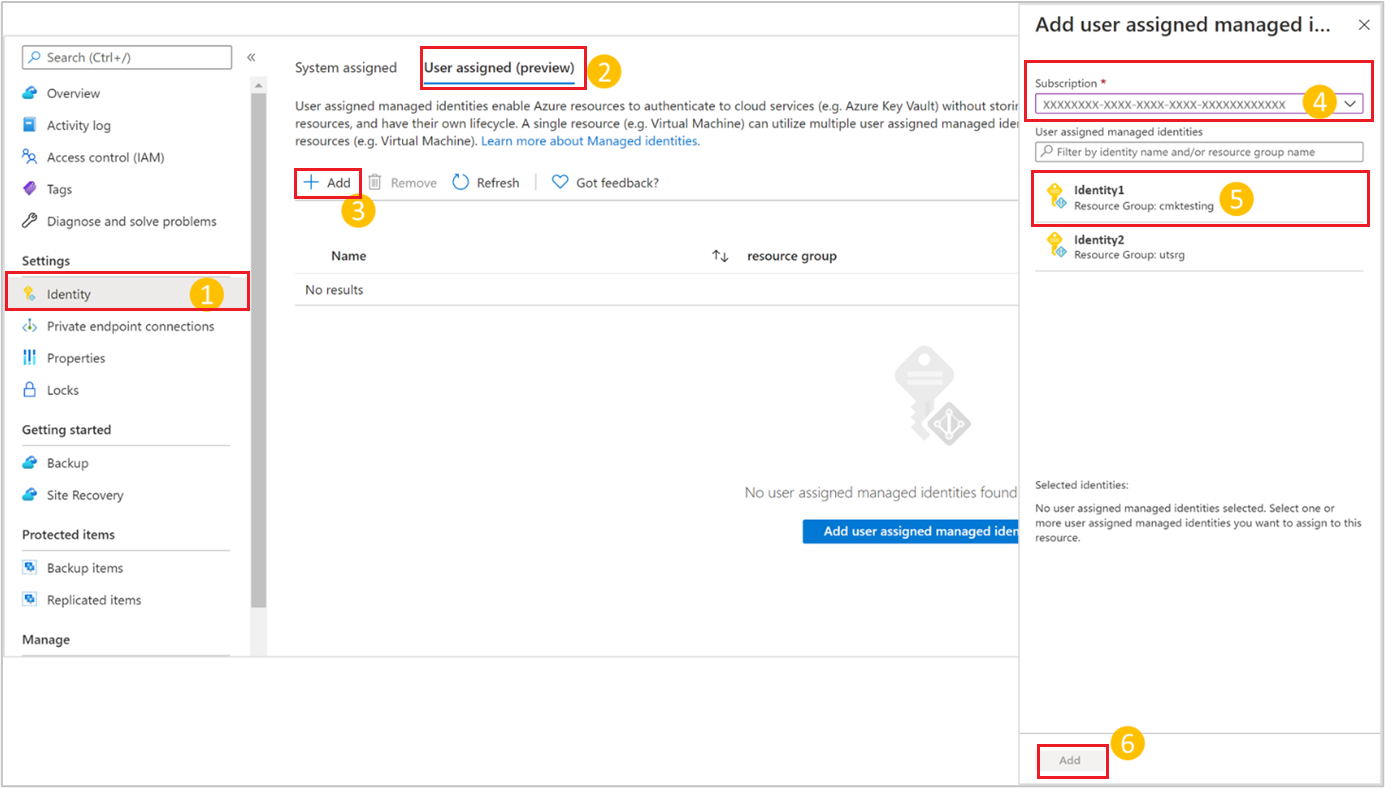

Een door de gebruiker toegewezen beheerde identiteit toewijzen aan de kluis (in preview)

Notitie

Kluizen die door de gebruiker toegewezen beheerde identiteiten gebruiken voor CMK-versleuteling bieden geen ondersteuning voor het gebruik van privé-eindpunten voor Back-up.

Sleutelkluizen die de toegang tot specifieke netwerken beperken, worden nog niet ondersteund voor gebruik met door de gebruiker toegewezen beheerde identiteiten voor CMK-versleuteling.

Als u de door de gebruiker toegewezen beheerde identiteit voor uw Recovery Services-kluis wilt toewijzen, kiest u een client:

Ga naar uw Recovery Services-kluisidentiteit>.

Selecteer het tabblad Gebruiker toegewezen (preview).

Selecteer +Toevoegen om een door de gebruiker toegewezen beheerde identiteit toe te voegen.

Selecteer in het deelvenster Door de gebruiker toegewezen beheerde identiteit toevoegen het abonnement voor uw identiteit.

Selecteer de identiteit in de lijst. U kunt ook filteren op de naam van de identiteit of resourcegroep.

Selecteer Toevoegen om het toewijzen van de identiteit te voltooien.

Machtigingen toewijzen aan de Recovery Services-kluis voor toegang tot de versleutelingssleutel in Azure Key Vault

U moet nu toestaan dat de beheerde identiteit van de Recovery Services-kluis toegang heeft tot de sleutelkluis die de versleutelingssleutel bevat.

Als u een door de gebruiker toegewezen identiteit gebruikt, moet u dezelfde machtigingen aan deze identiteit toewijzen.

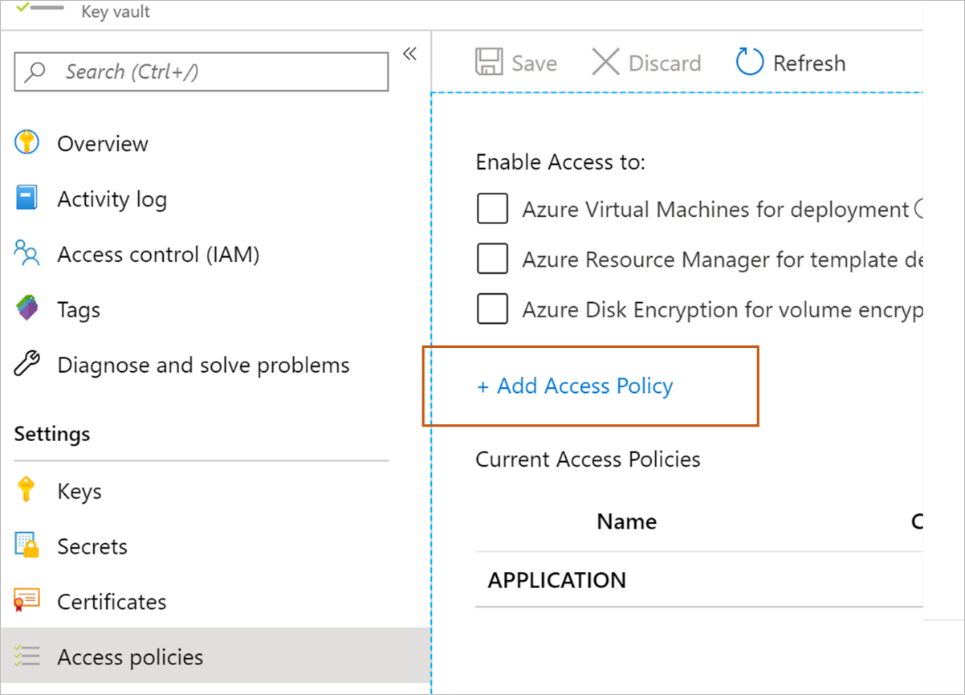

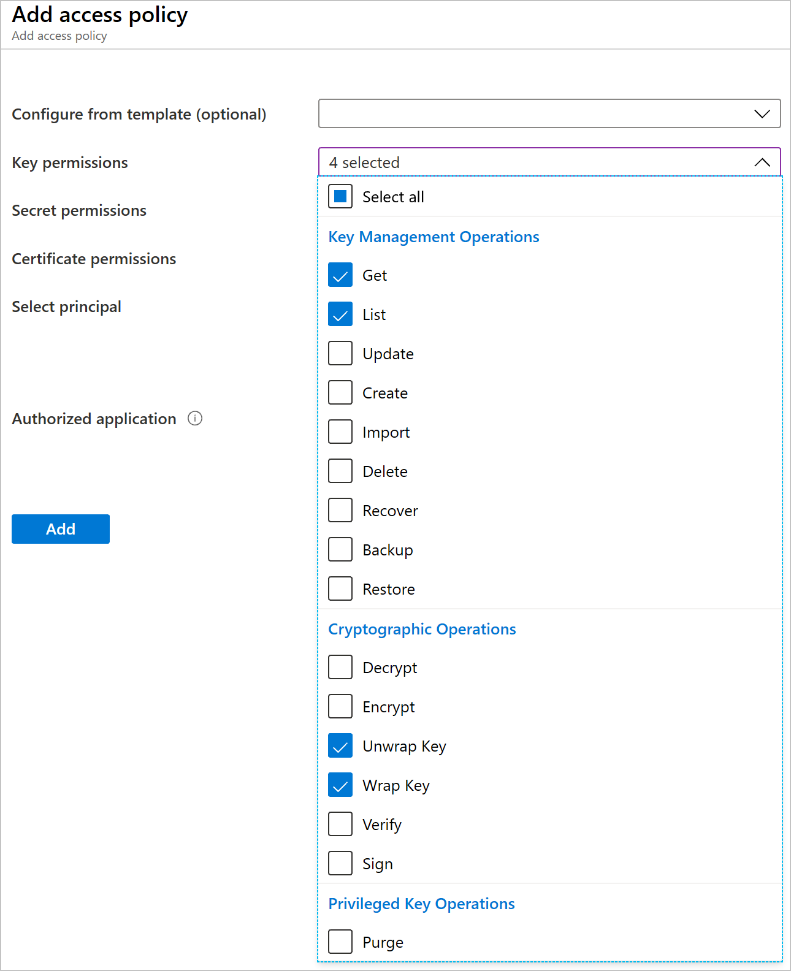

Kies een client:

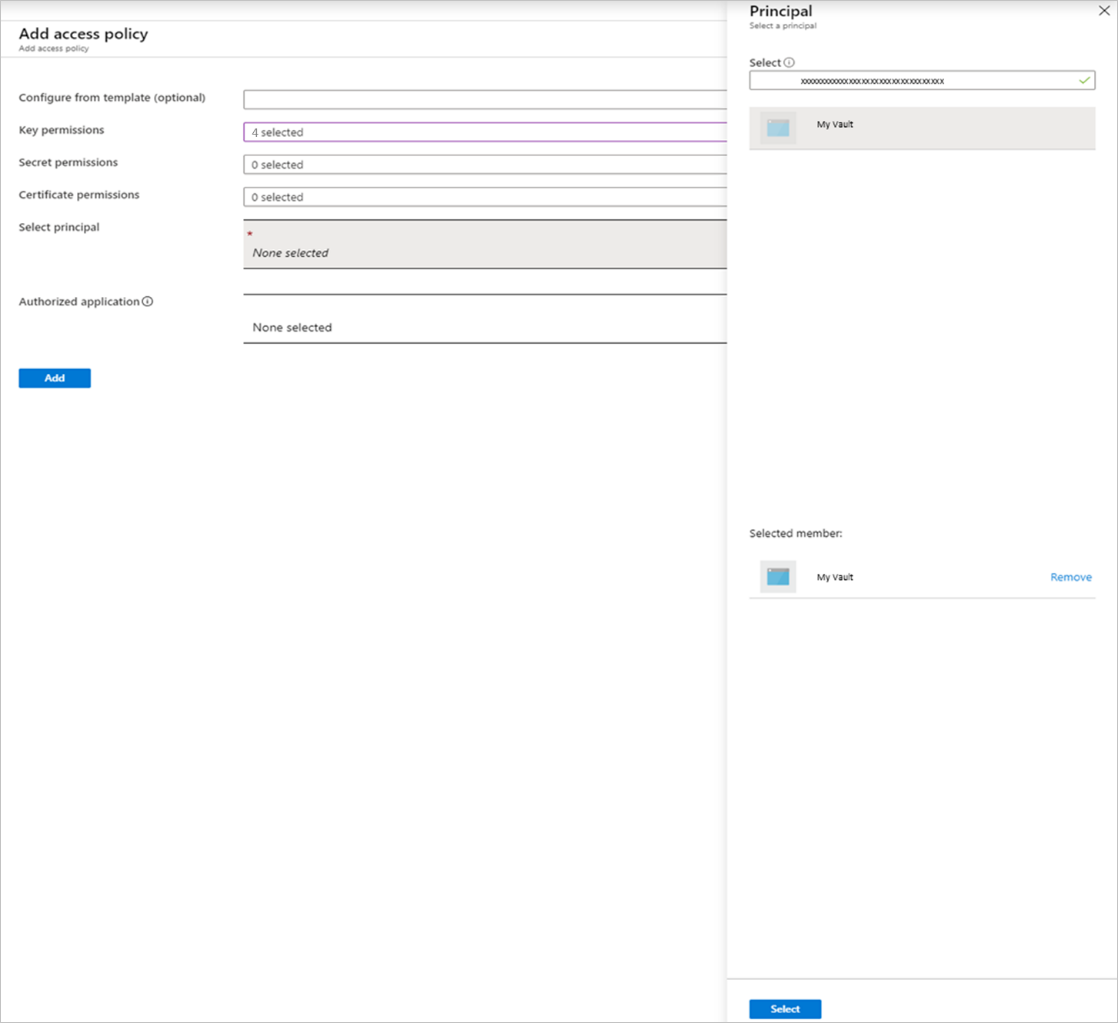

Ga naar het toegangsbeleid voor uw sleutelkluis>. Selecteer +Toegangsbeleid toevoegen.

Geef de acties op die moeten worden toe te staan op de sleutel. Voor sleutelmachtigingen selecteert u de bewerkingen Ophalen, Weergeven, Sleutel uitpakken en Sleutel verpakken.

Ga naar Principal selecteren en zoek naar uw kluis in het zoekvak met behulp van de naam of beheerde identiteit. Wanneer de kluis wordt weergegeven, selecteert u deze en kiest u vervolgens Selecteren onderaan het deelvenster.

Selecteer Toevoegen om het nieuwe toegangsbeleid toe te voegen.

Selecteer Opslaan om wijzigingen op te slaan die u hebt aangebracht in het toegangsbeleid van de sleutelkluis.

U kunt ook een RBAC-rol toewijzen aan de Recovery Services-kluis die de eerder genoemde machtigingen bevat, zoals de rol Crypto Officer van Key Vault. Deze rol kan extra machtigingen bevatten.

Beveiliging voor voorlopig verwijderen en opschonen inschakelen in Azure Key Vault

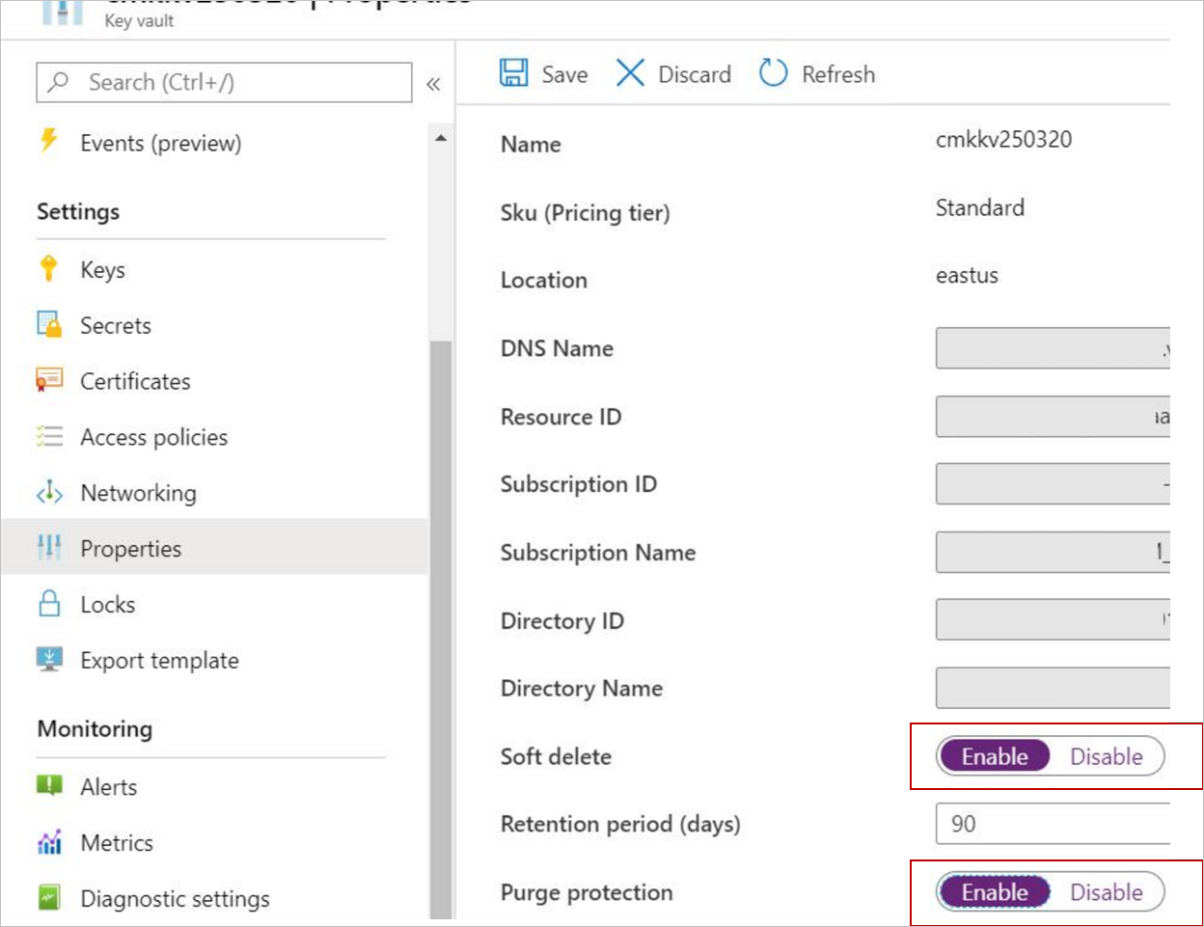

U moet voorlopig verwijderen en beveiliging opschonen inschakelen voor de sleutelkluis waarin uw versleutelingssleutel wordt opgeslagen.

Kies een client:

U kunt voorlopig verwijderen en opschonen inschakelen vanuit de Azure Key Vault-interface, zoals wordt weergegeven in de volgende schermopname. U kunt deze eigenschappen ook instellen tijdens het maken van de sleutelkluis. Meer informatie over deze Key Vault-eigenschappen.

Een versleutelingssleutel toewijzen aan de Recovery Services-kluis

Voordat u de versleutelingssleutel voor uw kluis selecteert, moet u ervoor zorgen dat u het volgende kunt doen:

- De beheerde identiteit van de Recovery Services-kluis is ingeschakeld en de vereiste machtigingen eraan toegewezen.

- Voorlopig verwijderen en beveiliging tegen opschonen ingeschakeld voor de sleutelkluis.

- U hebt geen items die zijn beveiligd of geregistreerd bij de Recovery Services-kluis waarvoor u CMK-versleuteling wilt inschakelen.

Als u de sleutel wilt toewijzen en de stappen wilt volgen, kiest u een client:

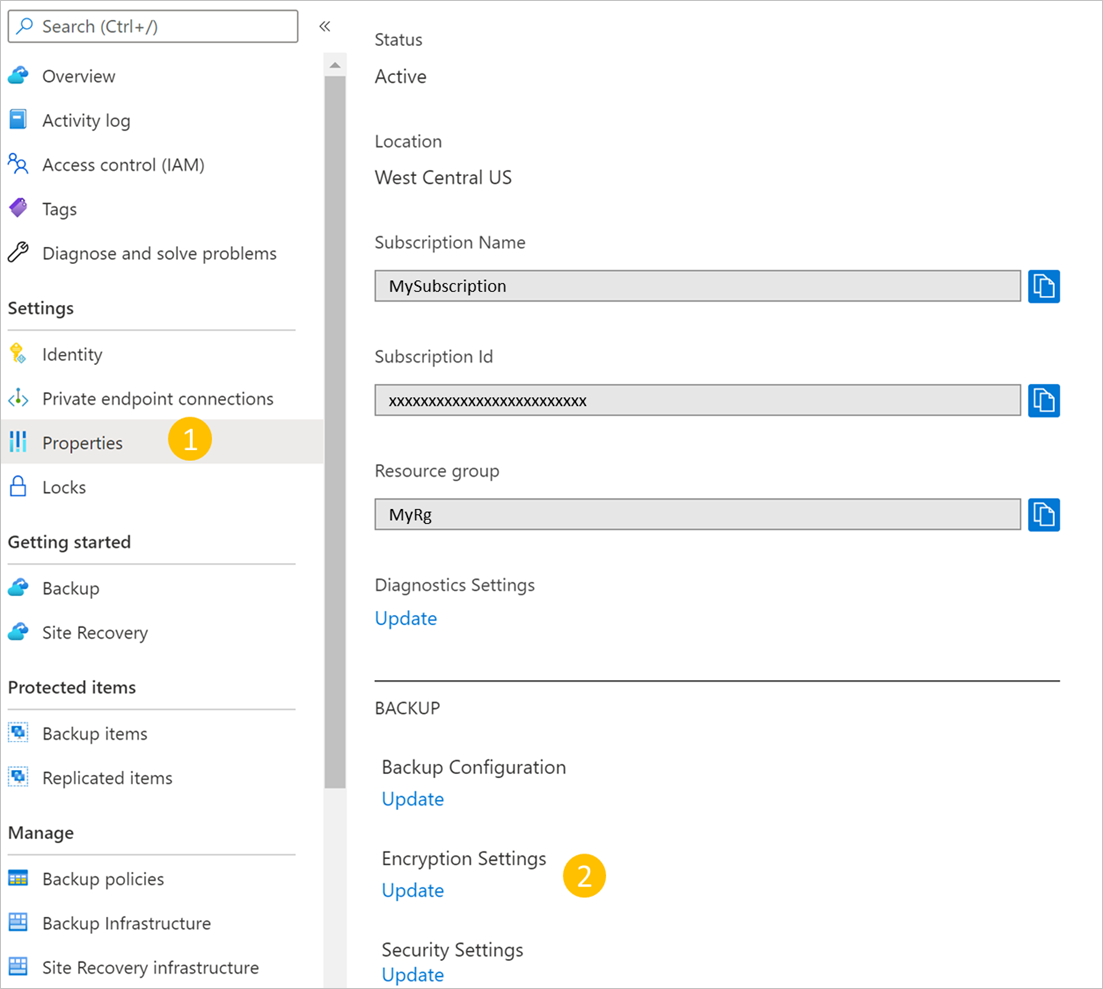

Ga naar de eigenschappen van uw Recovery Services-kluis>.

Selecteer Bijwerken onder Versleutelingsinstellingen.

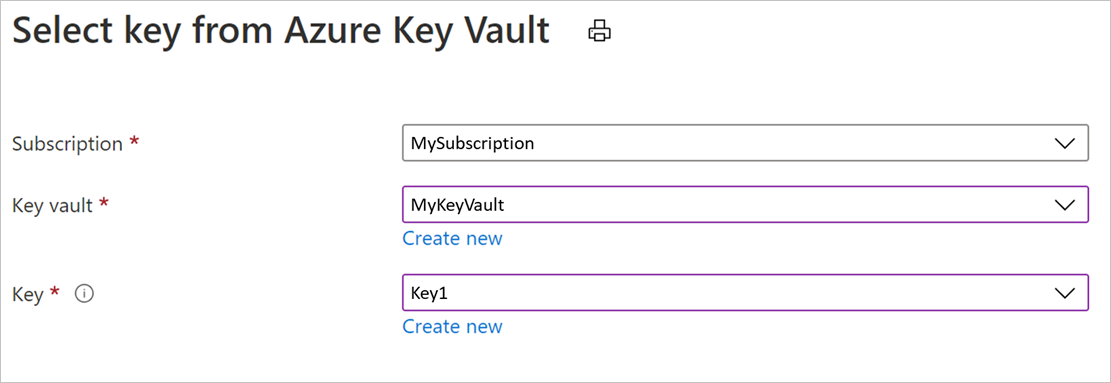

Selecteer In het deelvenster Versleutelingsinstellingen uw eigen sleutel gebruiken en geef vervolgens de sleutel op met behulp van een van de volgende opties. Zorg ervoor dat u een RSA-sleutel gebruikt die de status Ingeschakeld heeft.

Selecteer Enter-sleutel-URI. Voer in het vak Sleutel-URI de URI in voor de sleutel die u wilt gebruiken voor het versleutelen van gegevens in deze Recovery Services-kluis. U kunt deze sleutel-URI ook ophalen uit de bijbehorende sleutel in uw sleutelkluis. Geef in het vak Abonnement het abonnement op voor de sleutelkluis die deze sleutel bevat.

Zorg ervoor dat u de sleutel-URI correct kopieert. U wordt aangeraden de knop Kopiëren naar klembord te gebruiken die is opgegeven met de sleutel-id.

Wanneer u de versleutelingssleutel opgeeft met behulp van de volledige sleutel-URI met het versieonderdeel, wordt de sleutel niet automatisch geroteerd. U moet sleutels handmatig bijwerken door de nieuwe sleutel of versie op te geven wanneer dat nodig is. U kunt ook het versieonderdeel van de sleutel-URI verwijderen om automatische rotatie te krijgen.

Kies Selecteren in Key Vault. Blader in het deelvenster Sleutelkiezer naar en selecteer de sleutel in de sleutelkluis.

Wanneer u de versleutelingssleutel opgeeft met behulp van het deelvenster Sleutelkiezer , wordt de sleutel automatisch geroteerd wanneer een nieuwe versie voor de sleutel is ingeschakeld. Meer informatie over het inschakelen van automatischerotatie van versleutelingssleutels.

Selecteer Opslaan.

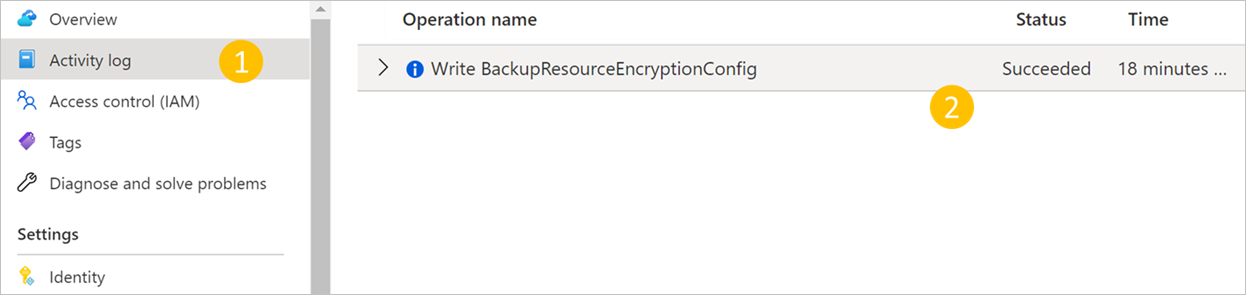

Volg de voortgang en status van de versleutelingssleuteltoewijzing met behulp van de weergave Back-uptaken in het linkermenu. De status moet binnenkort worden gewijzigd in Voltooid. Uw kluis versleutelt nu alle gegevens met de opgegeven sleutel als een KEK.

De updates van de versleutelingssleutel worden ook vastgelegd in het activiteitenlogboek van de kluis.

Een back-up maken van gegevens naar een kluis die is versleuteld via door de klant beheerde sleutels

Voordat u back-upbeveiliging configureert, controleert u of u het volgende hebt:

- Uw Recovery Services-kluis gemaakt.

- De door het systeem toegewezen beheerde identiteit van de Recovery Services-kluis is ingeschakeld of een door de gebruiker toegewezen beheerde identiteit aan de kluis is toegewezen.

- Toegewezen machtigingen voor uw Recovery Services-kluis (of de door de gebruiker toegewezen beheerde identiteit) voor toegang tot versleutelingssleutels uit uw sleutelkluis.

- Voorlopig verwijderen en beveiliging tegen opschonen ingeschakeld voor uw sleutelkluis.

- Er is een geldige versleutelingssleutel toegewezen voor uw Recovery Services-kluis.

Deze controlelijst is belangrijk omdat nadat u een item hebt geconfigureerd (of probeert te configureren) om een back-up te maken van een niet-CMK-versleutelde kluis, u er geen CMK-versleuteling op kunt inschakelen. Er blijven PMK's worden gebruikt.

Het proces voor het configureren en uitvoeren van back-ups naar een Recovery Services-kluis die is versleuteld via CMK's, is hetzelfde als het proces voor het configureren en uitvoeren van back-ups naar een kluis die PMK's gebruikt. Er zijn geen wijzigingen in de ervaring. Deze instructie geldt voor de back-up van Virtuele Azure-machines en de back-up van workloads die worden uitgevoerd binnen een VIRTUELE machine (bijvoorbeeld SAP HANA - of SQL Server-databases ).

Gegevens herstellen vanaf back-up

Gegevens terugzetten vanuit een back-up van een virtuele machine

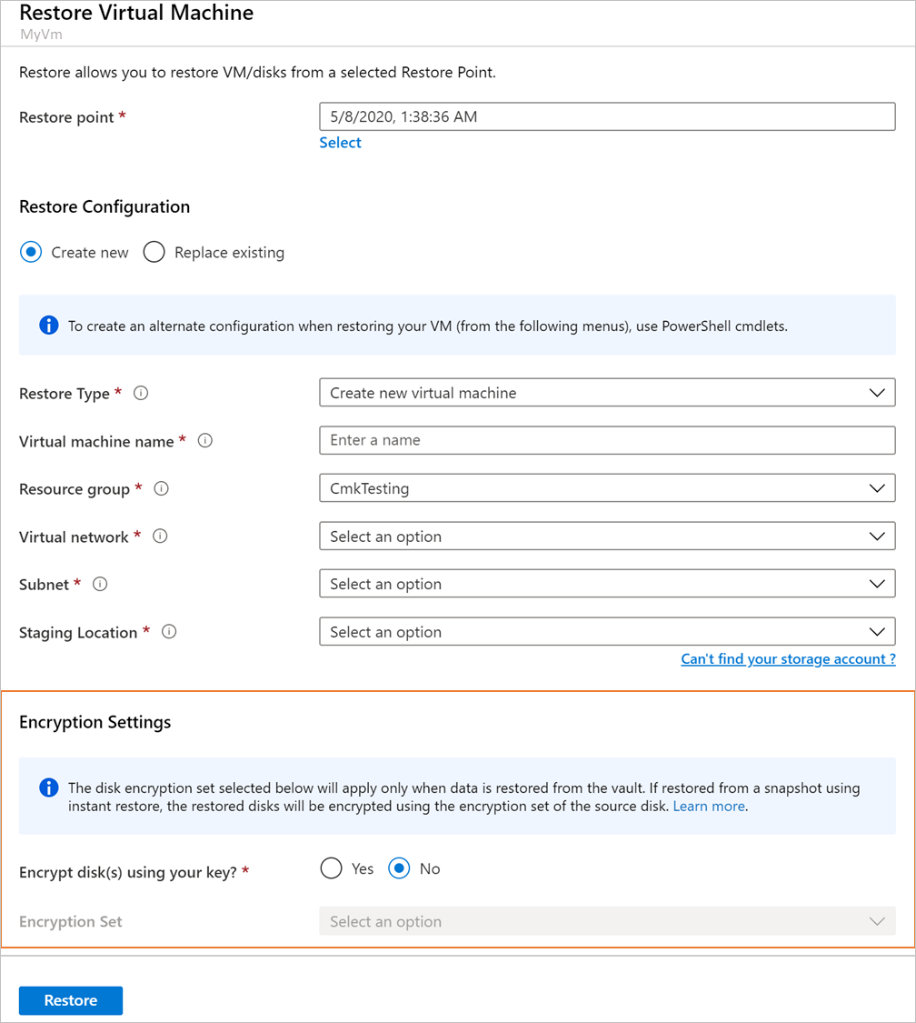

U kunt gegevens die zijn opgeslagen in de Recovery Services-kluis herstellen volgens de stappen die in dit artikel worden beschreven. Wanneer u herstelt vanuit een Recovery Services-kluis die is versleuteld via CMK's, kunt u ervoor kiezen om de herstelde gegevens te versleutelen met behulp van een schijfversleutelingsset (DES).

De ervaring die in deze sectie wordt beschreven, is alleen van toepassing wanneer u gegevens herstelt uit met CMK versleutelde kluizen. Wanneer u gegevens herstelt vanuit een kluis die geen CMK-versleuteling gebruikt, worden de herstelde gegevens versleuteld via PMK's. Als u herstelt vanaf een momentopname van herstel, worden de herstelde gegevens versleuteld via het mechanisme dat u hebt gebruikt voor het versleutelen van de bronschijf.

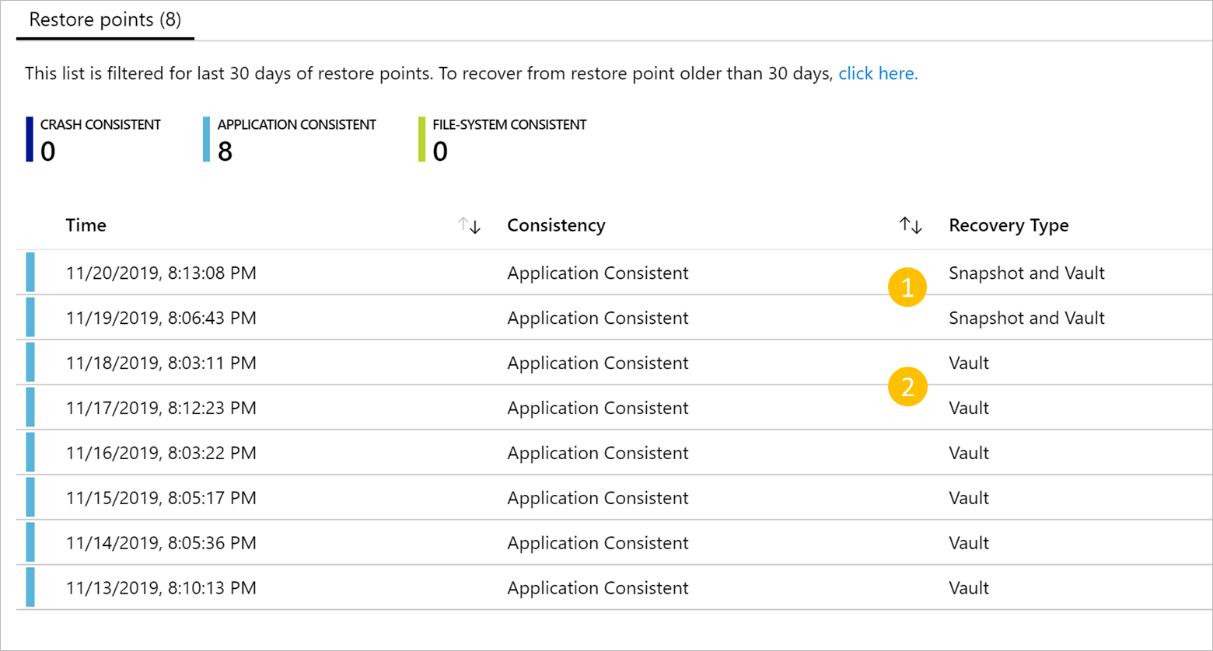

Een schijf of VM herstellen

Wanneer u een schijf of VM herstelt vanaf een herstelpunt voor momentopnamen , worden de herstelde gegevens versleuteld met de DES die u hebt gebruikt om de schijven van de bron-VM te versleutelen.

Wanneer u een schijf of VM herstelt vanaf een herstelpunt met Hersteltype als Kluis, kunt u ervoor kiezen om de herstelde gegevens te versleutelen met behulp van een DES die u opgeeft. U kunt de gegevens ook blijven herstellen zonder een DES op te geven. In dat geval wordt de versleutelingsinstelling op de VIRTUELE machine toegepast.

Tijdens herstel tussen regio's worden azure-VM's met CMK-functionaliteit (waarvan geen back-up wordt gemaakt in een Recovery Services-kluis met CMK)) hersteld als niet-CMK-VM's in de secundaire regio.

U kunt de herstelde schijf of virtuele machine versleutelen nadat het herstellen is voltooid, ongeacht de selectie die u hebt gemaakt toen u de herstelbewerking hebt gestart.

Selecteer een schijfversleutelingsset tijdens het herstellen vanaf een kluisherstelpunt

Kies een client:

Als u een DES wilt opgeven onder Versleutelingsinstellingen in het deelvenster Herstellen, voert u de volgende stappen uit:

Selecteer Ja voor Schijven versleutelen met behulp van uw sleutel?

Selecteer in de vervolgkeuzelijst Versleutelingsset de DES die u wilt gebruiken voor de herstelde schijven. Zorg ervoor dat u toegang hebt tot de DES.

Notitie

De mogelijkheid om een DES te kiezen tijdens het herstellen wordt ondersteund als u een herstelbewerking tussen regio's uitvoert. Het wordt momenteel echter niet ondersteund als u een virtuele machine herstelt die gebruikmaakt van Azure Disk Encryption.

Bestanden herstellen

Wanneer u een bestandsherstel uitvoert, worden de herstelde gegevens versleuteld met de sleutel die u hebt gebruikt om de doellocatie te versleutelen.

SAP HANA/SQL-databases herstellen in Virtuele Azure-machines

Wanneer u herstelt vanuit een back-up van een SAP HANA- of SQL Server-database die wordt uitgevoerd op een Azure-VM, worden de herstelde gegevens versleuteld via de versleutelingssleutel die u op de doelopslaglocatie hebt gebruikt. Het kan een CMK of een PMK zijn die wordt gebruikt voor het versleutelen van de schijven van de virtuele machine.

Extra onderwerpen

Versleuteling inschakelen met behulp van door de klant beheerde sleutels bij het maken van een kluis (in preview)

Het inschakelen van versleuteling bij het maken van een kluis met behulp van CMK's is in beperkte openbare preview en vereist acceptatielijst van abonnementen. Als u zich wilt registreren voor de preview, vult u het formulier in en schrijft u naar ons AskAzureBackupTeam@microsoft.com.

Wanneer uw abonnement is toegestaan, wordt het tabblad Back-upversleuteling weergegeven. U gebruikt dit tabblad om versleuteling in te schakelen voor de back-up met behulp van CMK's tijdens het maken van een nieuwe Recovery Services-kluis.

Voer de volgende stappen uit om de versleuteling in te schakelen:

Geef op het tabblad Back-upversleuteling de versleutelingssleutel en de identiteit op die moet worden gebruikt voor versleuteling. De instellingen zijn alleen van toepassing op Back-up en zijn optioneel.

Voor het versleutelingstype selecteert u Door de klant beheerde sleutel gebruiken.

Als u de sleutel wilt opgeven die moet worden gebruikt voor versleuteling, selecteert u de juiste optie voor de versleutelingssleutel. U kunt de URI voor de versleutelingssleutel opgeven of bladeren en de sleutel selecteren.

Als u de sleutel opgeeft met de optie Selecteren uit Key Vault , wordt automatisch de versleutelingssleutel ingeschakeld. Meer informatie over automatischerotatie.

Geef voor Identiteit de door de gebruiker toegewezen beheerde identiteit op om versleuteling te beheren met behulp van CMK's. Kies Selecteren om naar de vereiste identiteit te bladeren en te selecteren.

Voeg tags toe (optioneel) en ga door met het maken van de kluis.

Automatischerotatie van versleutelingssleutels inschakelen

Als u de CMK wilt opgeven voor het versleutelen van back-ups, gebruikt u een van de volgende opties:

- Sleutel-URI invoeren

- Selecteren in Key Vault

Als u de optie Selecteren uit Key Vault gebruikt, wordt automatischerotatie voor de geselecteerde sleutel ingeschakeld. Deze optie elimineert de handmatige inspanning om bij te werken naar de volgende versie. Wanneer u deze optie echter gebruikt:

- Het kan een uur duren voordat de update van de sleutelversie van kracht wordt.

- Nadat een sleutelupdate van kracht wordt, moet de oude versie ook beschikbaar zijn (in een ingeschakelde status) voor ten minste één volgende back-uptaak.

Wanneer u de versleutelingssleutel opgeeft met behulp van de volledige sleutel-URI, wordt de sleutel niet automatisch geroteerd. U moet sleutelupdates handmatig uitvoeren door de nieuwe sleutel op te geven wanneer dat nodig is. Als u automatische rotatie wilt inschakelen, verwijdert u het versieonderdeel van de sleutel-URI.

Azure Policy gebruiken om versleuteling te controleren en af te dwingen via door de klant beheerde sleutels (in preview)

Met Azure Backup kunt u Azure Policy gebruiken om versleuteling van gegevens in de Recovery Services-kluis te controleren en af te dwingen met behulp van CMK's. U kunt het controlebeleid gebruiken voor het controleren van versleutelde kluizen met behulp van CMK's die zijn ingeschakeld na 1 april 2021.

Voor kluizen waarvoor CMK-versleuteling is ingeschakeld vóór 1 april 2021, wordt het beleid mogelijk niet toegepast of worden mogelijk fout-negatieve resultaten weergegeven. Dat wil gezegd, deze kluizen kunnen worden gerapporteerd als niet-compatibel, ondanks dat CMK-versleuteling is ingeschakeld.

Als u het controlebeleid wilt gebruiken voor het controleren van kluizen waarvoor CMK-versleuteling is ingeschakeld vóór 1 april 2021, gebruikt u Azure Portal om een versleutelingssleutel bij te werken. Deze aanpak helpt u bij het upgraden naar het nieuwe model. Als u de versleutelingssleutel niet wilt wijzigen, geeft u dezelfde sleutel opnieuw op via de sleutel-URI of de optie voor sleutelselectie.

Waarschuwing

Als u PowerShell gebruikt voor het beheren van versleutelingssleutels voor Back-up, raden we u niet aan een versleutelingssleutel bij te werken vanuit de portal. Als u een sleutel bijwerkt vanuit de portal, kunt u PowerShell niet gebruiken om de versleutelingssleutel bij te werken totdat een PowerShell-update ter ondersteuning van het nieuwe model beschikbaar is. U kunt de sleutel echter blijven bijwerken vanuit de portal.

Veelgestelde vragen

Kan ik een bestaande Backup-kluis versleutelen met behulp van door de klant beheerde sleutels?

Nee U kunt CMK-versleuteling alleen inschakelen voor nieuwe kluizen. Een kluis mag nooit items hebben beveiligd. U moet zelfs geen items in de kluis beveiligen voordat u versleuteling inschakelt met behulp van CMK's.

Ik heb geprobeerd een item in mijn kluis te beveiligen, maar het is mislukt en de kluis bevat nog steeds geen items die eraan zijn beveiligd. Kan ik CMK-versleuteling inschakelen voor deze kluis?

Nee De kluis mag geen pogingen hebben gehad om items in het verleden te beveiligen.

Ik heb een kluis die CMK-versleuteling gebruikt. Kan ik later terugkeren naar PMK-versleuteling, zelfs als ik back-upitems heb beveiligd met de kluis?

Nee Nadat u CMK-versleuteling hebt ingeschakeld, kunt u geen PMK's meer gebruiken. U kunt de sleutels wijzigen op basis van uw vereisten.

Is CMK-versleuteling voor Azure Backup ook van toepassing op Azure Site Recovery?

Nee In dit artikel wordt alleen de versleuteling van back-upgegevens besproken. Voor Azure Site Recovery moet u de eigenschap afzonderlijk instellen als beschikbaar is vanuit de service.

Ik heb een van de stappen in dit artikel gemist en ben verder gegaan met het beveiligen van mijn gegevensbron. Kan ik nog steeds CMK-versleuteling gebruiken?

Als u de stappen in het artikel niet volgt en u doorgaat met het beveiligen van items, kan de kluis mogelijk geen CMK-versleuteling gebruiken. U wordt aangeraden deze controlelijst te gebruiken voordat u items beveiligt.

Wordt het gebruik van CMK-versleuteling toegevoegd aan de kosten van mijn back-ups?

Als u CMK-versleuteling gebruikt voor Back-up, worden er geen extra kosten in rekening gebracht. Maar u kunt wel kosten in rekening blijven gebracht voor het gebruik van uw sleutelkluis waarin uw sleutel is opgeslagen.