Over autorisatie voor meerdere gebruikers met Resource Guard

Met MUA (Multi-User Authorization) voor Azure Backup kunt u een extra beveiligingslaag toevoegen aan kritieke bewerkingen in uw Recovery Services-kluizen en Backup-kluizen. Voor MUA maakt Azure Backup gebruik van een andere Azure-resource met de naam Resource Guard om ervoor te zorgen dat kritieke bewerkingen alleen worden uitgevoerd met toepasselijke autorisatie.

Notitie

Autorisatie voor meerdere gebruikers met Resource Guard voor Backup-kluis is nu algemeen beschikbaar.

Hoe werkt MUA for Backup?

Azure Backup maakt gebruik van Resource Guard als extra autorisatiemechanisme voor een Recovery Services-kluis of een Backup-kluis. Als u daarom een kritieke bewerking (hieronder beschreven) wilt uitvoeren, moet u ook over voldoende machtigingen beschikken voor de bijbehorende Resource Guard.

Belangrijk

Als u wilt functioneren zoals bedoeld, moet De Resource Guard eigendom zijn van een andere gebruiker en mag de kluisbeheerder geen machtigingen voor inzender, back-up mua-beheerder of back-up mua-operatormachtigingen hebben voor de Resource Guard. U kunt Resource Guard in een abonnement of tenant anders plaatsen dan die met de kluizen om betere beveiliging te bieden.

Kritieke bewerkingen

De volgende tabel bevat de bewerkingen die zijn gedefinieerd als kritieke bewerkingen en kunnen worden beveiligd door een Resource Guard. U kunt ervoor kiezen om bepaalde bewerkingen uit te sluiten van beveiliging met behulp van Resource Guard bij het koppelen van kluizen.

Notitie

U kunt de bewerkingen die zijn aangeduid als Verplicht, niet uitsluiten van beveiliging met behulp van Resource Guard voor kluizen die eraan zijn gekoppeld. De uitgesloten kritieke bewerkingen zijn ook van toepassing op alle kluizen die zijn gekoppeld aan een Resource Guard.

Een kluis kiezen

| Operation | Verplicht/optioneel | Beschrijving |

|---|---|---|

| Voorlopig verwijderen of beveiligingsfuncties uitschakelen | Verplicht | Schakel de instelling voor voorlopig verwijderen uit voor een kluis. |

| MUA-beveiliging verwijderen | Verplicht | MUA-beveiliging uitschakelen voor een kluis. |

| Beveiliging verwijderen | Optioneel | Verwijder de beveiliging door back-ups te stoppen en verwijdergegevens uit te voeren. |

| Beveiliging wijzigen | Optioneel | Voeg een nieuw back-upbeleid toe met een verminderde bewaarperiode of wijzigingsbeleidsfrequentie om de RPO te verhogen. |

| Beleid wijzigen | Optioneel | Wijzig het back-upbeleid om de bewaarperiode te verminderen of de beleidsfrequentie te wijzigen om de RPO te verhogen. |

| Pincode voor back-upbeveiliging ophalen | Optioneel | Wijzig de beveiligingspincode van MARS. |

| Back-up stoppen en gegevens bewaren | Optioneel | Verwijder beveiliging door back-ups te stoppen en gegevens permanent te bewaren of te bewaren volgens beleid. |

| Onveranderbaarheid uitschakelen | Optioneel | Schakel onveranderbaarheidsinstelling voor een kluis uit. |

Concepten en processen

De concepten en de processen die betrokken zijn bij het gebruik van MUA voor Azure Backup, worden hieronder uitgelegd.

Laten we eens kijken naar de volgende twee persona's voor een duidelijk begrip van het proces en de verantwoordelijkheden. In dit artikel worden naar deze twee persona's verwezen.

Back-upbeheerder: eigenaar van de Recovery Services-kluis of de Backup-kluis die beheerbewerkingen uitvoert op de kluis. Om te beginnen mag de back-upbeheerder geen machtigingen hebben voor de Resource Guard. Dit kan de RBAC-rol Back-upoperator of Back-upbijdrager zijn in de Recovery Services-kluis.

Beveiligingsbeheerder: eigenaar van de Resource Guard en fungeert als poortwachter voor kritieke bewerkingen in de kluis. Daarom beheert de beveiligingsbeheerder machtigingen die de back-upbeheerder nodig heeft om kritieke bewerkingen uit te voeren op de kluis. Dit kan een back-up zijn van de RBAC-rol mua-beheerder in de Resource Guard.

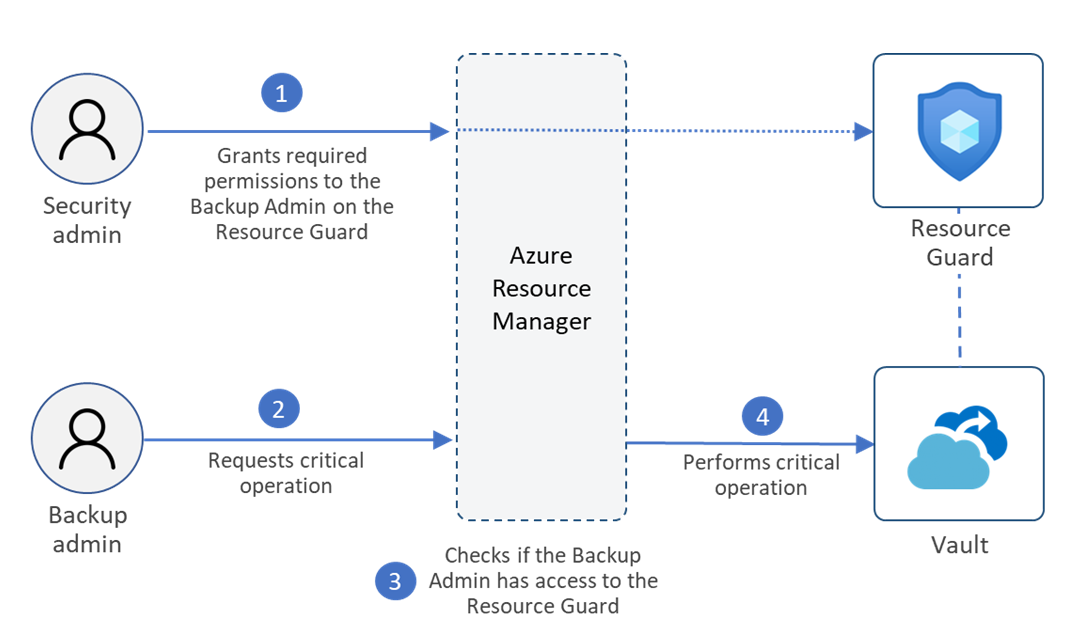

Hieronder volgt een diagrammatische weergave voor het uitvoeren van een kritieke bewerking op een kluis waarvoor MUA is geconfigureerd met behulp van een Resource Guard.

Hier volgt de stroom gebeurtenissen in een typisch scenario:

De Back-upbeheerder maakt de Recovery Services-kluis of de Backup-kluis.

De beveiligingsbeheerder maakt de Resource Guard.

Resource Guard kan zich in een ander abonnement of een andere tenant bevinden met betrekking tot de kluis. Zorg ervoor dat de back-upbeheerder geen inzender, back-up MUA-beheerder of back-up mua-operatormachtigingen heeft voor de Resource Guard.

De beveiligingsbeheerder verleent de rol Lezer aan de back-upbeheerder voor de Resource Guard (of een relevant bereik). De back-upbeheerder vereist de rol lezer om MUA in te schakelen voor de kluis.

De back-upbeheerder configureert nu de kluis die door MUA moet worden beveiligd via de Resource Guard.

Als de back-upbeheerder of een gebruiker die schrijftoegang tot de kluis heeft, nu een kritieke bewerking wil uitvoeren die is beveiligd met Resource Guard in de kluis, moeten ze toegang tot de Resource Guard aanvragen. De back-upbeheerder kan contact opnemen met de beveiligingsbeheerder voor meer informatie over het verkrijgen van toegang tot dergelijke bewerkingen. Ze kunnen dit doen met Behulp van Privileged Identity Management (PIM) of andere processen die door de organisatie worden verplicht. Ze kunnen de RBAC-rol Back-up mua-operator aanvragen, zodat gebruikers alleen kritieke bewerkingen kunnen uitvoeren die worden beveiligd door Resource Guard en die resource Guard niet mogen verwijderen.

De beveiligingsbeheerder verleent tijdelijk de rol Back-up MUA-operator voor de Resource Guard aan de back-upbeheerder om kritieke bewerkingen uit te voeren.

Vervolgens start de back-upbeheerder de kritieke bewerking.

De Azure Resource Manager controleert of de back-upbeheerder voldoende machtigingen heeft of niet. Omdat de back-upbeheerder nu de rol Back-up MUA-operator heeft voor de Resource Guard, wordt de aanvraag voltooid. Als de back-upbeheerder niet over de vereiste machtigingen/rollen beschikt, mislukt de aanvraag.

De beveiligingsbeheerder moet ervoor zorgen dat de bevoegdheden voor het uitvoeren van kritieke bewerkingen worden ingetrokken nadat geautoriseerde acties zijn uitgevoerd of na een gedefinieerde duur. U kunt JIT-hulpprogramma's van Microsoft Entra Privileged Identity Management gebruiken om hetzelfde te garanderen.

Notitie

- Als u de rol Inzender of Back-up mua-beheerder voor de Resource Guard tijdelijk aan de back-upbeheerder verleent, biedt deze ook de machtigingen voor verwijderen voor Resource Guard. U wordt aangeraden alleen machtigingen voor back-up MUA-operatoren op te geven.

- MUA biedt bescherming voor de bovenstaande vermelde bewerkingen die alleen worden uitgevoerd op de gekluisde back-ups. Alle bewerkingen die rechtstreeks op de gegevensbron worden uitgevoerd (dat wil gezegd de Azure-resource/workload die is beveiligd) vallen buiten het bereik van Resource Guard.

Gebruiksscenario's

De volgende tabel bevat de scenario's voor het maken van uw Resource Guard en kluizen (Recovery Services-kluis en Backup-kluis), samen met de relatieve beveiliging die door elk wordt geboden.

Belangrijk

De back-upbeheerder mag in elk scenario geen inzender, back-up MUA-beheerder of back-up MUA-operatormachtigingen voor de Resource Guard hebben, omdat hierdoor MUA-beveiliging wordt toegevoegd aan de kluis.

| Gebruiksscenario | Beveiliging vanwege MUA | Implementatiegemak | Notes |

|---|---|---|---|

| Vault en Resource Guard bevinden zich in hetzelfde abonnement. De back-upbeheerder heeft geen toegang tot Resource Guard. |

Minimale isolatie tussen de back-upbeheerder en de beveiligingsbeheerder. | Relatief eenvoudig te implementeren omdat er slechts één abonnement is vereist. | Machtigingen/rollen op resourceniveau moeten correct worden toegewezen. |

| Vault en Resource Guard bevinden zich in verschillende abonnementen, maar dezelfde tenant. De back-upbeheerder heeft geen toegang tot Resource Guard of het bijbehorende abonnement. |

Gemiddelde isolatie tussen de back-upbeheerder en de beveiligingsbeheerder. | Relatief gemiddeld implementatiegemak omdat twee abonnementen (maar één tenant) vereist zijn. | Zorg ervoor dat machtigingen/rollen correct zijn toegewezen voor de resource of het abonnement. |

| Kluis en Resource Guard bevinden zich in verschillende tenants. De back-upbeheerder heeft geen toegang tot Resource Guard, het bijbehorende abonnement of de bijbehorende tenant. |

Maximale isolatie tussen de back-upbeheerder en de beveiligingsbeheerder, vandaar maximale beveiliging. | Relatief moeilijk te testen omdat twee tenants of mappen nodig zijn om te testen. | Zorg ervoor dat machtigingen/rollen correct zijn toegewezen voor de resource, het abonnement of de map. |

Volgende stappen

Configureer autorisatie voor meerdere gebruikers met behulp van Resource Guard.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor