Werken met NSG-toegang en Azure Bastion

Wanneer u met Azure Bastion werkt, kunt u netwerkbeveiligingsgroepen (NSG's) gebruiken. Zie Beveiligingsgroepen voor meer informatie.

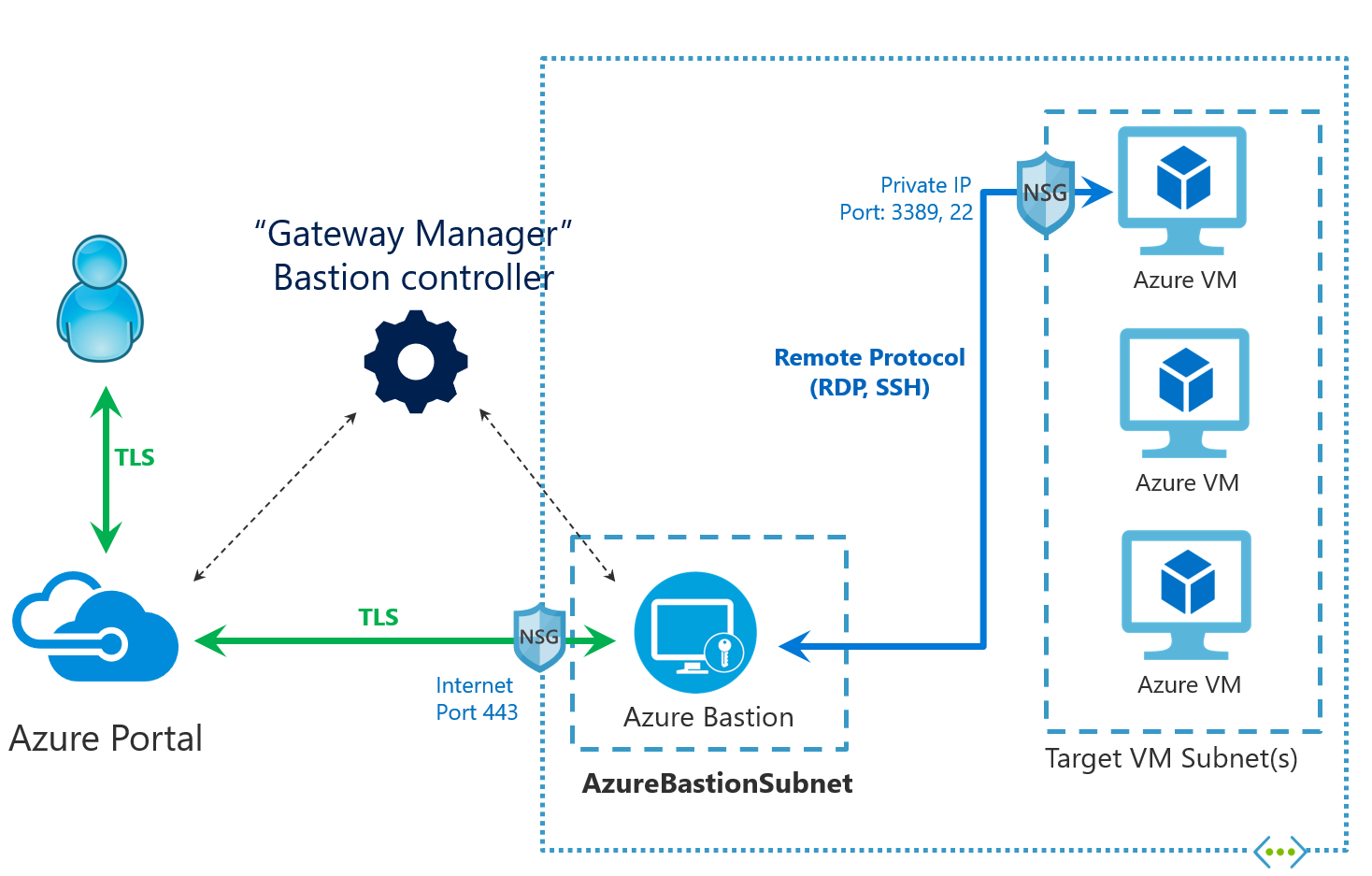

In dit diagram:

- De Bastion-host wordt geïmplementeerd in het virtuele netwerk.

- Maakt de gebruiker verbinding met Azure Portal met behulp van een HTML5-browser.

- De gebruiker navigeert naar de virtuele Azure-machine naar RDP/SSH.

- Verbinding maken-integratie - RdP-/SSH-sessie met één klik in de browser

- Is er geen openbaar IP-adres vereist voor de virtuele Azure-machine.

Netwerkbeveiligingsgroepen

In deze sectie ziet u het netwerkverkeer tussen de gebruiker en Azure Bastion, en door naar doel-VM's in uw virtuele netwerk:

Belangrijk

Als u ervoor kiest om een NSG te gebruiken met uw Azure Bastion-resource, moet u alle volgende regels voor inkomend en uitgaand verkeer maken. Als u een van de volgende regels in uw NSG weglaat, wordt voorkomen dat uw Azure Bastion-resource in de toekomst de benodigde updates ontvangt en uw resource daarom opent naar toekomstige beveiligingsproblemen.

AzureBastionSubnet

Azure Bastion wordt specifiek geïmplementeerd in AzureBastionSubnet.

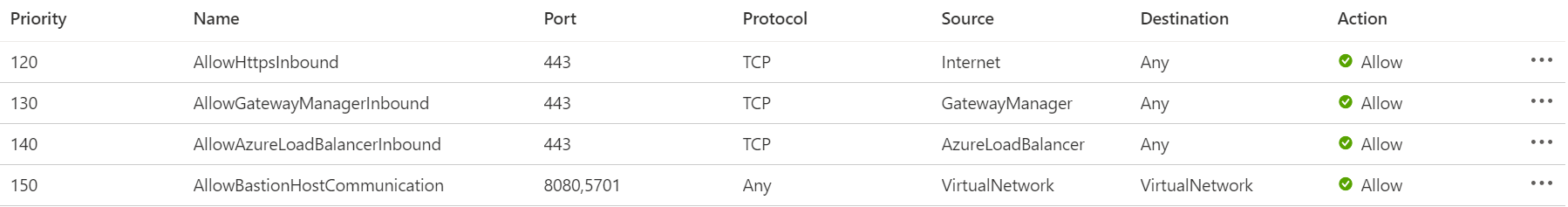

Inkomend verkeer:

- Inkomend verkeer van openbaar internet: Azure Bastion maakt een openbaar IP-adres waarvoor poort 443 is ingeschakeld op het openbare IP-adres voor inkomend verkeer. Poort 3389/22 hoeft niet te worden geopend op het AzureBastionSubnet. Houd er rekening mee dat de bron internet of een set openbare IP-adressen kan zijn die u opgeeft.

- Inkomend verkeer van het Azure Bastion-besturingsvlak: Schakel poort 443 inkomende poort 443 in vanuit de GatewayManager-servicetag voor connectiviteit. Hierdoor kan het besturingsvlak, dat wil zeggen Gateway Manager, kunnen communiceren met Azure Bastion.

- Inkomend verkeer van azure Bastion-gegevensvlak: Voor communicatie tussen de onderliggende onderdelen van Azure Bastion schakelt u poorten 8080, 5701 inkomend van de VirtualNetwork-servicetag in naar de VirtualNetwork-servicetag . Hierdoor kunnen de onderdelen van Azure Bastion met elkaar communiceren.

- Inkomend verkeer van Azure Load Balancer: schakel voor statustests poort 443 binnenkomend in vanuit de Servicetag AzureLoadBalancer . Hierdoor kan Azure Load Balancer connectiviteit detecteren

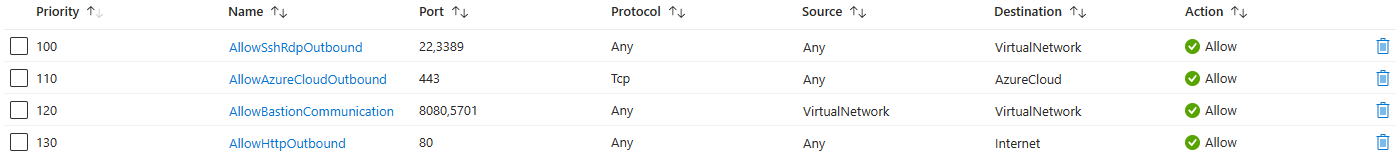

Uitgaand verkeer:

- Uitgaand verkeer naar doel-VM's: Azure Bastion bereikt de doel-VM's via privé-IP. De NSG's moeten uitgaand verkeer naar andere doel-VM-subnetten toestaan voor poort 3389 en 22. Als u de aangepaste poortfunctionaliteit binnen de Standard-SKU gebruikt, moet u ervoor zorgen dat NSG's uitgaand verkeer naar de servicetag VirtualNetwork als bestemming toestaan.

- Uitgaand verkeer naar het Azure Bastion-gegevensvlak: Voor communicatie tussen de onderliggende onderdelen van Azure Bastion schakelt u poorten 8080, 5701 uitgaand van de VirtualNetwork-servicetag naar de VirtualNetwork-servicetag in. Hierdoor kunnen de onderdelen van Azure Bastion met elkaar communiceren.

- Uitgaand verkeer naar andere openbare eindpunten in Azure: Azure Bastion moet verbinding kunnen maken met verschillende openbare eindpunten binnen Azure (bijvoorbeeld voor het opslaan van diagnostische logboeken en meterlogboeken). Daarom moet Azure Bastion uitgaand naar 443 naar de AzureCloud-servicetag .

- Uitgaand verkeer naar internet: Azure Bastion moet kunnen communiceren met internet voor sessie, Bastion Shareable Link en certificaatvalidatie. Daarom raden we u aan poort 80 uitgaand naar internet in te schakelen.

Doel-VM-subnet

Dit is het subnet met de doel-VM waarnaar u RDP/SSH wilt.

- Inkomend verkeer van Azure Bastion: Azure Bastion bereikt de doel-VM via privé-IP. RDP-/SSH-poorten (respectievelijk poorten 3389/22 of aangepaste poortwaarden als u de aangepaste poortfunctie gebruikt als onderdeel van Standard of Premium SKU) moeten worden geopend aan de doel-VM-zijde via privé-IP. Als best practice kunt u het IP-adresbereik van het Azure Bastion-subnet in deze regel toevoegen, zodat alleen Bastion deze poorten op de doel-VM's in uw doel-VM-subnet kan openen.

Volgende stappen

Zie de veelgestelde vragen voor meer informatie over Azure Bastion.