Bastion configureren voor systeemeigen clientverbindingen

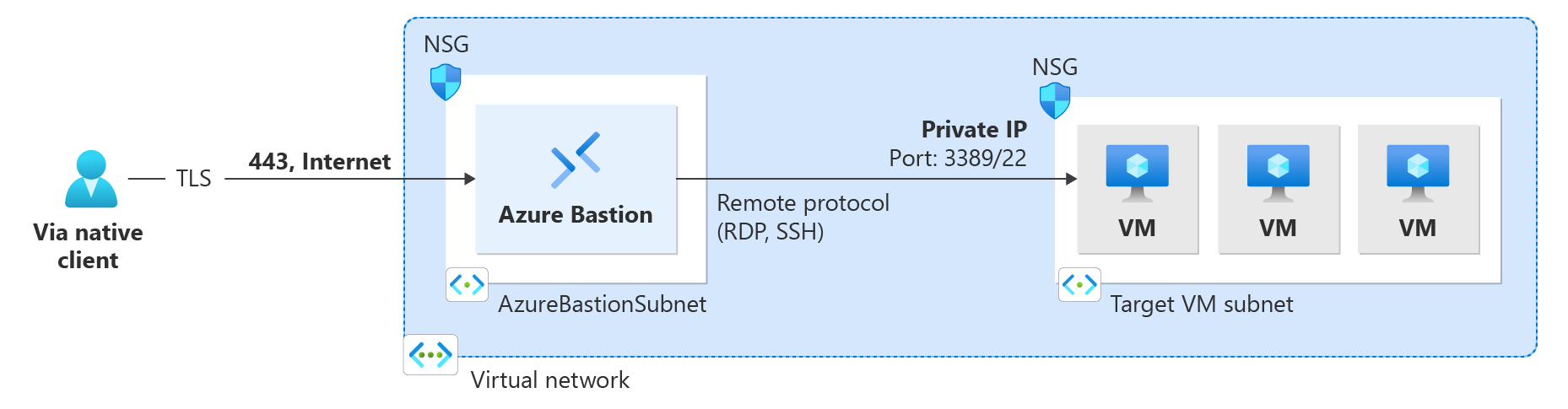

Dit artikel helpt u bij het configureren van uw Bastion-implementatie om verbindingen van de systeemeigen client (SSH of RDP) op uw lokale computer te accepteren met VM's die zich in het VNet bevinden. Met de systeemeigen clientfunctie kunt u verbinding maken met uw doel-VM's via Bastion met behulp van Azure CLI en worden uw aanmeldingsopties uitgebreid met lokale SSH-sleutelpaar en Microsoft Entra-id. Daarnaast kunt u ook bestanden uploaden of downloaden, afhankelijk van het verbindingstype en de client.

U kunt deze functie configureren door een bestaande Bastion-implementatie te wijzigen of u kunt Bastion implementeren met de functieconfiguratie die al is opgegeven. Uw mogelijkheden op de VIRTUELE machine wanneer u verbinding maakt via een systeemeigen client, is afhankelijk van wat is ingeschakeld op de systeemeigen client.

Notitie

De prijzen per uur beginnen vanaf het moment dat Bastion wordt geïmplementeerd, ongeacht het uitgaande gegevensgebruik. Zie Prijzen en SKU's voor meer informatie. Als u Bastion implementeert als onderdeel van een zelfstudie of test, raden we u aan deze resource te verwijderen nadat u deze hebt gebruikt.

Bastion implementeren met de systeemeigen clientfunctie

Als u Bastion nog niet hebt geïmplementeerd in uw VNet, kunt u implementeren met de systeemeigen clientfunctie die is opgegeven door Bastion te implementeren met behulp van handmatige instellingen. Zie Zelfstudie : Bastion implementeren met handmatige instellingen voor stappen. Wanneer u Bastion implementeert, geeft u de volgende instellingen op:

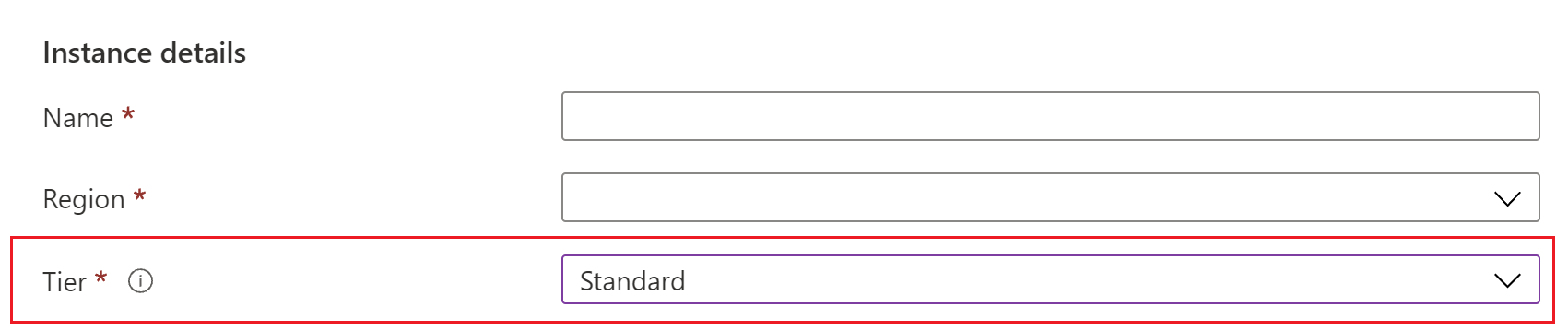

Selecteer Standard op het tabblad Basisinformatie voor Exemplaardetails>. Selecteer standard. Voor systeemeigen clientondersteuning is de Standard-SKU vereist.

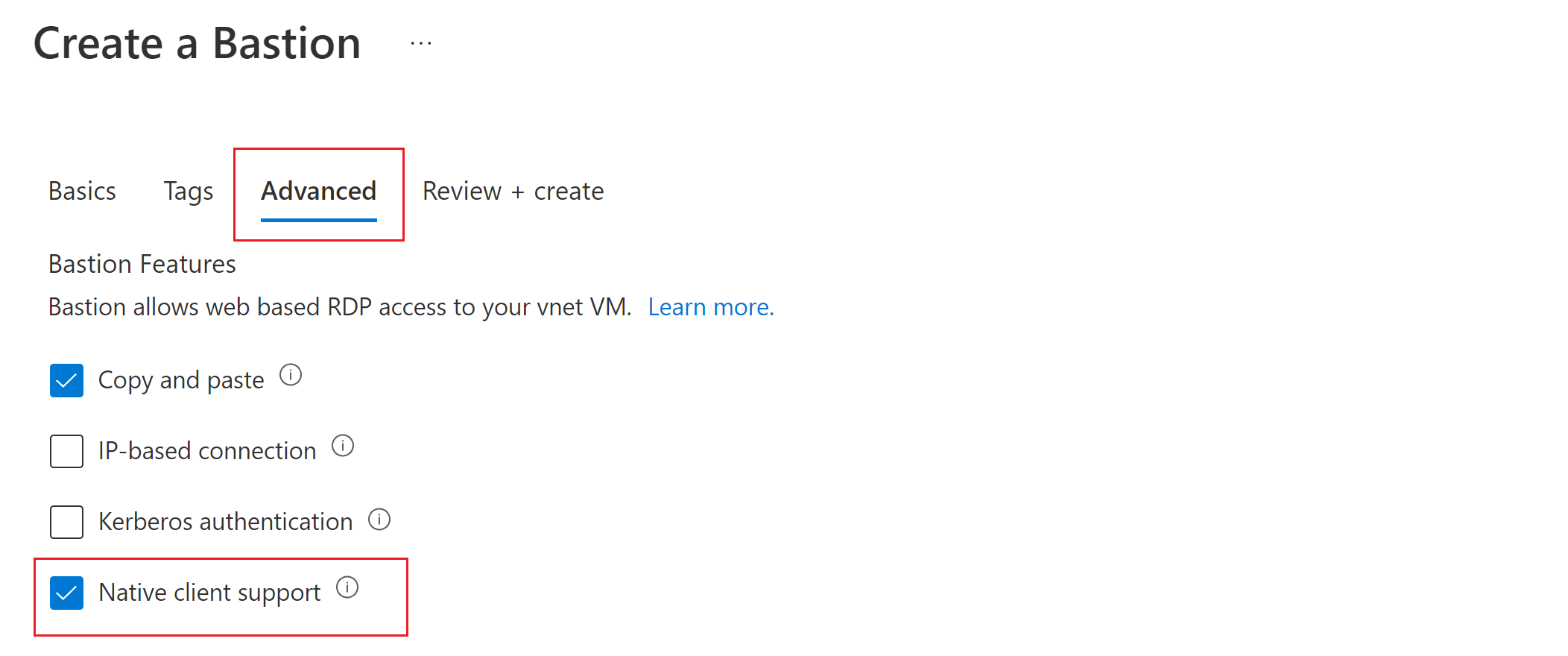

Voordat u de bastionhost maakt, gaat u naar het tabblad Geavanceerd en schakelt u het selectievakje in voor systeemeigen clientondersteuning, samen met de selectievakjes voor andere functies die u wilt implementeren.

Selecteer Beoordelen en maken om te valideren en selecteer vervolgens Maken om uw Bastion-host te implementeren.

Een bestaande Bastion-implementatie wijzigen

Als u Bastion al in uw VNet hebt geïmplementeerd, wijzigt u de volgende configuratie-instellingen:

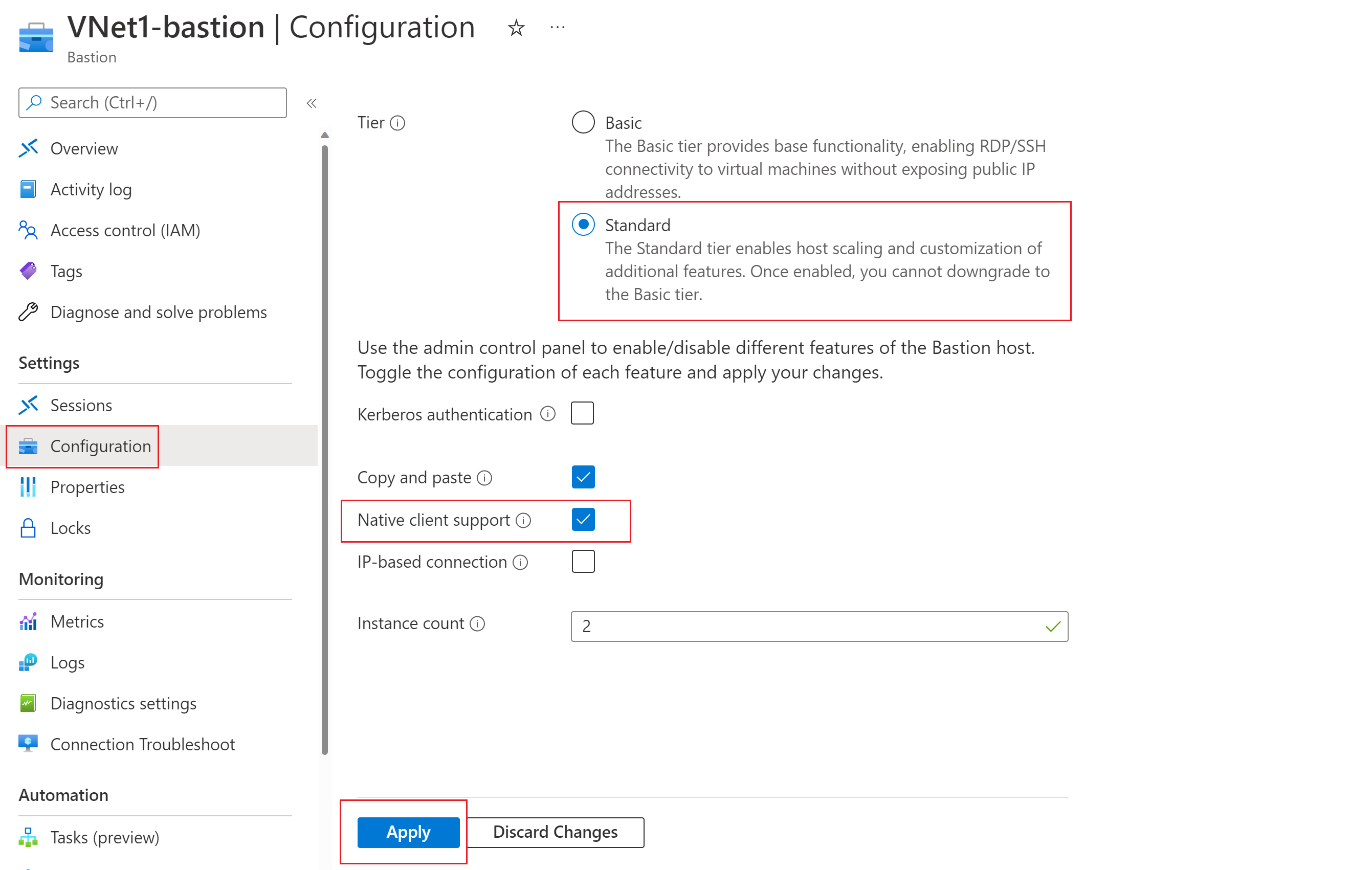

Navigeer naar de pagina Configuratie voor uw Bastion-resource. Controleer of de SKU-laag Standard is. Als dat niet het is, selecteert u Standard.

Schakel het selectievakje voor systeemeigen clientondersteuning in en pas vervolgens uw wijzigingen toe.

Uw systeemeigen clientverbinding beveiligen

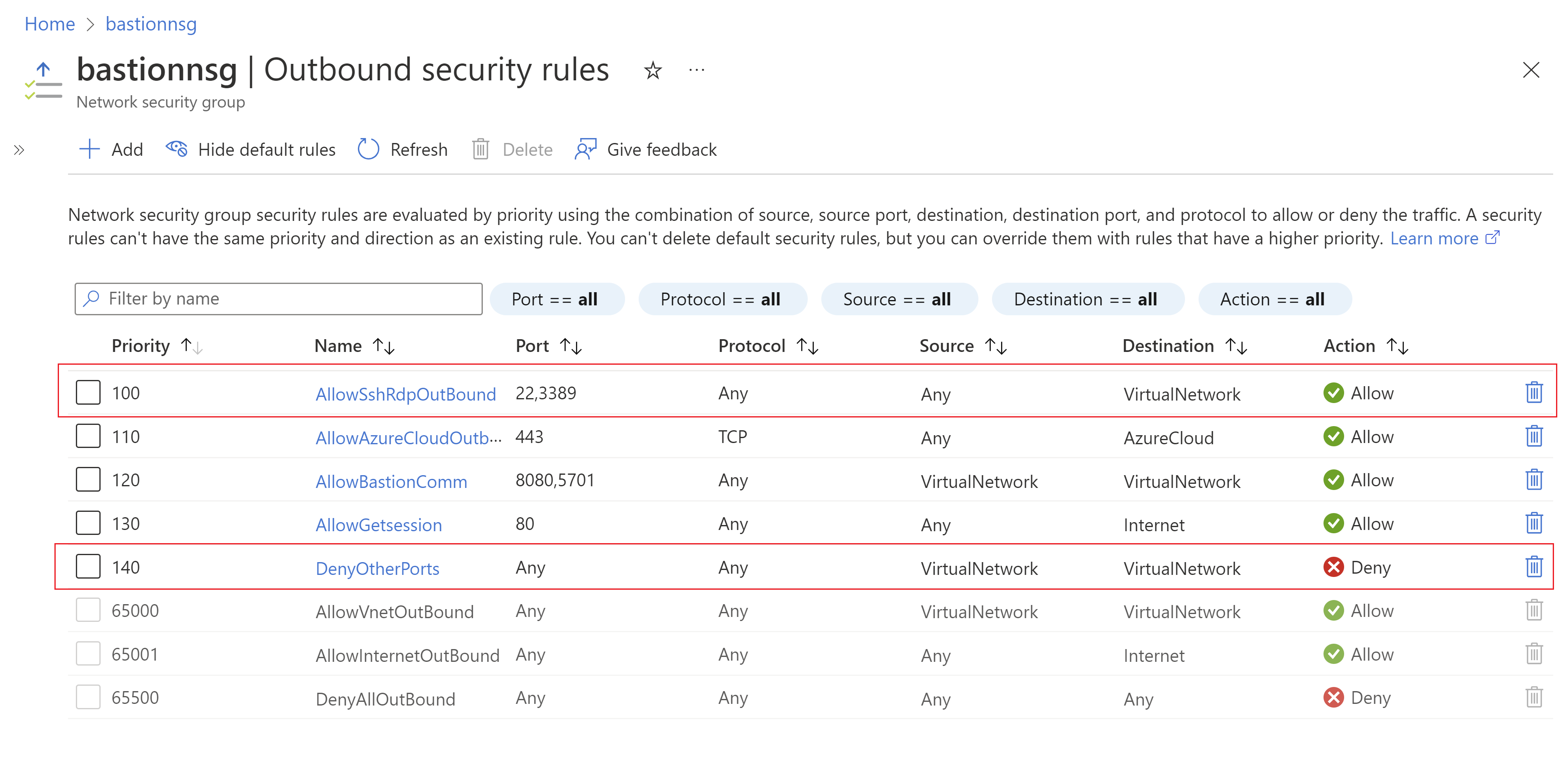

Als u uw systeemeigen clientverbinding verder wilt beveiligen, kunt u poorttoegang beperken door alleen toegang te verlenen tot poort 22/3389. Als u poorttoegang wilt beperken, moet u de volgende NSG-regels implementeren op uw AzureBastionSubnet om toegang te verlenen tot het selecteren van poorten en toegang vanaf andere poorten weigeren.

Verbinding maken met VM's

Nadat u deze functie hebt geïmplementeerd, zijn er verschillende verbindingsinstructies, afhankelijk van de hostcomputer van waaruit u verbinding maakt en de client-VM waarmee u verbinding maakt.

Gebruik de volgende tabel om te begrijpen hoe u verbinding maakt vanaf systeemeigen clients. U ziet dat verschillende ondersteunde combinaties van systeemeigen client- en doel-VM's verschillende functies toestaan en specifieke opdrachten vereisen.

| Klant | Doel-VM | Wijze | Microsoft Entra-verificatie | Bestandsoverdracht | Gelijktijdige VM-sessies | Aangepaste poort |

|---|---|---|---|---|---|---|

| Systeemeigen Windows-client | Windows-VM | RDP | Ja | Uploaden/downloaden | Ja | Ja |

| Linux-VM | SSH | Ja | No | Ja | Ja | |

| Elke VIRTUELE machine | az network bastion tunnel | Nee | Uploaden | Nee | Nr. | |

| Systeemeigen Linux-client | Linux-VM | SSH | Ja | No | Ja | Ja |

| Windows of een vm | az network bastion tunnel | Nee | Uploaden | Nee | Nr. | |

| Andere systeemeigen client (putty) | Elke VIRTUELE machine | az network bastion tunnel | Nee | Uploaden | Nee | Nr. |

Beperkingen:

- Aanmelden met een persoonlijke SSH-sleutel die is opgeslagen in Azure Key Vault, wordt niet ondersteund met deze functie. Voordat u zich aanmeldt bij een Virtuele Linux-machine met behulp van een SSH-sleutelpaar, downloadt u uw persoonlijke sleutel naar een bestand op uw lokale computer.

- Verbinding maken met een systeemeigen client wordt niet ondersteund in Cloud Shell.