Best practices voor batchbeveiliging en naleving

Dit artikel bevat richtlijnen en aanbevolen procedures voor het verbeteren van de beveiliging bij het gebruik van Azure Batch.

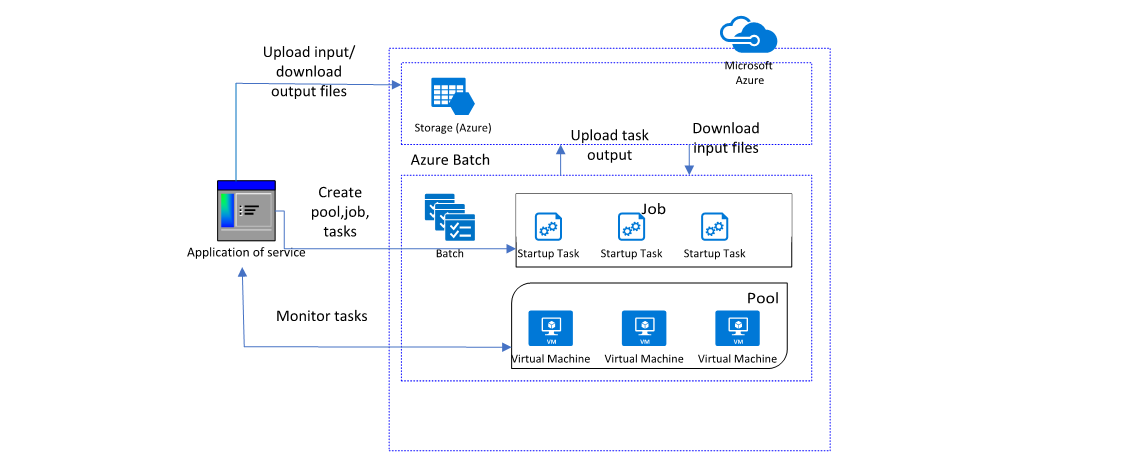

Azure Batch-accounts hebben standaard een openbaar eindpunt en zijn openbaar toegankelijk. Wanneer een Azure Batch-pool wordt gemaakt, wordt de pool ingericht in een opgegeven subnet van een virtueel Azure-netwerk. Virtuele machines in de Batch-pool worden standaard geopend via openbare IP-adressen die Door Batch worden gemaakt. Rekenknooppunten in een pool kunnen zo nodig met elkaar communiceren, zoals het uitvoeren van taken met meerdere exemplaren, maar knooppunten in een pool kunnen niet communiceren met virtuele machines buiten de pool.

Er zijn veel functies beschikbaar om u te helpen een veiligere Azure Batch-implementatie te maken. U kunt de toegang tot knooppunten beperken en de detectie van de knooppunten van internet verminderen door de pool in te richten zonder openbare IP-adressen. De rekenknooppunten kunnen veilig communiceren met andere virtuele machines of met een on-premises netwerk door de pool in te richten in een subnet van een virtueel Azure-netwerk. En u kunt privétoegang vanuit virtuele netwerken inschakelen vanuit een service die wordt mogelijk gemaakt door Azure Private Link.

Algemene aanbevolen procedures voor beveiliging

Poolconfiguratie

Pools kunnen worden geconfigureerd in een van de twee communicatiemodi voor knooppunten, klassiek of vereenvoudigd. In het klassieke communicatiemodel voor knooppunten initieert de Batch-service communicatie met de rekenknooppunten en moeten rekenknooppunten ook communiceren met Azure Storage. In het vereenvoudigde communicatiemodel voor knooppunten starten rekenknooppunten de communicatie met de Batch-service. Vanwege het beperkte bereik van binnenkomende/uitgaande verbindingen die vereist zijn en geen uitgaande toegang van Azure Storage voor basislijnbewerking vereist, is het raadzaam het vereenvoudigde communicatiemodel voor knooppunten te gebruiken. Het klassieke communicatiemodel voor knooppunten wordt op 31 maart 2026 buiten gebruik gesteld.

Pools moeten ook worden geconfigureerd met verbeterde beveiligingsinstellingen, waaronder Vertrouwd starten (vereist Gen2-VM-installatiekopieën en een compatibele VM-grootte), het inschakelen van beveiligd opstarten, vTPM en versleuteling op de host (vereist een compatibele VM-grootte).

Verificatie van Batch-account

Toegang tot Batch-accounts ondersteunt twee verificatiemethoden: Gedeelde sleutel en Microsoft Entra-id.

We raden u ten zeerste aan om Microsoft Entra ID te gebruiken voor Verificatie van Batch-accounts. Voor sommige Batch-mogelijkheden is deze verificatiemethode vereist, waaronder veel van de hier besproken beveiligingsfuncties. Het verificatiemechanisme voor de service-API voor een Batch-account kan worden beperkt tot alleen Microsoft Entra-id met behulp van de eigenschap allowedAuthenticationModes . Wanneer deze eigenschap is ingesteld, worden API-aanroepen met gedeelde sleutelverificatie geweigerd.

Pooltoewijzingsmodus batchaccount

Wanneer u een Batch-account maakt, kunt u kiezen tussen twee pooltoewijzingsmodi:

- Batch-service: de standaardoptie, waarbij de onderliggende virtuele-machineschaalset-resources die worden gebruikt om poolknooppunten toe te wijzen en te beheren, worden gemaakt in Batch-abonnementen en zijn niet rechtstreeks zichtbaar in Azure Portal. Alleen de Batch-pools en -knooppunten zijn zichtbaar.

- Gebruikersabonnement: De onderliggende resources voor virtuele-machineschaalsets worden gemaakt in hetzelfde abonnement als het Batch-account. Deze resources zijn daarom zichtbaar in het abonnement, naast de bijbehorende Batch-resources.

Met de modus Gebruikersabonnement worden Batch-VM's en andere resources rechtstreeks in uw abonnement gemaakt wanneer een groep wordt gemaakt. De modus Gebruikersabonnement is vereist als u Batch-pools wilt maken met behulp van Gereserveerde VM-instanties van Azure, Azure Policy op virtuele-machineschaalsetresources wilt gebruiken en/of het kernquotum voor het abonnement wilt beheren (gedeeld in alle Batch-accounts in het abonnement). Voor het maken van een Batch-account in de gebruikersabonnementmodus moet u het account ook bij Azure Batch registreren en aan een Azure Key Vault koppelen.

Netwerkeindpunttoegang beperken

Batch-netwerkeindpunten

Eindpunten met openbare IP-adressen worden standaard gebruikt om te communiceren met Batch-accounts, Batch-pools en poolknooppunten.

Batch-account-API

Wanneer een Batch-account wordt gemaakt, wordt er een openbaar eindpunt gemaakt dat wordt gebruikt om de meeste bewerkingen voor het account aan te roepen met behulp van een REST API. Het accounteindpunt heeft een basis-URL met behulp van de indeling https://{account-name}.{region-id}.batch.azure.com. Toegang tot het Batch-account wordt beveiligd, waarbij communicatie met het accounteindpunt wordt versleuteld via HTTPS en elke aanvraag wordt geverifieerd met behulp van een gedeelde sleutel of Microsoft Entra-verificatie.

Azure Resource Manager

Naast bewerkingen die specifiek zijn voor een Batch-account, zijn beheerbewerkingen van toepassing op één en meerdere Batch-accounts. Deze beheerbewerkingen worden geopend via Azure Resource Manager.

Batchbeheerbewerkingen via Azure Resource Manager worden versleuteld met HTTPS en elke aanvraag wordt geverifieerd met behulp van Microsoft Entra-verificatie.

Rekenknooppunten voor Batch-pool

De Batch-service communiceert met een Batch-knooppuntagent die wordt uitgevoerd op elk knooppunt in de pool. De service geeft bijvoorbeeld de knooppuntagent opdracht om een taak uit te voeren, een taak te stoppen of de bestanden voor een taak op te halen. Communicatie met de knooppuntagent wordt ingeschakeld door een of meer load balancers, waarvan het aantal afhankelijk is van het aantal knooppunten in een pool. De load balancer stuurt de communicatie door naar het gewenste knooppunt, waarbij elk knooppunt wordt geadresseerd door een uniek poortnummer. Standaard zijn er openbare IP-adressen aan load balancers gekoppeld. U kunt ook extern toegang krijgen tot poolknooppunten via RDP of SSH (deze toegang is standaard ingeschakeld, met communicatie via load balancers).

Besturingssysteem batch-rekenknooppunt

Batch ondersteunt zowel Linux- als Windows-besturingssystemen. Batch ondersteunt Linux met een uitgelijnde knooppuntagent voor een subset van Linux-besturingssysteemdistributies. Het wordt aanbevolen om het besturingssysteem up-to-date te houden met de nieuwste patches van de uitgever van het besturingssysteem.

Het is raadzaam om automatische besturingssysteemupgrade in te schakelen voor Batch-pools, waardoor de onderliggende Azure-infrastructuur updates in de pool kan coördineren. Deze optie kan zodanig worden geconfigureerd dat deze niet kan worden afgebroken voor taakuitvoering. Automatische upgrade van het besturingssysteem biedt geen ondersteuning voor alle besturingssystemen die door Batch worden ondersteund. Zie de ondersteuningsmatrix voor automatische upgrade van virtuele-machineschaalsets voor het besturingssysteem voor meer informatie.

Voor Windows-besturingssystemen moet u ervoor zorgen dat u de eigenschap virtualMachineConfiguration.windowsConfiguration.enableAutomaticUpdates niet inschakelt bij het gebruik van een automatische upgrade van het besturingssysteem in de Batch-pool.

Batch-ondersteuning voor installatiekopieën en knooppuntagents wordt in de loop van de tijd uitgefaseerd, meestal afgestemd op de ondersteuningstijdlijnen van de uitgever. Het is raadzaam om te voorkomen dat u afbeeldingen gebruikt met dreigende EOL-datums (End-Of-Life) of afbeeldingen die achter hun EOL-datum liggen.

Het is uw verantwoordelijkheid om regelmatig uw weergave van de EOL-datums te vernieuwen die relevant zijn voor uw pools en uw workloads te migreren voordat de EOL-datum plaatsvindt. Als u een aangepaste installatiekopieën met een opgegeven knooppuntagent gebruikt, moet u ervoor zorgen dat u batch-einddatums volgt voor de installatiekopieën waarvoor uw aangepaste installatiekopieën zijn afgeleid of zijn uitgelijnd. Een afbeelding zonder een opgegeven batchSupportEndOfLife datum geeft aan dat een dergelijke datum nog niet is bepaald door de Batch-service. Afwezigheid van een datum geeft niet aan dat de betreffende installatiekopie voor onbepaalde tijd wordt ondersteund. Een EOL-datum kan op elk gewenst moment worden toegevoegd of bijgewerkt. EOL-datums kunnen worden gedetecteerd via de ListSupportedImages API, PowerShell of Azure CLI.

Windows OS Transport Layer Security (TLS)

De Batch-knooppuntagent wijzigt de standaardinstellingen op besturingssysteemniveau niet voor SSL/TLS-versies of het ordenen van coderingssuites. In Windows wordt de volgorde van SSL/TLS-versies en coderingssuites beheerd op het niveau van het besturingssysteem, en daarom neemt de Batch-knooppuntagent de instellingen over die zijn ingesteld door de installatiekopieën die door elk rekenknooppunt worden gebruikt. Hoewel de Batch-knooppuntagent probeert de veiligste instellingen te gebruiken die beschikbaar zijn indien mogelijk, kan deze nog steeds worden beperkt door instellingen op besturingssysteemniveau. U wordt aangeraden de standaardinstellingen op besturingssysteemniveau te controleren en deze op de juiste manier in te stellen voor de veiligste modus die geschikt is voor uw werkstroom- en organisatievereisten. Ga voor meer informatie naar Manage TLS for cipher suite order enforcement and TLS registry settings for SSL/TLS version control for Schannel SSP. Houd er rekening mee dat voor sommige instellingswijzigingen opnieuw moet worden opgestart. Het gebruik van een nieuwer besturingssysteem met moderne standaardinstellingen voor beveiliging of een aangepaste installatiekopieën met gewijzigde instellingen wordt aanbevolen in plaats van toepassing van dergelijke instellingen met een Batch-begintaak.

Toegang tot Batch-eindpunten beperken

Er zijn verschillende mogelijkheden beschikbaar om de toegang tot de verschillende Batch-eindpunten te beperken, met name wanneer de oplossing gebruikmaakt van een virtueel netwerk.

Privé-eindpunten gebruiken

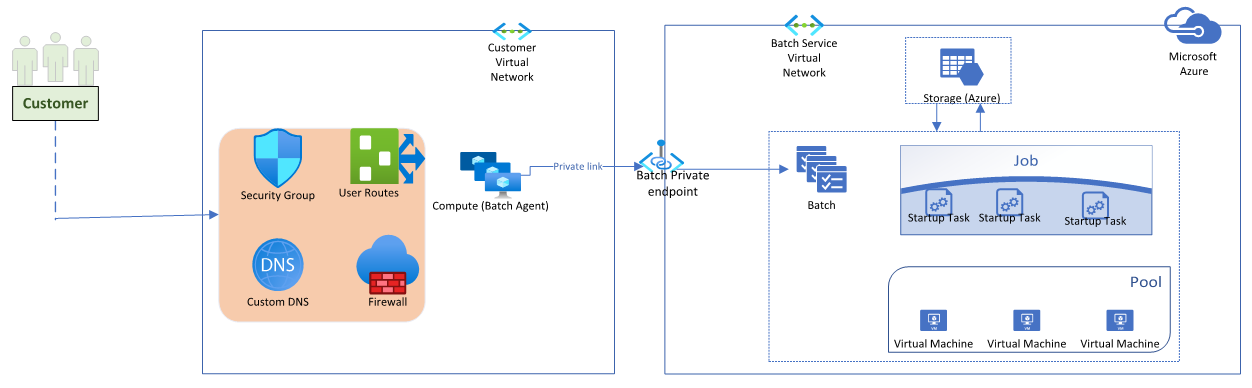

Azure Private Link biedt toegang tot Azure PaaS-services en door Azure gehoste services van klanten/partners via een privé-eindpunt in uw virtuele netwerk. U kunt Private Link gebruiken om de toegang tot een Batch-account te beperken vanuit het virtuele netwerk of vanuit een virtueel peernetwerk. Resources die zijn toegewezen aan Private Link, zijn ook on-premises toegankelijk via privépeering via VPN of Azure ExpressRoute.

Als u privé-eindpunten wilt gebruiken, moet een Batch-account op de juiste wijze worden geconfigureerd wanneer dit wordt gemaakt; Configuratie van openbare netwerktoegang moet worden uitgeschakeld. Zodra het is gemaakt, kunnen privé-eindpunten worden gemaakt en gekoppeld aan het Batch-account. Zie Privé-eindpunten gebruiken met Azure Batch-accounts voor meer informatie.

Pools maken in virtuele netwerken

Rekenknooppunten in een Batch-pool kunnen met elkaar communiceren, zoals het uitvoeren van taken met meerdere exemplaren, zonder dat hiervoor een virtueel netwerk (VNET) nodig is. Knooppunten in een pool kunnen echter standaard niet communiceren met virtuele machines die zich buiten de pool in een virtueel netwerk bevinden en privé-IP-adressen hebben, zoals licentieservers of bestandsservers.

Als u wilt dat rekenknooppunten veilig kunnen communiceren met andere virtuele machines of met een on-premises netwerk, kunt u configureren dat een pool zich in een subnet van een Azure-VNET bevindt.

Wanneer de pools openbare IP-eindpunten hebben, moet het subnet binnenkomende communicatie van de Batch-service toestaan om taken te plannen en andere bewerkingen uit te voeren op de rekenknooppunten, en uitgaande communicatie om naar behoefte te communiceren met Azure Storage of andere resources die nodig zijn voor uw workload. Voor pools in de configuratie van de virtuele machine voegt Batch netwerkbeveiligingsgroepen (NSG's) toe op netwerkinterfaceniveau dat is gekoppeld aan rekenknooppunten. Deze NSG's hebben regels om het volgende in te schakelen:

- Binnenkomend TCP-verkeer van DE Batch-service-IP-adressen

- Binnenkomend TCP-verkeer voor externe toegang

- Uitgaand verkeer op een poort naar het virtuele netwerk (kan worden gewijzigd per NSG-regels op subnetniveau)

- Uitgaand verkeer op een poort naar internet (kan worden gewijzigd per NSG-regels op subnetniveau)

U hoeft geen NSG's op het subnetniveau van het virtuele netwerk op te geven, omdat Batch zijn eigen NSG's configureert. Als u een NSG hebt die is gekoppeld aan het subnet waarin Batch-rekenknooppunten worden geïmplementeerd, of als u aangepaste NSG-regels wilt toepassen om de toegepaste standaardwaarden te overschrijven, moet u deze NSG configureren met ten minste de inkomende en uitgaande beveiligingsregels om Batch-servicecommunicatie naar de poolknooppunten en communicatie van poolknooppunten naar Azure Storage toe te staan.

Zie Een Azure Batch-pool maken in een virtueel netwerk voor meer informatie.

Groepen maken met statische openbare IP-adressen

Standaard zijn de openbare IP-adressen die zijn gekoppeld aan pools dynamisch; ze worden gemaakt wanneer een pool wordt gemaakt en IP-adressen kunnen worden toegevoegd of verwijderd wanneer de grootte van een groep wordt gewijzigd. Wanneer de taaktoepassingen die worden uitgevoerd op poolknooppunten toegang moeten hebben tot externe services, moet toegang tot deze services mogelijk worden beperkt tot specifieke IP-adressen. In dit geval kunnen dynamische IP-adressen niet worden beheerd.

U kunt statische openbare IP-adresbronnen maken in hetzelfde abonnement als het Batch-account voordat u een pool maakt. U kunt deze adressen vervolgens opgeven bij het maken van uw pool.

Zie Een Azure Batch-pool met opgegeven openbare IP-adressen maken voor meer informatie.

Pools maken zonder openbare IP-adressen

Standaard worden aan alle rekenknooppunten in een configuratiegroep voor virtuele Azure Batch-machines een of meer openbare IP-adressen toegewezen. Deze eindpunten worden door de Batch-service gebruikt om taken te plannen en voor communicatie met rekenknooppunten, waaronder uitgaande toegang tot internet.

Als u de toegang tot deze knooppunten wilt beperken en de detectie van deze knooppunten vanaf internet wilt verminderen, kunt u de pool inrichten zonder openbare IP-adressen.

Zie Een pool maken zonder openbare IP-adressen voor meer informatie.

Externe toegang tot poolknooppunten beperken

Standaard staat Batch een knooppuntgebruiker met netwerkconnectiviteit toe om extern verbinding te maken met een rekenknooppunt in een Batch-pool met behulp van RDP of SSH.

Gebruik een van de volgende methoden om externe toegang tot knooppunten te beperken:

- Configureer PoolEndpointConfiguration om de toegang te weigeren. De juiste netwerkbeveiligingsgroep (NSG) wordt gekoppeld aan de groep.

- Maak uw pool zonder openbare IP-adressen. Deze pools kunnen standaard niet worden geopend buiten het VNet.

- Koppel een NSG aan het VNet om toegang tot de RDP- of SSH-poorten te weigeren.

- Maak geen gebruikers op het knooppunt. Zonder knooppuntgebruikers is externe toegang niet mogelijk.

Gegevens versleutelen

Actieve gegevens versleutelen

Alle communicatie met het Eindpunt van het Batch-account (of via Azure Resource Manager) moet HTTPS gebruiken. U moet de URL's van het Batch-account gebruiken https:// die zijn opgegeven in API's bij het maken van verbinding met de Batch-service.

Clients die communiceren met de Batch-service moeten worden geconfigureerd voor het gebruik van TLS (Transport Layer Security) 1.2.

Batch-gegevens at-rest versleutelen

Sommige gegevens die zijn opgegeven in Batch-API's, zoals accountcertificaten, taak- en taakmetagegevens en taakopdrachtregels, worden automatisch versleuteld wanneer ze worden opgeslagen door de Batch-service. Deze gegevens worden standaard versleuteld met behulp van door het Azure Batch-platform beheerde sleutels die uniek zijn voor elk Batch-account.

U kunt deze gegevens ook versleutelen met door de klant beheerde sleutels. Azure Key Vault wordt gebruikt om de sleutel te genereren en op te slaan, met de sleutel-id die is geregistreerd bij uw Batch-account.

Rekenknooppuntschijven versleutelen

Batch-rekenknooppunten hebben standaard twee schijven: een besturingssysteemschijf en de lokale tijdelijke SSD. Bestanden en mappen die worden beheerd door Batch bevinden zich op de tijdelijke SSD. Dit is de standaardlocatie voor bestanden zoals taakuitvoerbestanden. Batchtaaktoepassingen kunnen de standaardlocatie op de SSD of de besturingssysteemschijf gebruiken.

Versleutel deze schijven voor extra beveiliging met behulp van een van deze azure-schijfversleutelingsmogelijkheden:

- Versleuteling van beheerde schijven in rust met door platform beheerde sleutels

- Versleuteling op host met behulp van een door het platform beheerde sleutel

- Azure Disk Encryption

Veilig toegang krijgen tot services vanaf rekenknooppunten

Gebruik door de pool beheerde identiteiten met de juiste toegangsmachtigingen die zijn geconfigureerd voor de door de gebruiker toegewezen beheerde identiteit voor toegang tot Azure-services die beheerde identiteit ondersteunen, waaronder Azure Key Vault. Als u certificaten op Batch-knooppunten wilt inrichten, gebruikt u de beschikbare Azure Key Vault VM-extensie met beheerde identiteit voor het installeren en beheren van certificaten in uw Batch-pool. Zie Automatische certificaatrotatie inschakelen in een Batch-pool voor meer informatie over het implementeren van certificaten uit Azure Key Vault met beheerde identiteit in Batch-pools.

Governance en naleving

Naleving

Om klanten te helpen voldoen aan hun eigen nalevingsverplichtingen in gereguleerde branches en markten wereldwijd, onderhoudt Azure een groot portfolio met nalevingsaanbiedingen.

Deze aanbiedingen zijn gebaseerd op verschillende soorten garanties, waaronder formele certificeringen, attestations, validaties, autorisaties en evaluaties die worden geproduceerd door onafhankelijke controlebedrijven van derden, evenals contractuele wijzigingen, zelfevaluaties en documenten voor klantrichtlijnen die door Microsoft worden geproduceerd. Bekijk het uitgebreide overzicht van nalevingsaanbiedingen om te bepalen welke mogelijk relevant zijn voor uw Batch-oplossingen.

Azure Policy

Azure Policy helpt bij het afdwingen van organisatiestandaarden en het beoordelen van naleving op schaal. Veelvoorkomende use-cases voor Azure Policy zijn onder andere het implementeren van governance voor consistentie van resources, naleving van de regelgeving, beveiliging, kosten en beheer.

Afhankelijk van de pooltoewijzingsmodus en de resources waarop een beleid moet worden toegepast, gebruikt u Azure Policy met Batch op een van de volgende manieren:

- Rechtstreeks met behulp van de resource Microsoft.Batch/batchAccounts. Een subset van de eigenschappen voor een Batch-account kan worden gebruikt. Uw beleid kan bijvoorbeeld geldige Batch-accountregio's, de toegestane pooltoewijzingsmodus bevatten en of een openbaar netwerk is ingeschakeld voor accounts.

- Indirect, met behulp van de resource Microsoft.Compute/virtualMachineScaleSets. Batch-accounts met de pooltoewijzingsmodus voor gebruikersabonnementen kunnen beleid hebben ingesteld voor de virtuele-machineschaalset-resources die zijn gemaakt in het Batch-accountabonnement. Bijvoorbeeld toegestane VM-grootten en ervoor zorgen dat bepaalde extensies worden uitgevoerd op elk poolknooppunt.

Volgende stappen

- Controleer de Azure-beveiligingsbasislijn voor Batch.

- Lees meer aanbevolen procedures voor Azure Batch.