Azure AI Bot Service-versleuteling voor data-at-rest

VAN TOEPASSING OP: SDK v4

Azure AI Bot Service versleutelt uw gegevens automatisch wanneer deze worden bewaard in de cloud om de gegevens te beveiligen en om te voldoen aan de beveiligings- en nalevingsverplichtingen van de organisatie.

Versleuteling en ontsleuteling zijn transparant, wat betekent dat versleuteling en toegang voor u worden beheerd. Uw gegevens zijn standaard beveiligd en u hoeft uw code of toepassingen niet te wijzigen om van versleuteling te kunnen profiteren.

Over versleutelingssleutelbeheer

Uw abonnement maakt standaard gebruik van door Microsoft beheerde versleutelingssleutels. U kunt uw botresource beheren met uw eigen sleutels die door de klant worden beheerd. Door de klant beheerde sleutels bieden meer flexibiliteit voor het maken, draaien, uitschakelen en intrekken van toegangsbeheer voor de gegevens die in Azure AI Bot Service worden opgeslagen. U kunt ook de versleutelingssleutels controleren die worden gebruikt voor het beveiligen van uw gegevens.

Bij het versleutelen van gegevens wordt Azure AI Bot Service versleuteld met twee versleutelingsniveaus. In het geval dat door de klant beheerde sleutels niet zijn ingeschakeld, zijn beide sleutels die worden gebruikt door Microsoft beheerde sleutels. Wanneer door de klant beheerde sleutels zijn ingeschakeld, worden de gegevens versleuteld met zowel de door de klant beheerde sleutel als een door Microsoft beheerde sleutel.

Door de klant beheerde sleutels met Azure Key Vault

Als u de functie door de klant beheerde sleutels wilt gebruiken, moet u sleutels opslaan en beheren in Azure Key Vault. U kunt uw eigen sleutels maken en deze opslaan in een sleutelkluis of u kunt de Azure Key Vault API's gebruiken om sleutels te genereren. Uw Azure Bot-resource en de sleutelkluis moeten zich in dezelfde Microsoft Entra ID-tenant bevinden, maar ze kunnen zich in verschillende abonnementen bevinden. Zie Wat is Azure Key Vault? voor meer informatie over Azure Key Vault.

Wanneer u een door de klant beheerde sleutel gebruikt, versleutelt Azure AI Bot Service uw gegevens in de opslag. Als de toegang tot die sleutel is ingetrokken of als de sleutel wordt verwijderd, kan uw bot azure AI Bot Service niet gebruiken om berichten te verzenden of te ontvangen en kunt u de configuratie van uw bot niet openen of bewerken in Azure Portal.

Wanneer u een Azure Bot-resource maakt via de portal, genereert Azure een app-id en een wachtwoord, maar slaat deze niet op in Azure Key Vault. U kunt Key Vault gebruiken met Azure AI Bot Service. Zie De web-app configureren om verbinding te maken met Key Vault voor meer informatie. Zie quickstart: Azure Key Vault-clientbibliotheek voor geheimen voor .NET (SDK v4) voor een voorbeeld van het opslaan en ophalen van geheimen met Key Vault.

Belangrijk

Het Azure AI Bot Service-team kan een door de klant beheerde versleutelingssleutelbot niet herstellen zonder toegang tot de sleutel.

Welke gegevens worden versleuteld?

Azure AI Bot Service slaat klantgegevens op over de bot, de kanalen die worden gebruikt, configuratie-instellingen die de ontwikkelaarssets gebruiken, en waar nodig een record van momenteel actieve gesprekken. Het slaat ook tijdelijk, gedurende minder dan 24 uur, de berichten op die worden verzonden via de directe lijn of Webchat kanalen en eventuele bijlagen die zijn geüpload.

Alle klantgegevens worden versleuteld met twee versleutelingslagen in Azure AI Bot Service; met door Microsoft beheerde versleutelingssleutels of door Microsoft beheerde versleutelingssleutels en door de klant beheerde versleutelingssleutels. Azure AI Bot Service versleutelt tijdelijk opgeslagen gegevens met behulp van de door Microsoft beheerde versleutelingssleutels en versleutelt, afhankelijk van de configuratie van de Azure Bot-resource, gegevens op langere termijn met behulp van de door Microsoft beheerde versleutelingssleutels of door de klant beheerde versleutelingssleutels.

Notitie

Omdat Azure AI Bot Service bestaat om klanten de mogelijkheid te bieden berichten te leveren aan en van gebruikers op andere services buiten Azure AI Bot Service, wordt versleuteling niet uitgebreid naar deze services. Dit betekent dat gegevens onder beheer van Azure AI Bot Service versleuteld worden opgeslagen volgens de richtlijnen in dit artikel; Wanneer u de service echter verlaat om aan een andere service te leveren, worden de gegevens ontsleuteld en vervolgens verzonden met behulp van TLS 1.2-versleuteling naar de doelservice.

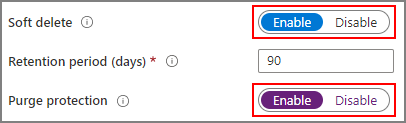

Uw Azure Key Vault-exemplaar configureren

Als u door de klant beheerde sleutels gebruikt met Azure AI Bot Service, moet u twee eigenschappen inschakelen op het Azure Key Vault-exemplaar dat u wilt gebruiken om uw versleutelingssleutels te hosten: voorlopig verwijderen en beveiliging opschonen. Deze functies zorgen ervoor dat als uw sleutel om een of andere reden per ongeluk wordt verwijderd, u deze kunt herstellen. Zie het overzicht van voorlopig verwijderen en opschonen van Azure Key Vault voor meer informatie over voorlopig verwijderen en opschonen.

Als u een bestaand Exemplaar van Azure Key Vault gebruikt, kunt u controleren of deze eigenschappen zijn ingeschakeld door de sectie Eigenschappen in Azure Portal te bekijken. Als een van deze eigenschappen niet is ingeschakeld, raadpleegt u de sectie Key Vault in Voorlopig verwijderen en beveiliging tegen opschonen inschakelen.

Azure AI Bot Service toegang verlenen tot een sleutelkluis

Azure AI Bot Service moet toegang hebben tot de sleutelkluis die u voor dit doel hebt gemaakt. Er moet een toegangsbeleid worden ingesteld, waardoor de service-principal van Azure AI Bot Service de huidige set machtigingen heeft. Zie Over Azure Key Vault voor meer informatie over Azure Key Vault, waaronder het maken van een sleutelkluis.

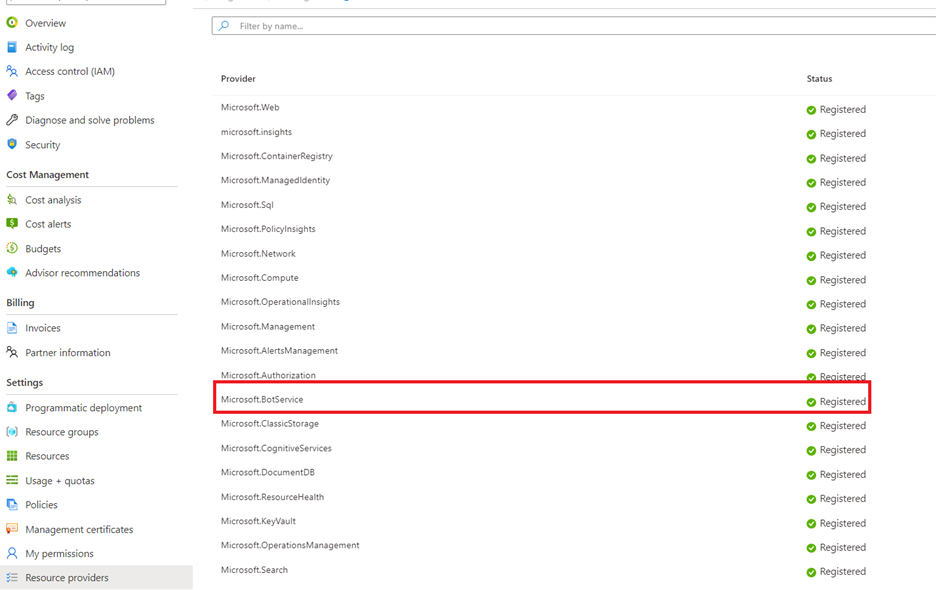

Registreer de Azure AI Bot Service-resourceprovider in uw abonnement met de sleutelkluis.

- Ga naar de Azure-portal.

- Open de blade Abonnementen en selecteer het abonnement dat de sleutelkluis bevat.

- Open de blade Resourceproviders en registreer de resourceprovider Microsoft.BotService .

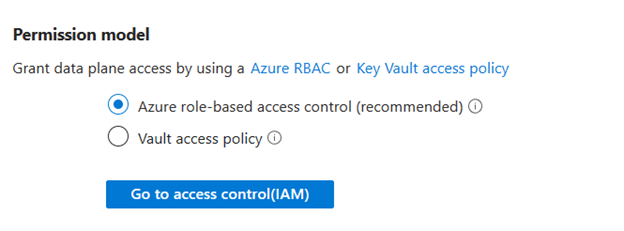

Azure Key Vault ondersteunt twee machtigingsmodellen: op rollen gebaseerd toegangsbeheer (RBAC) van Azure of toegangsbeleid voor de kluis. U kunt kiezen of u een van beide machtigingsmodellen wilt gebruiken. Zorg ervoor dat de firewalls en virtuele netwerken op de blade Netwerken van de Sleutelkluis zijn ingesteld op Openbare toegang vanuit alle netwerken in deze stap. Zorg er bovendien voor dat de operator de machtiging Sleutelbeheerbewerkingen heeft gekregen.

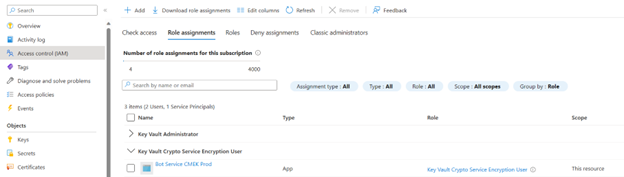

Het Azure RBAC-machtigingsmodel configureren voor uw sleutelkluis:

- Open de blade Sleutelkluizen en selecteer uw sleutelkluis.

- Ga naar de blade Toegangsbeheer (IAM) en wijs de rol Key Vault Crypto Service Encryption User toe aan Bot Service CMEK Prod. Alleen een gebruiker met de rol abonnementseigenaar kan deze wijziging aanbrengen.

Ga als volgende te werk om het machtigingsmodel voor key Vault-toegangsbeleid voor uw sleutelkluis te configureren:

- Open de blade Sleutelkluizen en selecteer uw sleutelkluis.

- Voeg de CMEK Prod-toepassing van botservice toe als toegangsbeleid en wijs deze toe aan de volgende machtigingen:

- Ophalen (van de bewerkingen voor sleutelbeheer)

- Sleutel uitpakken (uit de cryptografische bewerkingen)

- Sleutel verpakken (uit cryptografische bewerkingen)

- Selecteer Opslaan om de aangebrachte wijzigingen op te slaan.

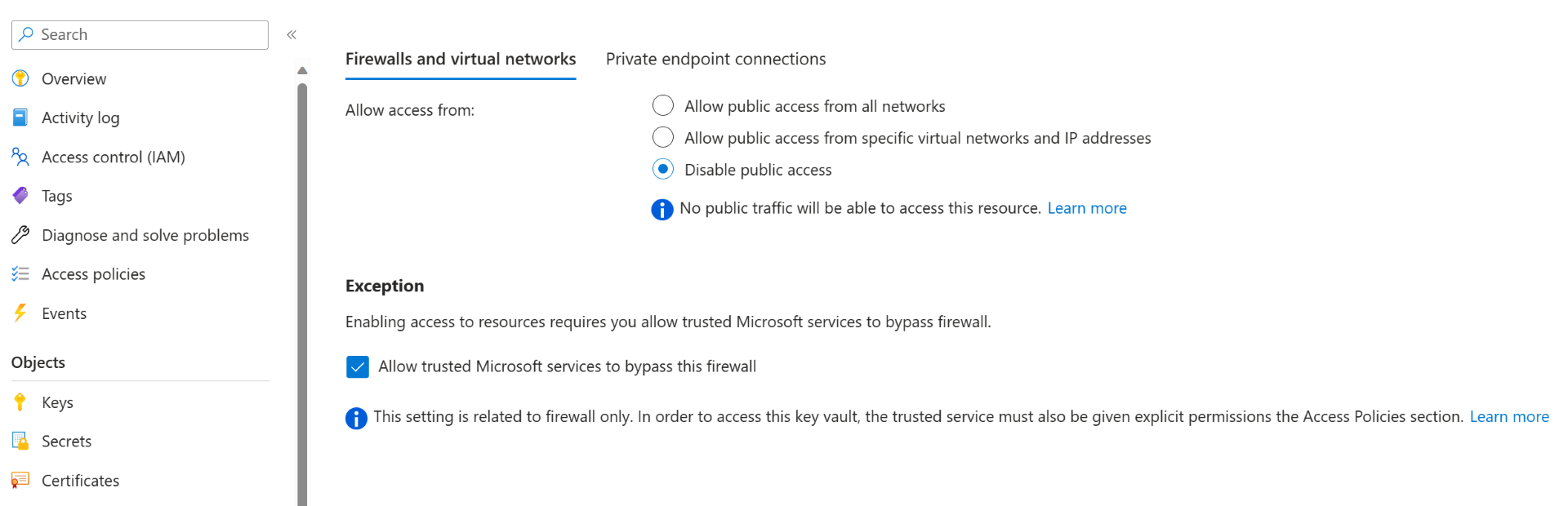

Sta Key Vault toe om uw firewall te omzeilen.

- Open de blade Sleutelkluizen en selecteer uw sleutelkluis.

- Open de blade Netwerken en ga naar het tabblad Firewalls en virtuele netwerken .

- Als Toegang toestaan is ingesteld op Openbare toegang uitschakelen, controleert u of Vertrouwde Microsoft-services toestaan om deze firewall te omzeilen is geselecteerd.

- Selecteer Opslaan om de aangebrachte wijzigingen op te slaan.

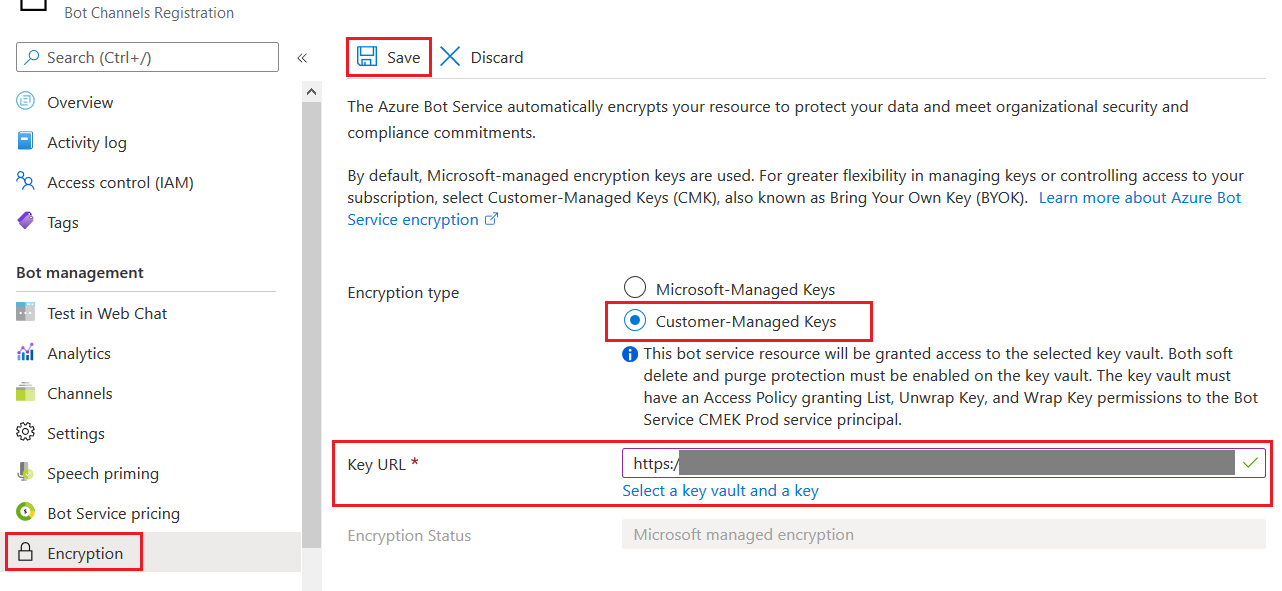

Door de klant beheerde sleutels inschakelen

Volg deze stappen om uw bot te versleutelen met een door de klant beheerde versleutelingssleutel:

Open de azure-botresourceblade voor uw bot.

Open de blade Versleuteling van uw bot en selecteer Door de klant beheerde sleutels voor het versleutelingstype.

Voer de volledige URI van uw sleutel in, inclusief versie, of klik op Een sleutelkluis en een sleutel selecteren om uw sleutel te vinden.

Klik op Opslaan boven aan de blade.

Zodra deze stappen zijn voltooid, start Azure AI Bot Service het versleutelingsproces. Dit kan tot 24 uur duren. Uw bot blijft functioneel gedurende deze periode.

Door de klant beheerde sleutels draaien

Als u een door de klant beheerde versleutelingssleutel wilt draaien, moet u de Azure AI Bot Service-resource bijwerken om de nieuwe URI te gebruiken voor de nieuwe sleutel (of nieuwe versie van de bestaande sleutel).

Omdat herversleuteling met de nieuwe sleutel asynchroon plaatsvindt, moet u ervoor zorgen dat de oude sleutel beschikbaar blijft zodat gegevens kunnen worden ontsleuteld; anders werkt uw bot niet meer. U moet de oude sleutel minstens één week bewaren.

Toegang tot door de klant beheerde sleutels intrekken

Als u de toegang wilt intrekken, verwijdert u het toegangsbeleid voor de Service CMEK Prod-service-principal uit uw sleutelkluis.

Notitie

Als u de toegang aanroept, wordt de meeste functionaliteit die aan uw bot is gekoppeld, verbroken. Als u de functie door de klant beheerde sleutels wilt uitschakelen, schakelt u de functie uit voordat u de toegang aanroept om ervoor te zorgen dat de bot kan blijven werken.