Privé verbinding maken met omgevingen

De referentiearchitectuur is standaard beveiligd. Er wordt gebruikgemaakt van een meerlaagse beveiligingsbenadering om veelvoorkomende risico's van gegevensexfiltratie die door klanten worden veroorzaakt, te overwinnen. U kunt bepaalde functies op een netwerk-, identiteits-, gegevens- en servicelaag gebruiken om specifieke toegangscontroles te definiëren en alleen vereiste gegevens beschikbaar te maken voor uw gebruikers. Zelfs als sommige van deze beveiligingsmechanismen mislukken, helpen de functies gegevens binnen het platform op ondernemingsniveau veilig te houden.

Netwerkfuncties zoals privé-eindpunten en uitgeschakelde openbare netwerktoegang kunnen de kwetsbaarheid voor aanvallen van een gegevensplatform van een organisatie aanzienlijk verminderen. Zelfs als deze functies zijn ingeschakeld, moet u echter extra voorzorgsmaatregelen nemen om verbinding te maken met services zoals Azure-opslagaccounts, Azure Synapse werkruimten, Azure Purview of Azure Machine Learning via het openbare internet.

In dit document worden de meest voorkomende opties beschreven om op een eenvoudige en veilige manier verbinding te maken met services in een landingszone voor gegevensbeheer of een gegevenslandingszone.

Over Azure Bastion-host en jumpboxes

De eenvoudigste oplossing is het hosten van een jumpbox in het virtuele netwerk van de data management-landingszone of de gegevenslandingszone om verbinding te maken met de gegevensservices via privé-eindpunten. Een jumpbox is een virtuele Azure-machine (VM) waarop Linux of Windows wordt uitgevoerd en waarmee gebruikers verbinding kunnen maken via Remote Desktop Protocol (RDP) of Secure Shell (SSH).

Voorheen moesten jumpbox-VM's worden gehost met openbare IP-adressen om RDP- en SSH-sessies via het openbare internet in te schakelen. Netwerkbeveiligingsgroepen (NSG's) kunnen worden gebruikt om verkeer verder te vergrendelen om verbindingen van slechts een beperkte set openbare IP-adressen toe te staan. Deze benadering betekende echter dat een openbaar IP-adres moest worden weergegeven vanuit de Azure-omgeving, waardoor de kwetsbaarheid voor aanvallen van een organisatie werd vergroot. Klanten kunnen ook DNAT-regels hebben gebruikt in hun Azure Firewall om de SSH- of RDP-poort van een VIRTUELE machine beschikbaar te maken voor het openbare internet, wat kan leiden tot vergelijkbare beveiligingsrisico's.

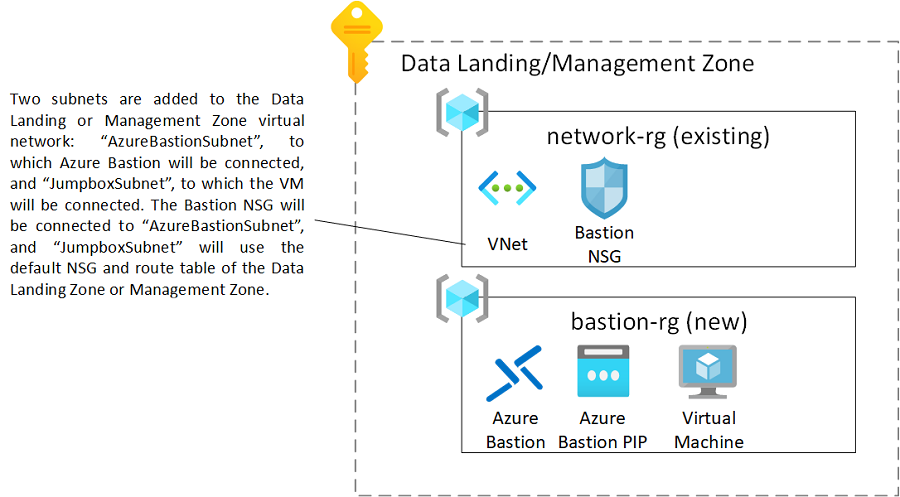

Tegenwoordig kunt u, in plaats van een virtuele machine openbaar te maken, vertrouwen op Azure Bastion als een veiliger alternatief. Azure Bastion biedt een beveiligde externe verbinding van de Azure Portal naar Azure-VM's via TLS (Transport Layer Security). Azure Bastion moet worden ingesteld op een toegewezen subnet (subnet met de naam AzureBastionSubnet) in de Azure-gegevenslandingszone of azure-landingszone voor gegevensbeheer. Vervolgens kunt u deze gebruiken om rechtstreeks vanuit de Azure Portal verbinding te maken met een virtuele machine in dat virtuele netwerk of een gekoppeld virtueel netwerk. Er hoeven geen extra clients of agents te worden geïnstalleerd op een VM. U kunt opnieuw NSG's gebruiken om alleen RDP en SSH vanuit Azure Bastion toe te staan.

Azure Bastion biedt enkele andere belangrijke beveiligingsvoordelen, waaronder:

- Verkeer dat vanuit Azure Bastion naar de doel-VM wordt geïnitieerd, blijft binnen het virtuele netwerk van de klant.

- U krijgt bescherming tegen poortscans, omdat RDP-poorten, SSH-poorten en openbare IP-adressen niet openbaar worden gemaakt voor VM's.

- Met Azure Bastion kunt u zich beschermen tegen zero-day-aanvallen. Het bevindt zich aan de perimeter van uw virtuele netwerk. Omdat het een Platform as a Service (PaaS) is, houdt het Azure-platform Azure Bastion up-to-date.

- De service kan worden geïntegreerd met systeemeigen beveiligingsapparaten voor een virtueel Azure-netwerk, zoals Azure Firewall.

- Azure Bastion kan worden gebruikt voor het bewaken en beheren van externe verbindingen.

Zie Wat is Azure Bastion? voor meer informatie.

Implementatie

Om het proces voor gebruikers te vereenvoudigen, is er een Bicep/ARM-sjabloon waarmee u deze installatie snel kunt maken in uw landingszone of -landingszone voor gegevensbeheer. Gebruik de sjabloon om de volgende installatie in uw abonnement te maken:

Als u de Bastion-host zelf wilt implementeren, selecteert u de knop Implementeren in Azure :

Wanneer u Azure Bastion en een jumpbox implementeert via de knop Implementeren in Azure , kunt u hetzelfde voorvoegsel en dezelfde omgeving opgeven die u gebruikt in uw gegevenslandingszone of de landingszone voor gegevensbeheer. Deze implementatie heeft geen conflicten en fungeert als een invoegtoepassing voor uw gegevenslandingszone of landingszone voor gegevensbeheer. U kunt handmatig andere VM's toevoegen zodat meer gebruikers in de omgeving kunnen werken.

Verbinding maken met de virtuele machine

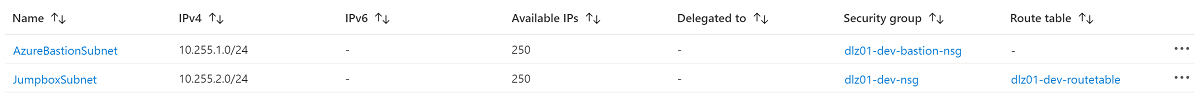

Na de implementatie ziet u dat er twee extra subnetten zijn gemaakt in het virtuele netwerk van de gegevenslandingszone.

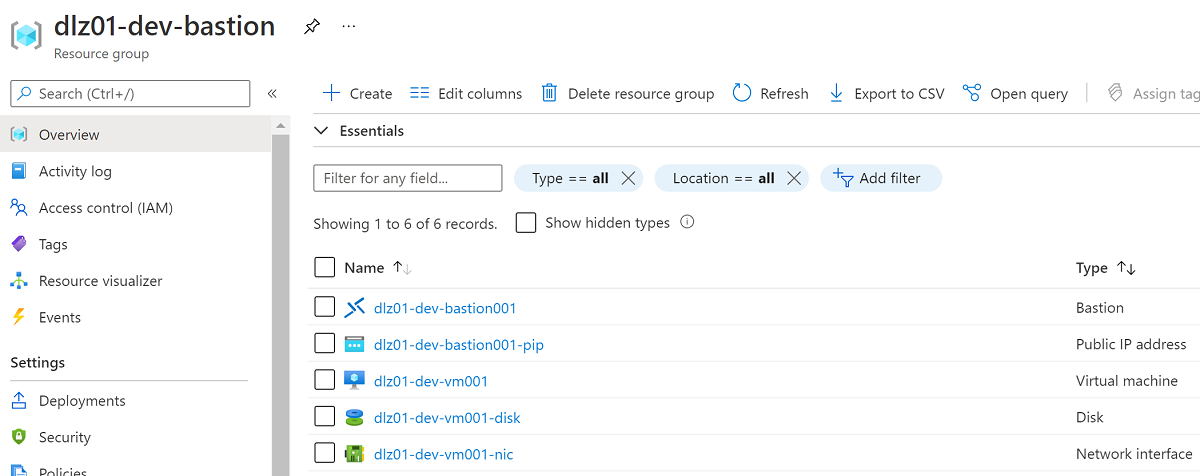

Daarnaast vindt u een nieuwe resourcegroep in uw abonnement, waaronder de Azure Bastion-resource en een virtuele machine:

Ga als volgt te werk om verbinding te maken met de VM met behulp van Azure Bastion:

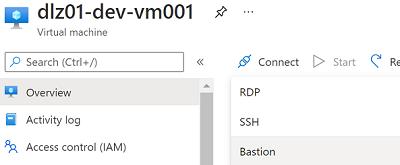

Selecteer de VM (bijvoorbeeld dlz01-dev-bastion), selecteer Verbinding maken en selecteer vervolgens Bastion.

Selecteer de blauwe knop Bastion gebruiken.

Voer uw referenties in en selecteer vervolgens Verbinding maken.

De RDP-sessie wordt geopend op een nieuw browsertabblad, van waaruit u verbinding kunt maken met uw gegevensservices.

Meld u aan bij de Azure-portal.

Ga naar de

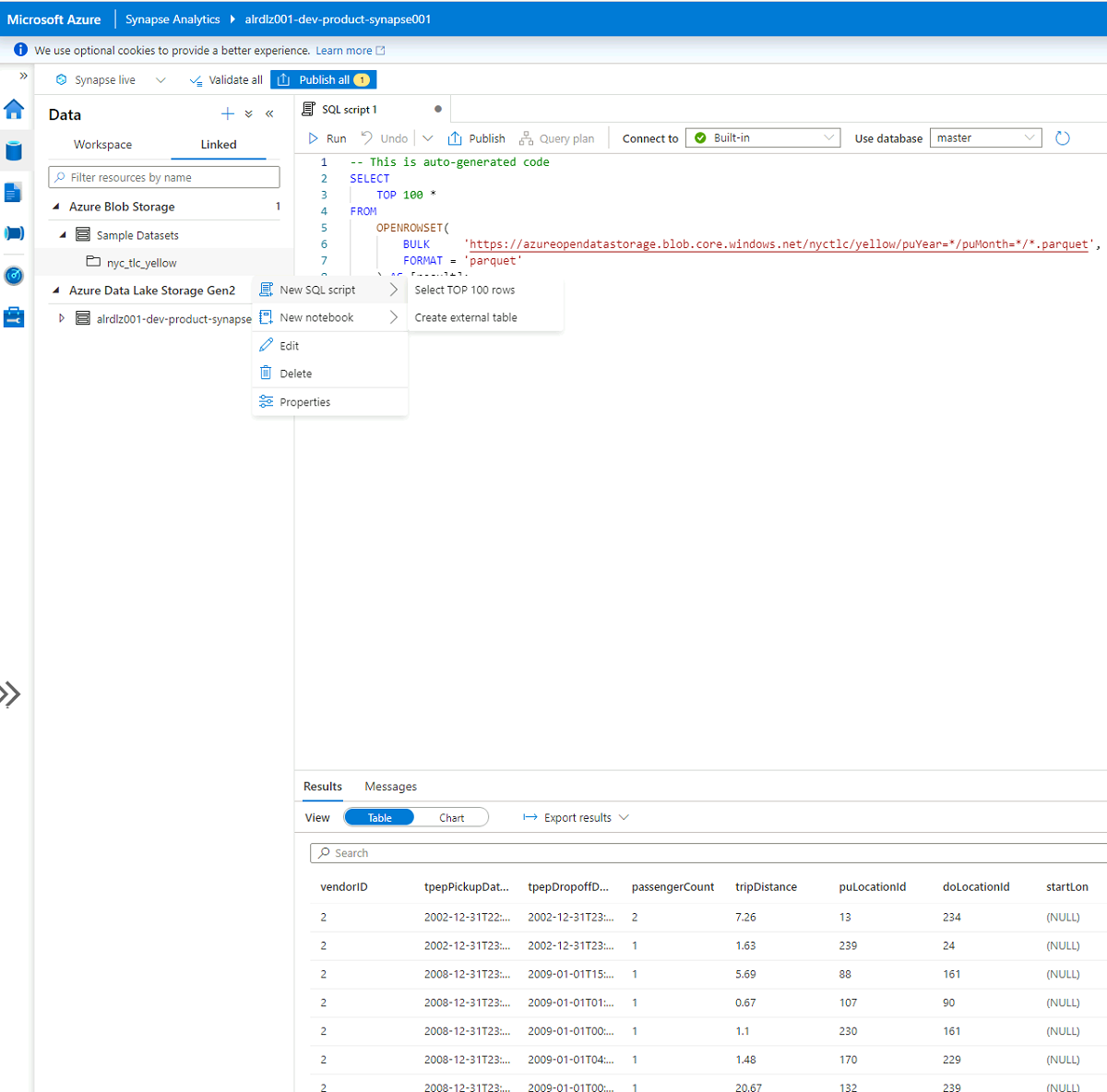

{prefix}-{environment}-product-synapse001werkruimte Azure Synapse in de{prefix}-{environment}-shared-productresourcegroep voor gegevensverkenning.Laad in de werkruimte Azure Synapse een voorbeeldgegevensset uit de galerie (bijvoorbeeld de NYC Taxi-gegevensset) en selecteer vervolgens Nieuw SQL-script om een query

TOP 100uit te voeren op rijen.

Als alle virtuele netwerken met elkaar zijn gekoppeld, is slechts één jumpbox in één gegevenslandingszone vereist voor toegang tot services in alle gegevenslandingszones en landingszones voor gegevensbeheer.

Zie Overwegingen voor netwerkarchitectuur voor meer informatie over waarom we deze netwerkinstallatie aanbevelen. We raden u aan maximaal één Azure Bastion-service per gegevenslandingszone te gebruiken. Als meer gebruikers toegang nodig hebben tot de omgeving, kunt u extra Azure-VM's toevoegen aan de gegevenslandingszone.

Punt-naar-site-verbindingen gebruiken

U kunt ook gebruikers verbinden met het virtuele netwerk met behulp van punt-naar-site-verbindingen. Een azure-systeemeigen oplossing voor deze benadering is het instellen van een VPN-gateway om VPN-verbindingen tussen gebruikers en de VPN-gateway via een versleutelde tunnel toe te staan. Nadat u de verbinding tot stand hebt gebracht, kunnen gebruikers privé verbinding maken met services die worden gehost op het virtuele netwerk in de Azure-tenant. Deze services omvatten Azure-opslagaccounts, Azure Synapse Analytics en Azure Purview.

U wordt aangeraden de VPN-gateway in te stellen in het virtuele hubnetwerk van de hub-and-spoke-architectuur. Zie Zelfstudie: Een gatewayportal maken voor gedetailleerde, stapsgewijze instructies voor het instellen van een VPN-gateway.

Site-naar-site-verbindingen gebruiken

Als gebruikers al zijn verbonden met de on-premises netwerkomgeving en de connectiviteit moet worden uitgebreid naar Azure, kunt u site-naar-site-verbindingen gebruiken om verbinding te maken met de on-premises en Azure-connectiviteitshub. Net als bij een VPN-tunnelverbinding kunt u met de site-naar-site-verbinding de connectiviteit uitbreiden naar de Azure-omgeving. Hierdoor kunnen gebruikers die zijn verbonden met het bedrijfsnetwerk privé verbinding maken met services die worden gehost op het virtuele netwerk in de Azure-tenant. Deze services omvatten Azure Storage-accounts, Azure Synapse en Azure Purview.

De aanbevolen, azure-systeemeigen benadering van dergelijke connectiviteit is het gebruik van ExpressRoute. U wordt aangeraden een ExpressRoute-gateway in te stellen in het virtuele hubnetwerk van de hub-and-spoke-architectuur. Zie Zelfstudie: Peering voor een ExpressRoute-circuit maken en wijzigen met behulp van de Azure Portal voor gedetailleerde, stapsgewijze instructies voor het instellen van ExpressRoute-connectiviteit.