De Key Vault Virtual Machine-extensie (VM) toepassen op Azure Cloud Services (uitgebreide ondersteuning)

Dit artikel bevat basisinformatie over de Azure Key Vault VM-extensie voor Windows en laat zien hoe u deze inschakelt in Azure Cloud Services.

Wat is de Key Vault VM-extensie?

De Key Vault VM-extensie biedt automatische vernieuwing van certificaten die zijn opgeslagen in een Azure-sleutelkluis. Met name de extensie bewaakt een lijst met waargenomen certificaten die zijn opgeslagen in sleutelkluizen. Wanneer de extensie een wijziging detecteert, worden de bijbehorende certificaten opgehaald en geïnstalleerd. Zie de Key Vault VM-extensie voor Windows voor meer informatie.

Wat is er nieuw in de Key Vault VM-extensie?

De Key Vault VM-extensie wordt nu ondersteund op het Azure Cloud Services-platform (uitgebreide ondersteuning) om het beheer van certificaten end-to-end mogelijk te maken. De extensie kan nu certificaten ophalen uit een geconfigureerde sleutelkluis met een vooraf gedefinieerd polling-interval en deze installeren voor gebruik door de service.

Hoe kan ik de Key Vault VM-extensie gebruiken?

In de volgende procedure ziet u hoe u de Key Vault VM-extensie installeert in Azure Cloud Services door eerst een bootstrap-certificaat in uw kluis te maken om een token op te halen uit Microsoft Entra-id. Dit token helpt bij de verificatie van de extensie met de kluis. Nadat het verificatieproces is ingesteld en de extensie is geïnstalleerd, worden alle meest recente certificaten automatisch opgehaald met regelmatige polling-intervallen.

Notitie

Met de Key Vault-VM-extensie worden alle certificaten in het Windows-certificaatarchief gedownload naar de locatie die door de certificateStoreLocation eigenschap is opgegeven in de instellingen van de VM-extensie. Momenteel verleent de Key Vault-VM-extensie alleen toegang tot de persoonlijke sleutel van het certificaat aan het lokale systeembeheerdersaccount.

Vereisten

Als u de AZURE Key Vault VM-extensie wilt gebruiken, moet u een Microsoft Entra-tenant hebben. Zie quickstart: Een tenant instellen voor meer informatie.

De Azure Key Vault-VM-extensie inschakelen

Genereer een certificaat in uw kluis en download het .cer-bestand voor dat certificaat.

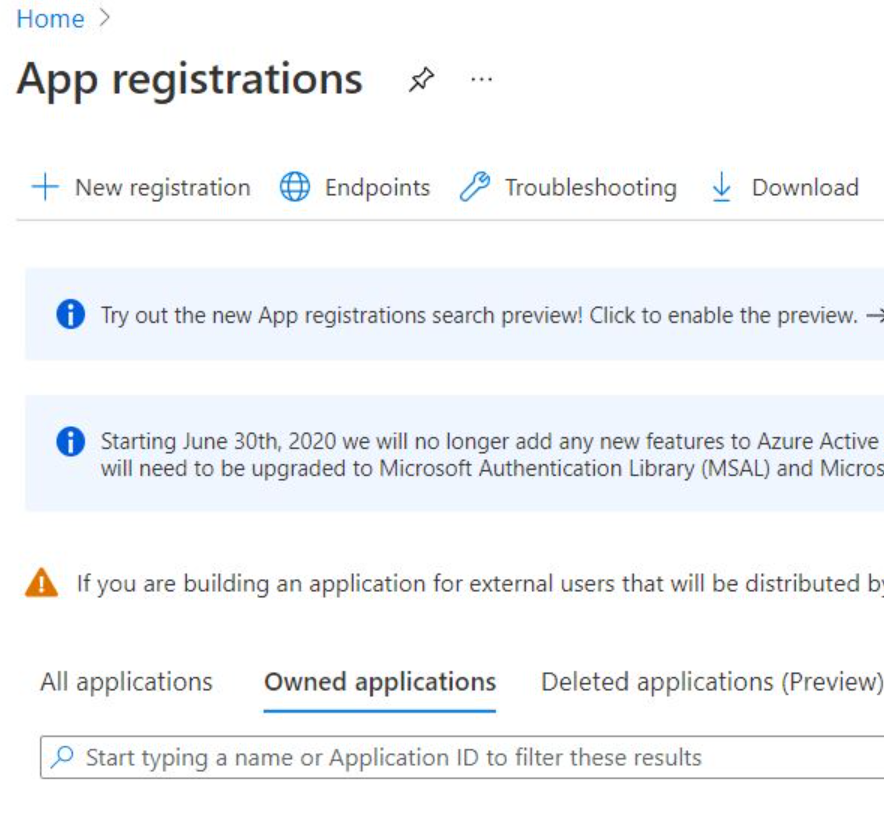

Ga in Azure Portal naar App-registraties.

Selecteer op de pagina App-registraties Nieuwe registratie.

Vul op de volgende pagina het formulier in en vul het maken van de app in.

Upload het .cer-bestand van het certificaat naar de Microsoft Entra-app-portal.

U kunt eventueel de azure Event Grid-meldingsfunctie voor Key Vault gebruiken om het certificaat te uploaden.

Verken de geheime machtigingen voor de Microsoft Entra-app in Key Vault:

- Als u een RBAC-preview (op rollen gebaseerd toegangsbeheer) gebruikt, zoekt u naar de naam van de Microsoft Entra-app die u hebt gemaakt en wijst u deze toe aan de rol Key Vault Secrets User (preview).

- Als u toegangsbeleid voor de kluis gebruikt, wijst u Machtigingen voor Geheim ophalen toe aan de Microsoft Entra-app die u hebt gemaakt. Zie Toegangsbeleid toewijzen voor meer informatie.

Installeer de Key Vault-VM-extensie met behulp van het Azure Resource Manager-sjabloonfragment voor de

cloudServiceresource:{ "osProfile": { "secrets": [ { "sourceVault": { "id": "[parameters('sourceVaultValue')]" }, "vaultCertificates": [ { "certificateUrl": "[parameters('bootstrpCertificateUrlValue')]" } ] } ] }, "extensionProfile": { "extensions": [ { "name": "KVVMExtensionForPaaS", "properties": { "type": "KeyVaultForPaaS", "autoUpgradeMinorVersion": true, "typeHandlerVersion": "1.0", "publisher": "Microsoft.Azure.KeyVault", "settings": { "secretsManagementSettings": { "pollingIntervalInS": "3600", "certificateStoreName": "My", "certificateStoreLocation": "LocalMachine", "linkOnRenewal": false, "requireInitialSync": false, "observedCertificates": "[parameters('keyVaultObservedCertificates']" }, "authenticationSettings": { "clientId": "Your AAD app ID", "clientCertificateSubjectName": "Your boot strap certificate subject name [Do not include the 'CN=' in the subject name]" } } } } ] } }Mogelijk moet u het certificaatarchief voor het bootstrap-certificaat opgeven in ServiceDefinition.csdef:

<Certificates> <Certificate name="bootstrapcert" storeLocation="LocalMachine" storeName="My" /> </Certificates>

Volgende stappen

Verbeter uw implementatie verder door bewaking in te schakelen in Azure Cloud Services (uitgebreide ondersteuning).