Ondersteuning voor vertrouwelijke VM-knooppuntgroepen op AKS met AMD SEV-SNP vertrouwelijke VM's

Met Azure Kubernetes Service (AKS) kunt u eenvoudig een beheerd Kubernetes-cluster implementeren in Azure. In AKS worden knooppunten van dezelfde configuratie gegroepeerd in knooppuntgroepen. Deze knooppuntgroepen bevatten de onderliggende VM's waarop uw toepassingen worden uitgevoerd.

AKS ondersteunt nu vertrouwelijke VM-knooppuntgroepen met Azure Confidential VM's. Deze vertrouwelijke VM's zijn de algemeen beschikbare DCasv5- en ECasv5 confidential VM-serie die gebruikmaakt van 3e generatie AMD EPYCTM-processors met SEV-SNP-beveiligingsfuncties (Secure Encrypted Virtualization-Secure Nested Paging). Zie de aankondiging voor meer informatie over deze aanbieding.

Vergoedingen

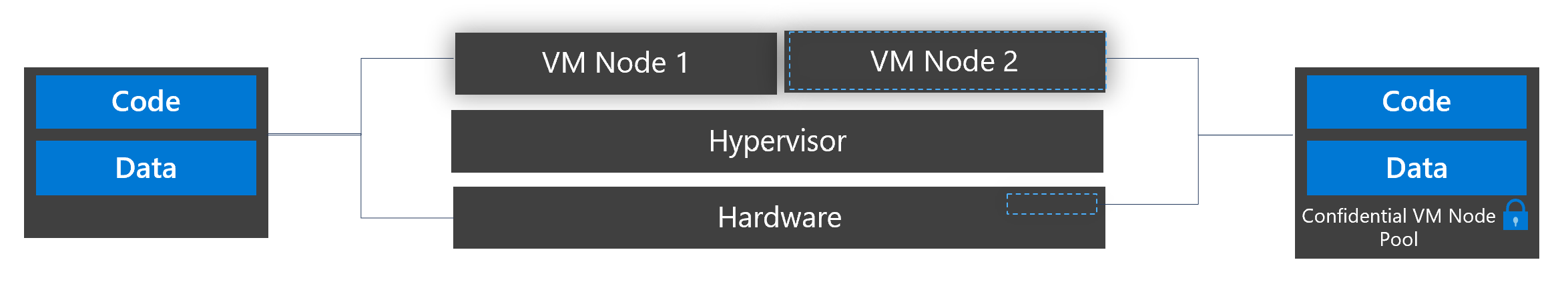

Vertrouwelijke knooppuntgroepen maken gebruik van VM's met een hardwaregebaseerde Trusted Execution Environment (TEE). Amd SEV-SNP vertrouwelijke VM's weigeren de hypervisor en andere hostbeheercodetoegang tot VM-geheugen en -status en voegen diepgaande beveiliging toe tegen operatortoegang.

Naast het beveiligde beveiligingsprofiel kunnen vertrouwelijke knooppuntgroepen in AKS ook het volgende inschakelen:

- Lift and Shift met volledige ondersteuning voor AKS-functies : om een naadloze lift-and-shift van Linux-containerworkloads mogelijk te maken

- Heterogene knooppuntgroepen: gevoelige gegevens opslaan in een TEE-knooppuntgroep op VM-niveau met geheugenversleutelingssleutels die zijn gegenereerd op basis van de chipset zelf

- Cryptografisch attest dat uw code wordt uitgevoerd op AMD SEV-SNP-hardware met een toepassing om het hardware attestation-rapport te genereren.

Ga aan de slag en voeg vertrouwelijke knooppuntgroepen toe aan een bestaand AKS-cluster met deze snelstartgids.

Vragen?

Als u vragen hebt over containeraanbiedingen, neemt u contact op met acconaks@microsoft.com.

Volgende stappen

- Een vertrouwelijke knooppuntgroep implementeren in uw AKS-cluster

- Meer informatie over grootten en specificaties voor algemeen gebruik en voor geheugen geoptimaliseerde vertrouwelijke VM's.